Følgende er uddrag fra en bog, der lanceres den 1. november 2023.

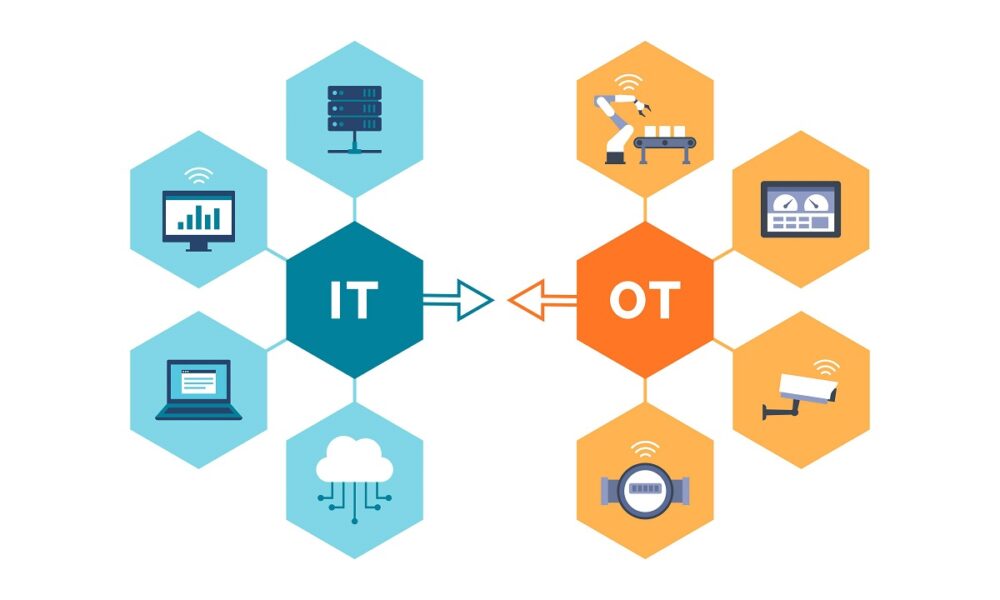

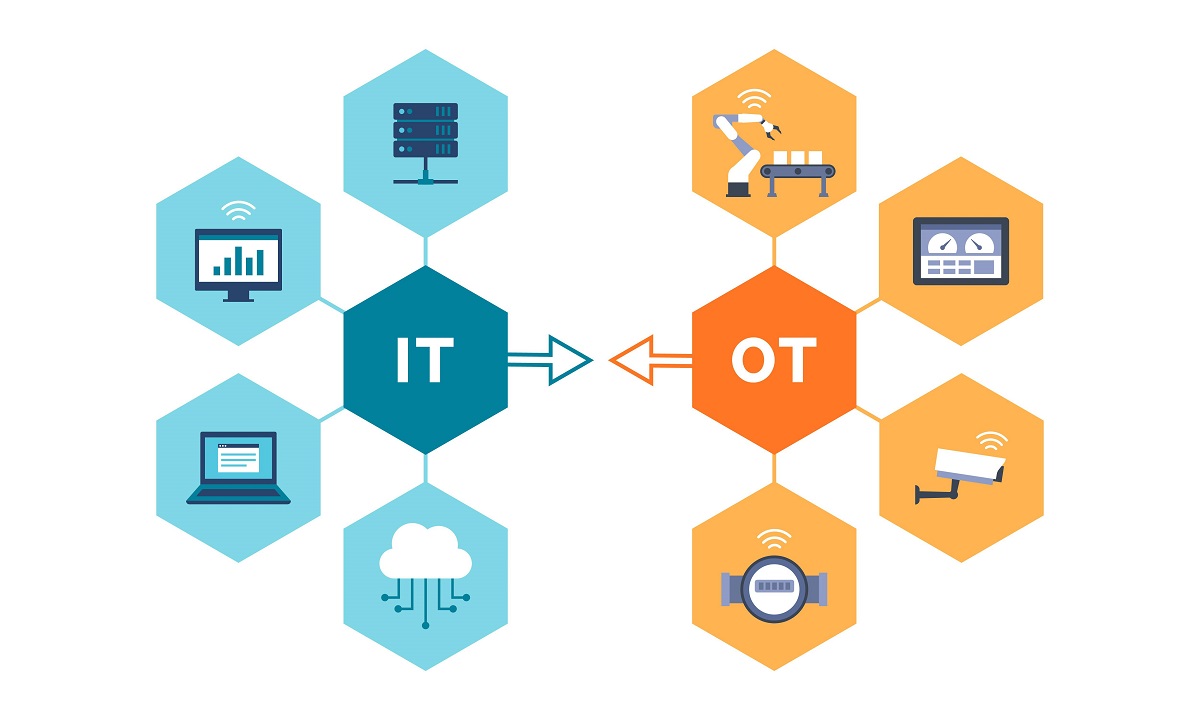

Der er skrevet meget om forskellene mellem konventionelle it-netværk og driftsteknologi (OT) eller Industrial Control System (ICS) netværk: patching er sværere i OT-netværk, antivirus er sværere, OT-netværk bruger meget gamle protokoller og computere, og der er enorm modstand mod forandring fra de mennesker, der administrerer disse netværk. Disse forskelle er dog alle overfladiske. Den iboende forskel mellem disse to slags netværk er konsekvenser: Oftest er de værst tænkelige konsekvenser af cyberangreb skarpe, kvalitativt forskellige på IT- versus OT-netværk.

Hvad er denne forskel? ransomware rammer vores IT-netværk, og hvad gør vi? Vi opdager, reagerer og genopretter. Vi identificerer de berørte computere og isolerer dem. Vi tager retsmedicinske billeder og sletter udstyret. Vi gendanner fra sikkerhedskopier. Vi gentager. I værste fald lækkes personligt identificerbare oplysninger (PII) eller andre følsomme oplysninger, og vi lider under retssager. Det er alle forretningsmæssige konsekvenser. Sagt på en anden måde, på IT-netværk er målet for håndtering af cyberrisici at forhindre forretningsmæssige konsekvenser ved at beskytte informationen - beskytte fortroligheden, integriteten og tilgængeligheden af forretningsoplysninger.

På OT-netværk er de værste konsekvenser af kompromis næsten altid fysiske. Ting sprænger i luften og dræber mennesker, industrifejl forårsager miljøkatastrofer, lyset går ud, eller vores drikkevand er forurenet. Cyberrisikostyringsmålet for OT-netværk er generelt at sikre korrekt, kontinuerlig og effektiv drift af den fysiske proces. Målet er ikke at "beskytte informationen", men derimod at beskytte fysiske operationer mod information, mere specifikt mod cybersabotageangreb, der kan være indlejret i information. Dette er den grundlæggende forskel mellem IT- og OT-netværk: Hverken menneskeliv eller beskadigede turbiner eller miljøkatastrofer kan "gendannes fra sikkerhedskopier."

Det betyder, at selvom vi på en eller anden måde kunne vifte med en tryllestav og gøre alle industrielle netværk fuldt patchede, fuldt antivirus, fuldt krypteret og ellers fuldstændig opdateret med moderne it-cybersikkerhedsmekanismer, ville denne grundlæggende forskel forblive. Forskellen i konsekvens i dag og altid kræver en anden tilgang til risikostyring i sikkerhedskritiske og pålidelighedskritiske netværk kontra forretningsnetværk.

Sikkerhedsteknik

Den gode nyhed er, at ingeniørfaget har kraftfulde værktøjer til deres rådighed til at håndtere OT-cyberrisici. For eksempel forhindrer mekaniske overtryksventiler, at trykbeholdere eksploderer. Disse ventiler indeholder ingen CPU'er og kan derfor ikke hackes. Momentbegrænsende koblinger forhindrer turbiner i at gå i opløsning, indeholder ingen CPU'er og er derfor uhackbare. Ensrettede gateways er ikke fysisk i stand til at tillade angrebsinformation at passere i én retning og kan derfor ikke hackes. I dag bliver disse kraftfulde værktøjer ofte forsømt, fordi disse værktøjer ikke har nogen analog i it-sikkerhedsområdet.

Graver man lidt dybere, har ingeniørfaget håndteret risici for den offentlige sikkerhed i over et århundrede. Det er fordi dårlig ingeniørvirksomhed udgør en risiko for den offentlige sikkerhed, at ingeniørfaget er et lovreguleret, selvregulerende erhverv i mange jurisdiktioner, svarende til de medicinske og juridiske erhverv. Ingeniørfaget har et enormt bidrag at yde til at håndtere OT-cyberrisici, men det er dårligt forstået både inden for og uden for faget.

Hvorfor? Til at starte med er der 50 gange så mange it-sikkerhedsudøvere i verden som OT-sikkerhedsudøvere, og derfor er it-eksperter ofte de første, der konsulteres, når vi har brug for industrielle cybersikkerhedsløsninger. De fleste it-sikkerhedseksperter er dog ikke ingeniører og er derfor ikke klar over ansvaret for eller de bidrag, der kan ydes af ingeniørfaget.

Ingeniørfaget som helhed er ikke meget bedre stillet. Hvis cyberangreb med fysiske konsekvenser fortsætter mere end fordobles årligt, så vil OT-cyberproblemet nå kriseproportioner inden udgangen af årtiet. Men i de fleste jurisdiktioner har ingeniørfaget endnu ikke fået styr på cyberrisici for offentligheden og fysiske operationer. Når dette skrives, er der ingen jurisdiktion i verden, hvor undladelse af at anvende robust cyberrisikostyring til industrielt design kan koste en ingeniør deres licens til at praktisere.

Der er dog fremskridt. I det sidste halve årti er en række tilgange til robust cybersikkerhedsteknik blevet udkrystalliseret:

- Procesteknik: Sikkerhed PHA-gennemgang for konsekvensbaseret cybersikkerhed lærebog dokumenterer en tilgang til brug af rutinemæssige proceshazardanalyse (PHA) tekniske gennemgange til at indføre uhakkelige fysiske begrænsninger for cybertrusler mod arbejdere, miljø og offentlig sikkerhed.

- Automationsteknik: Andrew Bochman og Sarah Freemans bog The Countering Cyber Sabotage: Introduktion af konsekvensdrevet, cyberinformeret teknik er primært en tekst om risikovurdering, men indeholder en række kapitler om uhackbare afbødninger af cybertrusler, herunder uhackbare digitale afbødninger for cybertrusler mod udstyrsbeskyttelse.

- Netværksteknik: Min bog Sikker driftsteknologi beskriver det tekniske perspektiv med at beskytte korrekte fysiske operationer mod angreb, der kan være indlejret i indgående informationsstrømme, snarere end at forsøge at "beskytte informationen." En stor del af teksten er fokuseret på forskellige måder at designe industrielle netværk på for at gøre det muligt for overvågningsinformation at forlade et netværk uden at introducere nogen måde for angrebsinformation at komme ind i netværkene.

I dette tema udgav US Department of Energy (DOE) også "National Cyber-informeret ingeniørstrategi” (PDF) i juni 2022. Strategien søger at udvikle en ingeniørmæssig viden til blandt andet at ”bruge designbeslutninger og tekniske kontroller til at afbøde eller endda eliminere muligheder for cyberaktiveret angreb eller reducere konsekvenserne, når et angreb opstår ."

Ser frem

Det vigtigste spørgsmål, den nye bog adresserer, er, når det kommer til cybersikkerhed, "hvor meget er nok?” Konsekvenser bestemmer graden af beskyttelse, som et system eller netværk har brug for, og den bedste vejledning derude siger, at vi skal sikre sikkerhedskritiske og kritiske infrastruktursystemer virkelig grundigt. Dette er en meget dyr proces. Hvad værre er, selv de bedste cybersikkerhedsprogrammer leverer ikke den deterministiske beskyttelse, som vi forventer af tekniske designs, når den offentlige sikkerhed er i fare.

Sikkerhedsteknik har potentialet, hvis det anvendes rutinemæssigt og systematisk, til at eliminere en lang række sikkerheds- og pålideligheds-/nationale sikkerhedskonsekvenser fra overvejelse. Dette har potentialet til dramatisk at forenkle "hvor meget er nok?” spørgsmål ved at reducere den nødvendige styrke og omkostninger ved cybersikkerhedsprogrammer, der adresserer de resterende risici i OT-netværk. I betragtning af den krise, som vi ser komme i form af OT-nedlukninger, udstyrsskader og endnu værre forårsaget af cyberangreb, er tiden moden til denne nye tilgang.

Mere information om bogen kan findes på linket.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- BlockOffsets. Modernisering af miljømæssig offset-ejerskab. Adgang her.

- Kilde: https://www.darkreading.com/ics-ot/engineering-grade-ot-protection

- :har

- :er

- :ikke

- :hvor

- $OP

- 1

- 2022

- 2023

- 50

- 7

- a

- I stand

- Om

- adresse

- adresser

- Alle

- tillade

- næsten

- også

- altid

- blandt

- an

- analyse

- ,

- Andrew

- Årligt

- En anden

- antivirus

- enhver

- anvendt

- Indløs

- tilgang

- tilgange

- ER

- AS

- vurdering

- forsikre

- At

- angribe

- Angreb

- tilgængelighed

- veje

- opmærksom på

- sikkerhedskopier

- BE

- fordi

- været

- før

- BEDSTE

- Bedre

- mellem

- Bit

- blæse

- krop

- bog

- både

- virksomhed

- men

- by

- CAN

- tilfælde

- Årsag

- forårsagede

- Århundrede

- lave om

- kapitler

- Kom

- kommer

- kommer

- fuldstændig

- kompromis

- computere

- fortrolighed

- Konsekvenser

- overvejelse

- indeholder

- fortsæt

- kontinuerlig

- bidrag

- bidrag

- kontrol

- kontrol

- konventionelle

- korrigere

- Koste

- kunne

- krise

- kritisk

- Kritisk infrastruktur

- Cyber

- Cyberangreb

- cyberangreb

- Cybersecurity

- Dato

- årti

- afgørelser

- dybere

- Degree

- levere

- krav

- Afdeling

- Design

- designs

- opdage

- Bestem

- udvikle

- forskel

- forskelle

- forskellige

- digital

- retning

- katastrofer

- do

- dokumenter

- doe

- fordobling

- dramatisk

- effektiv

- eliminere

- indlejret

- muliggøre

- krypteret

- ende

- energi

- ingeniør

- Engineering

- Ingeniører

- enorm

- nok

- Indtast

- miljømæssige

- udstyr

- Endog

- eksempel

- forvente

- dyrt

- eksperter

- svigtende

- Fornavn

- strømme

- fokuserede

- efter

- Til

- Forensic

- fundet

- fra

- fuldt ud

- fundamental

- gateways

- generelt

- given

- Go

- mål

- godt

- stor

- vejledning

- Halvdelen

- hårdere

- Have

- Hits

- Men

- HTTPS

- menneskelig

- identificere

- if

- billeder

- in

- omfatter

- Herunder

- Indgående

- industrielle

- oplysninger

- Infrastruktur

- indvendig

- integritet

- iboende

- indføre

- IT

- det sikkerhed

- jpg

- juni

- jurisdiktion

- jurisdiktioner

- Kill

- viden

- stor

- lanceret

- Retssager

- Forlade

- Politikker

- Licens

- LINK

- Lives

- lavet

- Magic

- Main

- lave

- administrere

- lykkedes

- ledelse

- styring

- mange

- Kan..

- midler

- mekanisk

- mekanismer

- medicinsk

- måske

- afbøde

- Moderne

- overvågning

- mere

- mest

- meget

- my

- Behov

- behov

- Ingen

- netværk

- net

- Ny

- nyheder

- ingen

- nummer

- of

- off

- tit

- Gammel

- on

- ONE

- Produktion

- or

- Andet

- Ellers

- vores

- ud

- uden for

- i løbet af

- del

- passerer

- forbi

- lappe

- Mennesker

- Personligt

- perspektiv

- PHA

- fysisk

- Fysisk

- Place

- plato

- Platon Data Intelligence

- PlatoData

- fattige

- udgør

- potentiale

- vigtigste

- praksis

- tryk

- forhindre

- primært

- Problem

- behandle

- erhverv

- Programmer

- Progress

- beskytte

- beskyttelse

- beskyttelse

- protokoller

- offentlige

- sætte

- spørgsmål

- hellere

- nå

- Recover

- reducere

- reducere

- frigivet

- forblive

- resterende

- gentag

- påkrævet

- Modstand

- Svar

- ansvar

- genoprette

- gennemgå

- Anmeldelser

- Risiko

- risikovurdering

- risikostyring

- risici

- robust

- rutine

- rutinemæssigt

- s

- Sikkerhed

- Said

- siger

- sikker

- sikkerhed

- se

- søger

- følsom

- sæt

- nedlukninger

- lignende

- forenkle

- So

- Løsninger

- en eller anden måde

- Space

- specifikt

- starte

- Strategi

- styrke

- systemet

- Systemer

- Tag

- vilkår

- tekst

- lærebog

- end

- at

- oplysninger

- verdenen

- deres

- Them

- tema

- derefter

- Der.

- derfor

- Disse

- ting

- denne

- grundigt

- selvom?

- trusler

- Dermed

- tid

- gange

- til

- i dag

- værktøjer

- forsøger

- to

- forstået

- us

- brug

- ved brug af

- versus

- meget

- Vand

- Wave

- Vej..

- måder

- we

- Hvad

- hvornår

- WHO

- Hele

- vilje

- med

- uden

- arbejdstager

- world

- værre

- Værst

- ville

- skrivning

- skriftlig

- endnu

- zephyrnet