ESET-forskere analyserede et forsyningskædeangreb, der misbrugte en israelsk softwareudvikler til at implementere Fantasy, Agrius' nye visker, med ofre, herunder diamantindustrien

ESET-forskere opdagede en ny visker og dets udførelsesværktøj, begge tilskrevet Agrius APT-gruppen, mens de analyserede et forsyningskædeangreb, der misbrugte en israelsk softwareudvikler. Gruppen er kendt for sine destruktive operationer.

I februar 2022 begyndte Agrius at målrette mod israelske HR- og IT-konsulentfirmaer og brugere af en israelsk softwarepakke, der bruges i diamantindustrien. Vi mener, at Agrius-operatører udførte et forsyningskædeangreb, hvor de misbrugte den israelske softwareudvikler til at implementere deres nye visker, Fantasy, og et nyt sidebevægelses- og Fantasy-udførelsesværktøj, Sandals.

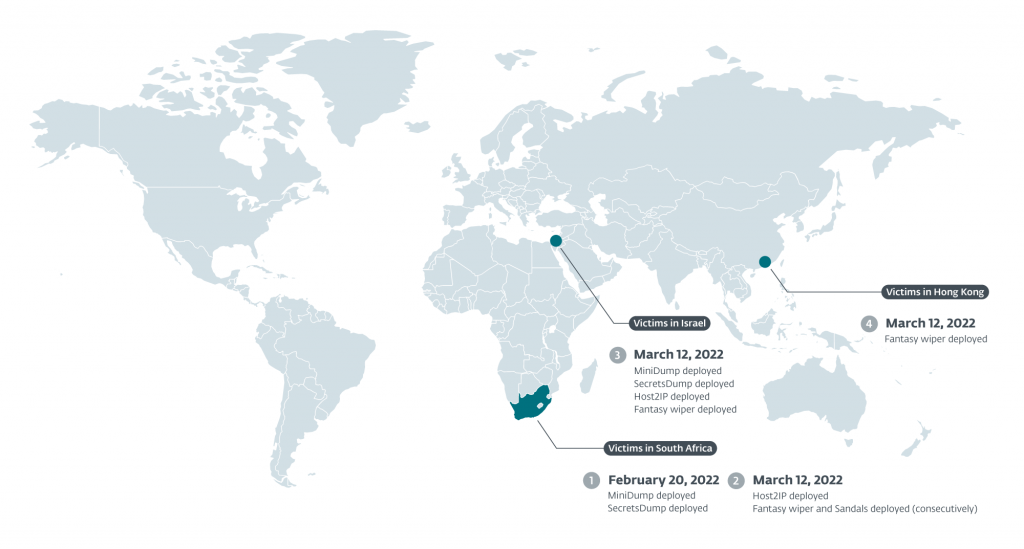

Fantasy-viskeren er bygget på grundlaget af det tidligere rapporterede Apostelvisker men forsøger ikke at udgive sig som ransomware, som Apostle oprindeligt gjorde. I stedet går det lige til at tørre data. Ofre blev observeret i Sydafrika - hvor rekognosceringen begyndte flere uger før Fantasy blev indsat - Israel og Hong Kong.

- Agrius gennemførte et forsyningskædeangreb under misbrug af en israelsk softwarepakke, der blev brugt i diamantindustrien.

- Gruppen indsatte derefter en ny visker, vi kaldte Fantasy. Det meste af dets kodebase kommer fra Apostle, Agrius' tidligere visker.

- Sammen med Fantasy implementerede Agrius også et nyt sidebevægelses- og Fantasy-udførelsesværktøj, som vi har kaldt Sandaler.

- Ofrene omfatter israelske HR-firmaer, it-konsulentfirmaer og en diamantgrossist; en sydafrikansk organisation, der arbejder i diamantindustrien; og en guldsmed i Hong Kong.

Gruppeoversigt

Agrius er en nyere Iran-tilpasset gruppe rettet mod ofre i Israel og De Forenede Arabiske Emirater siden 2020. Gruppen indsatte oprindeligt en visker, Apostle, forklædt som ransomware, men senere ændret Apostel ind i fuldt udbygget ransomware. Agrius udnytter kendte sårbarheder i internetvendte applikationer til at installere webshells, udfører derefter intern rekognoscering, før den bevæger sig sideværts og derefter implementerer sine ondsindede nyttelaster.

Kampagneoversigt

På 20 februarth, 2022 hos en organisation i diamantindustrien i Sydafrika, implementerede Agrius legitimationsindsamlingsværktøjer, sandsynligvis som forberedelse til denne kampagne. Derefter den 12. martsth, 2022, lancerede Agrius aftørringsangrebet ved at indsætte Fantasy og Sandaler, først til offeret i Sydafrika og derefter til ofrene i Israel og til sidst til et offer i Hong Kong.

Ofrene i Israel omfatter et IT-supportfirma, en diamantgrossist og et HR-konsulentfirma. Sydafrikanske ofre er fra en enkelt organisation i diamantindustrien, hvor ofret i Hong Kong er en guldsmed.

Kampagnen varede mindre end tre timer, og inden for den tidsramme var ESET-kunder allerede beskyttet med detektioner, der identificerede Fantasy som en wiper og blokerede dets eksekvering. Vi observerede softwareudvikleren, der skubbede rene opdateringer ud inden for få timer efter angrebet. Vi kontaktede softwareudvikleren for at underrette dem om et potentielt kompromis, men vores henvendelser blev ubesvaret.

Forberedelse til afgang

De første værktøjer, der blev implementeret af Agrius-operatører til offersystemer, med ukendte midler, var:

- Minidump"en C#-implementering af mimikatz/pypykatz minidump-funktionalitet for at få legitimationsoplysninger fra LSASS-dumps"

- SecretsDump, et Python-script, der "udfører forskellige teknikker til at dumpe hashes fra [en] fjernmaskine uden at udføre nogen agent der"

- Host2IP, et brugerdefineret C#/.NET-værktøj, der løser et værtsnavn til en IP-adresse.

Brugernavne, adgangskoder og værtsnavne, der indsamles af disse værktøjer, er nødvendige for, at sandaler kan sprede og udføre Fantasy-viskeren. Agrius-operatører indsatte MiniDump og SecretsDump til denne kampagnes første offer den 20. februarth, 2022, men ventede til den 12. martsth, 2022 for at implementere Host2IP, Fantasy og Sandaler (fortløbende).

Sandaler: Igniting the Fantasy (visker)

Sandaler er en 32-bit Windows-eksekverbar fil skrevet i C#/.NET. Vi valgte navnet, fordi Sandals er et anagram af nogle af de kommandolinjeargumenter, den accepterer. Den bruges til at oprette forbindelse til systemer i samme netværk via SMB, til at skrive en batchfil til disk, der udfører Fantasy wiper, og derefter køre den batchfil via PsExec med denne kommandolinjestreng:

- PsExec.exe /accepteula -d -u "" -p "" -s "C:.bat"

PsExec-indstillingerne har følgende betydninger:

- -d – Vent ikke på, at processen afsluttes (ikke-interaktiv).

- /accepteula – Undertryk visning af licensdialogen.

- -s – Kør fjernprocessen i SYSTEM konto.

Sandaler skriver ikke Fantasy-viskeren til fjernsystemer. Vi mener, at Fantasy wiper er implementeret via et forsyningskædeangreb ved hjælp af softwareudviklerens softwareopdateringsmekanisme. Denne vurdering er baseret på flere faktorer:

- alle ofre var kunder hos den berørte softwareudvikler;

- Fantasy wiper blev navngivet på samme måde som legitime versioner af softwaren;

- alle ofre henrettede Fantasy-viskeren inden for en tidsramme på 2.5 timer, hvor ofre i Sydafrika først blev målrettet, derefter ofre i Israel og til sidst ofre i Hong Kong (vi tilskriver forsinkelsen i målretning til tidszoneforskelle og en hårdkodet check-in tid inden for den legitime software); og,

- til sidst blev Fantasy-viskeren skrevet til og udført fra, %SYSTEM%WindowsTemp, det midlertidige standardbibliotek for Windows-systemer.

Derudover mener vi, at ofrene allerede brugte PsExec, og Agrius-operatører valgte at bruge PsExec til at blande sig ind i typisk administrativ aktivitet på ofrenes maskiner og for at lette udførelse af batchfiler. Tabel 1 viser de kommandolinjeargumenter, der accepteres af Sandals.

Tabel 1. Sandalargumenter og deres beskrivelser

| Argument | Beskrivelse | påkrævet |

|---|---|---|

| -f | En sti og et filnavn til en fil, der indeholder en liste over værtsnavne, der skal målrettes mod. | Ja |

| -u | Brugernavnet, der vil blive brugt til at logge på fjernværtsnavnene i argument -f. | Ja |

| -p | Brugernavnet, der vil blive brugt til at logge på fjernværtsnavnene i argument -f. | Ja |

| -l | Stien og filnavnet på Fantasy-viskeren på fjernsystemet, som vil blive udført af batch-filen oprettet af Sandals. | Ja |

| -d | Det sted, hvortil Sandals vil skrive batch-filen på fjernsystemet. Standardplacering er %WINDOWS%Temp. | Ingen |

| -s | Mængden af tid, i sekunder, som Sandals vil sove mellem at skrive batchfilen til disken og udføre. Standard er to sekunder. | Ingen |

| -en fil or -en tilfældig or -en rsa |

If -a efterfølges af ordet fil og en sti og et filnavn, Sandals bruger krypteringsnøglen i den medfølgende fil. Hvis -a efterfølges af rsa or tilfældig, Sandaler bruger den RSACryptoServiceProvider klasse for at generere et offentlig-privat nøglepar med en nøglestørrelse på 2,048. | Ingen |

| -dn | Angiver, hvilket drev der skal oprettes forbindelse til på et fjernsystem via SMB. Standard er C:. | Ingen |

| -ps | Placering af PsExec på disken. Standard er psexec.exe i den aktuelle arbejdsmappe. | Ingen |

| -Ra | If -Ra leveres under kørsel, sætter den variablen flag til Sand (oprindeligt indstillet til False). Hvis flag=Sandt, Sandaler sletter alle filer skrevet til disken i den aktuelle arbejdsmappe. Hvis flag=Falsk, Sandaler springer filoprydningstrinnet over. | Ingen |

Batchfilen skrevet til disk af Sandals er navngivet bat, hvor filnavnet er outputtet af Guid.NewGuid() metode. Et eksempel på en Sandals batchfil er vist i figur 2.

Figur 2. Sandalers batchfil (øverst, i rødt) og den afkodede kommandolinjeparameter (nederst, i blåt)

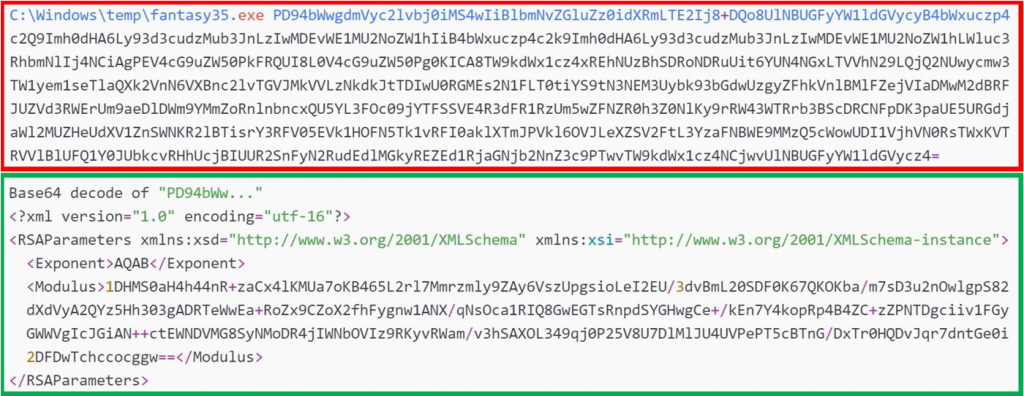

Base64-strengen, der følger fantasy35.exe er sandsynligvis et levn fra Apostles udførelseskrav (flere detaljer i Tilskrivning til Agrius afsnit). Fantasy-viskeren leder dog kun efter et argument for 411 og ignorerer alle andre runtime-input (se næste afsnit for mere information).

Fantasy visker

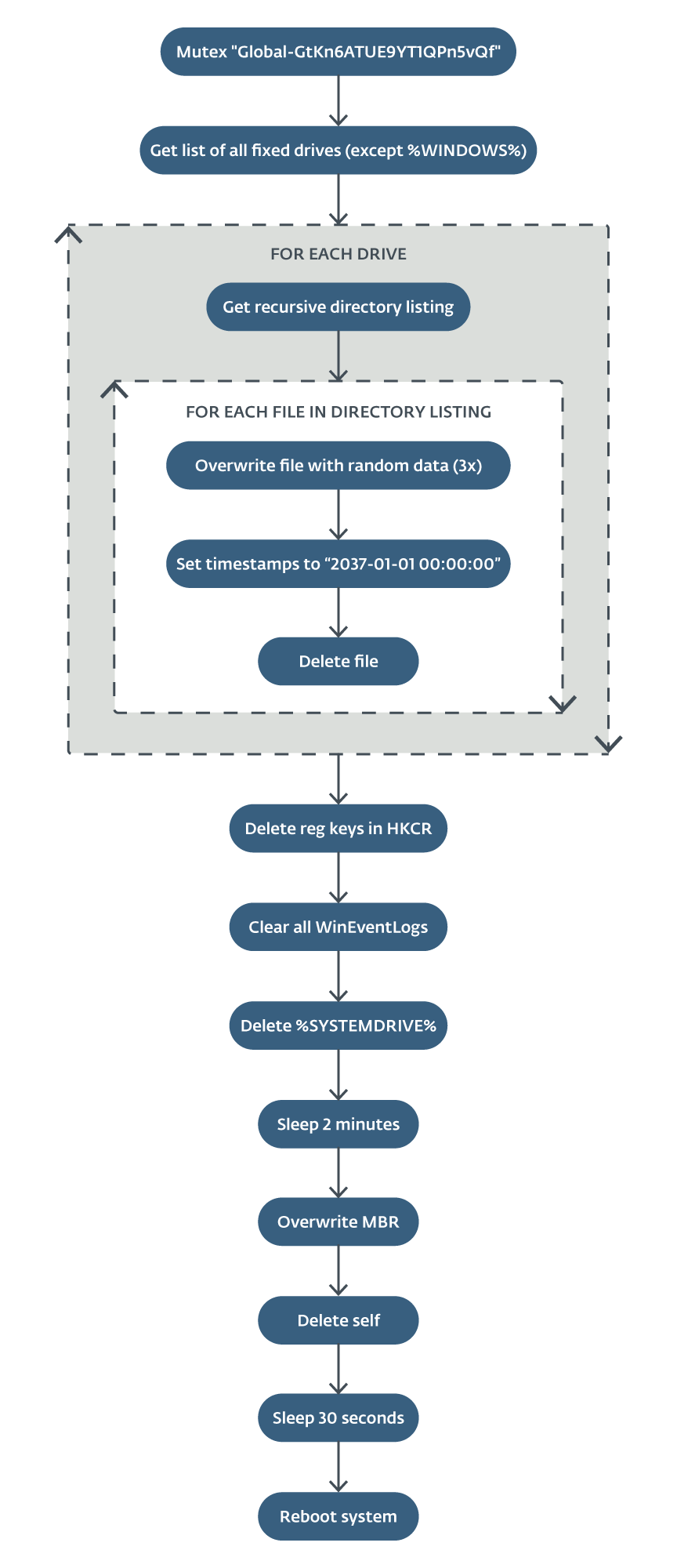

Fantasy wiper er også en 32-bit Windows-eksekverbar fil skrevet i C#/.NET, så opkaldt efter sine filnavne: fantasy45.exe , fantasy35.exe, henholdsvis. Figur 3 viser udførelsen af Fantasy-viskeren.

Til at begynde med opretter Fantasy en mutex for at sikre, at kun én instans kører. Den indsamler en liste over faste drev, men udelukker det drev, hvor %WINDOWS% bibliotek findes. Derefter går den ind i en for-løkke, der itererer over drevlisten for at bygge en rekursiv mappeliste, og bruger RNGCryptoServiceProvider.GetBytes metode til at skabe en kryptografisk stærk sekvens af tilfældige værdier i et 4096-byte array. Hvis et runtime-argument på 411 leveres til viskeren, den forum loop overskriver indholdet af hver fil med det førnævnte byte-array ved hjælp af en indlejret mens sløjfe. Ellers er forum loop overskriver kun filer med en filtypenavn angivet i appendiks.

Fantasy tildeler derefter et bestemt tidsstempel (2037-01-01 00:00:00) til disse filtidsstempelegenskaber:

- Oprettelsestid

- Sidste adgangstid

- LastWriteTime

- CreationTimeUtc

- SetLastAccessTimeUtc

- LastWriteTimeUtc

og sletter derefter filen. Dette er formentlig gjort for at gøre inddrivelse og retsmedicinske analyser vanskeligere.

Under forum loop, tæller Fantasy wiper fejl i den aktuelle mappe, når du forsøger at overskrive filer. Hvis antallet af fejl overstiger 50, skriver den en batchfil, %WINDOWS%Temp.bat, der sletter mappen med filerne, der forårsager fejlene, og derefter selvsletter. Filsletning genoptages derefter i den næste mappe på mållisten.

Når forum sløjfen er fuldført, opretter Fantasy wiper en batchfil i %WINDOWS%Temp kaldet registry.bat. Batchfilen sletter følgende registreringsdatabasenøgler:

- HKCR.EXE

- HKCR.dll

- HKCR*

Derefter kører den følgende for at forsøge at rydde filsystemets cachehukommelse:

- %windir%system32rundll32.exe advapi32.dll,ProcessIdleTasks

Endelig registry.bat sletter sig selv (del %0).

Dernæst rydder Fantasy wiper alle Windows hændelseslogfiler og opretter endnu en batchfil, system.bati %WINDOWS%Temp, der rekursivt sletter alle filer på %SYSTEMDRIVE%, forsøger at rydde filsystemets cachehukommelse og selvsletter. Så sover Fantasy i to minutter, inden det overskriver systemets Master Boot Record.

Fantasy skriver derefter en anden batch-fil, %WINDOWS%Tempremover.bat, der sletter Fantasy wiper fra disken og derefter sletter sig selv. Derefter sover Fantasy wiper i 30 sekunder, inden systemet genstartes med årsagskode SHTDN_REASON_MAJOR_OTHER (0x00000000) — Andet problem.

Det er sandsynligvis det %SYSTEMDRIVE% genopretning er mulig. Det blev observeret, at ofrene var oppe at køre igen inden for få timer.

Tilskrivning til Agrius

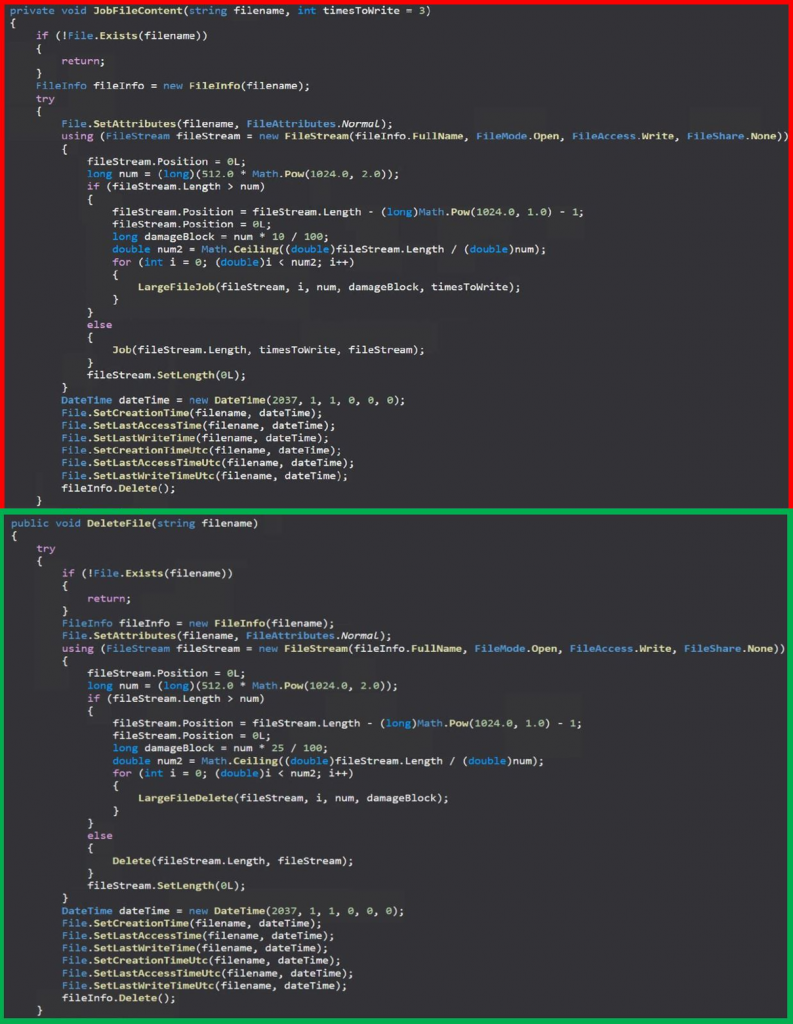

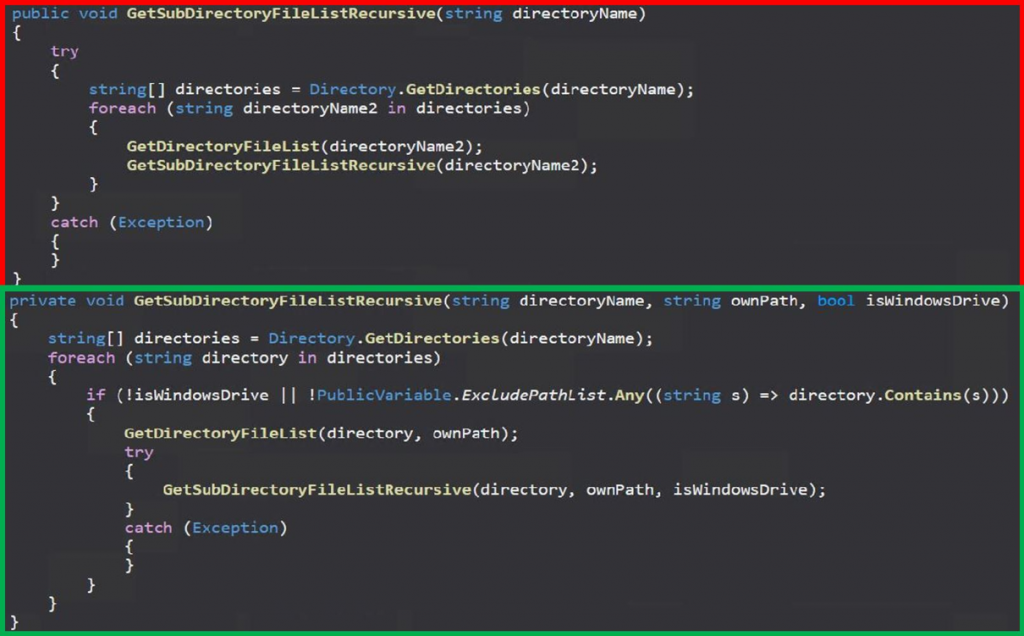

Meget af kodebasen fra Apostle, oprindeligt en vinduesvisker, der udgav sig for at være ransomware og derefter opdateret til faktisk ransomware, blev direkte kopieret til Fantasy, og mange andre funktioner i Fantasy blev kun lidt ændret fra Apostle, en kendt Agrius værktøj. Den overordnede funktionalitet af Fantasy er dog en visker uden forsøg på at udgive sig for at være ransomware. Figur 4 viser filsletningsfunktionerne i henholdsvis Fantasy og Apostle. Der er kun et par små justeringer mellem den originale funktion i Apostle og Fantasy-implementeringen.

Figur 4. Filsletningsfunktioner fra Fantasy wiper (øverst, i rødt) og Apostle ransomware (nederst, i grønt)

Figur 4. Filsletningsfunktioner fra Fantasy wiper (øverst, i rødt) og Apostle ransomware (nederst, i grønt)

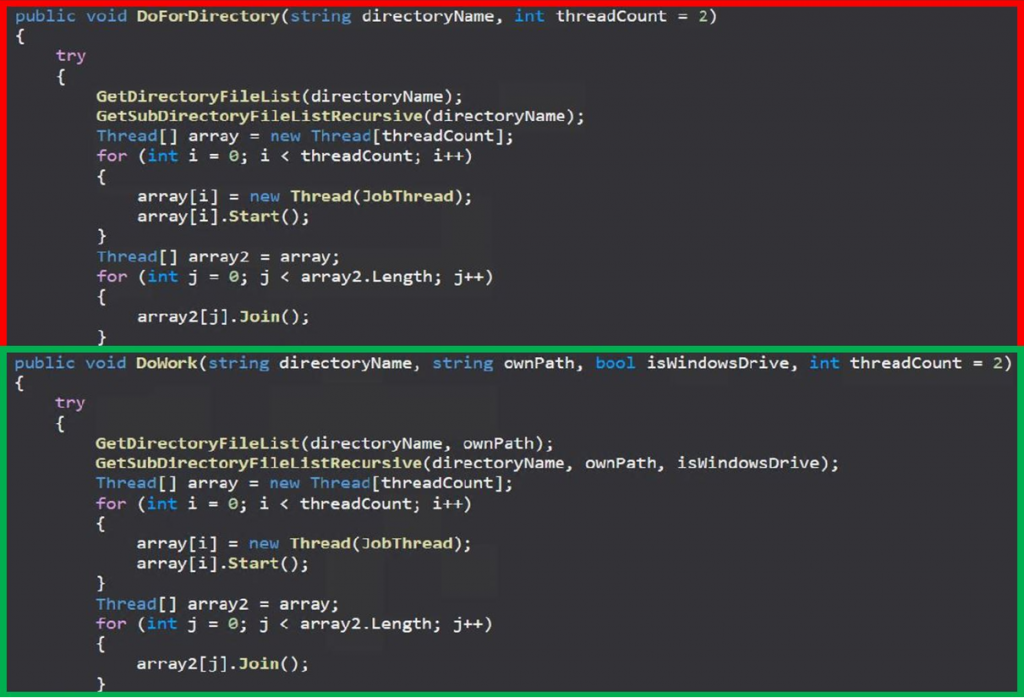

Figur 5 viser, at kataloglistefunktionen næsten er en direkte kopi, hvor kun funktionsvariablerne får en lille justering mellem Apostle og Fantasy.

Figur 5. Kataloglistefunktioner fra Fantasy wiper (øverst, i rødt) og Apostle ransomware (nederst, i grønt)

Endelig GetSubDirectoryFileListRecursive funktionen i figur 6 er også næsten en nøjagtig kopi.

Figur 6. Rekursiv mappelistefunktioner fra Fantasy wiper (øverst, i rødt) og Apostle ransomware (nederst, i grønt)

Ud over genbrug af koden kan vi se rester af Apostlens henrettelsesflow i Fantasy. I den oprindelige analyse af Apostle, SentinelOne bemærker, at "Korrekt udførelse af ransomware-versionen kræver, at den forsynes med et base64-kodet argument, der indeholder en XML af et 'RSAParameters'-objekt. Dette argument videregives og gemmes som den offentlige nøgle, der bruges til krypteringsprocessen og er højst sandsynligt genereret på en maskine, der ejes af trusselsaktøren.” Vi kan se i batchfilen i figur 7, som Sandals opretter på fjernsystemer for at starte Fantasy, at det samme base64-kodede argument indeholder en XML af en RSA-parametre objekt sendes til Fantasy under kørsel. Fantasy bruger dog ikke dette runtime-argument.

Figur 7. Sandaler, der går videre til Fantasy, det samme RSAParameters-objekt, som blev brugt af Apostle ransomware

Konklusion

Siden opdagelsen i 2021 har Agrius udelukkende været fokuseret på destruktive operationer. Til det formål udførte Agrius-operatører sandsynligvis et forsyningskædeangreb ved at målrette et israelsk softwarefirmas softwareopdateringsmekanismer for at implementere Fantasy, dets nyeste visker, til ofre i Israel, Hong Kong og Sydafrika. Fantasy ligner i mange henseender den tidligere Agrius-visker, Apostle, der oprindeligt udgav sig som ransomware, før den blev omskrevet til at være faktisk ransomware. Fantasy gør ingen indsats for at forklæde sig selv som ransomware. Agrius-operatører brugte et nyt værktøj, Sandaler, til at forbinde eksternt til systemer og udføre Fantasy.

ESET Research tilbyder også private APT-efterretningsrapporter og datafeeds. For eventuelle forespørgsler om denne service, besøg ESET Threat Intelligence .

IoC'er

| SHA-1 | Filnavn | Detektion | Beskrivelse |

|---|---|---|---|

| 1A62031BBB2C3F55D44F59917FD32E4ED2041224 | fantasy35.exe | MSIL/KillDisk.I | Fantasy visker. |

| 820AD7E30B4C54692D07B29361AECD0BB14DF3BE | fantasy45.exe | MSIL/KillDisk.I | Fantasy visker. |

| 1AAE62ACEE3C04A6728F9EDC3756FABD6E342252 | host2ip.exe | ren | Løser et værtsnavn til en IP-adresse. |

| 5485C627922A71B04D4C78FBC25985CDB163313B | MiniDump.exe | MSIL/Riskware.LsassDumper.H | Implementering af Mimikatz minidump, der dumper legitimationsoplysninger fra LSASS. |

| DB11CBFFE30E0094D6DE48259C5A919C1EB57108 | registry.bat | BAT/Agent.NRG | Batch-fil, der sletter nogle registreringsnøgler og er droppet og eksekveret af Fantasy wiper. |

| 3228E6BC8C738781176E65EBBC0EB52020A44866 | secretsdump.py | Python/Impacket.A | Python-script, der dumper legitimations-hash. |

| B3B1EDD6B80AF0CDADADD1EE1448056E6E1B3274 | spchost.exe | MSIL/Agent.XH | Sandaler værktøj til sidebevægelse og Fantasy-spreder. |

MITRE ATT&CK teknikker

Dette bord er bygget vha udgave 12 af MITER ATT&CK-rammerne.

| Taktik | ID | Navn | Beskrivelse |

|---|---|---|---|

| Ressourceudvikling | T1587 | Udvikle kapaciteter | Agrius bygger hjælpeværktøjer til brug under en aktiv udnyttelsesproces. |

| T1587.001 | Udvikle muligheder: Malware | Agrius bygger tilpasset malware, herunder vinduesviskere (Fantasy) og laterale bevægelsesværktøjer (Sandaler). | |

| Indledende adgang | T1078.002 | Gyldige konti: Domænekonti | Agrius-operatører forsøgte at fange cachede legitimationsoplysninger og derefter bruge dem til sideværts bevægelse. |

| T1078.003 | Gyldige konti: Lokale konti | Agrius-operatører forsøgte at bruge cachelagrede legitimationsoplysninger fra lokale konti for at få indledende adgang til yderligere systemer inden for et internt netværk. | |

| Udførelse | T1059.003 | Kommando- og scriptfortolker: Windows Command Shell | Fantasy og Sandaler bruger begge batchfiler, der kører via Windows-kommandoskallen. |

| Privilegie-eskalering | T1134 | Adgangstokenmanipulation | Fantasy bruger LookupPrivilegeValue , AdjustTokenPrivilege API'er i advapi32.dll at give sin proces-token SeShutdownPrivilege for at genstarte Windows. |

| Forsvarsunddragelse | T1070.006 | Indikatorfjernelse på vært: Timetomp | Agrius-operatører tidsstemplede samlingens tidsstempler for Fantasy og Sandaler. |

| Adgang til legitimationsoplysninger | T1003 | OS Credential Dumping | Agrius-operatører brugte adskillige værktøjer til at dumpe OS-legitimationsoplysninger til brug i lateral bevægelse. |

| Discovery | T1135 | Opdagelse af netværksdeling | Agrius-operatører brugte cachelagrede legitimationsoplysninger til at tjekke for adgang til andre systemer inden for et internt netværk. |

| Lateral Bevægelse | T1021.002 | Fjerntjenester: SMB/Windows Admin Shares | Agrius-operatører brugte cachelagrede legitimationsoplysninger til at oprette forbindelse via SMB til systemer inden for et udnyttet internt netværk. |

| T1570 | Lateral værktøjsoverførsel | Agrius-operatører brugte sandaler til at skubbe batchfiler over SMB til andre systemer inden for et internt netværk. | |

| KIMOs Succeshistorier | T1485 | Datadestruktion | Fantasy wiperen overskriver data i filer og sletter derefter filerne. |

| T1561.002 | Disk Tørre | Fantasy sletter MBR'en på Windows-drevet og forsøger at slette OS-partitionen. | |

| T1561.001 | Disk Sletning: Sletning af diskindhold | Fantasy sletter alt diskindhold fra ikke-Windows-drev, der er faste drev. | |

| T1529 | Systemnedlukning/genstart | Fantasy genstarter systemet efter at have fuldført dets disk- og datasletningsnyttelast. |

Tillæg

Filudvidelser (682) målrettet af Fantasy wiper, når de ikke målretter mod alle filtypenavne. Filudvidelser fremhævet i gul (68) er almindelige filnavne i Windows. Navnlig fraværende er filtypenavne dll , sys.

| $ $ $ | blend | DRW | jsp | nyf | qualsoftcode | tdb |

| $db | blanding1 | dsb | kb2 | Hej | quicken2015backup | tex |

| 001 | blanding2 | DSS | kbx | obj | quicken2016backup | tga |

| 002 | klat | DTDs | kc2 | Okay | quicken2017backup | THM |

| 003 | bm3 | dwg | KDB | ODB | quickenbackup | tib |

| 113 | bmk | DXB | kdbx | ODC | qv~ | tibkp |

| 3dm | bogeksport | dxf | KDC | af | r3d | TIF |

| 3ds | BPA | dxg | nøgle | ODG | raf | tig |

| 3fr | bpb | em1 | kf | var | rar | tis |

| 3g2 | bpm | EPK | kpdx | odp | rotte | tlg |

| 3gp | bpn | eps | layout | ods | rå | tmp |

| 3pr | bps | erbsql | lbf | odt | rb | TMR |

| 73b | bpw | ejendom | lcb | oeb | RBC | Tor |

| 7z | BSA | ESM | ldabak | ogg | rbf | trans |

| __en | bup | exe | litemod | olie | RBK | ttbk |

| __b | c | EXF | llx | gamle | rbs | txt |

| ab | CAA | FBC | LNK | onepkg | rdb | UCI |

| ab4 | cas | WFF | ltx | orf | re4 | upk |

| abe | CBK | FBK | månen | eller | rgss3a | v2i |

| abbu | cbs | fbu | lvl | orig | rand | vb |

| af | cbu | fbw | m | ost | rm | vbk |

| ABK | jfr | fdb | m2 | OTG | rmbak | vbm |

| abu | Cdr | ff | m3u | oth | rmgb | vbox-forrige |

| abu1 | cdr3 | FfD | m4a | OTP | ROFL | vcf |

| accdb | cdr4 | fff | m4v | ot | åå | VDF |

| accde | cdr5 | fh | kort | ott | rtf | vfs0 |

| iht | cdr6 | fhd | max | oyx | rw2 | vmdk |

| akkdt | cdrw | FHF | MBF | p12 | rwl | Vob |

| ACH | cdx | fla | mbk | p7b | rwz | vpcbackup |

| acp | ce2 | flad | mbw | p7c | s3db | VPK |

| acr | den | flka | mcmeta | pub | sikker notebackup | vpp_pc |

| handle | cenon ~ | flkb | mdb | sider | sas7bdat | vrb |

| adb | cer | flv | mdbackup | derefter | sav | VTF |

| adi | FFP | fmb | MDC | PAQ | siger | w01 |

| annoncer | cfr | smede | mddata | Du må IKKE | sb | w3x |

| AEA | CGM | fos | MDF | pat | SBB | pung |

| AFI | CIB | fpk | mdinfo | PBA | sbs | walletx |

| agdl | ck9 | fpsx | MEF | PBB | SBU | krig |

| ai | klasse | FPX | mem | PBD | sdO | wav |

| har | CLS | fsh | menu | pbf | sda | wb2 |

| al | CMF | ftmb | MFW | PBJ | sdc | wbb |

| APJ | CMT | ful | mig | PBL | sdf | wbcat |

| apk | config | fwbackup | mkv | pbx5script | sid | wbk |

| bue | cpi | fxg | MLX | pbxscript | sidd | wbx |

| arch00 | cpp | fza | mmw | pcd | sidn | vinde |

| ARW | cr2 | fzb | pengegodt | PCT | de | WJF |

| as4 | kravle | gb1 | mos | pdb | sim | wma |

| asd | crds | gb2 | mov | PDD | sis | WMO |

| ASF | crt | engelske pund | mp3 | etc | wmv | |

| ashbak | crw | gdb | mp4 | PEF | sldm | wotreplay |

| ASM | cs | GHO | MPB | PEM | sldx | wpb |

| asmx | CSD | GHS | mpeg | pfi | slm | WPD |

| asp | csh | grå | mpg | pfx | sln | WPS |

| aspx | CSL | grå | mpqge | php | sme | wspak |

| aktiv | CSM | gry | MRW | php5 | sn1 | wxwanam |

| asv | css | gs-bck | mrwref | phtml | sn2 | x |

| asvx | csv | gz | msg | pk7 | SNA | x11 |

| ASX | d3dbsp | h | msi | pkpass | SNS | x3f |

| spiste | da0 | hbk | msim | pl | SNX | xbk |

| ati | dac | hkdb | mv_ | plc | SPF | xf |

| avi | DAS | hkx | myd | plc | SPG | kse |

| aWG | Dash | hplg | minnotesbackup | png | SPI | XLA |

| ba6 | dazip | HPP | nb7 | pot | sps | xlam |

| ba7 | db | htm | NBA | potm | sqb | xlk |

| ba8 | db-journal | htm1 | nbak | potx | sql | XLM |

| ba9 | db0 | html | nbd | ppam | SQLite | XLR |

| færge | db3 | hvpl | nbd | pps | sqlite3 | xls |

| tilbage | dba | ibank | nbf | ppsm | sqlitedb | xlsb |

| backup | dbf | ibd | nbi | ppsx | sr2 | xlsm |

| backup 1 | DBK | ibk | nbk | ppt | SRF | xlsx |

| backupdb | dbs | ibz | nbs | pptm | SRR | xlt |

| bak | dbx | icbu | nbu | pptx | srt | xltm |

| bak2 | dc2 | icf | NCF | pqb-backup | SRW | xltx |

| bak3 | dcr | icxs | NCO | PRF | st4 | xlw |

| bakx | DCS | IDX | nd | PRV | st6 | xml |

| bak~ | DDD | iif | id | ps | st7 | ycbcra |

| bank | ddoc | IIQ | NDD | psa | st8 | yrcbck |

| Bar | ddrw | incpas | kirkeskibet | psafe3 | std | yuv |

| batte | dDS | indd | NFB | psd | STG | zbfx |

| bay | den | indeks | NFC | PSK | kender | zip |

| bbb | af | i gang | nk2 | psp-billede | STW | ztmp |

| bbz | desc | ipd | intet p | psst | STX | ~cw |

| bc6 | design | iso | nej | PTB | stald | |

| bc7 | DGC | itdb | NPF | ptx | sum | |

| BCK | Sun. | ITL | NPS | pvc | sv $ | |

| bckp | divx | itm | nrbak | pvhd | sv2i | |

| bcm | diy | iv2i | ingen | py | svg | |

| BdB | djvu | IWD | NRW | Qba | swf | |

| BFF | dmp | iwi | ns2 | qbb | sxc | |

| stor | dna | j01 | ns3 | qbk | sxd | |

| BIF | DNG | krukke | ns4 | qbm | sxg | |

| bifx | dock | Java | NSD | qbmb | sxi | |

| big | dok | jbk | NSF | qbmd | SXM | |

| Bik | docx | JDC | NSG | qbr | sxw | |

| bk1 | punktum | JPA | NSH | qbw | syncdb | |

| bkc | dotm | jpe | NTL | qbx | t12 | |

| bkf | dotx | jpeg | NWB | qby | t13 | |

| bkp | hvor | jpg | nwbak | qdf | tjære | |

| bkup | dpb | JPS | nx2 | qic | skat | |

| se | DRF | js | NXL | qsf | Tbk |

- blockchain

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- ESET Research

- firewall

- Kaspersky

- malware

- Mcafee

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- VPN

- Vi lever sikkerhed

- website sikkerhed

- zephyrnet