At uddanne medarbejdere i, hvordan man opdager phishing-angreb, kan slå et hårdt tiltrængt slag for netværksforsvarere

Sikkerhed ved design har længe været noget af en hellig gral for cybersikkerhedsprofessionelle. Det er et simpelt koncept: Sørg for, at produkter er designet til at være så sikre som muligt for at minimere chancerne for at gå på kompromis længere nede. Konceptet er blevet udvidet yderligere i de senere år for at betyde en indsats for at indlejre sikkerhed i alle dele af en organisation – fra dens DevOps-pipelines til dens medarbejderes daglige arbejdspraksis. Ved at skabe en sikkerhed-først-kultur som denne vil organisationer både være mere modstandsdygtige over for cybertrusler og bedre rustet til at minimere deres påvirkning, hvis de bliver udsat for et brud.

Teknologikontrol er naturligvis et vigtigt værktøj til at hjælpe med at skabe denne form for dybt indlejret sikkerhedskultur. Men det samme er phishing-bevidsthedstræning – som spiller en enormt vigtig rolle i at afbøde en af de største trusler mod virksomhedens sikkerhed i dag og skal være en fast bestanddel generelt cybersikkerhedsbevidsthedstræning programmer.

Hvorfor er phishing så effektivt?

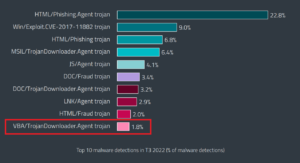

Ifølge ESET-trusselsrapport T1 2022, oplevede e-mailtrusler en stigning på 37 procent i de første fire måneder af 2022 sammenlignet med de sidste fire måneder af 2021. Antallet af blokerede phishing-URL'er steg med næsten samme hastighed, hvor mange svindlere udnyttede den generelle interesse i Rusland-Ukraine krig.

Phishing-svindel er fortsat blandt de mest succesrige måder for angribere at installere malware, stjæle legitimationsoplysninger og narre brugere til at foretage virksomhedsoverførsler. Hvorfor? På grund af en kombination af spoofing-taktik, der hjælper svindlere med at efterligne legitime afsendere, og social engineering-teknikker designet til at skynde modtageren til at handle uden først at gennemtænke konsekvenserne af denne handling.

Disse taktikker omfatter:

- Forfalskede afsender-id'er/domæner/telefonnumre, nogle gange ved hjælp af stavefejl eller internationaliserede domænenavne (IDN'er)

- Kaprede afsenderkonti, som ofte er meget svære at få øje på som phishing-forsøg

- Online research (via sociale medier) for at gøre målrettede spearphishing-forsøg mere overbevisende

- Brug af officielle logoer, sidehoveder, sidefødder

- Skaber en følelse af at det haster eller spænding, der skynder brugeren til at træffe en beslutning

- Forkortede links, der skjuler afsenderens sande destination

- Oprettelse af legitimt udseende login-portaler og websteder

Ifølge de seneste Verizon DBIR rapport, fire vektorer tegnede sig for størstedelen af sikkerhedshændelser sidste år: stjålne legitimationsoplysninger, phishing, sårbarhedsudnyttelse og botnets. Af disse drejer de to første sig om menneskelige fejl. En fjerdedel (25 %) af de samlede overtrædelser, der blev undersøgt i rapporten, var resultatet af sociale ingeniørmæssige angreb. Når det kombineres med menneskelige fejl og misbrug af privilegier, tegnede det menneskelige element sig for 82 % af alle brud. Det burde gøre det til en prioritet for enhver CISO at gøre dette svage led til en stærk sikkerhedskæde.

Hvad kan phishing føre til?

Phishing-angreb er om noget blevet en endnu større trussel i løbet af de sidste to år. Distraherede hjemmearbejdere med potentielt ikke-patchede og underbeskyttede enheder er nådesløst blevet målrettet af trusselsaktører. I april 2020, Google hævdede at blokere så mange som 18 millioner ondsindede og phishing-e-mails hver eneste dag globalt.

Da mange af disse arbejdere vender tilbage til kontoret, er der også en risiko for, at de vil blive udsat for flere SMS (smishing) og taleopkaldsbaserede (vishing) angreb. Brugere på farten kan være mere tilbøjelige til at klikke på links og åbne vedhæftede filer, de burde ikke. Disse kan føre til:

De økonomiske og omdømmemæssige konsekvenser er enorme. Mens den gennemsnitlige pris for et databrud er overstået $4.2 mio. i dag, rekordhøje, nogle ransomware-brud har kostet mange gange det.

Hvilken træningstaktik virker?

En nylig global undersøgelse afsløret, at sikkerhedstræning og -bevidsthed for medarbejderne er topprioriteten for organisationer i det kommende år. Men når dette er besluttet, hvilken taktik vil give det bedste investeringsafkast? Overvej et kursus og værktøj, der giver:

- Omfattende dækning på tværs af alle phishing-kanaler (e-mail, telefon, sociale medier osv.)

- Underholdende lektioner, der bruger positiv forstærkning frem for frygtbaserede budskaber

- Simuleringsøvelser fra den virkelige verden, der kan justeres af it-personale for at afspejle udviklende phishing-kampagner

- Kontinuerlige træningssessioner hele året i korte mundrette lektioner på ikke mere end 15 minutter

- Dækning for alle medarbejdere inklusive vikarer, entreprenører og ledende medarbejdere. Enhver med netværksadgang og en virksomhedskonto er et potentielt phishing-mål

- Analyse til at levere detaljeret feedback om enkeltpersoner, som derefter kan deles og bruges til at forbedre sessioner fremover

- Personlige lektioner skræddersyet til specifikke roller. For eksempel kan økonomiteammedlemmer have brug for ekstra vejledning i, hvordan de skal håndtere BEC-angreb

- Gamification, workshops og quizzer. Disse kan hjælpe med at motivere brugerne til at konkurrere mod deres jævnaldrende i stedet for at føle, at de bliver "undervist" af it-eksperter. Nogle af de mest populære værktøjer bruger gamification teknikker at gøre træningen mere "klæbende", mere brugervenlig og engagerende

- DIY phishing øvelser. Ifølge Storbritanniens National Cyber Security Center (NCSC), nogle virksomheder får brugerne til at bygge deres egne phishing-e-mails, hvilket giver dem "et meget rigere overblik over de anvendte teknikker"

Glem ikke at rapportere

At finde det træningsprogram, der fungerer for din organisation, er et vigtigt skridt i retning af at gøre medarbejderne til en stærk førstelinje i forsvaret mod phishing-angreb. Men opmærksomheden bør også rettes mod at skabe en åben kultur, hvor rapportering af potentielle phishing-forsøg tilskyndes. Organisationer bør skabe en enkel at bruge, klar proces til rapportering og forsikre personalet om, at eventuelle alarmer vil blive undersøgt. Brugerne skal føle sig støttet i dette, hvilket kan kræve buy-in fra hele organisationen – ikke kun IT, men også HR og seniorledere.

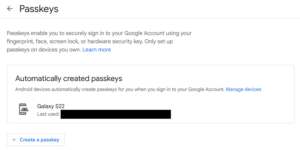

I sidste ende bør træning i phishing-bevidsthed kun være en del af en flerlagsstrategi til at tackle sociale ingeniørmæssige trusler. Selv det bedst uddannede personale kan af og til blive narret af sofistikeret svindel. Derfor er sikkerhedskontrol også afgørende: tænk på multifaktorgodkendelse, regelmæssigt testede hændelsesresponsplaner og anti-spoofing-teknologier som DMARC.

- blockchain

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- Kaspersky

- malware

- Mcafee

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- VPN

- Vi lever sikkerhed

- website sikkerhed

- zephyrnet