Praktisch gesehen sind Quantencomputer noch Jahre entfernt, aber die US-amerikanische Cybersecurity and Infrastructure Agency empfiehlt Unternehmen immer noch, mit den Vorbereitungen dafür zu beginnen Migration zum Post-Quanten-Kryptografiestandard.

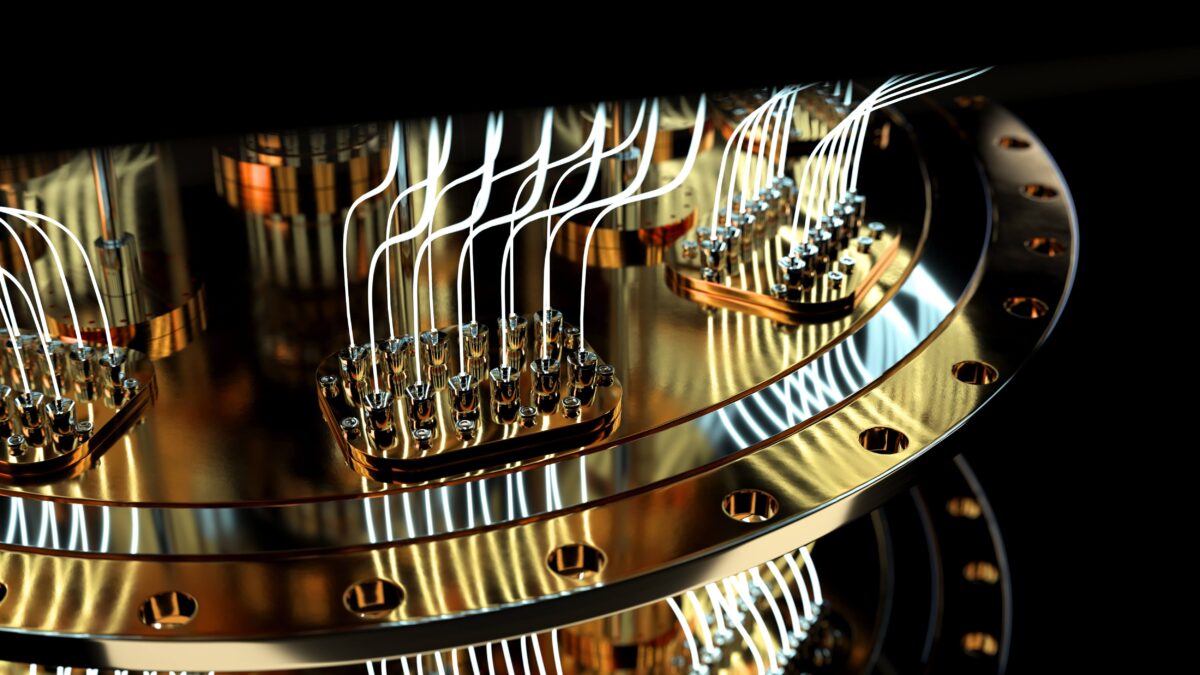

Quantencomputer nutzen Quantenbits (Qubits), um eine höhere Rechenleistung und -geschwindigkeit zu liefern, und es wird erwartet, dass sie in der Lage sind, bestehende kryptografische Algorithmen wie RSA und Elliptische-Kurven-Kryptografie zu knacken. Dies hätte Auswirkungen auf die Sicherheit der gesamten Online-Kommunikation sowie auf die Vertraulichkeit und Integrität der Daten. Sicherheitsexperten warnen, dass praxistaugliche Quantencomputer in weniger als zehn Jahren möglich sein könnten.

Das Nationale Institut für Standards und Technologie kündigte die ersten vier quantenresistenten Algorithmen an Dieser wird im Juli Teil des Post-Quantenkryptografie-Standards werden, der endgültige Standard wird jedoch erst 2024 erwartet. Dennoch ermutigt CISA die Betreiber kritischer Infrastrukturen, bereits im Voraus mit den Vorbereitungen zu beginnen.

„Während es noch keine Quantencomputertechnologie gibt, die in der Lage ist, Public-Key-Verschlüsselungsalgorithmen in den aktuellen Standards zu knacken, müssen Regierung und kritische Infrastruktureinrichtungen – darunter sowohl öffentliche als auch private Organisationen – zusammenarbeiten, um sich auf einen neuen Post-Quanten-Kryptografiestandard vorzubereiten, gegen den sie sich verteidigen können.“ zukünftige Bedrohungen“, sagt CISA.

Um Organisationen bei ihren Plänen zu unterstützen, haben NIST und das Department of Homeland Security das entwickelt Roadmap für Post-Quantenkryptographie. Der erste Schritt sollte darin bestehen, eine Bestandsaufnahme der anfälligen kritischen Infrastruktursysteme zu erstellen, sagte CISA.

Organisationen sollten ermitteln, wo und zu welchem Zweck die Public-Key-Kryptografie eingesetzt wird, und diese Systeme als quantenanfällig kennzeichnen. Dazu gehört die Erstellung einer Bestandsaufnahme der sensibelsten und kritischsten Datensätze, die über einen längeren Zeitraum gesichert werden müssen, sowie aller Systeme, die kryptografische Technologien verwenden. Eine Liste aller Systeme würde den Übergang erleichtern, wenn es an der Zeit ist, einen Wechsel vorzunehmen.

Organisationen müssen außerdem die Prioritätsstufe für jedes System bewerten. Anhand der Inventar- und Priorisierungsinformationen können Unternehmen dann einen Systemübergangsplan für die Veröffentlichung des neuen Standards entwickeln.

Sicherheitsexperten werden außerdem dazu ermutigt, Akquisitions-, Cybersicherheits- und Datensicherheitsstandards zu identifizieren, die aktualisiert werden müssen, um den Post-Quantum-Anforderungen gerecht zu werden. CISA fördert die verstärkte Zusammenarbeit mit Organisationen, die Post-Quantum-Standards entwickeln.

Der Fokus der Agentur auf das Inventar spiegelt die Empfehlungen von wider Wells Fargo auf der RSA-Konferenz früher in diesem Jahr. In einer Sitzung über die Quantenreise des Finanzgiganten schlug Richard Toohey, Technologieanalyst bei Wells Fargo, vor, dass Unternehmen mit der Kryptoinventur beginnen sollten.

„Entdecken Sie, wo es Instanzen bestimmter Algorithmen oder bestimmter Arten von Kryptographie gibt, denn wie viele Menschen waren es? Ich habe Log4j verwendet und hatte keine Ahnung weil es so tief vergraben war?“ Sagte Toohey. „Das ist eine große Aufgabe, alle Arten von Kryptographie zu kennen, die in Ihrem Unternehmen mit all Ihren Dritten verwendet werden – das ist nicht trivial.“ Das ist eine Menge Arbeit, und damit muss jetzt begonnen werden.“

Laut Dale Miller, dem Chefarchitekten für Informationssicherheitsarchitektur bei Wells Fargo, hat Wells Fargo das „sehr ehrgeizige Ziel“, in fünf Jahren bereit zu sein, Post-Quanten-Kryptografie zu betreiben.

Die Umstellung industrieller Kontrollsysteme (ICS) auf Post-Quanten-Kryptographie wird für Betreiber kritischer Infrastrukturen eine große Herausforderung darstellen, vor allem weil die Ausrüstung oft geografisch verstreut ist, sagte CISA in der Warnung. Dennoch forderte die CISA kritische Infrastrukturorganisationen dazu auf, in ihre Strategien die Maßnahmen aufzunehmen, die zur Bewältigung der Risiken durch Quantencomputing-Fähigkeiten erforderlich sind.

CISA ist nicht der Einzige, der vor dem Start Alarm schlägt. Im März setzte die Quantum-Safe Working Group der Cloud Security Alliance (CSA) eine Frist bis zum 14. April 2030, bis zu der Unternehmen ihre Post-Quantum-Infrastruktur eingerichtet haben sollten.

„Warten Sie nicht, bis die Quantencomputer von unseren Gegnern eingesetzt werden, um zu handeln. „Frühe Vorbereitungen werden eine reibungslose Migration zum Post-Quanten-Kryptographiestandard gewährleisten, sobald dieser verfügbar ist“, sagte CISA.