Lesezeit: 3 MinutenÜber uns

Eines der ersten Male, als die Öffentlichkeit die Macht von Ransomware aus erster Hand miterlebte und erkannte, war der Ausbruch von WannaCry im Jahr 2017. Regierung, Bildung, Krankenhäuser, Energie, Kommunikation, Fertigung und viele andere wichtige Informationsinfrastruktursektoren erlitten beispiellose Verluste. Rückblickend war das erst der Anfang , da es seitdem viele Versionen gab, wie zum Beispiel SimpleLocker, SamSam und WannaDecryptor.

Comodos Threat Research Labs hat die Nachricht erhalten, dass die Ransomware „Black Rose Lucy“ neue Varianten hat, die AndroidOS angreifen.

Die Malware Black Rose Lucy hatte zum Zeitpunkt ihrer Entdeckung durch Check Point im September 2018 keine Ransomware-Fähigkeiten. Zu dieser Zeit war Lucy ein Malware-as-a-Service (Maas)-Botnet und Dropper für Android-Geräte. Jetzt ist es mit neuen Ransomware-Funktionen zurück, die es ihm ermöglichen, die Kontrolle über infizierte Geräte zu übernehmen, um neue Malware-Anwendungen zu modifizieren und zu installieren.

Beim Herunterladen verschlüsselt Lucy das infizierte Gerät und im Browser erscheint eine Lösegeldforderung, in der behauptet wird, es handele sich um eine Nachricht des US Federal Bureau of Investigation (FBI), da auf dem Gerät pornografische Inhalte gefunden wurden. Das Opfer wird angewiesen, eine Geldstrafe von 500 US-Dollar zu zahlen B. durch Eingabe von Kreditkarteninformationen, anstelle der gebräuchlicheren Bitcoin-Methode.

Abbildung 1. Lucy-Ransomware verwendete Ressourcen-Images.

Analyse

Das Comodo Threat Research Center sammelte Proben und führte eine Analyse durch, als wir feststellten, dass Black Rose Lucy zurück war.

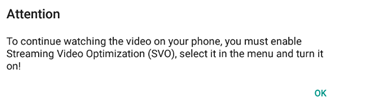

Transmission

Als normale Video-Player-Anwendung getarnt, wird sie über Medienfreigabe-Links stillschweigend installiert, wenn ein Benutzer darauf klickt. Die Android-Sicherheit zeigt eine Meldung an, in der der Benutzer aufgefordert wird, die Streaming Video Optimization (SVO) zu aktivieren. Durch Klicken auf „OK“ erhält die Malware die Zugriffsberechtigung. Sobald das passiert, kann Lucy die Daten auf dem Gerät des Opfers verschlüsseln.

Abbildung 2. Lucy-Popup-Betrugsnachricht

Laden Sie

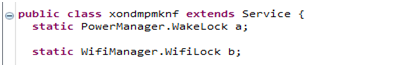

Innerhalb des MainActivity-Moduls löst die Anwendung den bösartigen Dienst aus, der dann einen BroadcastReceiver registriert, der mit dem Befehl action.SCREEN_ON aufgerufen wird und sich dann selbst aufruft.

Dies wird verwendet, um die Dienste „WakeLock“ und „WifiLock“ zu erwerben:

WakeLock: hält den Bildschirm des Geräts eingeschaltet;

WifiLock: Damit bleibt das WLAN eingeschaltet.

Abbildung 3.

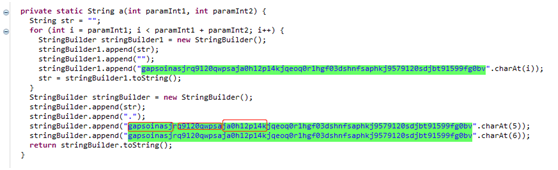

C & C

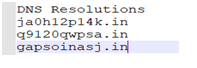

Im Gegensatz zu früheren Versionen von Malware ist TheC&Cservers eine Domain, keine IP-Adresse. Selbst wenn der Server blockiert ist, kann er problemlos eine neue IP-Adresse auflösen.

Abbildung 4. C&C-Server

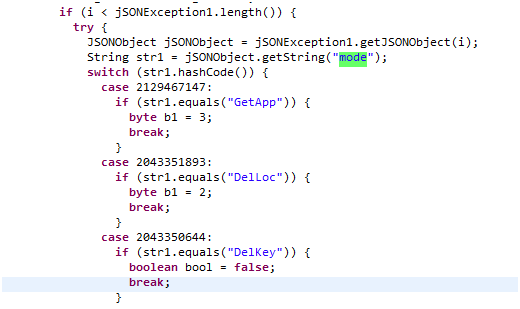

Abbildung 5. Die Lucy verwendet C&C-Server

Abbildung 6: Die Lucy Command & Control

Verschlüsselung/Entschlüsselung

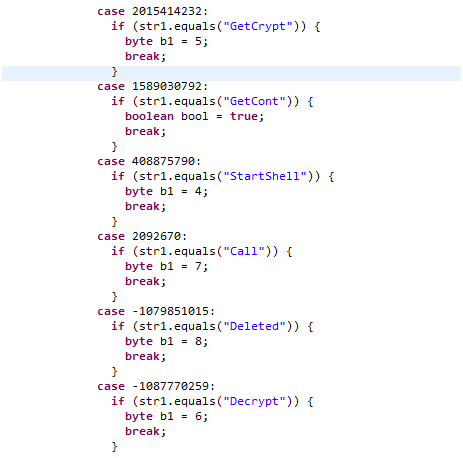

Abbildung 7: Git-Geräteverzeichnis

Abbildung 8: Lucy-Verschlüsselungs-/Entschlüsselungsfunktion

Ransom

Nachdem Lucy das infizierte Gerät verschlüsselt hat, erscheint im Browser eine Lösegeldforderung, in der behauptet wird, die Nachricht stamme vom US Federal Bureau of Investigation (FBI), da auf dem Gerät pornografische Inhalte gefunden wurden. Das Opfer wird angewiesen, beim Betreten eine Geldstrafe von 500 US-Dollar zu zahlen Kreditkarteninformationen anstelle der gebräuchlicheren Bitcoin-Methode.

Zusammenfassung

Bösartige Viren haben sich weiterentwickelt. Sie sind vielfältiger und effizienter als je zuvor. Früher oder später werden Mobilgeräte zu einer massiven Ransomware-Angriffsplattform.

Tipps zur Vorbeugung

1.Nur vertrauenswürdige Anwendungen herunterladen und installieren

2.Klicken Sie nicht auf eine Anwendung unbekannter Herkunft,

3. Erstellen Sie regelmäßige, nicht lokale Backups wichtiger Dateien,

4.Installieren Sie Antivirensoftware

Relevante Unterlagen

Die Post Schwarze Rose Lucy Back-Ransomware AndroidOS erschien zuerst auf Comodo News und Internet-Sicherheitsinformationen.

- "

- &

- 7

- a

- erwerben

- Action

- Adresse

- Analyse

- androide

- Anwendung

- Anwendungen

- Sicherungen

- Anfang

- Bitcoin

- Schwarz

- Blockieren

- Botnet

- Browser

- Fähigkeiten

- gemeinsam

- Kommunikation

- Inhalt

- Smartgeräte App

- Kredit

- Kreditkarte

- technische Daten

- Gerät

- Geräte

- DID

- Entdeckung

- Display

- Domain

- herunterladen

- leicht

- Bildungswesen

- effizient

- ermöglichen

- Verschlüsselung

- Energie

- sich entwickelnden

- Beispiel

- FBI

- Bundes-

- Bundesamt für Untersuchungen

- Abbildung

- Ende

- Vorname

- gefunden

- für

- Funktion

- Git

- der Regierung

- Krankenhäuser

- HTTPS

- Bilder

- wichtig

- Information

- Infrastruktur

- installieren

- Internet

- Internet Security

- Untersuchung

- IP

- IP Address

- IT

- selbst

- Wesentliche

- Labs

- Links

- suchen

- Glück

- um

- Malware

- Herstellung

- massiv

- Medien

- mehr

- News

- normal

- Optimierung

- Andere

- AUFMERKSAMKEIT

- Plattform

- Spieler

- Points

- Werkzeuge

- früher

- Öffentlichkeit

- Ransom

- Ransomware

- Ransomware-Angriff

- realisiert

- Received

- registriert

- regulär

- Forschungsprojekte

- Ressourcen

- Bildschirm

- Sektoren

- Sicherheitdienst

- Teilen

- da

- Streaming

- Das

- Zeit

- mal

- beispiellos

- us

- -

- Video

- Viren

- Wi-Fi

![Verhinderung von Sicherheitsverletzungen mit Zero-Trust-Sicherheitsarchitektur [Neue Checkliste] Verhinderung von Sicherheitsverletzungen mit Zero-Trust-Sicherheitsarchitektur [Neue Checkliste]](https://platoblockchain.com/wp-content/uploads/2024/03/breach-prevention-with-zero-trust-security-architecture-new-checklist-300x262.jpg)