Von Angela Potter, Lead Product Manager bei ConsenSys und EEA-Mitglied, mit Beiträgen der EEA Crosschain Interoperability Working Group

Die Zukunft der Blockchain ist Multichain. Schicht 2 sind a Schlüsselteil der Skalierungsstrategie von Ethereum, und wir haben gesehen beträchtliches Wachsen von Sidechains und alternativen Layer 1s im vergangenen Jahr. Obwohl es gibt einige Debatte Darüber, wie diese Multichain-Welt in Zukunft aussehen wird, wissen wir, dass neue Blockchain-Netzwerke schnell entstehen und Benutzer ein zunehmendes Bedürfnis haben, mit mehreren heterogenen Blockchains auf kohärente Weise zu interagieren.

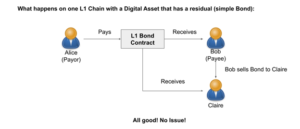

Heutzutage besteht der wichtigste Crosschain-Anwendungsfall darin, Assets von einer Chain zur anderen zu überbrücken, um auf eine Gelegenheit zuzugreifen, die nur in einer bestimmten Chain verfügbar ist. Die Gelegenheit könnte der Kauf eines digitalen Assets sein; Teilnahme an einem High-Yield-Defi-Protokoll; ein Blockchain-basiertes Spiel spielen; oder einfach Geschäfte mit einer Person in einer anderen Kette machen.

Wir kratzen nur an der Oberfläche der Chancen (und Risiken) von Crosschain-Bridges. In den letzten Monaten führten zwei massive Bridge-Hacks zu gestohlenen Geldern in Höhe von insgesamt ~1 Milliarde US-Dollar. Das Wurmlochbrücke hacken (320 Mio. $) war auf einen Smart-Contract-Bug zurückzuführen; während der Ronin-Bridge-Hack mit einem stärker dezentralisierten Bridge-Design hätte verhindert werden können (weitere Diskussionen im Abschnitt „Externe Validatoren“ weiter unten). Transparentes und vertrauensminimiertes Brückendesign war noch nie so wichtig.

Was bedeutet es, Vermögenswerte zu überbrücken?

Obwohl wir uns unzählige Möglichkeiten vorstellen können, wie mehrere Blockchains interagieren müssen, konzentrieren sich die heutigen Technologien in erster Linie darauf, Benutzern zu ermöglichen, Gelder von einer Kette zur anderen zu verschieben. Wie schaffen Brücken das eigentlich? Es gibt zwei High-Level-Methoden, die wir heute sehen.

1. Vermögensübertragung

Die Vermögensübertragung beinhaltet das Sperren von Token in der Treuhand auf Kette A und das Prägen einiger gleichwertiger („verpackter“) Token auf Kette B. Beim Überbrücken in die entgegengesetzte Richtung werden verpackte Token auf Kette B verbrannt und von der Treuhand auf Kette A entsperrt. Mit dieser Methode , sind die Token auf Kette B immer direkt durch Gelder gedeckt, die im Bridge-Vertrag auf Kette A gehalten werden.

Der Hauptnachteil dieses Ansatzes besteht darin, dass möglicherweise ein großer Wertspeicher im Brückenvertrag auf Kette A eingeschlossen ist. Wenn diese Token kompromittiert würden, würden alle verpackten Token auf Kette B ihren Wert verlieren.

2. Austausch von Vermögenswerten

Bei einer Börse tauscht ein Benutzer auf Kette A Token mit einem Benutzer auf Kette B. Über die Ausführung der Börse hinaus werden keine Gelder hinterlegt, und es müssen keine Token geprägt oder gesichert werden; zwei beliebige native Token können direkt gehandelt werden. Der Nachteil ist, dass ich, wenn ich Gelder in eine andere Kette verschieben möchte, einen Benutzer (oder Liquiditätsanbieter) in meiner Zielkette finden muss, um die andere Hälfte meines Handels zu erfüllen.

Wie werden Brücken validiert?

Um eine Vermögensübertragung oder einen Vermögensaustausch über zwei Blockchains hinweg durchzuführen, müssen auf jeder Kette parallele Transaktionen stattfinden. Es muss einen Mechanismus geben, um sicherzustellen, dass die Gelder tatsächlich in die Quellkette eingezahlt wurden, damit entsprechende Vermögenswerte in der Zielkette geprägt, freigegeben oder übertragen werden können. Diese Methoden unterscheiden sich in ihren Vertrauensmodellen: Eine vertrauensminimierte Brücke fügt keine neuen Vertrauensannahmen über die beiden an der Übertragung beteiligten Ketten hinaus hinzu, was ideal ist; aber dies kann in der Praxis schwierig zu erreichen sein, wie unten diskutiert wird.

Es gibt vier Hauptmethoden zum Validieren der Quelltransaktion und zum Starten der Zieltransaktion.

1. Externe Validatoren

Ein vertrauenswürdiger Satz von Validatoren überprüft, ob Token in der Quellkette hinterlegt wurden, sodass Token am Ziel geprägt oder zurückgezogen werden können. Diese Methode kann für die Übertragung von Vermögenswerten oder den Austausch von Vermögenswerten verwendet werden und ist einfach einzurichten. aber es fügt zusätzliche Vertrauensannahmen über die beiden an der Übertragung beteiligten Ketten hinaus hinzu. Dies ist die häufigste Verifizierungsmethode unter Bridges auf dem heutigen Markt, wobei die Gesamtzahl der Validatoren je nach Bridge im Allgemeinen zwischen eins und fünfzig liegt und eine Mehrheit jede Transaktion signieren muss, damit sie durchgeht.

Der jüngste Ronin Bridge-Hack für 650 Millionen US-Dollar ereignete sich, als ein böswilliger Akteur die Schlüssel für 5 von 9 Validierern erwarb, wodurch er eine betrügerische Transaktion unterzeichnen konnte. Dies unterstreicht, wie wichtig es ist, dass eine große Anzahl unabhängiger Parteien die Brücke sichert (oder eine oder mehrere der anderen unten beschriebenen Validierungsmethoden verwendet).

2. Optimistisch

Bei diesem Verfahren wird davon ausgegangen, dass Transaktionen gültig sind, sofern sie nicht von einem Beobachter gekennzeichnet werden. Jede eingereichte Transaktion hat einen Herausforderungszeitraum, in dem Beobachter für die Erkennung von Betrug belohnt werden. Sobald die Challenge-Periode endet, ist die Transaktion abgeschlossen. Dieser Ansatz hat weniger Vertrauensannahmen als externe Validatoren, da nur eine einzige ehrliche Partei erforderlich ist, um Betrug zu verhindern. Transaktionen dauern jedoch aufgrund des Herausforderungszeitraums länger (von 30 Minuten bis zu einer Woche), und Beobachter müssen einen angemessenen Anreiz erhalten, Transaktionen kontinuierlich zu überwachen. Ein nativer Ausstieg aus einem optimistischen Rollup ist das klassische Beispiel, bei dem das zugrunde liegende Wertpapier des Rollups verwendet wird, um von L2 zu L1 zu wechseln; Sie können aber auch ein eigenständiges optimistisches Brückenprotokoll mit einem eigenen Satz externer Beobachter haben, das über zwei beliebige Ketten hinweg verwendet werden kann.

3. Atomaustausch

Diese Methode wird für den Austausch von Vermögenswerten verwendet und stützt sich zu ihrer Sicherheit auf den Vertragscode. Der gebräuchlichste Ansatz ist ein Hash-Timelock-Vertrag (HTLC), bei dem Benutzer nur Gelder auf ihren jeweiligen Zielketten abrufen können, nachdem beide Parteien Gelder auf ihre Quellketten eingezahlt haben. Wenn eine Partei die Einzahlung versäumt, wird alles nach einer Zeitüberschreitung rückgängig gemacht. Diese Methode ist vertrauensminimiert, erfordert jedoch, dass beide Parteien für die Dauer des Swaps online bleiben, um auf der anderen Seite Geld abzuheben, was zu Reibungen für Endbenutzer führen kann.

4. Light-Client-Relay

Blockheader und Proofs werden von der Quellkette an einen Vertrag in der Zielkette weitergeleitet, der sie verifiziert, indem er einen leichten Client des Konsensmechanismus der Quellkette ausführt. Diese Methode ist vertrauensminimiert und wird am häufigsten für die Übertragung von Vermögenswerten verwendet, sie kann jedoch auch für den Austausch von Vermögenswerten oder andere allgemeinere Anwendungsfälle angewendet werden. Die Implementierung ist jedoch mit viel Overhead verbunden: Für jedes Paar von Quell-/Zielketten, die die Bridge unterstützt, muss ein Light-Client entwickelt werden; und einmal entwickelt, kann es rechenintensiv sein, es auszuführen.

Es gibt viele Ansätze zur Überbrückung, von denen einige mehrere der oben skizzierten Designs kombinieren. Es gibt viele Crosschain-Projekte, darunter Interoperabilitätsnetzwerke wie Cosmos, Polkadot, Chainlink CCIP und Hyperledger Cactus; Für die Zwecke dieser Übersicht konzentrieren wir uns jedoch auf Bridges, die das Ethereum-Mainnet unterstützen. Hier sind einige Beispiele für Bridges auf dem heutigen Markt, die die Überbrückung zwischen diesen Netzwerken unterstützen.

Connexts Amarok

Connext plant die Veröffentlichung eines neuen Upgrades im Juni namens Amarok, indem sie ihr Design von atomaren Swaps auf ein Asset-Exchange-Netzwerk umstellten, das verwendet Nomads optimistisches Protokoll Betrugsfälle zu begleichen. Liquiditätsanbieter ermöglichen schnelle Überweisungen, indem sie Gelder vorlegen, während sie auf die 30-minütige Herausforderungsphase auf Nomad warten.

Hopfen Austausch

Mittel in Hops sind auf Ethereum gesperrt und durch die native Rollup-Bridge gesichert, während Liquiditätsanbieter schnelle Transfers zwischen L2s ermöglichen, indem sie Gelder an Mint-Token senden. Verpackte Token werden im Rahmen der Bridge-Transaktion über AMMs automatisch wieder in kanonische Token zurückgetauscht.

In der Nähe der Regenbogenbrücke

Regenbogenbrücke ermöglicht den Asset-Transfer zwischen den Ethereum- und NEAR-Netzwerken über Light Client Relay. Ein NEAR-Light-Client läuft in einem Vertrag im Ethereum-Netzwerk und ein Ethereum-Light-Client läuft in einem Vertrag im Near-Netzwerk. Ein Relay-Dienst leitet Block-Header von einem Netzwerk zum anderen weiter, damit sie von den Light-Clients auf jeder Seite verifiziert werden. Dies wird mit einem optimistischen Design kombiniert, bei dem Beobachter innerhalb von 4 Stunden ungültige Transaktionen von Near zu Ethereum anfechten können.

LayerZeros Stargate

Stargate ist eine Implementierung von LayerZero, einem Asset-Austauschprotokoll, das ein Orakel und einen Relayer (zwei separate Parteien) benötigt, um jede Transaktion zu validieren. Stargate hat kürzlich auch eine eingeführt Pre-Crime-System das jede Transaktion simuliert und prüft, ob der resultierende Bridge-Zustand als gültig angesehen wird, bevor es abgeschlossen wird.

Wanchain-Brücke

Wanchain ermöglicht den Asset-Transfer zwischen mehreren Layer-1- und Layer-2-Netzwerken. Eine bestimmte Anzahl externer Prüfer muss sich bei jeder Transaktion unter Verwendung von Mehrparteienberechnungen abmelden. Validatoren müssen für jede Transaktion, die sie verarbeiten, Sicherheiten hinterlegen, um Anreize für ein Handeln in gutem Glauben zu schaffen.

Der Crosschain-Bereich entwickelt sich schnell, und die fragmentierte und sich ständig verändernde Natur der Crosschain-Technologie hat es für Unternehmen schwierig gemacht, daran teilzunehmen. Wenn der Raum reift, haben Unternehmen die Möglichkeit, Crosschain-Technologien einzusetzen, um Werte in allen Ecken des Blockchain-Ökosystems freizusetzen; Dazu müssen wir jedoch die größten Hindernisse für die Einführung beseitigen, mit denen Unternehmen konfrontiert sind:

- Sicherheitsbedenken und unklare Best Practices

- Unterschiedliche Brückenansätze, die nicht flexibel oder konsistent genug sind, um darauf aufzubauen

- Datenschutz und regulatorische Anforderungen

Die EUA hat veröffentlicht Crosschain-Sicherheitsrichtlinien und arbeitet an Entwürfen für Interoperabilitätsstandards, um mit der Beseitigung dieser Hindernisse zu beginnen. Seien Sie gespannt auf den nächsten Artikel in der Serie über die EWR-Arbeitsgruppe für Crosschain-Interoperabilität.

Um mehr über die vielen Vorteile einer EWR-Mitgliedschaft zu erfahren, wenden Sie sich an Teammitglied James Harsh unter oder besuchen Sie https://entethalliance.org/become-a-member/.

Folge uns auf Twitter, LinkedIn und Facebook um in Sachen EWR auf dem Laufenden zu bleiben.

- Bitcoin

- Blockchain

- Blockchain-Konformität

- Blockchain Konferenz

- Blog

- coinbase

- Einfallsreichtum

- Konsens

- Krypto-Konferenz

- Kryptoabbau

- kryptowährung

- dezentralisiert

- DeFi

- Digitale Assets

- Unternehmen Ethereum Allianz

- Astraleum

- Maschinelles Lernen

- nicht fungibler Token

- Plato

- platon ai

- Datenintelligenz von Plato

- Platoblockkette

- PlatoData

- Platogaming

- Vieleck

- Nachweis der Beteiligung

- W3

- Zephyrnet