Zwei unabhängige Forschungsgruppen haben ein Protokoll zur Verteilung quantenverschlüsselter Schlüssel über eine Methode vorgestellt, die potenzielle Netzwerkhacker mit Sicherheit im Dunkeln lässt. Das als geräteunabhängige Quantenschlüsselverteilung bezeichnete Protokoll wurde erstmals vor drei Jahrzehnten vorgeschlagen, war jedoch aufgrund technischer Einschränkungen, die die Forscher nun überwunden haben, zuvor nicht experimentell umgesetzt worden.

Die meisten Menschen nutzen regelmäßig Verschlüsselungen, um sicherzustellen, dass Informationen, die sie über das Internet übertragen (z. B. Kreditkartendaten), nicht in die falschen Hände geraten. Die mathematischen Grundlagen der heutigen Verschlüsselung sind so robust, dass die verschlüsselten „Schlüssel“ selbst mit den schnellsten Supercomputern nicht geknackt werden können. Diese klassische Verschlüsselung könnte jedoch durch zukünftige Quantencomputer gefährdet sein.

Eine Lösung für dieses Problem ist die Quantenschlüsselverteilung (Quantenschlüsselverteilung, QKD), die die Quanteneigenschaften von Photonen anstelle mathematischer Algorithmen als Grundlage für die Verschlüsselung nutzt. Wenn beispielsweise ein Sender verschränkte Photonen verwendet, um einen Schlüssel an einen Empfänger zu übertragen, ist jeder Hacker, der versucht, diese Kommunikation auszuspionieren, leicht zu erkennen, da sein Eingreifen die Verschränkung stört. QKD ermöglicht es den beiden Parteien daher, sichere, geheime Schlüssel zu generieren, die sie zum Austausch von Informationen verwenden können.

Anfällige Geräte

Aber da ist ein Fang. Selbst wenn Informationen auf sichere Weise gesendet werden, könnte jemand durch Hacken der Geräte des Senders und/oder Empfängers Kenntnis von dem Schlüssel erlangen. Da QKD im Allgemeinen davon ausgeht, dass Geräte eine perfekte Kalibrierung beibehalten, können Abweichungen schwer zu erkennen sein, sodass sie anfällig für Beeinträchtigungen sind.

Eine Alternative ist das geräteunabhängige QKD (DIQKD), das, wie der Name schon sagt, unabhängig vom Zustand des Geräts arbeitet. DIQKD funktioniert wie folgt. Zwei Benutzer, traditionell Alice und Bob genannt, besitzen jeweils ein Teilchen eines verschränkten Paares. Sie messen die Partikel unabhängig voneinander unter strengen experimentellen Bedingungen. Diese Messungen werden in solche unterteilt, die zur Generierung eines Schlüssels für die Verschlüsselung verwendet werden, und solche, die zur Bestätigung der Verschränkung verwendet werden. Wenn die Teilchen verschränkt sind, verstoßen die Messwerte gegen Bedingungen, die als Bellsche Ungleichungen bekannt sind. Die Feststellung dieses Verstoßes stellt sicher, dass der Schlüsselgenerierungsprozess nicht manipuliert wurde.

High-Fidelity-Verschränkung, niedrige Bitfehlerrate

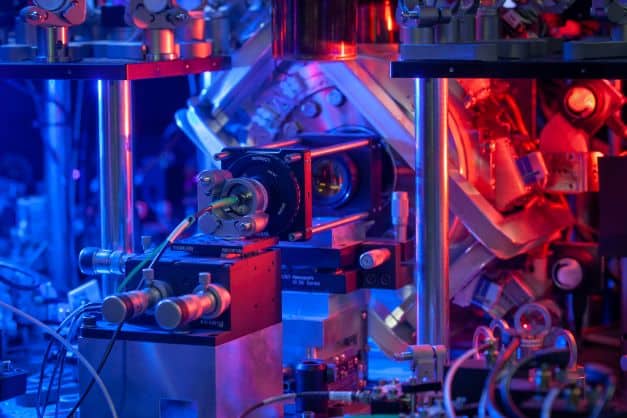

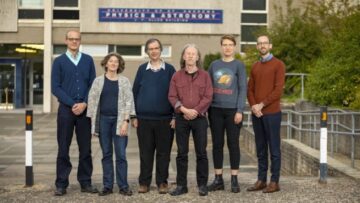

In der neuen Forschung, die beschrieben wird in Natur, führte ein internationales Team der Universität Oxford (Großbritannien), des CEA (Frankreich) und der EPFL, der Universität Genf und der ETH (alle in der Schweiz) ihre Messungen an einem Paar gefangener Strontium-88-Ionen im Abstand von zwei Metern durch. Wenn diese Ionen in einen höheren elektronischen Zustand angeregt werden, zerfallen sie spontan und emittieren jeweils ein Photon. Anschließend wird an beiden Photonen eine Bell-Zustandsmessung (BSM) durchgeführt, um die Ionen zu verschränken. Um sicherzustellen, dass alle Informationen innerhalb des Aufbaus erhalten bleiben, werden die Ionen dann zu einem anderen Ort geleitet, wo sie zur Durchführung des DIQKD-Messprotokolls verwendet werden. Danach wird die Sequenz wiederholt.

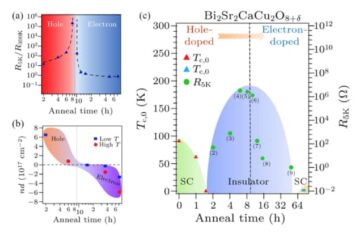

Innerhalb von fast acht Stunden erstellte das Team 1.5 Millionen verschränkte Bell-Paare und generierte daraus einen gemeinsamen Schlüssel mit einer Länge von 95 Bit. Dies war möglich, weil die Genauigkeit der Verschränkung mit 884 % hoch war, während die Quantenbitfehlerrate mit 96 % niedrig war. Die Messungen der Bell-Ungleichung ergaben unterdessen einen Wert von 1.44, deutlich über der klassischen Grenze von 2.64, was bedeutet, dass die Verschränkung nicht beeinträchtigt wurde.

In einem separaten Experiment, ebenfalls beschrieben in Natur, Forscher der deutschen Ludwig-Maximilians-Universität (LMU) und der National University of Singapore (NUS) verwendeten ein Paar optisch eingefangener Rubidium-87-Atome, die sich in Laboren im Abstand von 400 Metern befanden und durch eine 700 Meter lange optische Faser verbunden waren. Ähnlich wie beim Protokoll des anderen Teams werden die Atome angeregt und die Photonen, die sie beim Zerfall in ihren Grundzustand emittieren, werden verwendet, um ein BSM durchzuführen, das die beiden Atome miteinander verschränkt. Die Zustände der Atome werden dann gemessen, indem sie in einen bestimmten Zustand ionisiert werden. Da ionisierte Atome aus der Falle verloren gehen, wird das Protokoll durch eine Fluoreszenzmessung zur Überprüfung der Anwesenheit des Atoms vervollständigt.

Das LMU-NUS-Team wiederholte diese Sequenz über einen Messzeitraum von 3 Stunden 342 Mal und behielt dabei durchgehend eine Verschränkungstreue von 75 % und eine Quantenbitfehlerrate von 89.2 % bei. Die Bell-Ungleichungsmessung ergab ein Ergebnis von 7.8, was wiederum beweist, dass die Verschränkung über den Messzeitraum intakt blieb.

Machen Sie es jetzt praktisch

Damit DIQKD zu einer praktischen Verschlüsselungsmethode wird, sind sich beide Teams einig, dass die Schlüsselgenerierungsraten erhöht werden müssen. Das gilt auch für die Entfernungen zwischen Alice und Bob. Eine Möglichkeit zur Optimierung des Systems könnte darin bestehen, Hohlräume zu nutzen, um die Photonensammelraten zu verbessern. Ein weiterer Schritt wäre die Parallelisierung des Verschränkungserzeugungsprozesses durch die Verwendung von Anordnungen einzelner Atome/Ionen anstelle von Paaren. Darüber hinaus erzeugen beide Teams Photonen bei Wellenlängen mit hohen Verlusten in optischen Fasern: 422 nm für Strontium und 780 nm für Rubidium. Dies könnte durch Quantenfrequenzumwandlung behoben werden, die Photonen in den nahen Infrarotbereich verschiebt, wo optische Fasern, die für die Telekommunikation verwendet werden, viel geringere Verluste aufweisen.

Tim van Leent, ein Doktorand an der LMU und Co-Hauptautor des LMU-NUS-Papiers, stellt fest, dass die vom Oxford-CEA-Switzerland-Team generierten Schlüssel unter sogenannten Finite-Key-Sicherheitsannahmen sicher waren, was er als „eine große Leistung“ bezeichnet “. Er fügt hinzu, dass die Arbeit des anderen Teams bei der Implementierung aller notwendigen Schritte im QKD-Protokoll einen wichtigen Präzedenzfall darstellt, und weist darauf hin, dass die in diesem Experiment berichtete Verschränkungsqualität die bisher höchste unter allen entfernten, auf Materie basierenden Quantenspeichern ist.

Quantenkryptographiesystem gehackt

Nicolas Sangouard, ein Physiker am CEA und einer der leitenden Forscher des Projekts, sagt, dass es den LMU-NUS-Forschern gelungen sei zu zeigen, dass verschränkte Zustände über Hunderte von Metern verteilt sein können, und zwar mit einer Qualität, die im Prinzip hoch genug ist, um ein Gerät auszuführen -unabhängige Quantenschlüsselverteilung. Er fügt hinzu, dass die Schwierigkeiten, die sie überwinden mussten, ein gutes Beispiel für die Herausforderungen sind, die geräteunabhängige QKD immer noch für Quantennetzwerkplattformen mit sich bringt. Besonders schwierig bleibe es, aus den Rohdaten einen Schlüssel zu extrahieren, da die Anzahl der Versuchswiederholungen nicht ausreiche, um aus den Messergebnissen einen Schlüssel zu extrahieren.