Lesezeit: 6 MinutenDas Comodo Cyber Security-Team enthüllt das Innenleben der neuesten Sorte dieser anhaltenden Bedrohung

Das Comodo Cyber Security-Team recherchiert ständig nach der neuesten Ransomware, um unsere Benutzer besser zu schützen und unsere Erkenntnisse mit den breiteren Netsec- und Antivirus-Communitys zu teilen. Heute möchten wir Sie über eine neuere Version des informieren Ransomware namens Dharma-Version 2.0.

Die Malware erschien erstmals 2016 unter dem Namen CrySIS. Es zielte auf Windows-Systeme ab und verschlüsselt die Dateien des Opfers mit starken AES-256- und RSA-1024-Algorithmen, bevor ein Lösegeld in Bitcoins gefordert wurde. Wie bei praktisch allen Arten von Ransomware können die Dateien ohne den Entschlüsselungsschlüssel nicht wiederhergestellt werden, und das Opfer muss das Lösegeld bezahlen, um den Schlüssel zu erhalten.

Der Dharma-Trojaner wird übertragen, indem er schwache Passwörter auf RDP-Verbindungen brutal erzwingt oder das Opfer dazu bringt, einen bösartigen E-Mail-Anhang zu öffnen. Bei der ersten Methode scannt der Angreifer Port 3389 nach Verbindungen, die das RDP-Protokoll verwenden. Sobald ein Ziel gefunden wurde, versucht der Angreifer, sich bei der Verbindung anzumelden, indem er automatisch verschiedene Passwörter aus einer riesigen Bibliothek bekannter Passwörter ausprobiert, bis eines davon funktioniert. Von dort aus hat der Angreifer die vollständige Kontrolle über den Zielcomputer und führt ihn aus Dharma-Ransomware manuell auf die Dateien des Benutzers.

Die letztere Methode ist ein klassischer E-Mail-Angriff. Das Opfer erhält eine E-Mail, die aussieht, als stamme es von seinem realen Antiviren-Anbieter. Es enthält eine Warnung zu Malware auf dem Computer und weist sie an, die angehängte Antivirendatei zu installieren, um die Bedrohung zu entfernen. Natürlich ist der Anhang kein Antivirenprogramm, sondern Dharma 2.0, das dann die Dateien des Benutzers verschlüsselt und ein Lösegeld verlangt, um sie freizuschalten.

Im Februar 2020, die Comodo Cyber Security Team entdeckte die neueste Entwicklung davon Malware, Dharma 2.0. Diese Version enthält die Kernfunktion „Verschlüsselung dann Lösegeld“ früherer Versionen, enthält aber auch eine zusätzliche Hintertür, die Remote-Admin-Fähigkeiten gewährt. Schauen wir uns die Details von Dharma 2.0 mit Hilfe des Comodo Cyber Security-Teams genauer an.

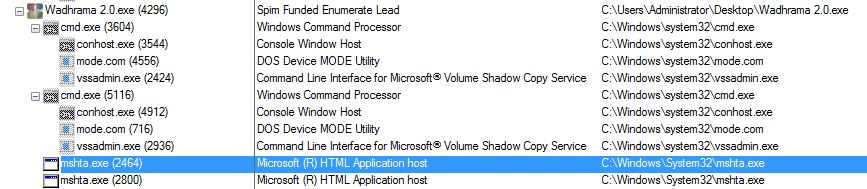

Prozessausführungshierarchie von Dharma 2.0

Der Ausführungsbaum der Malware wird im folgenden Screenshot gezeigt, wobei "Wadhrama 2.0.exe" am Anfang der Liste steht:

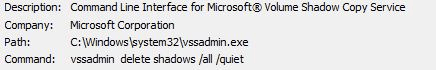

Die Malware verwendet das Dienstprogramm für den DOS-Gerätemodus, um Informationen über die Tastatur des Opfers zu sammeln und alle Schattenkopien seiner Dateien zu löschen. Der Befehl 'vssadmin delete shadows / all / quiet' wird in der Ransomware häufig verwendet, um vorhandene Windows-Wiederherstellungspunkte zu löschen und dem Benutzer eine Sicherung seiner Dateien zu rauben:

Wenn die Schattenkopien nicht mehr vorhanden sind, können Benutzer ihre Dateien nur wiederherstellen, wenn eine externe Sicherung von Drittanbietern vorhanden ist. Viele Unternehmen verfügen über solche Backups, eine alarmierende Anzahl jedoch nicht.

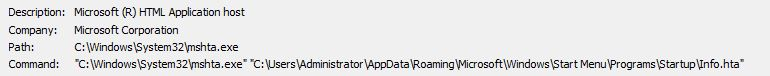

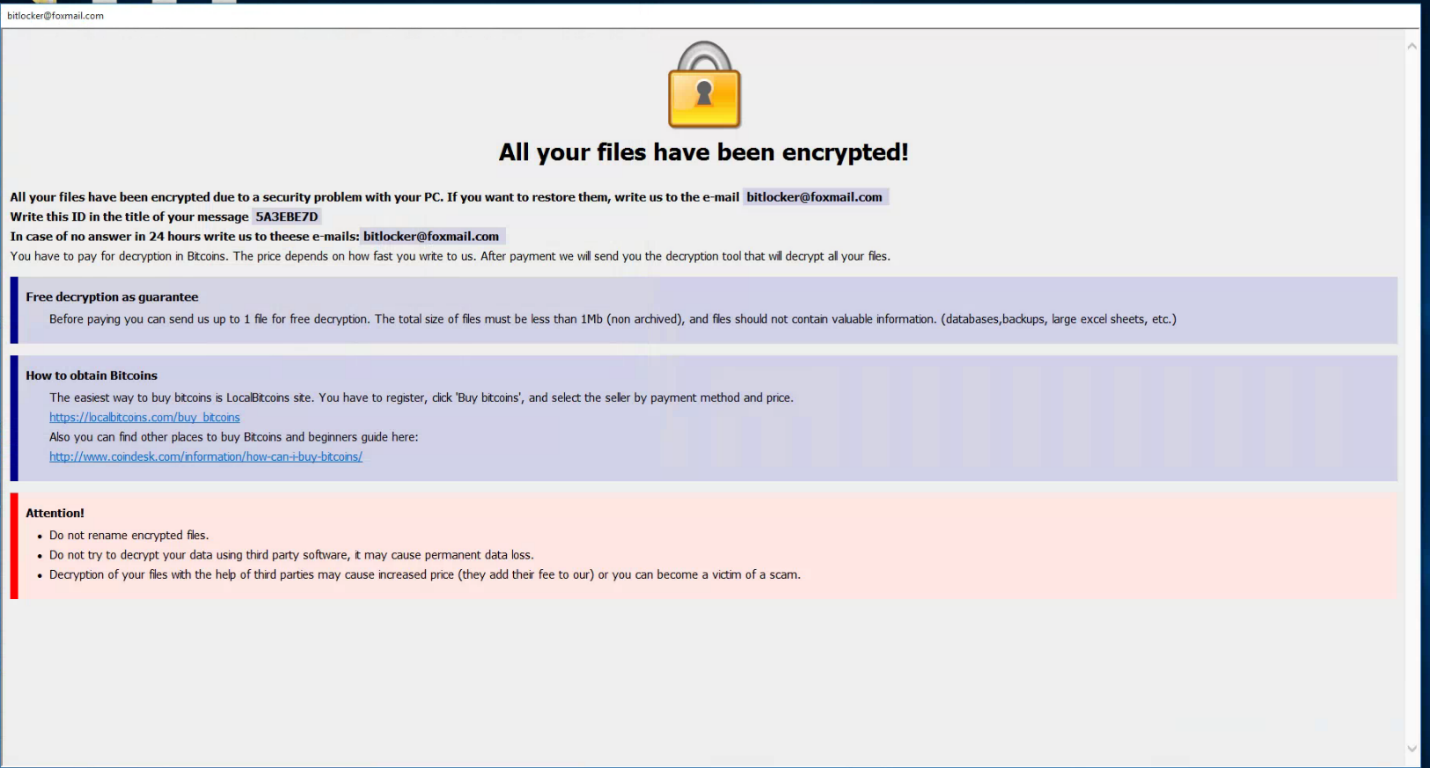

Nachdem alle Dateien auf dem Computer verschlüsselt wurden, benötigt der Angreifer nun eine Möglichkeit, dem Opfer seine Anweisungen mitzuteilen. Dazu wird 'mshta.exe' verwendet, um 'Info.hta' als automatische Ausführung mit dem Befehl zu öffnen

'C: UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'.

'Info.hta' ist die Datei, die den Lösegeldschein enthält:

"Alle Ihre Dateien wurden verschlüsselt!"

Dynamische Analyse von Dharma 2.0

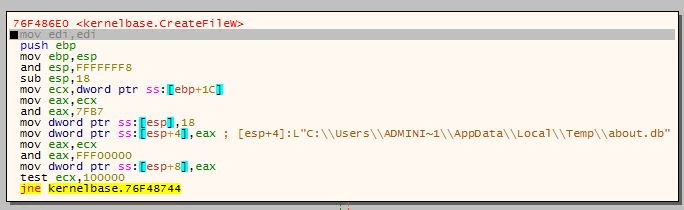

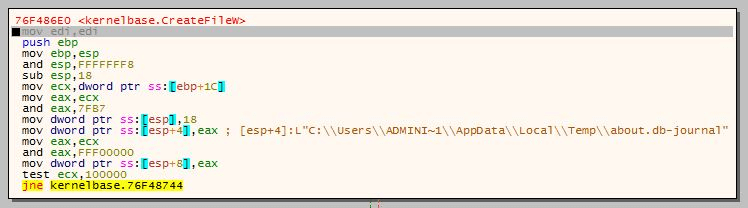

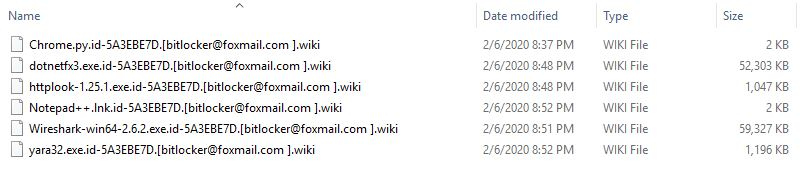

Wadhrama 2.0.exe erstellt zwei SQL-Dateien, 'about.db' und 'about.db-journal' in <% usersadministratorappdatalocaltemp%>. Es erstellt eine Kopie von sich selbst in <% system32%>, <% startup%> und fügt die Erweiterung '[bitlocker@foxmail.com] .wiki' am Ende aller verschlüsselten Dateien hinzu:

c: usersadministratorappdatalocaltempabout.db

c: usersadministratorappdatalocaltempabout.db-journal

c: windowssystem32Wadhrama 2.0.exe

c: usersadministratorappdataroamingmicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c: programdatamicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: bootbootstat.dat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c: bootsect.bak.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: config.sys.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: autoexec.bat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

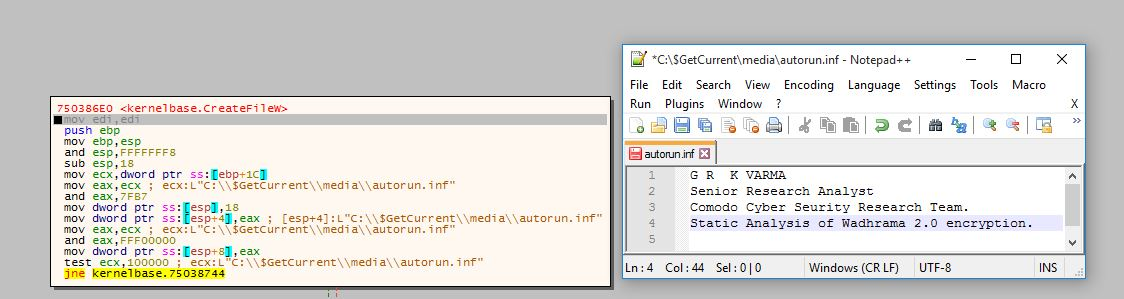

Statische Analyse von Dharma 2.0

Das Cybersicherheitsteam testete die Verschlüsselungskomplexität von Dharma 2.0, indem es drei identische 5-zeilige Textdateien mit folgendem Inhalt erstellte:

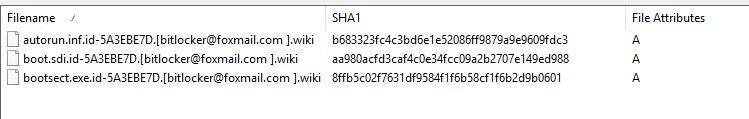

Wir haben die drei Dateien als "autorun.inf", "boot.sdi" und "bootsect.exe" bezeichnet und an einen anderen Speicherort verschoben. Da alle Dateien denselben Typ, dieselbe Größe und denselben Inhalt haben, haben sie alle dieselbe SHA1-Signatur - 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Dies ist ein Screenshot der Dateien vor der Verschlüsselung durch Dharma:

Nach der Verschlüsselung hat jede Datei eine andere Dateigröße und Signatur:

Dharma 2.0 Nutzlast

- Dharma 2.0 erstellt zwei Datenbankdateien mit den Namen "about.db" und "about.db-journal" in "<% AppData%> \ local \ temp". Die Dateien sind SQLite-Dateien und enthalten Folgendes

Tabellen - 'Einstellung' und 'Keymap'. Die Datenbanken ermöglichen Remote-Administratorbefehle wie / eject / eject , / runas / runas , / syserr / syserr , / url / url ,

/ runscreensaver / runscreensaverd, / shutdisplay / shutdisplayd, / edithost / edithostsd,

/ restart / restard, / shutdown / shutdownd / logoff / logoffd, / lock / lockd, / quit / quitd, / config / configd

/ about / aboutd.

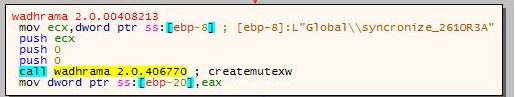

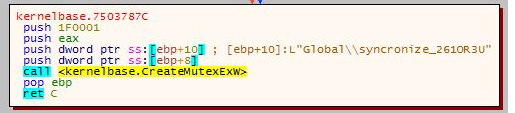

• Dharma 2.0 erstellt zwei Mutex-Objekte mit den Namen 'Global \ syncronize_261OR3A' und 'Global \ syncronize_261OR3U'. Mutex-Objekte begrenzen die Anzahl der Prozesse, die auf ein bestimmtes Datenelement zugreifen können. Dadurch werden die Daten anderer Prozesse effektiv gesperrt, sodass die Verschlüsselung ohne Unterbrechung erfolgen kann.

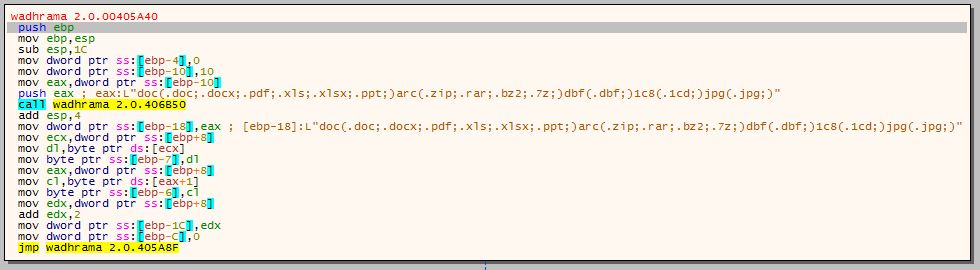

• Dharma 2.0 sucht nach den folgenden zu verschlüsselnden Dateierweiterungen:

◦ Dateiformate für persönliche Dokumente: 'doc (.doc; .docx, .pdf; .xls; .xlss; .ppt;)'

◦ Format der Archivdateien: 'arc (.zip; .rar; .bz2; .7z;)'

◦ Format der Datenbankdateien: 'dbf (.dbf;)'

◦ SafeDis-Verschlüsselungsdateiformat: '1c8 (.1cd;)'

◦ Bilddateiformat: 'jpg (.jpg;)'

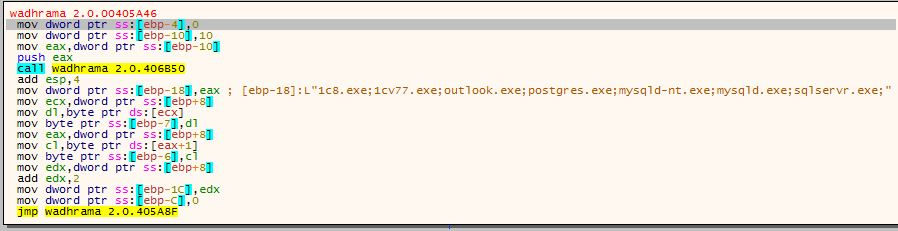

• Es sucht auch nach bekannter Datenbank-, Mail- und Serversoftware:

◦'1c8.exe; 1cv77.exe ;look.exe; postgres.exe; mysqld-nt.exe; mysqld.exe; sqlservr.exe; '

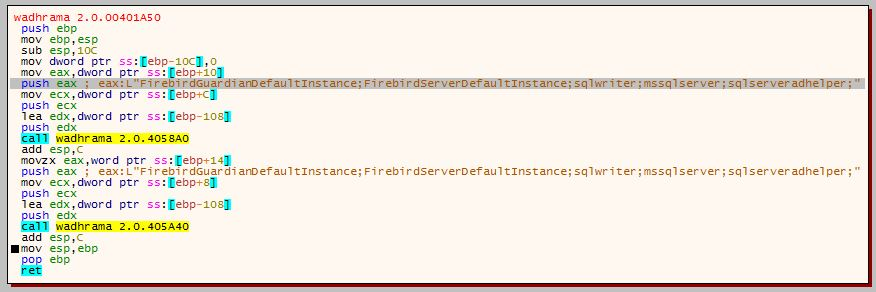

◦'FirebirdGuardianDefaultInstance; FirebirdServerDefaultInstance; sqlwriter; mssqlserver; Sqlserveradhelper; '

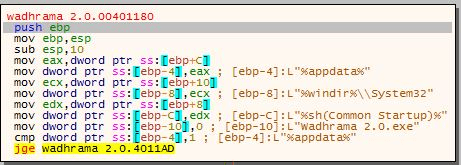

• Dhama 2.0 kopiert sich an drei verschiedenen Orten

◦ '% appdata%'

◦ '% windir% \ system32'

◦ '% sh (Startup)%'

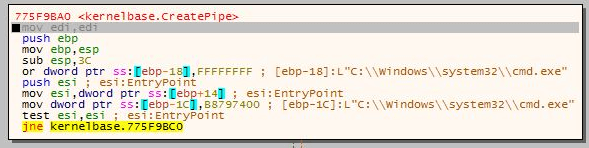

• Es wird eine Pipe '% comspec%' mit dem Befehl 'C: \ windows \ system32 \ cmd.exe' erstellt:

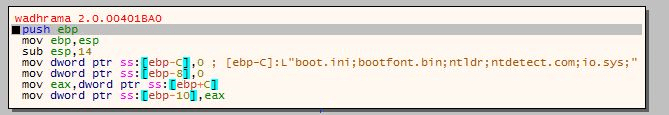

• Es werden Details zu Startdateien wie 'boot.ini', 'bootfont.bin' und anderen gesammelt:

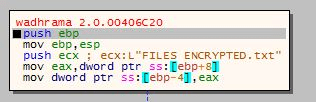

• Der Lösegeldnotiztext wird in einer Datei mit dem Namen 'FILES ENCRYPTED.txt' gespeichert:

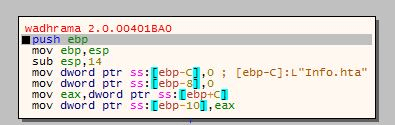

• 'Info.hta', um dem Opfer die Lösegeldnachricht anzuzeigen:

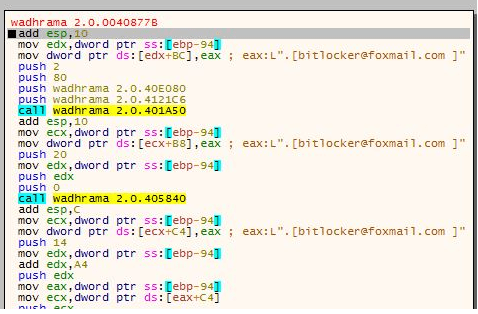

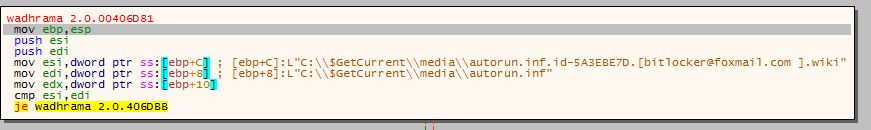

• Die Verschlüsselungserweiterung wird aus dem Puffer '. [Bitlocker@foxmail.com]' gezogen.

• Dharma erstellt dann eine verschlüsselte Version der Originaldatei mit der neuen Erweiterung:

• Anschließend wird die Originaldatei gelöscht und die Schleife wiederholt, bis alle Laufwerke und Dateien verschlüsselt wurden. Die endgültigen, verschlüsselten Dateien sehen wie folgt aus:

• Dies ist die Lösegeldmeldung, die dem Opfer beim nächsten Start seines Computers angezeigt wird:

Verwandte Ressource

Die Post Die Dharma 2.0-Ransomware sorgt mit der neuen Variante weiterhin für Chaos erschien zuerst auf Comodo News und Internet-Sicherheitsinformationen.

- "

- 2016

- 2020

- 70

- a

- Über uns

- Zugang

- Zusätzliche

- Administrator

- voraus

- Algorithmen

- Alle

- Betrag

- Analyse

- Antivirus

- Archiv

- Im Prinzip so, wie Sie es von Google Maps kennen.

- Hintertür-

- Sicherungskopie

- Sicherungen

- BAT

- weil

- Bevor

- unten

- Blockieren

- Unternehmen

- Fähigkeiten

- klassisch

- mit uns kommunizieren,

- Communities

- abschließen

- uneingeschränkt

- Computer

- Verbindung

- Verbindungen

- ständig

- enthält

- Inhalt

- weiter

- Smartgeräte App

- Kernbereich

- schafft

- Erstellen

- Cyber-

- Internet-Sicherheit

- Internet-Sicherheit

- technische Daten

- Datenbase

- Datenbanken

- geliefert

- Demand

- Details

- Gerät

- Dharma

- anders

- entdeckt

- Display

- Displays

- Antrieb

- jeder

- effektiv

- Verschlüsselung

- Evolution

- Ausführung

- vorhandenen

- Erweiterungen

- Februar 2020

- Vorname

- Folgende

- folgt

- Format

- gefunden

- für

- Funktionalität

- bekommen

- für Balkonkraftwerke Reduzierung

- ganzer

- Hilfe

- Hierarchie

- HTTPS

- riesig

- Image

- Information

- installieren

- Internet

- Internet Security

- IT

- selbst

- Wesentliche

- bekannt

- neueste

- Bibliothek

- LIMIT

- Line

- Liste

- Standorte

- Schlösser

- aussehen

- Maschine

- Malware

- manuell

- Bedürfnisse

- News

- weiter

- Anzahl

- XNUMXh geöffnet

- Andere

- Outlook

- Party

- Passwörter

- AUFMERKSAMKEIT

- persönliche

- Stück

- Rohr

- Punkte

- früher

- Erlös

- anpassen

- Programm

- Risiken zu minimieren

- Sicherheit

- Protokoll

- Versorger

- Ransom

- Ransomware

- entfernt

- Enthüllt

- Sicherheit

- gleich

- Scannen

- Sicherheitdienst

- Shadow

- Teilen

- gezeigt

- Größe

- So

- Software

- einige

- spezifisch

- Anfang

- Cannabissorten

- stark

- Anschließend

- Systeme und Techniken

- Target

- gezielt

- Team

- Das

- nach drei

- Zeit

- heute

- Trojan

- für

- öffnen

- -

- Nutzer

- Nutzen

- Version

- Webseite

- breiter

- Fenster

- ohne

- Werk

- XML

- Ihr