Kraken hat, wie jeder beliebte Dienst, Kunden, die von Betrügern angegriffen werden, die versuchen um Phishing-E-Mails von @kraken.com-E-Mail-Adressen zu senden. Sie sollten diese Form von gefälschter E-Mail niemals sehen, da sie von E-Mail-Anbietern wie Gmail abgelehnt werden sollte, da deren Server bemerken, dass die E-Mail des Betrügers nicht von Kraken kommt. Hinter den Kulissen soll der akzeptierende Mailserver nach allgemeinen DNS-Einträgen suchen, um zu überprüfen, ob die E-Mail von der richtigen Stelle kommt (dh SPF-, DKIM-, DMARC-Einträge).

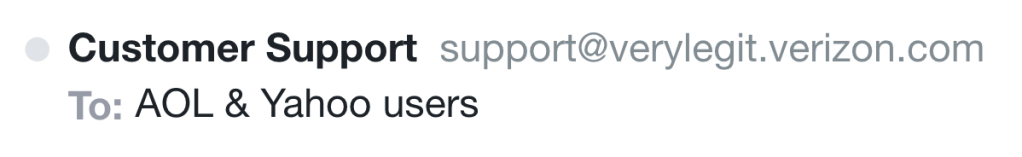

Kraken Security Labs glaubt an „Vertrauen, aber verifizieren“ und testet regelmäßig die Wirksamkeit der E-Mail-Sicherheitskontrollen von Kraken. Bei einem dieser Tests haben wir festgestellt, dass mehrere E-Mail-Anbieter keine einfachen Überprüfungen durchführen und somit ihre Benutzer (und möglicherweise unsere Kunden) einem Phishing-Risiko aussetzen: Insbesondere yahoo.com- und aol.com-Benutzer liefen Gefahr, dass E-Mails zugestellt werden in ihren Posteingang von nicht existierenden Subdomains beliebter Orte, wie admin@verylegitemails.verizon.com.

Kraken Security Labs hat dieses Problem am 8. Oktober 2020 an Verizon Media (dem Eigentümer von aol.com und yahoo.com) gemeldet. Leider wurde es als niedriger Schweregrad eingestuft und unsere Einreichung wurde aufgrund geringer Auswirkungen geschlossen. Seitdem scheinen jedoch Verbesserungen an beiden E-Mail-Systemen implementiert worden zu sein, die einige der unten beschriebenen Probleme beheben.

Sie können sich schützen, indem Sie immer auf der Suche nach Phishing-Betrug. Sie sollten auch erwägen, Ihren E-Mail-Dienst auf gmail.com oder protonmail.com umzustellen, wenn Sie derzeit aol.com oder yahoo.com verwenden. Wenn Sie Ihre eigene Domain betreiben, stellen Sie sicher, dass Ihre DMARC-, SPF- und DKIM-Einträge auf dem neuesten Stand sind, um die Möglichkeit für Betrüger einzuschränken, Ihre Domain zu verwenden.

At Kraken Security Labsist unsere Mission zu erziehen und ermächtigen Inhaber von Kryptowährungen mit dem Wissen, das sie benötigen, um ihre Vermögenswerte zu schützen und ihre Gelder sicher zu verwenden, wie sie es für richtig halten. In diesem Artikel erfahren Sie weitere technische Details zu dieser E-Mail-Spoofing-Technik, wie wir unsere Domains schützen und welche Schritte Sie unternehmen können, um Ihre Sicherheit zu gewährleisten.

Technische Details

Vor nur zehn Jahren war Spoofing eine weit verbreitete Form des Angriffs. E-Mail-Server hatten keine effektive Möglichkeit, Absender zu überprüfen. E-Mails mit einem gefälschten Absender haben eine höhere Erfolgsquote, da viele Benutzer nicht wissen, dass dieses Feld gefälscht werden kann. Eine Nachricht von einer erkennbaren Domain (wie mail@kraken.com) kann eine Illusion von Autorität und Sicherheit erzeugen, insbesondere im Vergleich zu einer unbekannten Adresse wie mail@example-seltsame-domain.xyz. Glücklicherweise verfügen die meisten E-Mail-Anbieter heutzutage über umfangreiche Kontrollen gegen Spoofing. Standards wie DMARC haben Techniken formalisiert, um Spoofing viel schwieriger zu machen.

E-Mail sichern

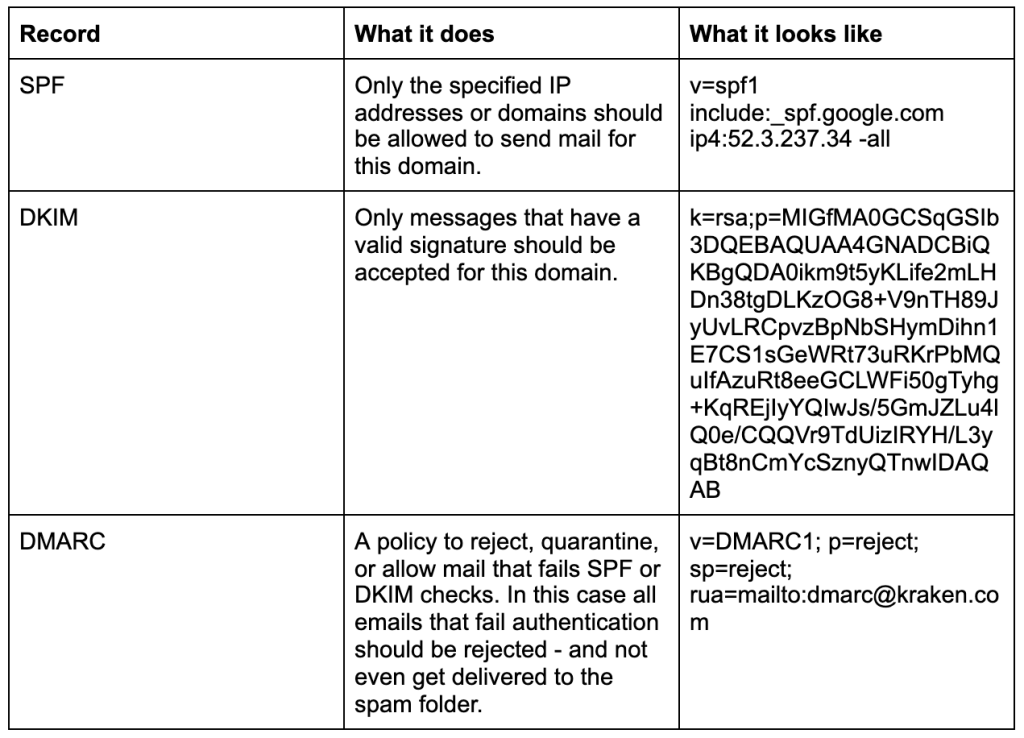

E-Mail-Sicherheit ist komplexer als das, was wir hier behandeln, aber die aktuellen Best Practices zur Verhinderung von Spoofing konzentrieren sich auf SPF-, DMARC- und DKIM-Datensätze. Wenn ein Mailserver E-Mails empfängt, führt er einige DNS-Lookups in der Domäne der E-Mail durch, um diese Einträge zu überprüfen.

Jeder E-Mail-Server handhabt diese Prüfungen anders. Gmail markiert beispielsweise alle E-Mails, die die SPF-Prüfungen nicht bestehen, mit einem beängstigend aussehenden Warnbanner, der die Benutzer zur Vorsicht auffordert (obwohl diese Nachrichten technisch nie vom Mailserver hätten akzeptiert werden dürfen) und alle E-Mails, die die DMARC-Prüfungen nicht bestehen und die eine „Ablehnen“-Richtlinie wird überhaupt nicht akzeptiert.

Andere E-Mail-Anbieter können dramatisch unterschiedliche Verfahren haben, jeder mit seinem eigenen proprietären Algorithmus. Einige Anbieter blockieren beispielsweise E-Mails vollständig, andere senden an einen „Junk“-Posteingang, wieder andere Posteingangs-E-Mails mit Warnungen.

Experimentieren mit Free-Mail-Anbietern

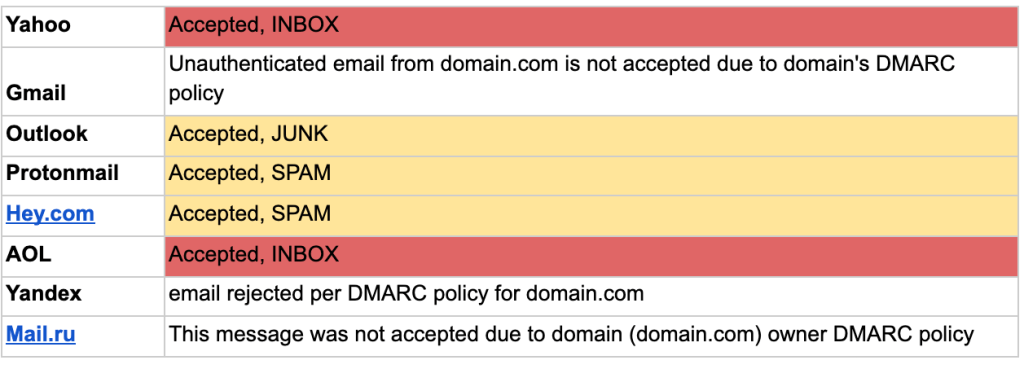

Die uneinheitliche Durchsetzung bei verschiedenen Anbietern ist für uns besorgniserregend, daher haben wir einige weitere Tests durchgeführt. Wir haben versucht, gefälschte E-Mails für eine gesperrte Domain an die führenden kostenlosen E-Mail-Anbieter zu senden und ihr Verhalten zu verfolgen.

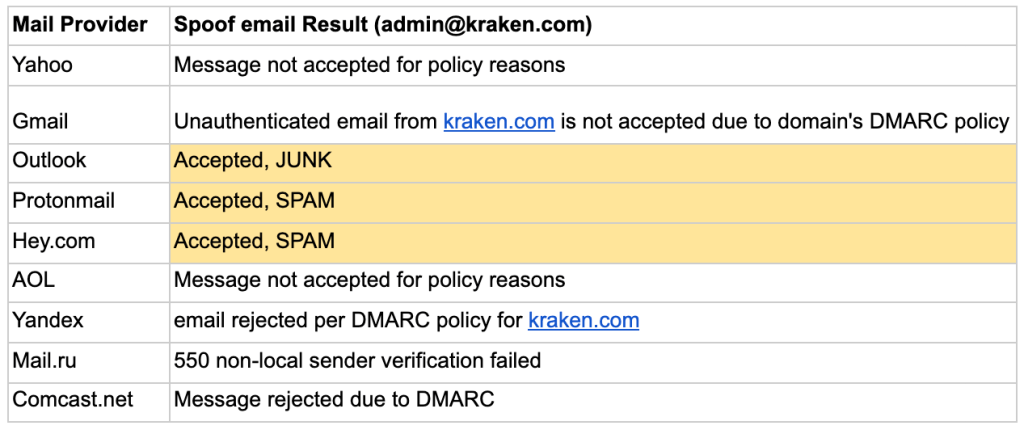

Versuch 1 – Spoofing von admin@kraken.com (eine gesicherte Basisdomäne)

Wir haben eine gefälschte E-Mail von einer Domain gesendet, die einen gültigen Hardfail-SPF-Eintrag, einen gültigen DMARC-Eintrag und einen konfigurierten DKIM-Selektor hatte.

Erwartung: E-Mails werden abgelehnt, weil sie nicht von einer zulässigen IP-Adresse stammen und keine DKIM-Signatur haben.

Hier gibt es keine großen Überraschungen, obwohl das Senden einer Nachricht an Junk oder Spam dazu führt, dass Benutzer theoretisch immer noch getäuscht werden könnten, wenn sie davon ausgehen, dass es sich um einen Fehler handelt.

Versuch 2 – Spoofing von admin@fakedomain.kraken.com (eine nicht vorhandene Subdomain)

Wir haben eine gefälschte E-Mail von einer nicht existierenden Subdomain-Domain gesendet. Für diesen Hostnamen gibt es keinerlei Datensätze.

Erwartung: Mail wird abgelehnt, weil der Hostname nicht existiert oder keine Datensätze enthält (kein A-Record, kein SPF- oder DKIM-Record). Darüber hinaus wurde die DMARC-Richtlinie auf „Ablehnen“ gesetzt, sodass jede E-Mail, die nicht von SPF/DKIM authentifiziert werden kann, abgelehnt werden sollte.

Überraschenderweise akzeptierten die Mailserver von Yahoo.com und AOL.com diese offensichtlich gefälschte Nachricht und legten sie in den Posteingang des Opfers. Dies ist besonders besorgniserregend, da ein Angreifer lediglich eine Subdomain angeben muss, damit seine E-Mail akzeptiert wird und für Benutzer dieser Plattformen legitim aussieht (z. admin@emails.chase.com).

AOL.com und Yahoo.com befanden sich zu diesem Zeitpunkt im Besitz von Verizon Media, daher haben wir ihnen dieses Problem am 8. Oktober 2020 gemeldet. Verizon Media schloss das Problem als außerhalb des Geltungsbereichs und informell. Kraken Security Labs bekräftigte die Bedeutung des Schutzes von AOL- und Yahoo-Benutzern vor Phishing, aber es wurde keine weitere Mitteilung zur Behebung dieser Probleme bereitgestellt.

Seitdem scheint es Verbesserungen gegeben zu haben: E-Mails werden nun gemäß der DMARC-Richtlinie abgelehnt und eine bessere Ratenbegrenzung scheint implementiert.

Wir argumentieren immer noch, dass E-Mail-Benutzer von Yahoo und Verizon einem höheren Risiko ausgesetzt sind, da andere Anbieter ihre Benutzer deutlich besser warnen, wenn E-Mails nicht authentifiziert werden können (wie es der Fall ist, wenn überhaupt kein DMARC/DKIM/SPF verwendet wird).

Takeaways

Trotz aller Bemühungen eines Domaininhabers filtern E-Mail-Anbieter E-Mails nicht immer wie erwartet. Benutzer mit @yahoo.com- und @aol.com-E-Mail-Adressen hatten ein höheres Risiko, gefälschte Nachrichten zu erhalten, obwohl diese Nachrichten von diesen Anbietern leicht erkannt und gefiltert werden konnten. Obwohl sich das Verhalten verbessert hat, empfehlen wir dennoch, Ihre E-Mail mit höherer Sensibilität zu einem Anbieter zu wechseln, der eine bessere Filterung durchführt, z. B. Gmail oder Protonmail.

Wenn Sie einen E-Mail-Server betreiben, stellen Sie sicher, dass Ihre E-Mail-DNS-Einträge für DMARC, DKIM und SPF immer auf dem neuesten Stand sind, und überprüfen Sie regelmäßig, ob Ihre E-Mail-Kontrollen funktionieren.

Quelle: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- Algorithmus

- Alle

- unter

- um

- Artikel

- Details

- hinter den Kulissen

- BESTE

- Best Practices

- Verfolgungsjagd

- Schecks

- geschlossen

- Kommen

- gemeinsam

- Kommunikation

- kryptowährung

- Strom

- DID

- entdeckt

- dns

- Domains

- Effektiv

- passen

- unten stehende Formular

- Frei

- Mittel

- hier

- Ultraschall

- HTTPS

- Impact der HXNUMXO Observatorien

- IP

- IP Address

- Probleme

- IT

- Wissen

- Kraken

- Labs

- LERNEN

- Nachschlagen

- Dur

- Medien

- Ziel

- Andere

- Phishing

- Plattformen

- Datenschutzrichtlinien

- Beliebt

- Risiken zu minimieren

- Aufzeichnungen

- Risiko

- Führen Sie

- Laufen

- Betrüger

- Bildschirm

- Sicherheitdienst

- kompensieren

- Einfacher

- So

- Spam

- Normen

- Erfolg

- Systeme und Techniken

- Technische

- Testen

- Tests

- Zeit

- Top

- us

- Nutzer

- Anbieter

- WHO

- Yahoo

- Jahr