Ihre Augen können das Fenster zu Ihrer Seele sein, aber sie können auch Ihre Flugzeugbordkarte oder der Schlüssel zum Entsperren Ihres Telefons sein. Was ist das Gute und was das Schlechte an der Verwendung biometrischer Merkmale zur Authentifizierung?

Die Möglichkeit, Ihre Identität anhand Ihres Fingerabdrucks oder Gesichts zu bestätigen, ist etwas, woran wir uns bereits gewöhnt haben. Die meisten von uns tragen ein Stück dieser Technologie in der Tasche: Unsere Telefone können nicht nur unsere Gesichtszüge und Fingerabdrücke erkennen, sondern auch unsere Stimmen, Schlafmuster sowie Herz- und Atemfrequenz.

Da die biometrische Identifizierung immer häufiger und zuverlässiger wird, wird sie auch zunehmend als Standard-Authentifizierungstechnologie verwendet. Wahrscheinlich verwenden Sie bereits Ihren Fingerabdruck oder Ihr Gesicht, um Ihr Telefon zu entsperren, die Tür zu öffnen und Ihr Auto zu starten oder Ihr Bankkonto zu verwalten. Aber sind wir bereit, all unsere einzigartigen biometrischen Merkmale im Austausch für (ein Versprechen von) besserer Sicherheit aufzugeben?

In diesem Artikel betrachten wir einige der etabliertesten Arten der biometrischen Authentifizierung und untersuchen die Vor- und Nachteile dieser allgegenwärtigen Technologie.

Was sind die häufigsten Arten der biometrischen Authentifizierung?

1. Fingerabdruckerkennung

Viele Länder verwenden Fingerabdrücke auf unseren Personalausweisen und bei der Beantragung von Reisevisa, und Behörden verwenden (Fingerabdrücke und andere) biometrische Merkmale seit langem, um Kriminelle zu identifizieren und Verbrechen aufzuklären. Fingerabdrücke wurden seit Jahrhunderten verwendet. Aber erst als Apple 5 einen Fingerabdrucksensor in sein iPhone 2013S einbaute, wurde diese Technologie zum ersten Mal weit verbreitet.

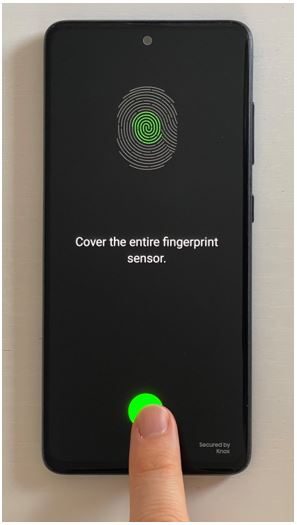

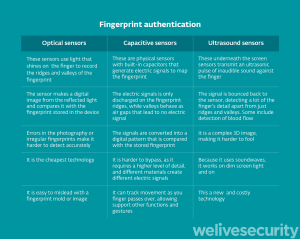

Im Laufe der Jahre hat sich diese Technologie aus dem Home Button des physischen iPhones mit integriertem kapazitivem Sensor entwickelt, der bei Kontakt mit den Fingerabdruckrippen elektrische Ladung erzeugen kann, um den Finger des Benutzers abzubilden und zu erkennen.

In jüngerer Zeit sind Fingerabdrucksensoren jedoch auf Android-Telefonen erfolgreich. Verschiedene Marken haben unterschiedliche Ansätze für ihre Modelle, indem sie ähnliche kapazitive Sensoren verwenden, optische Sensoren unter dem Bildschirm, die Licht verwenden, um Bilder auf dem Fingerabdruck zu erzeugen, oder in jüngerer Zeit Ultraschallsensoren, die einen unhörbaren Schallimpuls gegen den Finger prallen lassen, um einen zu erzeugen komplexes 3D-Bild.

Während die Fingerabdruckerkennung eine ziemlich sichere Authentifizierungsmethode ist, es sei denn, jemand stiehlt Ihren Fingerabdruck – oder Ihren Finger –, hängt alles von der Zuverlässigkeit des von Ihnen verwendeten Geräts ab. Beim Thema Datenschutz speichern die meisten großen Hersteller wie Apple, Google oder Samsung Ihren Fingerabdruck lokal und nicht online. Selbst wenn Sie Ihren Fingerabdruck verwenden, um sich bei einem Dienst oder Konto auf Ihrem Telefon anzumelden, erhält diese App nur einen digitalen Schlüssel und nicht Ihre Fingerabdruckdaten.

2. Gesichtserkennung

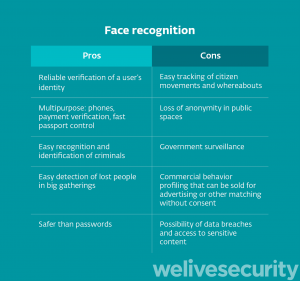

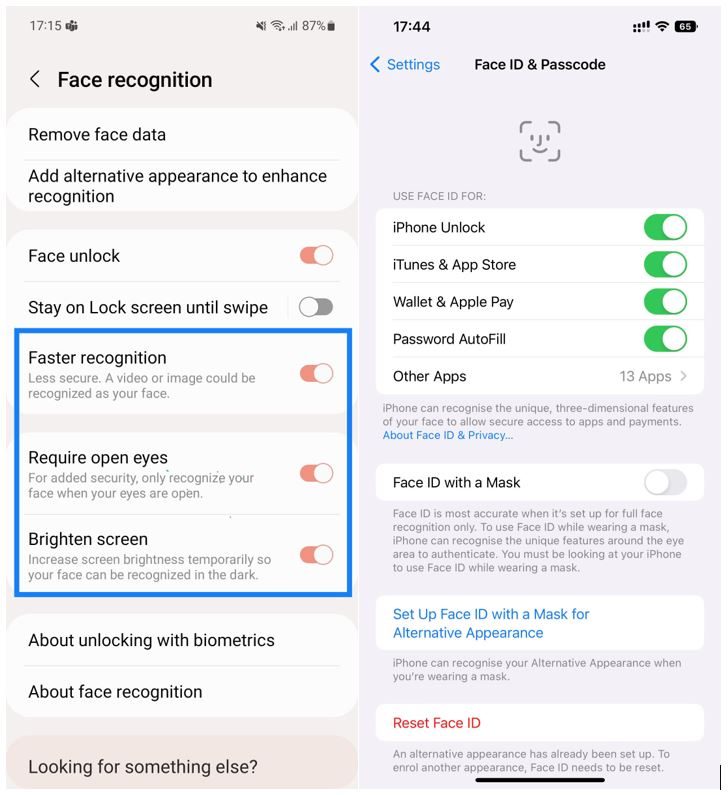

Was vor nicht allzu langer Zeit wie Science-Fiction aussah, ist heute eine weitere gängige Methode zur Identitätsprüfung. Unsere Gesichtszüge reichen jetzt aus, um Türen zu öffnen, unsere Smartphones zu entsperren, Zahlungen zu validieren und auf alle in unseren Passwort-Manager-Apps gespeicherten Anmeldeinformationen zuzugreifen. Gesichtserkennung kann auf unterschiedliche Weise funktionieren: einfacher Bildvergleich, Videosequenzen, dreidimensionale Daten oder Bildkomposition durch mehrere Kameras.

Die einfachsten Systeme, die normalerweise in billigeren Telefonen zu finden sind, vergleichen Ihr Gesicht möglicherweise nur mit einem zuvor gespeicherten Gesichtsbild, andere Systeme verwenden Metriken wie den Abstand zwischen Ihren Augen, das Maß von Ihrer Stirn bis zu Ihrem Kinn oder die Form der Konturen von deine Lippen, jedoch nicht immer nahtlos.

Die Dinge können jedoch ziemlich schief gehen, wenn die Technologie böswillig eingesetzt wird. Es liegt zwar an uns, ob wir diese Technologie auf unseren Telefonen verwenden oder nicht, aber es könnte schwierig sein, sich dagegen zu entscheiden Überwachungskameras verwaltet von Unternehmen oder im Regierung, Erstellen eines Problems von Verlust der Anonymität im öffentlichen Raum.

3. Spracherkennung

"Hallo Google“ oder „Hey Siri“ sind einfache Befehle, mit denen Sie mit dem Sprachassistenten Ihres Telefons interagieren können. Tatsächlich handelt es sich dabei um Spracherkennungssysteme, die nur auf Ihre spezifischen Sprachbefehle reagieren. Beim Einrichten Ihres Telefons werden Sie aufgefordert, einige Sätze laut zu sagen, damit der Algorithmus Sprachmuster lernen kann, die er durch die Verwendung in der realen Welt weiter lernen wird. Je mehr Sie mit einem virtuellen Assistenten sprechen, wie z Google, Siri, oder Alexa, desto besser werden Ihre Sprachmuster erkannt.

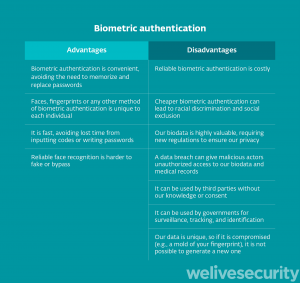

Biometrie auf einen Blick – Vor- und Nachteile

Die biometrische Authentifizierung ist praktisch, stellt jedoch neue Herausforderungen an unsere Privatsphäre und Sicherheit. Während diese Technologien lange und schwer zu merkende Passwörter ersetzen können, können sie auch eine Möglichkeit sein, unsere persönlichen biometrischen Daten preiszugeben, ohne immer sicher zu sein, wie sie verwendet werden.

Datenschutzverletzungen bedeuten, dass Hacker auf Informationen zugreifen und diese an böswillige Akteure verkaufen können, die beispielsweise Abdrücke unserer Fingerabdrücke erstellen und diese verwenden können, um ohne unser Wissen oder unsere Zustimmung auf Gebäude oder Geräte zuzugreifen.

Und selbst wenn wir bedenken, wie schwer diese persönlichen Merkmale zu umgehen sind, setzen uns andere Technologien wie die Gesichtserkennung ständig aus. Und während Regierungen das Sicherheitsargument verwenden, um Gesichtserkennungskameras zu verwenden, ist es schwierig, genau zu wissen, auf welche Personen sie abzielen und wie diese Bilder in Zukunft verwendet werden können.

Und das ist erst der Anfang

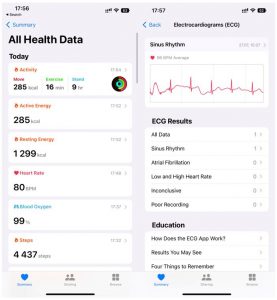

Wearables, wie z Fitness-Tracker und Smartwatches, wissen zunehmend über unsere Herzschläge, Schlafmuster, Atemfrequenzen und sogar über die Gangsicherheit Bescheid. Bald könnten sogar verhaltensbiometrische Daten, wie die Art und Weise, wie sich unsere Hände bewegen, um unsere Telefone aus der Tasche zu nehmen, oder wie wir gehen, ausreichen, um uns zu identifizieren. Während diese Technologien einen Einblick in das geben, wie wir uns eine Sci-Fi-Zukunft vorstellen, erfordert ihre Verwendung eine nachdenkliche Diskussion über technologische Entwicklungen, Sicherheit und Datenschutz.

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Heimatschutzministerium

- digitale Brieftaschen

- Firewall

- Kaspersky

- Malware

- McAfee

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- Datenschutz

- VPN

- Wir leben Sicherheit

- Website-Sicherheit

- Zephyrnet