Die Kryptoindustrie hat sich zu einem Ökosystem entwickelt, das mehrere Layer-1(L1)-Blockchains und Layer-2(L2)-Skalierungslösungen mit einzigartigen Fähigkeiten und Kompromissen miteinander verbindet.

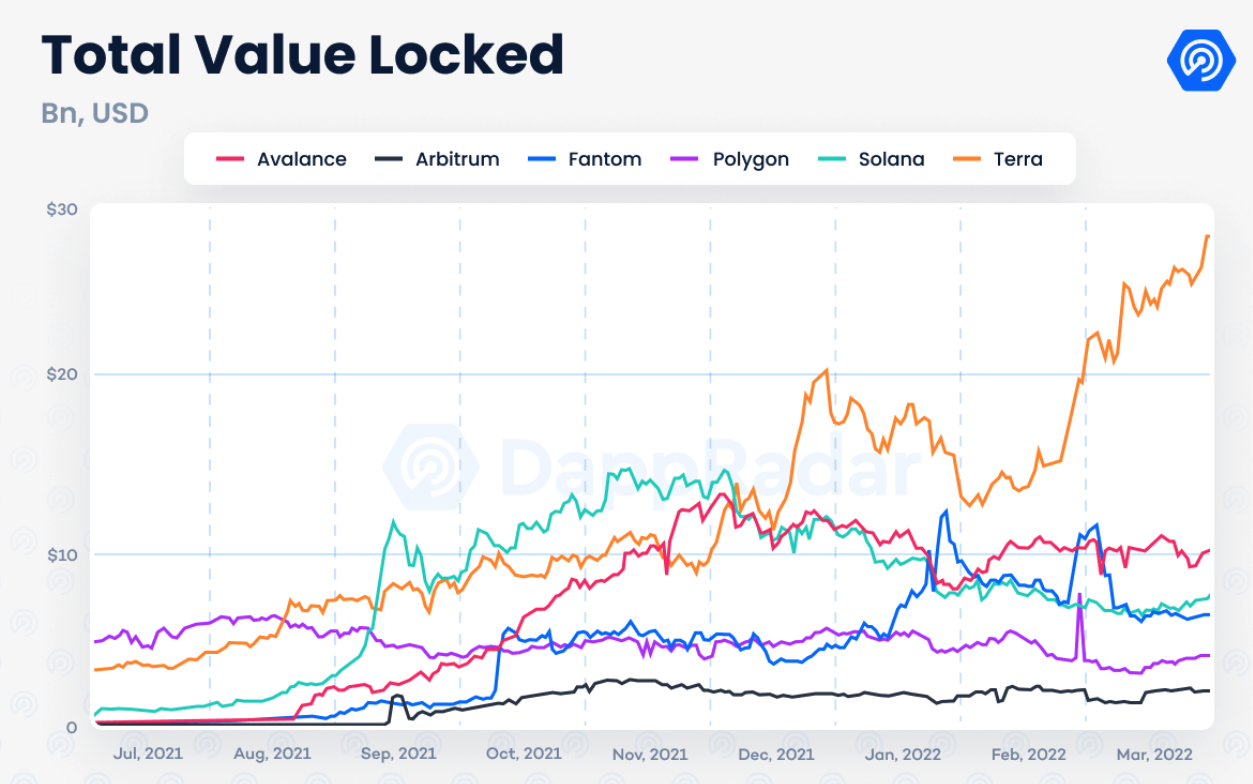

Netzwerke wie Fantom, Terra oder Avalanche sind reich an DeFi-Aktivitäten geworden, während Play-to-Earn-Dapps wie Axie Infinity und DeFi Kingdoms ganze Ökosysteme wie Ronin und Harmony unterstützen. Diese Blockchains haben sich als ernstzunehmende Alternative zu den Gasgebühren und relativ langsamen Transaktionszeiten von Ethereum etabliert. Der Bedarf an einer einfachen Möglichkeit, Vermögenswerte zwischen Protokollen auf unterschiedlichen Blockchains zu verschieben, ist wichtiger denn je.

Hier kommen Blockchain-Brücken ins Spiel.

Als Folge des Multichain-Szenarios schoss der Total Value Locked (TVL) aller DeFi-Dapps in die Höhe. Ende März 2022 wurde der TVL der Branche auf 215 Milliarden US-Dollar geschätzt, 156 % höher als im März 2021. Der Wert, der in diesen DeFi-Dapps gesperrt und überbrückt wird, erregte die Aufmerksamkeit böswilliger Hacker, und der neueste Trend deutet darauf hin, dass dies bei Angreifern der Fall sein könnte hat ein schwaches Glied in Blockchain-Brücken gefunden.

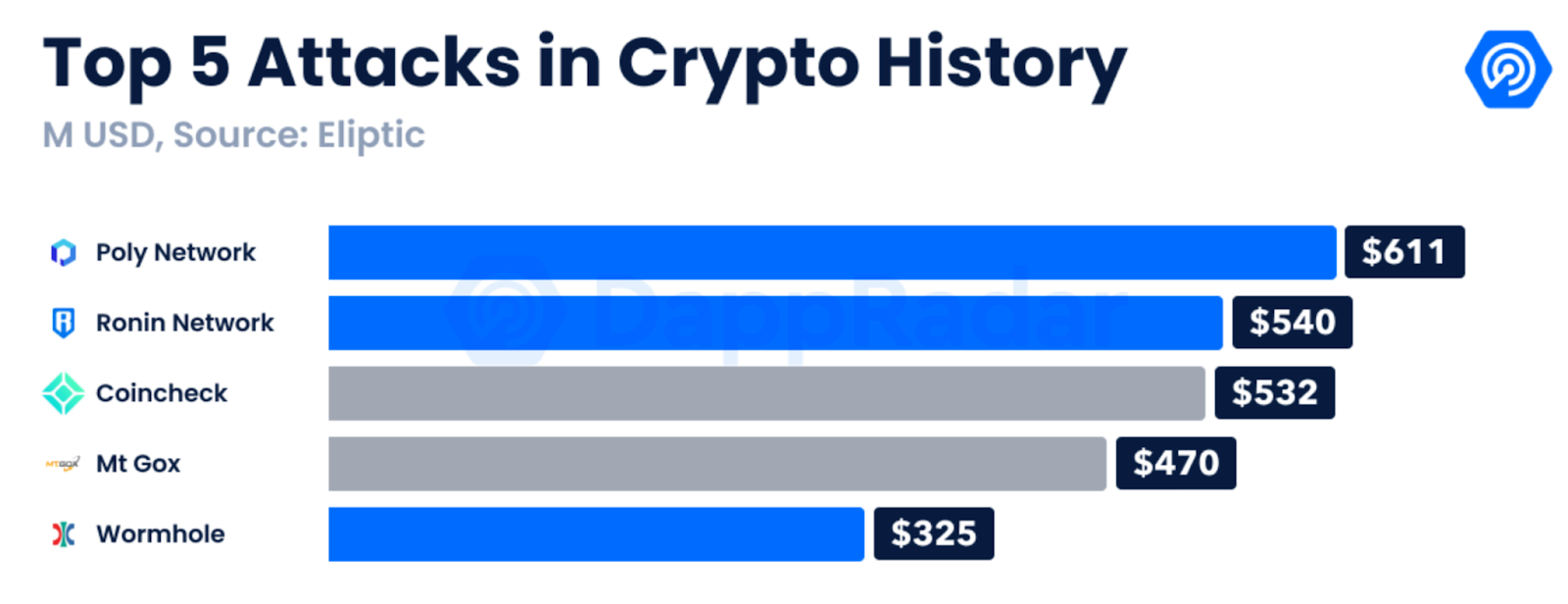

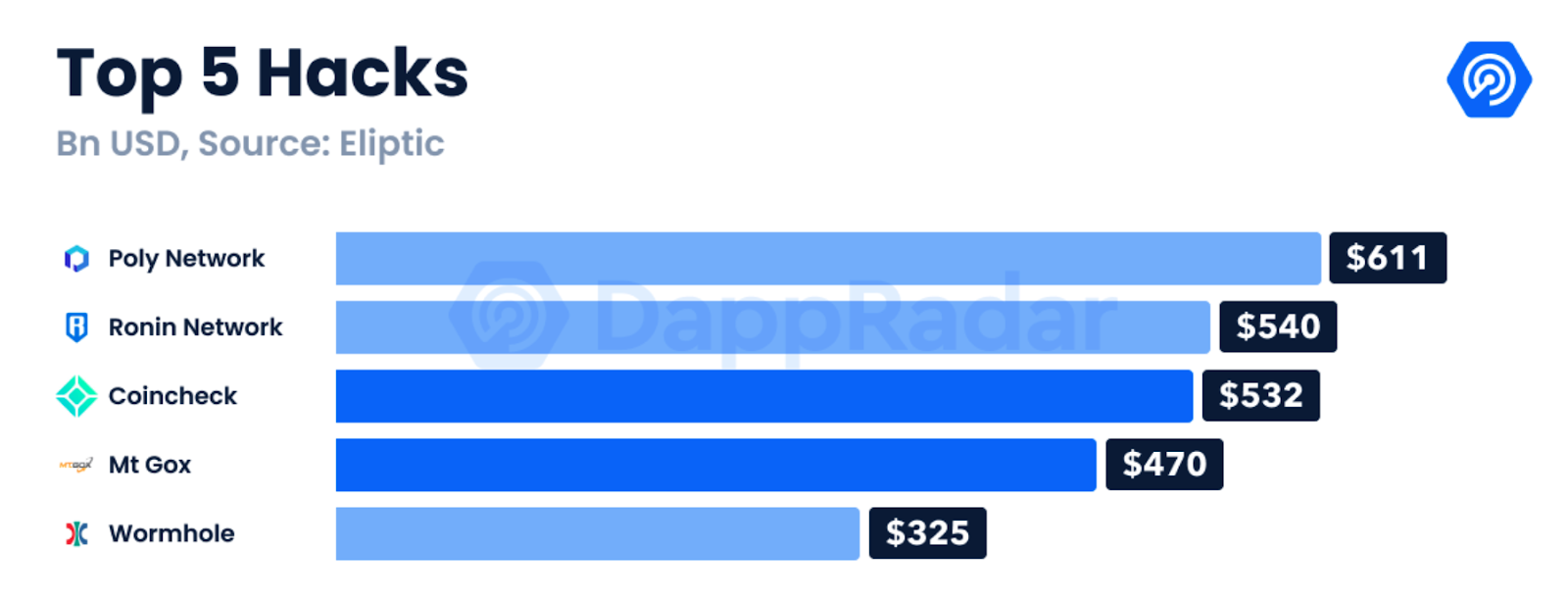

Laut der Rekt-Datenbank wurden im ersten Quartal 1.2 Krypto-Assets im Wert von 1 Milliarden US-Dollar gestohlen, was laut derselben Quelle 2022 % aller gestohlenen Gelder aller Zeiten ausmacht. Interessanterweise wurden im Jahr 35.8 mindestens 80 % der verlorenen Vermögenswerte von Brücken gestohlen.

Einer der schwersten Angriffe ereignete sich vor zwei Wochen, als die Die Ronin-Brücke wurde gehackt für 540 Millionen Dollar. Davor die Solana Wurmloch und die Qubit Finance-Brücke von BNB Chain wurden im Jahr 400 für mehr als 2022 Millionen US-Dollar ausgenutzt. Der größte Hack in der Geschichte der Kryptowährung ereignete sich im August 2021, als die Die PolyNetwork-Brücke wurde für 610 Millionen US-Dollar genutzt, obwohl die gestohlenen Gelder später zurückgegeben wurden.

Brücken gehören zu den wertvollsten Werkzeugen der Branche, doch ihre Interoperabilität stellt eine große Herausforderung für die Projekte dar, die sie bauen.

Blockchain-Brücken verstehen

Analog zu Manhattan-Brücken sind Blockchain-Brücken Plattformen, die zwei verschiedene Netzwerke verbinden und eine kettenübergreifende Übertragung von Vermögenswerten und Informationen von einer Blockchain zur anderen ermöglichen. Auf diese Weise werden Kryptowährungen und NFTs nicht in ihren nativen Ketten isoliert, sondern können über verschiedene Blockchains „überbrückt“ werden, wodurch sich die Möglichkeiten zur Nutzung dieser Vermögenswerte vervielfachen.

Dank Brücken wird Bitcoin in intelligenten, vertragsbasierten Netzwerken für DeFi-Zwecke verwendet, oder ein NFL All Day NFT kann von Flow zu Ethereum überbrückt werden, um es zu fraktionieren oder als Sicherheit zu verwenden.

Bei der Übertragung von Vermögenswerten gibt es unterschiedliche Vorgehensweisen. Wie der Name schon sagt, funktionieren Lock-and-Mint-Brücken, indem sie die ursprünglichen Vermögenswerte in einem Smart Contract auf der sendenden Seite sperren, während das empfangende Netzwerk auf der anderen Seite eine Replik des ursprünglichen Tokens prägt. Wenn Ether von Ethereum zu Solana überbrückt wird, ist der Ether in Solana nur eine „verpackte“ Darstellung der Kryptowährung und nicht der eigentliche Token selbst.

Während der Lock-and-Mint-Ansatz die beliebteste Überbrückungsmethode ist, gibt es andere Möglichkeiten, die Vermögensübertragung abzuschließen, wie „Burn-and-Mint“ oder Atomic Swaps, die von einem Smart Contract selbst ausgeführt werden, um Vermögenswerte zwischen zwei Netzwerken auszutauschen. Anschluss (früher xPollinate) und cBrücke sind Brücken, die auf Atomaustausch basieren.

Aus Sicherheitsgründen können Brücken in zwei Hauptgruppen eingeteilt werden: vertrauenswürdig und vertrauenswürdig. Vertrauenswürdige Brücken Dabei handelt es sich um Plattformen, die auf einen Dritten angewiesen sind, um Transaktionen zu validieren, aber, was noch wichtiger ist, als Verwahrer der überbrückten Vermögenswerte zu fungieren. Beispiele für vertrauenswürdige Brücken finden sich in fast allen Blockchain-spezifischen Brücken wie der Binance Bridge, Polygon POS-Brücke, WBTC Bridge, Avalanche Bridge, Harmony Bridge, Terra Shuttle Bridge und bestimmte Dapps wie Multichain (ehemals Anyswap) oder Tron’s Just Cryptos.

Umgekehrt gilt dies für Plattformen, die zur Verwahrung von Vermögenswerten ausschließlich auf intelligente Verträge und Algorithmen angewiesen sind Vertrauenslose Brücken. Der Sicherheitsfaktor bei vertrauenswürdigen Brücken ist an das zugrunde liegende Netzwerk gebunden, in dem die Vermögenswerte überbrückt werden, d. h. wo die Vermögenswerte gesperrt sind. Vertrauenslose Brücken gibt es in In der Nähe der Regenbogenbrücke, Solanas Wormhole, Polkadots Snow Bridge, Cosmos IBC und Plattformen wie Hop, Connext und Celer.

Auf den ersten Blick könnte es so aussehen, als ob vertrauenswürdige Brücken eine sicherere Option für die Übertragung von Vermögenswerten zwischen Blockchains bieten. Allerdings stehen sowohl vertrauenswürdige als auch vertrauenswürdige Brücken vor unterschiedlichen Herausforderungen.

Einschränkungen von vertrauenswürdigen und vertrauenswürdigen Brücken

Die Ronin-Brücke fungiert als zentralisierte vertrauenswürdige Plattform. Diese Brücke verwendet ein Multisig-Wallet zur Aufbewahrung der überbrückten Vermögenswerte. Kurz gesagt ist ein Multisig-Wallet eine Adresse, die zwei oder mehr kryptografische Signaturen erfordert, um eine Transaktion zu genehmigen. Im Fall von Ronin verfügt die Sidechain über neun Validatoren, die fünf verschiedene Signaturen benötigen, um Ein- und Auszahlungen zu genehmigen.

Andere Plattformen verwenden denselben Ansatz, streuen das Risiko jedoch besser. Polygon ist beispielsweise auf acht Validatoren angewiesen und erfordert fünf Signaturen. Die fünf Signaturen werden von verschiedenen Parteien kontrolliert. Im Fall von Ronin wurden allein vier Unterschriften vom Sky Mavis-Team gehalten, was einen Single Point of Failure darstellte. Nachdem es dem Hacker gelungen war, die vier Sky Mavis-Signaturen auf einmal zu kontrollieren, war nur noch eine weitere Signatur erforderlich, um den Abzug von Vermögenswerten zu genehmigen.

Am 23. März erlangte der Angreifer die Kontrolle über die Signatur des Axie DAO, das letzte Stück, das zum Abschluss des Angriffs erforderlich ist. 173,600 ETH und 25.5 Millionen USDC wurden im Rahmen des zweitgrößten Krypto-Angriffs aller Zeiten in zwei verschiedenen Transaktionen aus Ronins Depotbankvertrag abgezogen. Erwähnenswert ist auch, dass das Sky Mavis-Team fast eine Woche später von dem Hack erfuhr, was zeigte, dass Ronins Überwachungsmechanismen zumindest mangelhaft waren, was einen weiteren Fehler in dieser vertrauenswürdigen Plattform aufdeckte.

Während die Zentralisierung einen grundlegenden Fehler darstellt, sind vertrauenswürdige Brücken aufgrund von Fehlern und Schwachstellen in ihrer Software und Codierung anfällig für Exploits.

Das Solana Wormhole, eine Plattform, die Cross-Bridge-Transaktionen zwischen Solana und Ethereum ermöglicht, erlitt im Februar 2022 einen Exploit 325 Millionen Dollar wurden gestohlen aufgrund eines Fehlers in den Depotbankverträgen von Solana. Ein Fehler in den Wormhole-Verträgen ermöglichte es dem Hacker, kettenübergreifende Validatoren zu entwickeln. Der Angreifer schickte 0.1 ETH von Ethereum an Solana, um eine Reihe von „Übertragungsnachrichten“ auszulösen, die das Programm dazu verleiteten, eine angebliche Einzahlung von 120,000 ETH zu genehmigen.

Der Wormhole-Hack geschah danach Poly-Netzwerk wurde im August 610 aufgrund von Mängeln in der Taxonomie und Struktur der Verträge für 2021 Millionen US-Dollar ausgenutzt. Kettenübergreifende Transaktionen in diesem Dapp werden von einer zentralisierten Gruppe von Knoten, die „Keeper“ genannt werden, genehmigt und im empfangenden Netzwerk durch einen Gateway-Vertrag validiert. Bei diesem Angriff konnte sich der Hacker Privilegien als Keeper verschaffen und so das Gateway täuschen, indem er seine eigenen Parameter einstellte. Der Angreifer wiederholte den Vorgang in Ethereum, Binance, Neo und anderen Blockchains, um mehr Vermögenswerte zu extrahieren.

Alle Brücken führen zu Ethereum

Ethereum bleibt das dominierende DeFi-Ökosystem der Branche und macht fast 60 % des TVL der Branche aus. Gleichzeitig löste der Aufstieg verschiedener Netzwerke als Alternativen für die DeFi-Dapps von Ethereum die kettenübergreifende Aktivität von Blockchain-Brücken aus.

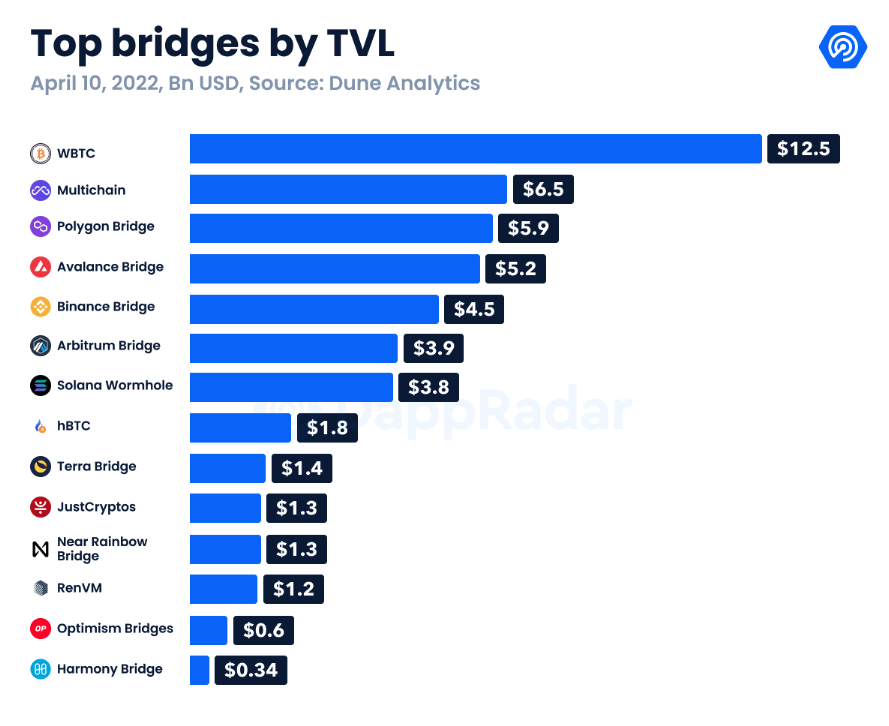

Die größte Brücke der Branche ist die WBTC-Brücke, die von BitGo, Kyber und Republic Protocol, dem Team hinter RenVM, verwaltet wird. Da Bitcoin-Token technisch nicht mit auf Smart Contracts basierenden Blockchains kompatibel sind, „verpackt“ die WBTC-Brücke den nativen Bitcoin, sperrt ihn im Bridge-Custodian-Vertrag und prägt seine ERC-20-Version auf Ethereum. Diese Brücke erfreute sich im DeFi-Sommer großer Beliebtheit und hält mittlerweile Bitcoin im Wert von rund 12.5 Milliarden US-Dollar. WBTC ermöglicht die Verwendung von BTC als Sicherheit in Dapps wie Aave, Compound und Maker oder zur Erzielung von Farmerträgen oder zur Erzielung von Zinsen für mehrere DeFi-Protokolle.

Multichain, früher bekannt als Anyswap, ist eine Dapp, die über eine integrierte Bridge kettenübergreifende Transaktionen für mehr als 40 Blockchains bietet. Multichain hält in allen verbundenen Netzwerken 6.5 Milliarden US-Dollar. Allerdings ist die Fantom-Brücke zu Ethereum mit gesperrten 3.5 Milliarden US-Dollar bei weitem der größte Pool. In der zweiten Hälfte des Jahres 2021 etablierte sich das Proof-of-Stake-Netzwerk als beliebtes DeFi-Ziel mit attraktiven Ertragsfarmen mit FTM, verschiedenen Stablecoins oder wETH, wie sie auf SpookySwap zu finden sind.

Im Gegensatz zu Fantom verwenden die meisten L1-Blockchains eine unabhängige direkte Brücke, um Netzwerke zu verbinden. Die Avalanche-Brücke wird größtenteils von der Avalanche Foundation verwaltet und ist die größte L1<>L1-Brücke. Avalanche verfügt über eine der robustesten DeFi-Landschaften mit Dapps wie Trader Joe, Aave, Curve und Platypus Finance.

Auch die Binance-Brücke sticht mit gesperrten Vermögenswerten in Höhe von 4.5 Milliarden US-Dollar hervor, dicht gefolgt von Solana Wormhole mit 3.8 Milliarden US-Dollar. Die Shuttle Bridge von Terra sichert nur 1.4 Milliarden US-Dollar, obwohl sie gemessen am TVL die zweitgrößte Blockchain ist.

Ebenso gehören Skalierungslösungen wie Polygon, Arbitrum und Optimism zu den bedeutendsten Brücken in Bezug auf die gesperrten Vermögenswerte. Die Polygon POS Bridge, der Haupteinstiegspunkt zwischen Ethereum und seiner Sidechain, ist mit einem verwalteten Vermögen von fast 6 Milliarden US-Dollar die drittgrößte Brücke. Gleichzeitig steigt auch die Liquidität auf den Brücken beliebter L2-Plattformen wie Arbitrum und Optimism.

Eine weitere erwähnenswerte Brücke ist die Near Rainbow Bridge, die das berühmte Problem lösen soll Interoperabilitätstrilemma. Diese Plattform, die Near und Aurora mit Ethereum verbindet, könnte eine wertvolle Gelegenheit darstellen, Sicherheit in vertrauenswürdigen Brücken zu erreichen.

Verbesserung der kettenübergreifenden Sicherheit

Sowohl vertrauenswürdige als auch vertrauenswürdige Brücken, die beiden Ansätze zur Verwahrung überbrückter Vermögenswerte, sind anfällig für grundlegende und technische Schwächen. Dennoch gibt es Möglichkeiten, die Auswirkungen böswilliger Angreifer, die es auf Blockchain-Brücken abgesehen haben, zu verhindern und zu verringern.

Im Fall vertrauenswürdiger Brücken ist klar, dass die Anzahl der erforderlichen Unterzeichner erhöht werden muss und gleichzeitig die Verteilung der Mehrfachsignaturen auf verschiedene Wallets gewährleistet bleiben muss. Und obwohl vertrauenswürdige Brücken die mit der Zentralisierung verbundenen Risiken beseitigen, stellen Fehler und andere technische Einschränkungen riskante Situationen dar, wie die Exploits von Solana Wormhole oder Qubit Finance zeigen. Daher ist es notwendig, Off-Chain-Maßnahmen zu implementieren, um Cross-Chain-Plattformen so weit wie möglich zu schützen.

Es ist eine Zusammenarbeit zwischen den Protokollen erforderlich. Der Web3-Bereich zeichnet sich durch seine vernetzte Community aus. Daher wäre es das perfekte Szenario, wenn die klügsten Köpfe der Branche zusammenarbeiten, um den Bereich sicherer zu machen. Animoca Brands, Binance und andere Web3-Marken haben 150 Millionen US-Dollar gesammelt, um Sky Mavis dabei zu helfen, die finanziellen Auswirkungen des Ronin-Bridge-Hacks zu verringern. Die Zusammenarbeit für eine Zukunft mit mehreren Ketten kann die Interoperabilität auf die nächste Stufe heben.

Ebenso sollte die Koordination mit Chain-Analytics-Plattformen und zentralen Börsen (CEXs) dabei helfen, gestohlene Token aufzuspüren und zu kennzeichnen. Diese Bedingung könnte mittelfristig Kriminelle abschrecken, da das Tor zur Auszahlung von Krypto gegen Fiat durch KYC-Verfahren in etablierten CEXs kontrolliert werden sollte. Im vergangenen Monat, ein paar 20-Jährige wurden gesetzlich sanktioniert, nachdem sie Menschen im NFT-Bereich betrogen hatten. Es ist fair, die gleiche Behandlung für identifizierte Hacker zu fordern.

Audits und Bug Bountys sind eine weitere Möglichkeit, den Zustand jeder Web3-Plattform, einschließlich Bridges, zu verbessern. Zertifizierte Organisationen wie Certik, Chainsafe, Blocksec und mehrere andere tragen dazu bei, Web3-Interaktionen sicherer zu machen. Alle aktiven Brücken sollten von mindestens einer zertifizierten Organisation geprüft werden.

In der Zwischenzeit schaffen Bug-Bounty-Programme eine Synergie zwischen dem Projekt und seiner Community. Weiße Hacker spielen eine entscheidende Rolle bei der Identifizierung von Schwachstellen, bevor es böswillige Angreifer tun. Zum Beispiel hat Sky Mavis hat kürzlich ein Bug-Bounty-Programm im Wert von 1 Million US-Dollar gestartet um sein Ökosystem zu stärken.

Zusammenfassung

Der Aufschwung von L1- und L2-Lösungen als ganzheitliche Blockchain-Ökosysteme, die Ethereum-Dapps herausfordern, hat den Bedarf an kettenübergreifenden Plattformen geschaffen, um Vermögenswerte zwischen Netzwerken zu bewegen. Dies ist die Essenz der Interoperabilität, einer der Säulen von Web3.

Nichtsdestotrotz basiert das aktuelle interoperable Szenario eher auf kettenübergreifenden Protokollen als auf einem Multichain-Ansatz, ein Szenario, bei dem es darum geht Vitalik lockerte seine warnenden Worte zu Beginn des Jahres. Der Bedarf an Interoperabilität im Weltraum ist mehr als offensichtlich. Dennoch sind robustere Sicherheitsmaßnahmen für diese Art von Plattform erforderlich.

Leider lässt sich die Herausforderung nicht so einfach meistern. Sowohl vertrauenswürdige als auch vertrauenswürdige Plattformen weisen Designfehler auf. Diese inhärenten kettenübergreifenden Mängel sind spürbar geworden. Mehr als 80 % der 1.2 Milliarden US-Dollar, die im Jahr 2022 durch Hacks verloren gingen, kamen über ausgenutzte Brücken.

Darüber hinaus werden Hacker immer raffinierter, da der Wert der Branche immer weiter steigt. Traditionelle Cyberangriffe wie Social Engineering und Phishing-Angriffe haben sich an das Web3-Narrativ angepasst.

Der Multichain-Ansatz, bei dem alle Token-Versionen in jeder Blockchain nativ sind, ist noch weit entfernt. Daher müssen Cross-Chain-Plattformen aus früheren Ereignissen lernen und ihre Prozesse stärken, um die Anzahl erfolgreicher Angriffe so weit wie möglich zu reduzieren.

Lesen Sie den ursprünglichen Beitrag weiter Der Trotzige

- "

- $3

- $ 400 Million

- 000

- 2021

- 2022

- Über uns

- Nach

- Buchhaltung

- über

- Handlung

- Aktionen

- aktiv

- Aktivität

- Zusatz

- Adresse

- Algorithmen

- Alle

- unter

- Betrag

- Analytik

- Ein anderer

- Ansatz

- genehmigen

- um

- Vermögenswert

- Details

- Atom-Swaps

- AUGUST

- Lawine

- Hintergrund

- werden

- Sein

- Milliarde

- Binance

- Bitcoin

- BitGo

- Blockchain

- blockketten

- bnb

- rühmt sich

- Grenze

- Marken

- BRIDGE

- BTC

- Fehler

- Bugs

- Building

- eingebaut

- Fähigkeiten

- Bargeld

- verursacht

- zentralisierte

- Zertifzierte

- Kette

- challenges

- Herausforderungen

- herausfordernd

- Programmierung

- wie die

- community

- Compounds

- Zustand

- Sie

- Vertrag

- Verträge

- Smartgeräte App

- Kosmos

- Paar

- erstellt

- Erstellen

- Criminals

- kritischem

- Cross-Kette

- Krypto

- Kryptoindustrie

- Kryptowährungen

- kryptographisch

- Strom

- Kurve

- Sorgerecht

- Cyber-Angriffe

- dapp

- DApps

- Datenbase

- Tag

- DeFi

- Design

- Trotz

- ersinnen

- anders

- Direkt

- verteilt

- leicht

- Ökosystem

- Ecosystems

- ermöglichen

- Entwicklung

- ERC-20

- Essenz

- etablierten

- geschätzt

- ETH

- Äther

- Astraleum

- Veranstaltungen

- Warenumtausch

- Ausnutzen

- Gesicht

- Scheitern

- Messe

- Bauernhof

- Farms

- Honorare

- Fiat

- Finanzen

- Revolution

- Vorname

- Fehler

- Mängel

- Fluss

- gefunden

- Foundation

- Mittel

- Zukunft

- GAS

- Gasgebühren

- bekommen

- Blick

- Gruppe an

- hacken

- Hacker

- Hacker

- Hacks

- Harmonie

- mit

- Gesundheit

- Hilfe

- höher

- Geschichte

- hält

- Ultraschall

- HTTPS

- Identifizierung

- Impact der HXNUMXO Observatorien

- implementieren

- wichtig

- Einschließlich

- zunehmend

- Energiegewinnung

- Industrie

- Information

- vernetzen

- Interesse

- Flexible Kommunikation

- IT

- selbst

- Aufbewahrung

- bekannt

- KYC

- KYC-Verfahren

- höchste

- neueste

- ins Leben gerufen

- führen

- LERNEN

- Niveau

- LINK

- Liquidity

- verschlossen

- Schlösser

- Hersteller

- MakerDao

- verwaltet

- März

- Maßnahmen

- Million

- Überwachung

- Monat

- mehr

- vor allem warme

- Am beliebtesten

- schlauer bewegen

- mehrere

- Multisig

- Natur

- In der Nähe von

- notwendig,

- NEO

- Netzwerk

- Netzwerke

- NFL

- NFT

- NFTs

- Fiber Node

- Anzahl

- bieten

- Angebote

- Gelegenheit

- Option

- Optionen

- Organisation

- Organisationen

- Andere

- besitzen

- Personen

- perfekt

- Phishing

- Phishing-Attacken

- Stück

- Plattform

- Plattformen

- Play

- Points

- Vieleck

- Pool

- Beliebt

- Po

- möglich

- Gegenwart

- Prozessdefinierung

- anpassen

- Programm

- Programme

- Projekt

- Projekte

- Pfandnachweis

- Risiken zu minimieren

- Protokoll

- Protokolle

- Zwecke

- Q1

- Veteran

- Republik

- falls angefordert

- Risiko

- Risiken

- Riskant

- Ronin

- Skalierung

- Verbindung

- Sicherheitdienst

- ernst

- kompensieren

- Einstellung

- Short

- Sidechain

- signifikant

- smart

- Smart-Vertrag

- Smart Contracts

- .

- So

- Social Media

- Soziale Technik

- Software

- Solana

- Lösungen

- LÖSEN

- anspruchsvoll

- Raumfahrt

- Stablecoins

- steht

- Anfang

- gestohlen

- erfolgreich

- Sommer

- Schwall

- Team

- Technische

- Terra one

- Durch

- Gebunden

- Zeit

- gemeinsam

- Zeichen

- Tokens

- Werkzeuge

- Händler

- traditionell

- Transaktion

- Transaktionen

- privaten Transfer

- Übertragen

- Behandlungen

- einzigartiges

- USDC

- -

- Nutzen

- Wert

- verschiedene

- Sicherheitslücken

- Wallet

- Börsen

- wBTC

- Web3

- Woche

- während

- Rückzug

- .

- Worte

- Arbeiten

- arbeiten,

- wert

- würde

- Jahr

- Ausbeute