Lesezeit: 5 Minuten

Lesezeit: 5 Minuten

Das Wettrüsten zwischen Cyberkriminellen und Cybersicherheitskriegern nimmt mit enormer Geschwindigkeit zu. Malware-Autoren reagieren sofort auf erkannte und neutralisierte Malware mit neuen, ausgefeilteren Beispielen, um die neuesten Anti-Malware-Produkte zu umgehen. GandCrab ist ein leuchtender Vertreter einer solchen Malware der neuen Generation.

Erstmals im Januar 2018 entdeckt, hat diese ausgeklügelte, listige und sich ständig verändernde Ransomware bereits vier Versionen, die sich deutlich voneinander unterscheiden. Cyberkriminelle fügten ständig neue Funktionen für eine härtere Verschlüsselung hinzu und verhinderten eine Erkennung. Das letzte von Comodo-Malware-Analysten entdeckte Beispiel hat etwas ganz Neues: Es verwendet den Tiny Encryption Algorithm (TEA), um eine Erkennung zu vermeiden.

Die Analyse von GandCrab ist nützlich, nicht als Erkundung einer bestimmten Neuheit Malware, durch einige Forscher nannten es einen „neuen König der Ransomware“. Es ist ein klares Beispiel dafür, wie sich moderne Malware an die neue Cybersicherheitsumgebung anpasst. Lassen Sie uns also tiefer in die Entwicklung der GandCrab eintauchen.

Die Geschichte

GandCrab v1

Die erste Version von GandCrab, die im Januar 2018 entdeckt wurde, verschlüsselte die Dateien der Benutzer mit einem einzigartigen Schlüssel und erpresste ein Lösegeld in DASH-Kryptowährung. Die Version wurde über Exploit-Kits wie RIG EK und GrandSoft EK verbreitet. Die Ransomware kopierte sich selbst in die„%appdata%Microsoft“ Ordner und in den Systemprozess eingefügt nslookup.exe.

Es stellte die erste Verbindung zu . her pv4bot.whatismyipaddress.com um die öffentliche IP des infizierten Computers herauszufinden und dann auszuführen das nslookup Verbindung zum Netzwerk herstellen gandcrab.bit a.dnspod.com Verwendung der ".Bit" Top-Level-Domain.

Diese Version verbreitete sich schnell im Cyberspace, aber ihr Siegeszug wurde Ende Februar gestoppt: Ein Entschlüsseler wurde erstellt und online gestellt, sodass die Opfer ihre Dateien entschlüsseln konnten, ohne den Tätern ein Lösegeld zu zahlen.

GandCrab v2

Die Cyberkriminellen blieben nicht lange bei der Antwort: In einer Woche traf die GandCrab-Version 2 die Benutzer. Es hatte einen neuen Verschlüsselungsalgorithmus, der den Entschlüsseler unbrauchbar machte. Die verschlüsselten Dateien hatten die Erweiterung .CRAB und die hartcodierten Domänen wurden in . geändert ransomware.bit und zonealarm.bit. Diese Version wurde im März über Spam-E-Mails verbreitet.

GandCrab v3

Die nächste Version kam im April mit der neuen Möglichkeit, die Desktop-Hintergründe eines Opfers in eine Lösegeldforderung zu ändern. Der ständige Wechsel zwischen Desktop und Lösegeldbanner sollte definitiv mehr psychischen Druck auf die Opfer ausüben. Eine weitere neue Funktion war der Registrierungsschlüssel RunOnce Autorun:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:Dokumente und EinstellungenAdministratorAnwendungsdatenMicrosoftyrtbsc.exe

GandCrab v4

Schließlich ist neu, die vierte Version von Gandcrab v4, im Juli mit einer Vielzahl wichtiger Updates auf den Markt gekommen, darunter ein neuer Verschlüsselungsalgorithmus. Wie der Comodo-Analyst entdeckte, verwendet die Malware jetzt den Tiny Encryption Algorithm (TEA), um eine Erkennung zu vermeiden – einen der schnellsten und effizientesten kryptografischen Algorithmen, der von David Wheeler und Roger Needham auf der symmetrischen Verschlüsselungsbasis entwickelt wurde.

Außerdem haben alle verschlüsselten Dateien jetzt die Erweiterung .KRAB anstelle von CRAB.

Darüber hinaus veränderten die Cyberkriminellen die Art und Weise der Verbreitung von Ransomware. Jetzt wird es über gefälschte Software-Crack-Sites verbreitet. Sobald ein Benutzer einen solchen „Stuffing“-Crack herunterlädt und ausführt, landet die Ransomware auf dem Computer.

Hier ist ein Beispiel für einen solchen gefälschten Software-Crack. Crack_Merging_Image_to_PDF.exe, in Wirklichkeit ist GandCrab v4.

Sehen wir uns im Detail an, was passiert, wenn ein Benutzer diese Datei ausführt.

Unter der Haube

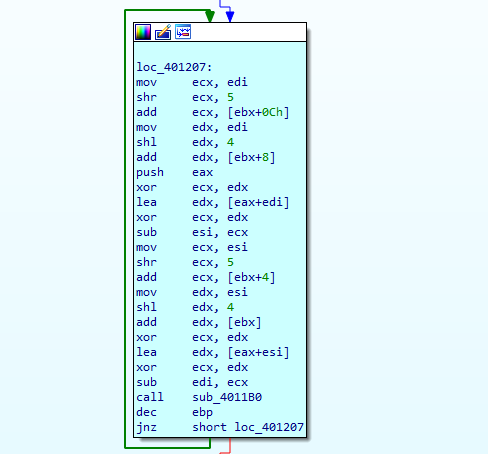

Wie oben erwähnt, die GandCrab-Ransomware verwendet einen starken und schnellen TEA-Verschlüsselungsalgorithmus, um eine Erkennung zu vermeiden. Die Entschlüsselungsroutinenfunktion ruft die einfache GandCrab-Datei ab.

Nachdem die Entschlüsselung abgeschlossen ist, wird die ursprüngliche GandCrab v4-Datei gelöscht und ausgeführt, wodurch der Tötungsangriff gestartet wird.

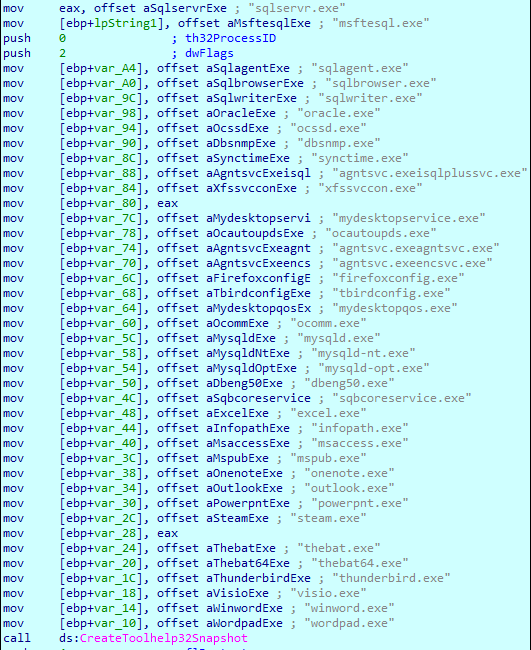

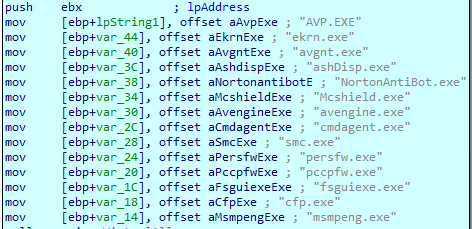

Zunächst überprüft die Ransomware die Liste der folgenden Prozesse mit der CreateToolhelp32Snapshot-API und beendet alle laufenden Prozesse:

Dann sucht die Ransomware nach einem Tastaturlayout. Wenn es russisch ist, beendet GandCrab die Ausführung sofort.

URL-Prozess generieren

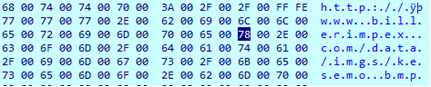

Bezeichnenderweise verwendet GandCrab einen bestimmten Zufallsalgorithmus, um URLs für jeden Host zu generieren. Dieser Algorithmus basiert auf dem folgenden Muster:

http://{host}/{value1}/{value2}/{filename}.{extension}

Die Malware erstellt konsequent alle Elemente des Musters, was zu einer eindeutigen URL führt.

Sie können die von Malware erstellte URL in der rechten Spalte sehen.

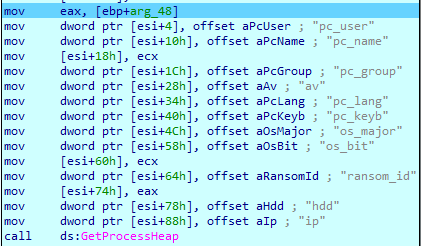

Informationsbeschaffung

GandCrab sammelt die folgenden Informationen von dem infizierten Computer:

Dann sucht es nach einem Antivirus Laufen…

… und sammelt die Informationen über das System. Danach verschlüsselt es alle gesammelten Informationen mit XOR und sendet sie an den Command-and-Control-Server. Bezeichnenderweise verwendet es für die Verschlüsselung eine „jopochlen“-Schlüsselzeichenfolge, die auf Russisch eine obszöne Sprache ist. Dies ist ein weiteres klares Zeichen für die russische Herkunft der Malware.

Schlüsselgenerierung

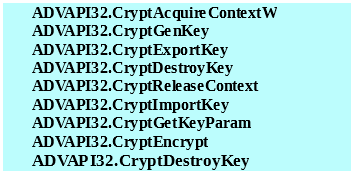

Die Ransomware generiert private und öffentliche Schlüssel mithilfe von Microsoft Cryptographic Provider und den folgenden APIs:

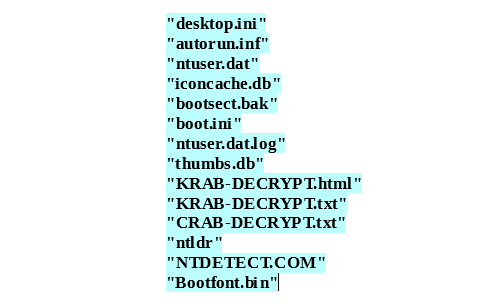

Bevor der Verschlüsselungsprozess gestartet wird, sucht die Malware nach einigen Dateien…

… und Ordner, um sie während der Verschlüsselung zu überspringen:

Diese Dateien und Ordner sind für die ordnungsgemäße Funktion der Ransomware erforderlich. Danach beginnt GandCrab, die Dateien des Opfers zu verschlüsseln.

Das Lösegeld

Das Lösegeld

Wenn die Verschlüsselung abgeschlossen ist, öffnet GandCrab eine KRAB-DECRYPT.txt-Datei, die die Lösegeldforderung ist:

Folgt das Opfer den Anweisungen der Täter und geht auf deren TOR-Seite, findet es das Lösegeld-Banner mit dem Zähler:

Die Zahlungsseite enthält detaillierte Anweisungen zur Zahlung des Lösegelds.

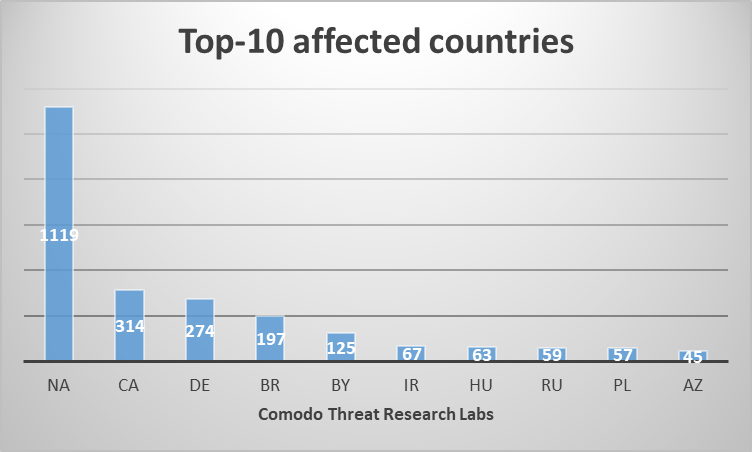

Das Cybersicherheitsforschungsteam von Comodo hat die Kommunikations-IPs von GandCrab verfolgt. Unten sind die Top-Ten-Länder aus dieser IPs-Liste.

GandCrab Hit-Benutzer auf der ganzen Welt. Hier ist die Liste der Top-Ten-Länder, die von der Malware betroffen sind.

„Dieses Ergebnis unserer Analysten zeigt deutlich, dass sich Malware in ihrer schnellen Anpassung an die Gegenmaßnahmen von Cybersicherheitsanbietern schnell verändert und weiterentwickelt“, kommentiert Fatih Orhan, The Head of Comodo Threat Research Labs. „Natürlich befinden wir uns am Rande einer Zeit, in der sich alle Prozesse im Bereich der Cybersicherheit intensiv katalysieren. Malware nimmt nicht nur in ihrer Menge, sondern auch in ihrer Fähigkeit zur sofortigen Nachahmung schnell zu. In Comodo Cybersecurity Bedrohungsbericht für das erste Quartal 2018, sagten wir voraus, dass die Reduzierung von Ransomware nur eine Neuverteilung der Kräfte war, und wir werden in naher Zukunft mit aktualisierten und komplizierteren Beispielen konfrontiert sein. Das Erscheinen von GandCrab bestätigt und demonstriert diesen Trend eindeutig. Daher sollte der Cybersicherheitsmarkt bereit sein, sich den kommenden Angriffswellen mit brandneuen Ransomware-Typen zu stellen.“

Lebe sicher mit Comodo!

Ähnliche Resourcen:

KOSTENLOS TESTEN ERHALTEN SIE IHRE SOFORTIGE SICHERHEITSKORECARD KOSTENLOS

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- Fähigkeit

- Über uns

- oben

- hinzugefügt

- Zusatz

- Nach der

- Algorithmus

- Algorithmen

- Alle

- bereits

- Analytiker

- Business Analysten

- und

- Ein anderer

- beantworten

- Antivirus

- Bienen

- APIs

- April

- Anschläge

- Autoren

- Vermeidung von

- banner

- Base

- basierend

- unten

- zwischen

- Bit

- Blog

- namens

- Übernehmen

- Änderungen

- Ändern

- aus der Ferne überprüfen

- Schecks

- klar

- Kolonne

- wie die

- Bemerkungen

- Kommunikation

- abschließen

- kompliziert

- Computer

- Vernetz Dich

- Verbindung

- konstante

- ständig

- Inhalt

- Counter

- Länder

- Riss

- erstellt

- schafft

- kryptographisch

- Cyber-Kriminelle

- Internet-Sicherheit

- Cyberspace

- Dash

- Christian

- Entschlüsseln

- tiefer

- definitiv

- zeigen

- Desktop

- detailliert

- Details

- erkannt

- Entdeckung

- entwickelt

- DID

- entdeckt

- verteilt

- Unterlagen

- Domain

- Domains

- Downloads

- Drops

- im

- jeder

- Edge

- effizient

- Elemente

- E-Mails

- verschlüsselt

- Verschlüsselung

- enorm

- Arbeitsumfeld

- Event

- jedermann

- Evolution

- Beispiel

- Ausführung

- Ausnutzen

- Exploration

- Erweiterung

- Gesicht

- Fälschung

- FAST

- schnellsten

- Merkmal

- Eigenschaften

- Feld

- Reichen Sie das

- Mappen

- Finden Sie

- Suche nach

- Vorname

- Folgende

- folgt

- Streitkräfte

- Vierte

- Frei

- Am frischesten

- für

- Funktion

- Zukunft

- Sammlung

- erzeugen

- erzeugt

- Erzeugung

- Generation

- bekommen

- Go

- Goes

- gut

- persönlichem Wachstum

- passieren

- ganzer

- hier

- Hit

- Treffer

- Gastgeber

- Ultraschall

- Hilfe

- HTTPS

- sofort

- in

- Einschließlich

- zunehmend

- Information

- Anfangs-

- sofortig

- beantragen müssen

- Anleitung

- IP

- IT

- selbst

- Januar

- Juli

- Wesentliche

- Tasten

- King

- Labs

- Sprache

- Nachname

- Layout

- Vermietung

- Liste

- Ladeprogramm

- Lang

- Maschine

- gemacht

- Making

- Malware

- März

- Markt

- max-width

- erwähnt

- Microsoft

- modern

- mehr

- notwendig,

- Netzwerk

- Neu

- Neue Funktionen

- weiter

- EINEM

- Online

- öffnet

- Original

- Andere

- besondere

- Schnittmuster

- AUFMERKSAMKEIT

- zahlen

- Zahlung

- PHP

- Ebene

- Plato

- Datenintelligenz von Plato

- PlatoData

- vorhergesagt

- Druck

- privat

- Prozessdefinierung

- anpassen

- Produkte

- richtig

- Versorger

- Öffentlichkeit

- öffentliche Schlüssel

- Menge

- Quartal

- schnell

- Rennen

- zufällig

- Ransom

- Ransomware

- Reagieren

- bereit

- Realität

- Registratur

- Vertreter

- Forschungsprojekte

- Forscher

- Downloads

- was zu

- Loswerden

- Takelage

- Führen Sie

- Laufen

- russisch

- Russen

- Scorecard

- Verbindung

- Sicherheitdienst

- sollte

- Schild

- signifikant

- bedeutend

- am Standort

- Seiten

- So

- Software

- einige

- etwas

- anspruchsvoll

- Spam

- spezifisch

- Geschwindigkeit

- Verbreitung

- Beginnen Sie

- beginnt

- bleiben

- gestoppt

- stark

- so

- System

- Tee

- Team

- Das

- die Informationen

- die Welt

- ihr

- Ding

- Bedrohung

- Durch

- während

- Zeit

- zu

- Top-Level

- Top-Level-Domain

- Tor

- Trend

- Typen

- einzigartiges

- anstehende

- aktualisiert

- Updates

- URL

- Mitglied

- Nutzer

- die

- Vielfalt

- Version

- Opfer

- Opfer

- Krieger

- Wellen

- Woche

- Was

- werden wir

- ohne

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- Ihr

- Zephyrnet