Einleitung / Intro

Das Sicherheitsdetektive Das Sicherheitsteam entdeckte eine Datenschutzverletzung, die die französische E-Commerce-Website melijoe.com für Kindermode betraf.

Melijoe ist ein französischer Einzelhändler für hochwertige Kindermode. Ein Amazon S3-Bucket im Besitz des Unternehmens wurde ohne Authentifizierungskontrollen zugänglich gelassen, wodurch sensible und persönliche Daten für möglicherweise Hunderttausende von Kunden offengelegt wurden.

Melijoe hat eine globale Reichweite und folglich wirkt sich dieser Vorfall auf Kunden auf der ganzen Welt aus.

Was ist Melijoe?

melijoe.com wurde 2007 gegründet und ist ein E-Commerce-Modehändler, der sich auf luxuriöse Kinderbekleidung spezialisiert hat. Das Unternehmen bietet Kleidung für Mädchen, Jungen und Babys an. Auf Melijoe.com finden Sie auch Top-Marken wie Ralph Lauren, Versace, Tommy Hilfiger und Paul Smith Junior.

„Melijoe“ wird von dem offiziell als BEBEO registrierten Unternehmen mit Hauptsitz in Paris, Frankreich, betrieben. Laut MELIJOE.COM hat BEBEO ein eingetragenes Kapital von rund 950,000 € (~1.1 Millionen US-Dollar). Der Melijoe-Dienst hat über 12.5 Finanzierungsrunden 14 Millionen Euro (ca. 2 Millionen US-Dollar) generiert (laut Crunchbase).

Melijoe fusionierte Ende 2020 mit dem bekannten schwedischen Kindermodekonglomerat Babyshop Group (BSG) – einem Unternehmen mit einem Jahresumsatz von 1 Milliarde SEK (ca.

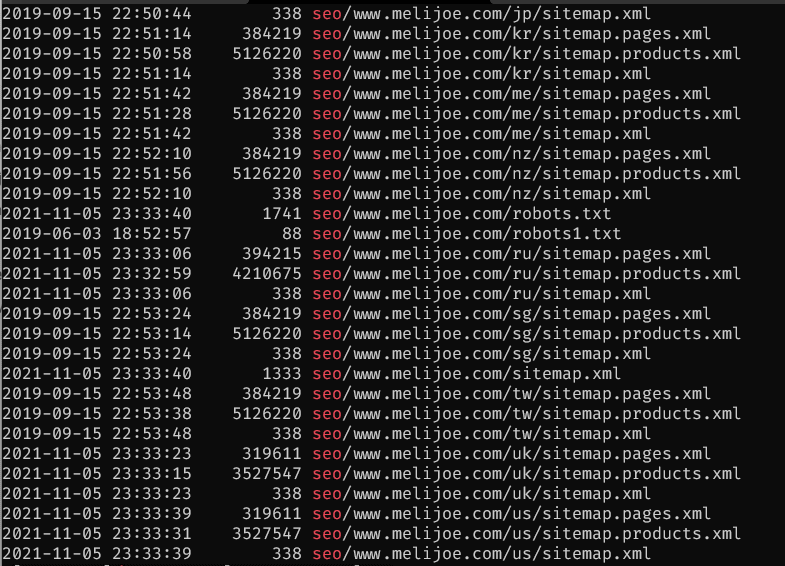

Mehrere Indikatoren bestätigen, dass Melijoe/BEBEO einen Einfluss auf den offenen Amazon S3-Bucket hat. Während Marken, Geburtsdaten und andere Inhalte im Eimer darauf hindeuten, dass der Eigentümer ein französischer Einzelhändler für Kindermode ist, gibt es auch durchgehend Hinweise auf „Bebeo“. Am wichtigsten ist, dass der Bucket Sitemaps für melijoe.com enthält:

Sitemaps, die in der Open-Bucket-Referenz melijoe.com gefunden wurden

Was wurde ausgesetzt?

Insgesamt hat der falsch konfigurierte Amazon S3-Bucket von melijoe.com fast 2 Millionen Dateien mit insgesamt rund 200 GB Daten offengelegt.

Einige Dateien im Bucket legten Hunderttausende von Protokollen offen, die die sensible Daten und personenbezogene Daten (PII) of Kunden von Melijoe.

Diese Dateien enthielten verschiedene Datensätze: Präferenzen, Wunschlisten, und Einkäufe.

Es gab auch andere Dateitypen im Bucket, einschließlich Versandetiketten und einige Daten im Zusammenhang mit dem Produktbestand von melijoe.com.

Voreinstellungen

Voreinstellungen Daten wurden aus Kundenkonten exportiert. Die Daten enthüllten Einzelheiten zu den Vorlieben, Vorlieben und Abneigungen der Verbraucher in Bezug auf ihre Kaufentscheidungen. Es gab Zehntausende von Protokollen in einer Datei gefunden.

Voreinstellungen exponierte Formen von Kunden-PII und sensible Kundendaten, einschließlich:

- E-mailadressen

- Namen von Kindern

- Geschlechter

- Geburtsdaten

- Vorlieben von Marken

Präferenzdaten können über Kaufdaten und Klicks vor Ort gesammelt werden. Präferenzen werden häufig verwendet, um die Produktempfehlungen jedes Kunden zu personalisieren.

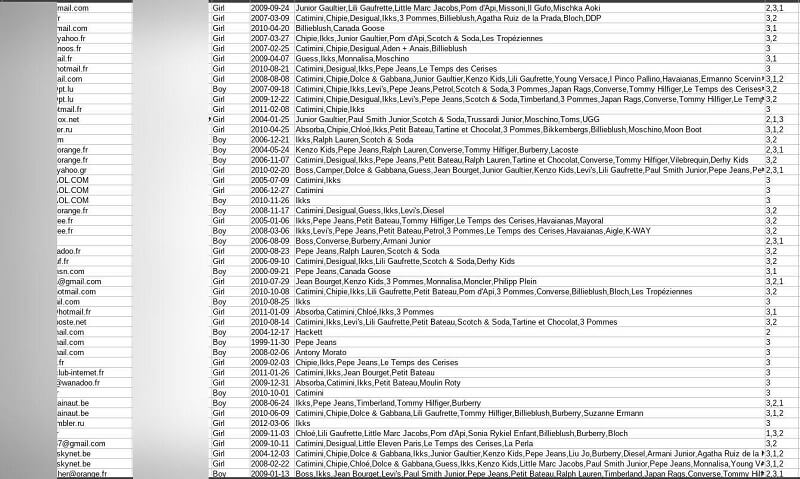

Sie können Beweise für Präferenzen sehen unten.

Protokolle der Kundenpräferenzen waren auf dem Bucket

Wunschlisten

Wunschlisten Die Daten enthüllten Details zu den Wunschlisten der Kunden vor Ort – Sammlungen gewünschter Produkte, die von jedem Kunden kuratiert wurden. Auch diese Informationen schienen aus Kundenkonten entnommen worden zu sein. Es gab über 750,000 Protokolle auf einer Datei mit Daten, die zu über gehören 63,000 eindeutige E-Mail-Adressen von Benutzern.

Wunschlisten exponierte Formen von Kunden-PII und sensible Kundendaten:

- E-mailadressen

- Datum, an dem Produkte zu Wunschlisten hinzugefügt wurden

- Datum, an dem Produkte von Wunschlisten entfernt wurden (falls entfernt)

- Artikelcodes, verwendet, um Produkte intern zu identifizieren

Wunschlisten wurden von den Kunden selbst erstellt und nicht durch Nachverfolgung des Verhaltens vor Ort. Die Wunschlisten variierten von einem Artikel bis hin zu Tausenden von Artikeln. Längere Wunschlisten könnten es einem ermöglichen, mehr über die Lieblingsartikel der Kunden zu erfahren.

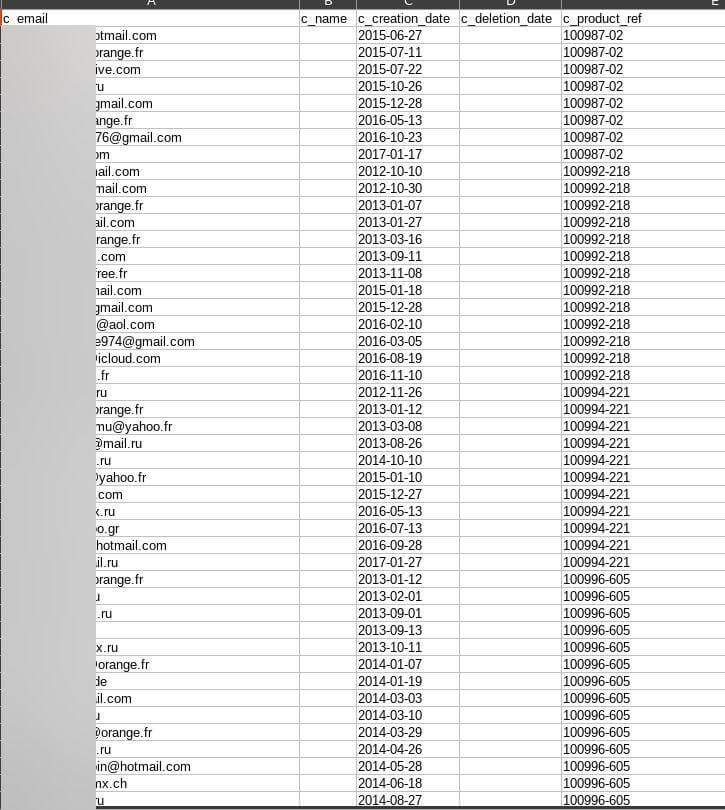

Die folgenden Screenshots zeigen Beweise für Wunschlisten.

Riesige Protokolle von Kundenwunschlisten, die in einer Datei enthalten sind

Käufe

Käufe Daten wurden angezeigt 1.5 Millionen Artikel eingekauft Hunderttausende Bestellungen. Es gab Bestellungen von über 150,000 eindeutige E-Mail-Adressen auf einer einzigen Datei.

Käufe ausgesetzt Kunden-PII und sensible Kundendaten, Einschließlich:

- E-mailadressen

- SKU-Code der bestellten Artikel

- Zeitpunkt der Auftragserteilung

- Finanzielle Details der Bestellungen, inkl. bezahlte Preise und Währung

- Zahlungsmethoden, Also Visa, PayPal usw

- Lieferinformationen, inkl. Lieferadressen und Liefertermine

- Rechnungsadressen

Käufe Die Daten betrafen im Vergleich zu den beiden anderen Datensätzen anscheinend die größte Anzahl von Benutzern. Diese Protokolle beschreiben ausführlich das Kaufverhalten von Melijoe-Kunden. Auch hier werden private Informationen preisgegeben, die gegen Verbraucher verwendet werden könnten.

Einige Kunden kauften eine große Anzahl von Produkten, während andere Kunden nur ein oder zwei Artikel kauften. Wie bei Wunschlisten wurden Kunden, die mehr Artikel bestellten, mehr Informationen über ihre bevorzugten Produkte angezeigt.

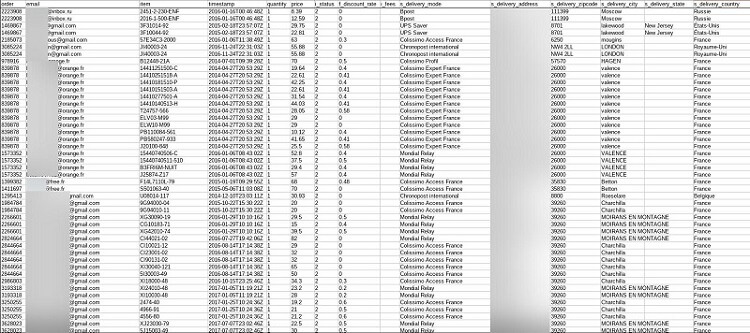

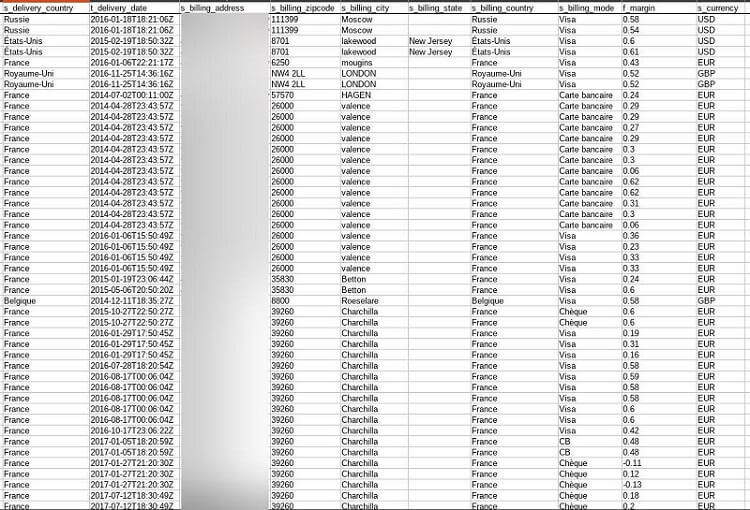

Die Screenshots unten zeigen Beweise für Kaufprotokolle.

Einkaufsprotokolle legten zahlreiche Arten von Daten offen

Liefer-, Rechnungs- und Währungsinformationen wurden ebenfalls in den Protokollen gefunden

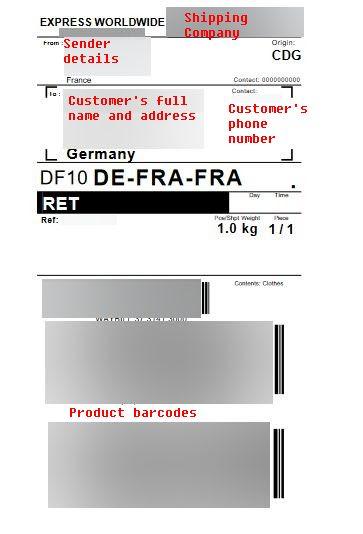

Versandetiketten

Melijoes AWS S3 Bucket enthalten Versandetiketten. Versandetiketten wurden den Bestellungen von Melijoe-Kunden zugeordnet. Es gab mehr als 300 dieser Dateien auf dem Bucket.

Versandetiketten ausgesetzt mehrere Beispiele von Kunden-PII:

- Ganze Namen

- Telefonnummern

- Lieferadressen

- Produkt-Barcodes

Unten sehen Sie ein Versandetikett für die Bestellung eines Kunden.

Ein Versandetikett, das auf dem Eimer gefunden wurde

Zusätzlich zu den oben genannten Daten enthielt der Bucket von Melijoe auch Informationen über Melijoe Produktkatalog und Lagerbestände.

Wir konnten aus ethischen Gründen nur eine Stichprobe des Eimerinhalts analysieren. Angesichts der großen Anzahl von Dateien, die im Bucket gespeichert sind, könnten mehrere andere Formen sensibler Daten offengelegt werden.

Der Amazon S3-Bucket von Melijoe war zum Zeitpunkt der Entdeckung live und wurde aktualisiert.

Es ist wichtig zu beachten, dass Amazon den Bucket von Melijoe nicht verwaltet und daher nicht für seine Fehlkonfiguration verantwortlich ist.

Melijoe.com verkauft Produkte an einen globalen Kundenstamm, und daher sind Kunden aus der ganzen Welt dem ungesicherten Bereich ausgesetzt. Betroffen sind vor allem Kunden aus Frankreich, Russland, Deutschland, Großbritannien und den USA.

Wir schätzen, dass die Informationen von bis zu 200,000 Personen im ungesicherten Amazon S3-Bucket von Melijoe offengelegt wurden. Diese Zahl basiert auf der Anzahl eindeutiger E-Mail-Adressen, die wir im Bucket gesehen haben.

Eine vollständige Aufschlüsselung der Datenexposition von Melijoe finden Sie in der folgenden Tabelle.

| Anzahl der exponierten Dateien | Fast 2 Millionen Dateien |

| Anzahl betroffener Nutzer | max. 200,000 |

| Offengelegte Datenmenge | Etwa 200 GB |

| Firmensitz | Frankreich |

Der Bucket enthielt Dateien, die zwischen Oktober 2016 und dem Datum, an dem wir ihn entdeckten – dem 8. November 2021 – hochgeladen wurden.

Nach unseren Erkenntnissen handelt es sich bei den Aktendaten um Käufe und Wunschlisten, die über mehrere Jahre getätigt wurden. Die Käufe, die auf Melijoes Eimer aufgeführt sind, wurden zwischen Mai 2013 und Oktober 2017 getätigt, während Wunschlisten zwischen Oktober 2012 und Oktober 2017 erstellt wurden.

Am 12. November 2021 haben wir Melijoe eine Nachricht bezüglich seines offenen Eimers gesendet, und am 22. November 2021 haben wir eine Folgenachricht an einige alte und neue Melijoe-Kontakte gesendet. Am 25. November 2021 haben wir uns an das französische Computer Emergency Response Team (CERT) und AWS gewandt und am 15. Dezember 2021 Folgenachrichten an beide Organisationen gesendet. Das französische CERT hat geantwortet und wir haben den Verstoß verantwortungsbewusst offengelegt. Das französische CERT sagte, sie würden Melijoe kontaktieren, aber wir haben nie wieder etwas von ihnen gehört.

Am 5. Januar 2022 haben wir die CNIL kontaktiert und am 10. Januar 2022 nachgefragt. Die CNIL antwortete einen Tag später und teilte uns mit, dass „der Fall von unseren Diensten bearbeitet wird“. Wir haben uns am 10. Januar 2022 auch an das französische CERT gewandt, das uns mitteilte: „Leider hat der Besitzer des Eimers nach vielen Erinnerungen nicht auf unsere Nachrichten geantwortet.“

Der Eimer wurde am 18. Februar 2022 sichergestellt.

Sowohl melijoe.com als auch seine Kunden könnten von dieser Datenoffenlegung betroffen sein.

Auswirkungen von Datenverletzungen

Wir können und wissen nicht, ob böswillige Akteure auf die Dateien zugegriffen haben, die im offenen Amazon S3-Bucket von Melijoe gespeichert sind. Da jedoch kein Passwortschutz vorhanden war, war der Bucket von melijoe.com für jeden leicht zugänglich, der möglicherweise seine URL gefunden hatte.

Das bedeutet, dass ein Hacker oder Krimineller die Dateien des Buckets gelesen oder heruntergeladen haben könnte. Wenn dies der Fall wäre, könnten Angreifer auf exponierte Melijoe-Kunden mit Formen der Cyberkriminalität abzielen.

Auch Melijoe könnte wegen Datenschutzverstößen ins Visier genommen werden.

Auswirkungen auf Kunden

Exponierte melijoe.com-Kunden sind aufgrund dieser Datenschutzverletzung dem Risiko von Cyberkriminalität ausgesetzt. Kunden haben umfangreiche Beispiele für persönliche und sensible Daten, die auf dem Bucket offengelegt werden.

Wie bereits erwähnt, wurden Kunden mit größeren Wunschlisten oder einer größeren Kaufhistorie mehr Informationen über ihre bevorzugten Produkte angezeigt. Diese Personen könnten maßgeschneiderten und detaillierteren Angriffen ausgesetzt sein, da Hacker mehr über ihre Vorlieben und Abneigungen erfahren können. Diese Kunden könnten auch auf der Grundlage der Annahme angesprochen werden, dass sie wohlhabend sind und es sich leisten können, viele High-End-Produkte zu kaufen.

Phishing und Malware

Hacker könnten exponierte Melijoe-Kunden angreifen Phishing-Angriffe und Malware wenn sie auf die Dateien des Buckets zugegriffen haben.

Der Amazon S3-Bucket von Melijoe enthielt fast 200,000 eindeutige Kunden-E-Mail-Adressen, die Hackern eine lange Liste potenzieller Ziele bieten könnten.

Hacker könnten diese Kunden kontaktieren, während sie sich als legitime Mitarbeiter von melijoe.com ausgeben. Hacker könnten auf eines von mehreren offengelegten Details verweisen, um eine Erzählung um die E-Mail herum aufzubauen. Beispielsweise könnte der Hacker auf die Präferenzen/Wunschliste einer Person verweisen, um den Kunden davon zu überzeugen, dass ihm ein Geschäft angeboten wird.

Sobald das Opfer dem Hacker vertraut, kann der Angreifer Phishing-Versuche und Malware starten.

Bei einem Phishing-Angriff nutzt ein Hacker das Vertrauen, um sensiblere und persönlichere Informationen vom Opfer zu erpressen. Der Hacker kann das Opfer beispielsweise dazu verleiten, seine Kreditkartendaten preiszugeben oder auf einen schädlichen Link zu klicken. Einmal angeklickt, können solche Links Malware auf das Gerät des Opfers herunterladen – bösartige Software, die es Hackern ermöglicht, andere Formen der Datenerfassung und Cyberkriminalität durchzuführen.

Betrug & Betrug

Hacker könnten auch exponierte Kunden angreifen Betrug und Betrug wenn sie auf die Dateien des Buckets zugegriffen haben.

Ein Cyberkrimineller könnte exponierte Kunden per E-Mail angreifen und Informationen aus dem Bucket verwenden, um als vertrauenswürdige Person mit einem triftigen Grund zu erscheinen, sich zu melden.

Hacker könnten das Vertrauen eines Ziels ausnutzen, um Betrug und Betrug durchzuführen – Schemata, die darauf abzielen, das Opfer dazu zu bringen, Geld zu übergeben. Beispielsweise könnte der Hacker Bestelldetails und Lieferinformationen verwenden, um einen Lieferbetrug durchzuführen. Hier könnte ein Hacker Opfer auffordern, eine gefälschte Liefergebühr zu zahlen, um ihre Waren zu erhalten.

Auswirkung auf melijoe.com

Melijoe kann aufgrund seines Datenvorfalls sowohl rechtliche als auch strafrechtliche Folgen haben. Der falsch konfigurierte Amazon S3-Bucket des Unternehmens könnte Datenschutzgesetze verletzt haben, während andere Unternehmen auf Kosten von melijoe.com auf den Inhalt des Buckets zugreifen könnten.

Datenschutzverletzungen

Melijoe hat möglicherweise gegen die Datenschutz-Grundverordnung (DSGVO) der EU verstoßen, da der Bucket des Unternehmens falsch konfiguriert war und die Daten seiner Kunden preisgegeben wurden.

Die DSGVO schützt die sensiblen und personenbezogenen Daten von EU-Bürgern. Die DSGVO regelt Unternehmen bei der Erhebung, Speicherung und Nutzung von Kundendaten, und jeder missbräuchliche Umgang mit Daten ist nach der Verordnung strafbar.

Die Commission nationale de l'informatique et des libertés (CNIL) ist Frankreichs Datenschutzbehörde und für die Durchsetzung der DSGVO zuständig. Melijoe könnte von der CNIL überprüft werden. Die CNIL kann für einen Verstoß gegen die DSGVO eine maximale Geldbuße von 20 Millionen Euro (~23 Millionen US-Dollar) oder 4 % des Jahresumsatzes des Unternehmens (je nachdem, welcher Betrag höher ist) verhängen.

Der offene Amazon S3-Bucket von Melijoe hat nicht nur die Daten von EU-Bürgern, sondern auch von Kunden aus aller Welt offengelegt. Daher könnte melijoe.com neben der CNIL Strafen aus mehreren anderen Gerichtsbarkeiten unterliegen. Beispielsweise kann die Federal Trade Commission (FTC) der Vereinigten Staaten beschließen, melijoe.com auf einen möglichen Verstoß gegen das FTC-Gesetz zu untersuchen, und das britische Information Commissioner's Office (ICO) könnte melijoe.com auf einen möglichen Verstoß gegen das Gesetz untersuchen Datenschutzgesetz 2018.

Mit exponierten Kunden aus verschiedenen anderen Kontinenten im Eimer von Melijoe könnten sich zahlreiche Datenschutzbehörden dafür entscheiden, Melijoe.com zu untersuchen.

Wettbewerbsspionage

Offengelegte Informationen könnten von Hackern gesammelt und an Dritte verkauft werden, die ein Interesse an den Daten haben. Dies kann Unternehmen umfassen, die Konkurrenten von melijoe.com sind, wie z. B. andere Bekleidungseinzelhändler. Marketingagenturen können auch einen Wert in den Daten des Buckets sehen.

Konkurrierende Unternehmen könnten die Daten zur Durchführung verwenden Wettbewerbsspionage. Konkurrenten könnten insbesondere auf die Kundenliste von melijoe.com zugreifen, um potenzielle Kunden für ihr eigenes Geschäft zu finden. Konkurrierende Unternehmen könnten exponierte Kunden mit Angeboten kontaktieren, um Melijoe Geschäfte wegzunehmen und ihren eigenen Kundenstamm zu stärken.

Verhindern der Datenexposition

Was können wir tun, um unsere Daten zu schützen und das Risiko einer Offenlegung zu mindern?

Hier sind ein paar Tipps, um die Offenlegung von Daten zu verhindern:

- Geben Sie Ihre personenbezogenen Daten nur an Personen, Organisationen und Einrichtungen weiter, denen Sie voll und ganz vertrauen.

- Besuchen Sie nur Websites mit einer sicheren Domain (dh Websites, die ein „https“ und/oder ein geschlossenes Schlosssymbol am Anfang ihres Domainnamens haben).

- Seien Sie besonders vorsichtig, wenn Sie Ihre sensibelsten Daten angeben, wie z. B. Ihre Sozialversicherungsnummer.

- Erstellen Sie unknackbare Passwörter, die eine Mischung aus Buchstaben, Zahlen und Symbolen verwenden. Aktualisieren Sie Ihre bestehenden Passwörter regelmäßig.

- Klicken Sie nicht auf einen Link in einer E-Mail, Nachricht oder irgendwo anders im Internet, es sei denn, Sie sind sich sicher, dass die Quelle legitim ist.

- Bearbeiten Sie Ihre Datenschutzeinstellungen auf Social-Media-Websites, damit nur Freunde und vertrauenswürdige Benutzer Ihre Inhalte sehen können.

- Vermeiden Sie es, wichtige Daten (wie Kreditkartennummern oder Passwörter) anzuzeigen oder einzugeben, wenn Sie mit einem ungesicherten WLAN-Netzwerk verbunden sind.

- Informieren Sie sich über Cyberkriminalität, Datenschutz und die Methoden, die Ihre Chancen verringern, Opfer von Phishing-Angriffen und Malware zu werden.

Über uns

SafetyDetectives.com ist die weltweit größte Website zur Überprüfung von Antivirenprogrammen.

Das SafetyDetectives-Forschungslabor ist ein Pro-Bono-Dienst, der der Online-Community dabei helfen soll, sich gegen Cyber-Bedrohungen zu verteidigen und Unternehmen darüber zu informieren, wie sie die Daten ihrer Benutzer schützen können. Der übergeordnete Zweck unseres Web-Mapping-Projekts besteht darin, das Internet für alle Benutzer sicherer zu machen.

Unsere früheren Berichte haben mehrere hochkarätige Sicherheitslücken und Datenlecks ans Licht gebracht, darunter 2.6 Millionen Benutzer, die von einem Amerikanische Social-Analytics-Plattform IGBlade, sowie ein Bruch bei a Brasilianische Marketplace Integrator-Plattform Hariexpress.com.br das hat mehr als 610 GB Daten verloren.

Im Folgenden finden Sie eine vollständige Übersicht über die Cybersicherheitsberichte von SafetyDetectives in den letzten drei Jahren SafetyDetectives Cybersecurity-Team.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- Über uns

- Zugang

- Nach

- über

- Handlung

- Alle

- Amazon

- Analytik

- jährlich

- Antivirus

- von jedem Standort

- um

- Authentifizierung

- Autorität

- AWS

- Anfang

- Sein

- Rechnungs-

- Milliarde

- Marken

- Verletzung

- bauen

- Geschäft

- Unternehmen

- Kaufe

- Hauptstadt

- Chancen

- weltweit

- geschlossen

- Bekleidung

- Sammlung

- Provision

- community

- Unternehmen

- Unternehmen

- Unternehmen

- verglichen

- Konkurrenz

- KUNDEN

- enthält

- Inhalt

- Inhalt

- könnte

- Referenzen

- Kredit

- Kreditkarte

- Kriminell

- CrunchBase

- Währung

- Kunden

- Cyber-

- Cyber-Kriminalität

- Internet-Sicherheit

- technische Daten

- Datenmissbrauch

- Datenschutz

- Tag

- Deal

- Lieferanten

- Detail

- DID

- anders

- entdeckt

- Entdeckung

- Tut nicht

- Domain

- Domain Name

- e-commerce

- Erziehung

- insbesondere

- Spionage

- schätzen

- EU

- Beispiel

- Ausnutzen

- Gesicht

- Fälschung

- Fashion

- funktions

- Eigenschaften

- Bundes-

- Federal Trade Commission

- Abbildung

- Ende

- folgen

- Folgende

- Formen

- gefunden

- Frankreich

- Betrug

- Französisch

- FTC

- voller

- Finanzierung

- DSGVO

- Allgemeines

- Allgemeine Datenschutzverordnung

- Deutschland

- Mädchen

- Global

- Waren

- Gruppe an

- Hacker

- Hacker

- Handling

- Hilfe

- hier

- High

- Ultraschall

- Hilfe

- HTTPS

- hunderte

- ICO

- wichtig

- das

- Einschließlich

- Information

- Interesse

- Internet

- Inventar

- untersuchen

- Problem

- Januar

- Gerichtsbarkeiten

- Etiketten

- grosse

- größer

- starten

- Gesetze

- Undichtigkeiten

- LERNEN

- Rechtlich

- Hebelwirkung

- !

- LINK

- Links

- Liste

- Lang

- Malware

- Marketing

- Marktplatz

- Medien

- Million

- Geld

- vor allem warme

- Netzwerk

- Zahlen

- und viele

- Angebote

- Online

- XNUMXh geöffnet

- Auftrag

- Bestellungen

- Organisationen

- Andere

- Eigentümer

- bezahlt

- Paris

- Passwort

- Passwörter

- AUFMERKSAMKEIT

- PayPal

- Personen

- persönliche

- Daten

- personalisieren

- Phishing

- Phishing-Attacke

- Phishing-Attacken

- Plattform

- möglich

- Datenschutz

- privat

- Pro

- Produkt

- Produkte

- Projekt

- prominent

- Risiken zu minimieren

- Sicherheit

- die

- Kauf

- gekauft

- Einkäufe

- Kauf

- Zweck

- Angebot

- Gründe

- erhalten

- Veteran

- eingetragen

- Rechtliches

- Meldungen

- Forschungsprojekte

- Antwort

- für ihren Verlust verantwortlich.

- Einzelhändler

- Einzelhändler

- Revealed

- Überprüfen

- Risiko

- Rival

- Runde

- Russland

- Said

- Betrug

- Verbindung

- Sicherheitdienst

- Leistungen

- Versand

- am Standort

- Seiten

- So

- Social Media

- Social Media

- Software

- verkauft

- spezialisiert

- Staaten

- Lagerung

- Läden

- Straße

- Target

- Team

- Die Quelle

- die Welt

- dritte seite

- Tausende

- Bedrohungen

- Durch

- während

- Zeit

- Tipps

- Top

- Tracking

- Handel

- Vertrauen

- einzigartiges

- Vereinigt

- Großbritannien

- USA

- ungesichert

- Aktualisierung

- us

- -

- Nutzer

- Wert

- Visum

- Sicherheitslücken

- Netz

- Webseite

- Webseiten

- ob

- WHO

- Wi-Fi

- .

- ohne

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- weltweit

- Das weltweit

- Jahr