Als wir heute Morgen aufwachten, war unser Cybersicherheits-Infofeed voll mit „Neuigkeiten“, dass Apple gerade eine Sicherheitslücke gepatcht hatte, die verschiedentlich als „gnarly bug“, ein „kritischer Fehler“, der Ihre Macs „wehrlos“ machen könnte, und die „Achilles 'Ferse von macOS".

Angesichts der Tatsache, dass wir normalerweise unsere verschiedenen Mailinglisten für Sicherheitsbulletins überprüfen, bevor wir überhaupt nach draußen schauen, um das Wetter zu überprüfen, hauptsächlich um zu sehen, ob Apple über Nacht heimlich einen neuen Hinweis veröffentlicht hat …

…wir waren überrascht, wenn nicht sogar beunruhigt, über die Anzahl der Berichte zu einem Fehlerbericht, die wir noch nicht gesehen hatten.

Tatsächlich schien uns die Berichterstattung dazu einzuladen anzunehmen, dass Apple gerade ein weiteres Update veröffentlicht hatte, nur eine Woche nach seinem vorherigen „Update für alles“, selbst weniger als zwei Wochen nach a Mysteriöses Update für iOS 16, der sich als Zero-Day-Angriff herausstellte, der anscheinend dazu verwendet wurde, Malware über mit Sprengfallen versehene Webseiten zu implantieren, obwohl Apple es damals versäumt hat, dies zu erwähnen:

Die „Nachrichten“ von heute Morgen schienen anzudeuten, dass Apple nicht nur ein weiteres Update herausgebracht, sondern es auch stillschweigend veröffentlicht hatte, indem es es nicht in einer Empfehlungs-E-Mail ankündigte und es nicht einmal selbst auflistete HT201222 Sicherheitsportalseite.

(Behalten Sie diesen Link bei HT201222-Link praktisch, wenn Sie ein Apple-Benutzer sind – es ist ein nützlicher Ausgangspunkt, wenn Patch-Verwirrung entsteht.)

Es ist ein Bug, aber kein ganz neuer

Die gute Nachricht ist jedoch, dass, wenn Sie folgte unserem Vorschlag von vor einer Woche überprüft haben, ob Ihre Apple-Geräte aktualisiert wurden (auch wenn Sie erwartet haben, dass sie dies von sich aus tun), haben Sie bereits alle Korrekturen erhalten, die Sie möglicherweise benötigen, um sich vor diesem „Achilles“-Bug, besser bekannt als CVE-2022-42821.

Dies ist kein neuer Fehler, sondern nur einige neue Informationen über einen Fehler, den Apple letzte Woche behoben.

Um es klar zu sagen, wenn die Sicherheitsbulletins von Apple Recht haben, gilt dieser Fehler nicht für eines der mobilen Betriebssysteme von Apple und wurde in der macOS 13 Ventura-Version entweder nie angewendet oder wurde bereits behoben.

Mit anderen Worten, der beschriebene Fehler war nur für Benutzer von macOS 11 Big Sur und macOS 12 Monterey relevant, war nie ein Zero-Day und wurde bereits gepatcht.

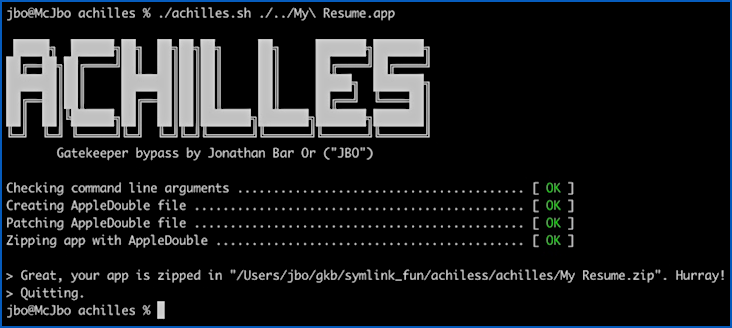

Der Grund für die ganze Aufregung scheint die gestrige Veröffentlichung eines ziemlich dramatisch betitelten Papiers von Microsoft zu sein, nachdem der Patch nun seit einigen Tagen verfügbar ist Gatekeepers Achillesferse: Aufdeckung einer macOS-Schwachstelle.

Apple hatte zugegebenermaßen nur eine oberflächliche Zusammenfassung dieses Fehlers in seiner eigenen gegeben Ratschläge vor einer Woche:

Auswirkung: Eine App kann Gatekeeper-Prüfungen umgehen Beschreibung: Ein Logikproblem wurde durch verbesserte Prüfungen behoben. CVE-2022-42821: Jonathan Bar Or von Microsoft

Das Ausnutzen dieses Fehlers ist nicht besonders schwierig, wenn Sie wissen, was zu tun ist, und der Bericht von Microsoft erklärt ziemlich klar, was erforderlich ist.

Trotz einiger Schlagzeilen macht es Ihren Mac jedoch nicht gerade „wehrlos“.

Einfach ausgedrückt bedeutet dies, dass eine heruntergeladene App, die normalerweise eine Popup-Warnung hervorrufen würde, dass sie nicht von einer vertrauenswürdigen Quelle stammt, von Apple nicht korrekt gekennzeichnet wird Pförtner System funktionieren.

Gatekeeper würde die App nicht als Download aufzeichnen, sodass die Ausführung die übliche Warnung umgehen würde.

(Jede aktive Anti-Malware- und bedrohungsbasierte Verhaltensüberwachungssoftware auf Ihrem Mac würde weiterhin aktiv werden, ebenso wie alle Firewall-Einstellungen oder Webfilter-Sicherheitssoftware, wenn Sie sie überhaupt heruntergeladen haben.)

Es ist ein Fehler, aber nicht wirklich „kritisch“

Es ist auch nicht gerade ein „kritischer Fehler“, wie ein Medienbericht suggerierte, insbesondere wenn man bedenkt, dass Microsofts eigene Patchday-Updates für Dezember 2022 einen behoben haben sehr ähnliche Art von Fehler die nur mit „mittelmäßig“ bewertet wurde:

Tatsächlich war die ähnliche Schwachstelle von Microsoft tatsächlich ein Zero-Day-Loch, was bedeutet, dass sie außerhalb der Cybersicherheitsgemeinschaft bekannt war und missbraucht wurde, bevor der Patch herauskam.

Wir haben den Fehler von Microsoft wie folgt beschrieben:

CVE-2022-44698: Sicherheitslücke bei der Umgehung der Windows SmartScreen-Sicherheitsfunktion Es ist bekannt, dass dieser Fehler auch in freier Wildbahn ausgenutzt wurde. Ein Angreifer mit schädlichen Inhalten, die normalerweise provozieren würden Eine Sicherheitswarnung könnte diese Benachrichtigung umgehen und so zu einer Infektion führen selbst gut informierte Benutzer ohne Vorwarnung.

Einfach ausgedrückt wurde die Windows-Sicherheitsumgehung durch einen Fehler in Microsofts sogenanntem Marke des Webs (MOTW)-System, das heruntergeladenen Dateien erweiterte Attribute hinzufügen soll, um anzuzeigen, dass sie aus einer nicht vertrauenswürdigen Quelle stammen.

Apples Sicherheitsumgehung war ein Fehler in ähnlich-aber-anders Pförtner System, das heruntergeladenen Dateien erweiterte Attribute hinzufügen soll, um anzuzeigen, dass sie aus einer nicht vertrauenswürdigen Quelle stammen.

Was ist zu tun?

Um fair zu Microsoft zu sein, dem Forscher, der den Gatekeeper-Fehler verantwortungsbewusst gegenüber Apple offengelegt und den geschrieben hat soeben erschienener Bericht, hat weder die Worte „kritisch“ noch „wehrlos“ verwendet, um den Fehler oder den Zustand zu beschreiben, in den er Ihren Mac versetzt hat …

…obwohl der Fehler benannt wird Achilles und überschreibt es als ein Achillesferse war wahrscheinlich ein metaphorischer Sprung zu weit.

Schließlich war Achilles in der altgriechischen Legende fast völlig immun gegen Verletzungen im Kampf, weil seine Mutter ihn als Baby in den magischen Fluss Styx getaucht hatte.

Aber sie musste sich dabei an seiner Ferse festhalten und hinterließ ihm eine einzige verwundbare Stelle, die schließlich von Paris ausgenutzt wurde, um Achilles zu töten – definitiv eine gefährliche Schwachstelle und ein kritischer Exploit (und angesichts dessen ein Zero-Day-Fehler). Paris scheint im Voraus gewusst zu haben, wohin es zielen muss).

Glücklicherweise sind in beiden Fällen – Microsofts eigener Zero-Day-Fehler und Apples von Microsoft gefundener Fehler – die Sicherheitsumgehungsfehler jetzt gepatcht

Um beide Schwachstellen zu beseitigen (achilles effektiv zurück in den Fluss Styx zu tauchen, während er seine andere Ferse hält, was seine Mutter wahrscheinlich von Anfang an hätte tun sollen), ist es so einfach, sicherzustellen, dass Sie die neuesten Updates haben.

- Auf MacsVerwenden Sie: Apple-Menü > Über diesen Mac > Software-Update…

- Unter Windows: benutzen Einstellungen > Windows Update > Check for updates

Sie wissen es im Voraus

Was wir sagen werden

Welches ist, "Verzögere nicht,

Patchen Sie es einfach noch heute.“

- Achilles

- Apple

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- CVE-2022-42821

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Heimatschutzministerium

- digitale Brieftaschen

- Firewall

- Pförtner

- Kaspersky

- MacOS

- Malware

- McAfee

- Microsoft

- MOTW

- Nackte Sicherheit

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- VPN

- Verwundbarkeit

- Website-Sicherheit

- Zephyrnet

![S3 Ep98: Die LastPass-Saga – sollten wir aufhören, Passwortmanager zu verwenden? [Audio + Text] S3 Ep98: Die LastPass-Saga – sollten wir aufhören, Passwortmanager zu verwenden? [Audio + Text] PlatoBlockchain-Datenintelligenz. Vertikale Suche. Ai.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)