Lesezeit: 5 Minuten

Erkunden Sie, welcher Teil der Brücke gesichert werden muss und wie Sie dies umsetzen können.

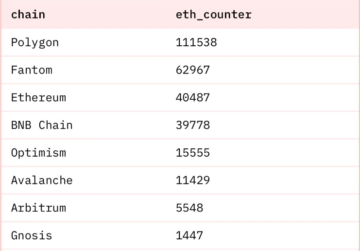

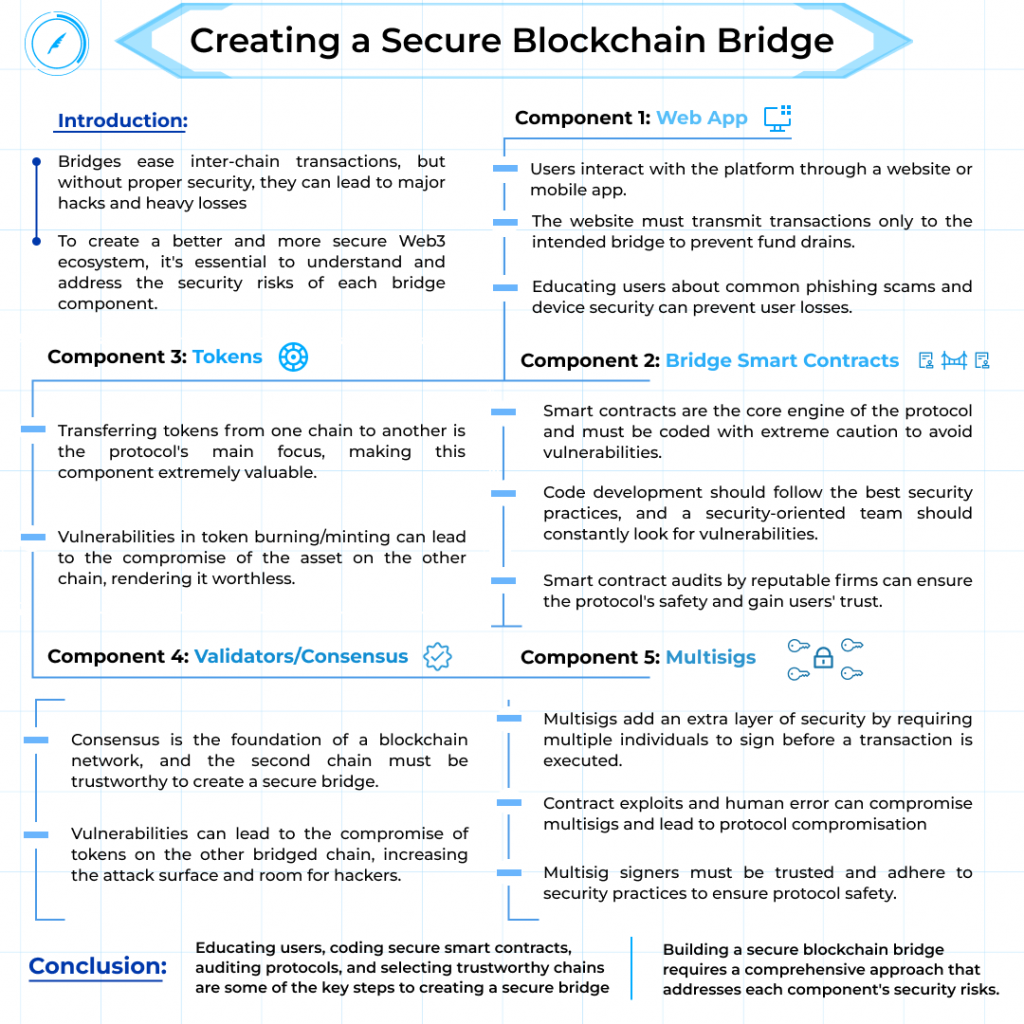

2022 war die Jahr der Bridge-Hacks, mit 5 großen Hacks: Qubit, Wormhole, Ronin, Harmony und Nomad. Jedes Protokoll war mit schweren Verlusten in Millionenhöhe konfrontiert. Die Brücken erleichtern die Transaktionen zwischen den Ketten, aber was nützt es, wenn wir sie nicht sicher halten können?

In diesem Blog bringen wir Ihnen verschiedene Aspekte dieses Blogs und was Sie beim Erstellen oder Auditieren eines Blogs beachten sollten, um solche großen Hacks auf Bridges zu vermeiden und ein besseres und sichereres Web3-Ökosystem zu schaffen.

Sezieren der Brücke aus sicherheitstechnischer Sicht

Es gibt verschiedene Aspekte einer Brücke. Normalerweise besteht eine Bridge aus Web App, RPC, Smart Contracts, Tokens, Validators, Multisigs und der Community. Wir werden uns mit jedem dieser Aspekte befassen und auf welche sicherheitsrelevanten Dinge bei einigen von ihnen zu achten ist.

Web App

In diesem Teil interagieren Benutzer mit einer Plattform für Dienste. Dies kann eine Website oder eine mobile App sein. Dies wird vom Ersteller des Protokolls entwickelt oder kann von einem Dritten für das Protokoll erstellt werden, dieser interagiert zu einem späteren Zeitpunkt mit dem RPC (später darauf), um mit der Kernbrücke zu interagieren.

Der Hauptrisikobereich in der Web App ist die Website selbst. Die Website, die als Plattform für Benutzer dient, um mit der Blockchain zu interagieren, sollte die Transaktionen nur und nur an die beabsichtigte Brücke übertragen und nicht an unbekannte Verträge, die später die Brieftasche des Benutzers leeren können. Daher sollte eine ordnungsgemäße Prüfung erfolgen, ob jede Interaktion zwischen der Plattform und der Blockchain auf bekannten Verträgen beruhen sollte.

Der andere Risikofaktor bei Web-Apps ist der Endbenutzer. Es muss mehr getan werden, um den Benutzer aufzuklären. Die Benutzer werden oft Opfer von Phishing-Sites oder ihre Geräte werden infiziert, was zu Geldabflüssen führt. Um Ihre Benutzer vor solchen Verlustprotokollen zu bewahren, sollten Sie sie über die häufigsten Fehler aufklären, die Benutzer machen.

Intelligente Verträge überbrücken

Intelligente Verträge sind Teil des Protokolls, bei dem wir äußerst vorsichtig sein und ständig nach Schwachstellen suchen müssen, während wir sie codieren. Sie sind die Kernmaschine des Protokolls. Die Brücke wird aus vielen solcher intelligenten Verträge bestehen, und viele Funktionen werden wahrscheinlich verschiedene Verträge erfordern, um miteinander zu interagieren, was Raum für Schwachstellen schafft.

Smart Contracts sind auch für alle sichtbar; Dies ist ein Vorteil, dass die Blockchain-Infrastruktur transparent ist. Jeder kann sehen, was das Protokoll tut und wie es technisch funktioniert, indem er den Smart-Contract-Code durchgeht, aber das bedeutet auch, dass Ihr Quellcode offen ist und Hacker dies ausnutzen können. Daher ist es äußerst wichtig, Ihr Protokoll ohne Schwachstellen zu hinterlassen und es aus erster Hand sicher zu machen.

Das Entwicklungsteam, das den Code für den Smart Contract schreibt, sollte ein kompetentes Team sein, das einen sicherheitsorientierten Schritt macht und sich bei jedem Schritt fragt, ob dieser Codeblock überhaupt zu einer Schwachstelle führen kann. Werden die besten Entwicklungspraktiken befolgt? und sollte im Falle einer Sicherheitsverletzung immer bereit sein.

Die Entwicklung sicherer Smart Contracts ist eine herausfordernde Aufgabe. Es bedarf jahrelanger Übung, um das Handwerk zu beherrschen. Daher ist es immer ratsam und wichtig, sich für ein „Smart Contract Audit“ von namhaften Firmen wie QuillAudits zu entscheiden. Mit einem Team erfahrener Experten deckt QuillAudits jeden Aspekt des Protokolls aus Sicherheitssicht ab und überlässt nichts dem Zufall. Dies ist einer der wichtigsten Parameter, die den Erfolg eines jeden Protokolls bestimmen. Durch die Prüfung gewinnt das Protokoll das Vertrauen der Benutzer, indem es den Prüfbericht einer anerkannten Firma veröffentlicht.

Tokens

Dies ist der wertvollste Teil des Protokolls. Unser Protokoll dreht sich darum; Wir versuchen, Token von einer Kette auf eine andere zu übertragen, aber es ist komplexer, mit Token umzugehen. Sie sehen, das System kann viele Schwachstellen haben, besonders wenn wir über Burning/Minting sprechen.

Eine interessante Sache ist, dass in einigen Fällen Ihr Token-Pool auf einer Kette kompromittiert ist. Ratet mal, was mit dem Vermögenswert der anderen Kette passieren wird? Der Vermögenswert in der anderen Kette ist nicht gesichert und kann nicht bilanziert werden, was ihn wertlos machen kann.

Validatoren/Konsens

Konsens stellt die Grundlage eines Blockchain-Netzwerks dar. Während Ethereum und andere bekannte Ketten als sicher und getestet bekannt sind, kann es ein Problem geben, wenn Sie eine Brücke für eine andere, nicht so getestete Kette erstellen.

Das Problem sind nicht nur kompromittierte Token. Dies kann zur Kompromittierung Ihrer Tokens auf der anderen überbrückten Kette führen. Die zweite Kette sollte vertrauenswürdig sein, um eine sichere Brücke zu schaffen. Es erhöht auch die Angriffsfläche und gibt Hackern Raum, um nach Schwachstellen zu suchen.

Multisign

Einige der schädlichsten Angriffe auf Brücken im Jahr 2022 waren hauptsächlich auf diesen Teil zurückzuführen. Dies ist also ein heißes Thema für die Brückensicherheit. Die Bridge wird wahrscheinlich von einem oder mehreren Multisigs kontrolliert, bei denen es sich um Wallets handelt, bei denen mehrere Personen unterschreiben müssen, bevor die Transaktion ausgeführt wird.

Die Multisigs fügen eine zusätzliche Sicherheitsebene hinzu, indem sie die Autorität nicht auf einen einzelnen Unterzeichner beschränken, sondern verschiedenen Unterzeichnern stimmähnliche Rechte einräumen. Diese Multisigs können auch ermöglichen, dass die Bridge-Verträge aktualisiert oder pausiert werden.

Aber diese sind nicht narrensicher. Es gibt viele sicherheitsrelevante Aspekte. Einer davon sind Contract Exploits, Multisigs werden als Smart Contracts implementiert und sind daher potenziell anfällig für Exploits. Viele Multisigs-Verträge sind schon lange erprobt und machen sich gut, aber die Verträge sind immer noch eine zusätzliche Angriffsfläche.

Menschliches Versagen ist einer der Hauptfaktoren, wenn es um die Protokollsicherheit geht, und die Unterzeichner sind ebenfalls Personen oder Konten; Daher können sie kompromittiert werden, was zur Kompromittierung des Protokolls führt. Jeder Person, die ein Unterzeichner einer Multisig-Brieftasche ist, muss natürlich vertraut werden, dass sie kein Gegner ist, aber es muss auch darauf vertraut werden, dass sie sich an die Sicherheitspraktiken hält, da ihre Sicherheit von entscheidender Bedeutung ist für die Sicherheit des Protokolls.

Zusammenfassung

Brücken folgen einem komplexen Mechanismus und einer komplexen Implementierung. Diese Komplexität kann viele Türen für Schwachstellen öffnen und es Hackern ermöglichen, das Protokoll zu knacken. Um das Protokoll davor zu schützen, können viele Maßnahmen ergriffen werden, nur einige davon wurden oben besprochen, aber nichts geht über Auditing Services.

Auditing-Services bieten die beste Ansicht und Analyse des Protokolls aus Sicherheitssicht. Dies kann Protokollen helfen, die Popularität und das Vertrauen der Benutzer zu erhöhen und sich vor Angriffen zu schützen. Daher ist es immer ratsam, vor der Live-Schaltung ein Audit einzuholen, um Verluste zu vermeiden. QuillAudits ist schon lange im Spiel und hat sich einen wirklich guten Namen gemacht. Schauen Sie sich die Website an und bewegen Sie sich durch informativere Blogs.

18 Views

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- :Ist

- 2022

- a

- Über Uns

- oben

- Trading Konten

- Handlungen

- Zusätzliche

- haften

- Vorteil

- immer

- Analyse

- und

- Ein anderer

- jemand

- App

- Apps

- SIND

- Bereich

- um

- AS

- Aussehen

- Aspekte

- Vermögenswert

- At

- Attacke

- Anschläge

- Prüfung

- geprüft

- Wirtschaftsprüfung

- Autorität

- BE

- weil

- Bevor

- Sein

- BESTE

- Besser

- zwischen

- Blockieren

- Blockchain

- Blockchain-Netzwerk

- Blog

- Blogs

- Verletzung

- Break

- BRIDGE

- überbrückt

- Brücken

- Überbrückung

- bringen

- Building

- by

- CAN

- kann keine

- Häuser

- Fälle

- vorsichtig

- Kette

- Ketten

- herausfordernd

- Chance

- aus der Ferne überprüfen

- Code

- Programmierung

- gemeinsam

- community

- kompetent

- Komplex

- Komplexität

- Kompromittiert

- Geht davon

- ständig

- Vertrag

- Verträge

- gesteuert

- Kernbereich

- Kurs

- Covers

- Handwerk

- erstellen

- Erstellen

- Schöpfer

- wichtig

- Behandlung

- entwickelt

- Entwicklung

- Geräte

- anders

- diskutiert

- Dabei

- Türen

- jeder

- Ökosystem

- erziehen

- Erziehung

- ermöglichen

- Motor

- Fehler

- insbesondere

- Astraleum

- Jedes

- jedermann

- erfahrensten

- Experten

- Abenteuer

- extra

- äußerst

- konfrontiert

- Faktoren

- Fallen

- Firmen

- folgen

- gefolgt

- Aussichten für

- Foundation

- für

- Funktionsumfang

- Funktionen

- Fonds

- Gewinne

- Spiel

- bekommen

- gibt

- Unterstützung

- Go

- gehen

- gut

- Hacker

- Hacks

- Griff

- passieren

- schädlich

- Harmonie

- Haben

- schwer

- Hilfe

- HEISS

- Ultraschall

- Hilfe

- HTTPS

- implementieren

- Implementierung

- umgesetzt

- wichtig

- in

- Erhöhung

- Krankengymnastik

- Einzelpersonen

- informativ

- Infrastruktur

- interagieren

- Interaktion

- interagiert

- interessant

- Problem

- IT

- selbst

- Behalten

- bekannt

- Schicht

- führen

- Verlassen

- Gefällt mir

- wahrscheinlich

- leben

- Lang

- lange Zeit

- aussehen

- Verlust

- Verluste

- gemacht

- Main

- Dur

- um

- viele

- Master

- max-width

- Mittel

- Maßnahmen

- Mechanismus

- Millionen

- Fehler

- Mobil

- App

- mehr

- vor allem warme

- schlauer bewegen

- mehrere

- Multisig

- Name

- Bedürfnisse

- Netzwerk

- NOMAD

- Normalerweise

- of

- on

- EINEM

- XNUMXh geöffnet

- Andere

- Parameter

- Teil

- Party

- Personen

- Phishing

- Phishing-Sites

- Plattform

- Plato

- Datenintelligenz von Plato

- PlatoData

- Points

- Perspektive

- Pool

- Popularität

- möglicherweise

- Praxis

- Praktiken

- ordnungsgemäße

- Protokoll

- Protokollsicherheit

- Protokolle

- die

- Publishing

- Qubit

- Quillhash

- wirft

- bereit

- anerkannte

- berichten

- representiert

- erfordern

- was zu

- Rechte

- Risiko

- Risikofaktor

- Ronin

- Zimmer

- Safe

- Sicherheit

- Speichern

- Zweite

- Verbindung

- Sicherheitdienst

- Lösungen

- sollte

- Schild

- Single

- Seiten

- smart

- Smart-Vertrag

- Smart Contracts

- So

- einige

- Quelle

- Quellcode

- Stufe

- Schritt

- Immer noch

- Erfolg

- so

- Oberfläche

- System

- Nehmen

- nimmt

- Reden

- Aufgabe

- Team

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- Sie

- sich

- Diese

- Ding

- Dritte

- Durch

- Zeit

- zu

- Zeichen

- Tokens

- Thema

- Transaktion

- Transaktionen

- privaten Transfer

- Transparenz

- Vertrauen

- vertraut

- Upgrade

- -

- Mitglied

- Nutzer

- Validatoren

- wertvoll

- verschiedene

- Opfer

- Anzeigen

- sichtbar

- Sicherheitslücken

- Verwundbarkeit

- Verwundbar

- Wallet

- Börsen

- Netz

- Web3

- Web3-Ökosystem

- Webseite

- GUT

- bekannt

- Was

- Was ist

- welche

- während

- werden wir

- mit

- Wurmloch

- Jahr

- Du

- Ihr

- Zephyrnet