Vor zwei Wochen haben wir darüber berichtet zwei Zero-Days in Microsoft Exchange, die Microsoft drei Wochen zuvor von einem vietnamesischen Unternehmen gemeldet worden war, das behauptete, bei einem Incident Response-Engagement im Netzwerk eines Kunden über die Fehler gestolpert zu sein. (Möglicherweise müssen Sie das zweimal lesen.)

Wie Sie sich wahrscheinlich erinnern, erinnern die Fehler an die des letzten Jahres ProxyLogin/ProxyShell Sicherheitsprobleme in Windows, obwohl diesmal eine authentifizierte Verbindung erforderlich ist, was bedeutet, dass ein Angreifer das E-Mail-Passwort mindestens eines Benutzers im Voraus benötigt.

Dies führte zu dem amüsanten, aber unnötig verwirrenden Namen ProxyNotShell, obwohl wir es in unseren eigenen Notizen als E00F bezeichnen, kurz für Austausch doppelter Zero-Day-Fehler, denn das ist schwerer zu missverstehen.

Sie werden sich wahrscheinlich auch an das wichtige Detail erinnern, dass die erste Schwachstelle in der E00F-Angriffskette ausgenutzt werden kann, nachdem Sie den Kennwortteil der Anmeldung durchgeführt haben, aber bevor Sie eine 2FA-Authentifizierung durchgeführt haben, die zum Abschluss des Anmeldevorgangs erforderlich ist.

Das macht es zu einem Sophos-Experten Chester Wisniewski synchronisiert eher ein „Mid-Auth“-Loch als ein echter Fehler nach der Authentifizierung:

Als wir vor einer Woche a schnelle Zusammenfassung der Reaktion von Microsoft auf E00F, bei der die offiziellen Risikominderungshinweise des Unternehmens mehrmals geändert wurden, haben wir im Naked Security-Podcast wie folgt spekuliert:

Ich habe mir heute Morgen [2022-10-05] das Richtliniendokument von Microsoft angesehen, aber keine Informationen über einen Patch oder wann einer verfügbar sein wird.

Nächsten Dienstag [2022-10-11] ist Patch Tuesday, also müssen wir vielleicht bis dahin warten?

Vor einem Tag [2022-10-11] war die neuster Patch Tuesday...

…und die größte Neuigkeit ist mit ziemlicher Sicherheit, dass wir uns geirrt haben: Wir müssen noch länger warten.

Alles außer Exchange

Die Microsoft-Patches dieses Monats (je nachdem, wie Sie zählen und wer zählt, werden unterschiedlich als Nummer 83 oder 84 angegeben) decken 52 verschiedene Teile des Microsoft-Ökosystems ab (wie das Unternehmen es beschreibt „Produkte, Features und Rollen“), darunter mehrere, von denen wir noch nie zuvor gehört hatten.

Es ist eine schwindelerregende Liste, die wir hier vollständig wiederholt haben:

Active Directory-Domänendienste Azure Azure Arc-Clientserver-Laufzeitsubsystem (CSRSS) Microsoft Edge (Chromium-basiert) Microsoft-Grafikkomponente Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB-Anbieter für SQL NuGet-Client-Remotezugriffsdienst Punkt-zu- Point Tunneling Protocol Rolle: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM Driver Windows COM+ Event System Service Windows Connected User Experiences and Telemetry Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS ) Windows-DWM-Kernbibliothek Windows-Ereignisprotokollierungsdienst Windows-Gruppenrichtlinie Windows-Gruppenrichtlinien-Präferenzclient Windows Internet Key Exchange (IKE)-Protokoll Windows-Kernel Windows Local Security Authority (LSA) Windows Local Security Authority Subsystem Service (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Windows ODBC-Treiberfenster s Perception Simulation Service Windows Point-to-Point Tunneling Protocol Windows Portable Device Enumerator Service Windows Print Spooler Components Windows Resilient File System (ReFS) Windows Secure Channel Windows Security Support Provider Interface Windows Server Remote Accessible Registry Keys Windows Server Service Windows Storage Windows TCP/ IP Windows USB Serial Driver Windows Web Account Manager Windows Win32K Windows WLAN-Dienst Windows Workstation-Dienst

Wie Sie sehen können, taucht das Wort „Exchange“ nur einmal im Zusammenhang mit IKE auf, dem Internet-Schlüsselaustauschprotokoll.

Es gibt also immer noch keine Lösung für die E00F-Fehler, eine Woche nachdem wir unseren Artikel von einer Woche zuvor über einen ersten Bericht drei Wochen zuvor weiterverfolgt haben.

Mit anderen Worten, wenn Sie noch über einen eigenen lokalen Exchange-Server verfügen, auch wenn Sie es nur im Rahmen einer aktiven Migration zu Exchange Online ausführen, der Patchday dieses Monats hat Ihnen keine Exchange-Erleichterung gebracht, also stellen Sie sicher, dass Sie mit den neuesten Produktminderungen von Microsoft auf dem Laufenden sind und dass Sie wissen, welche Erkennungs- und Bedrohungsklassifizierung Ihre Anforderungen erfüllt Cybersicherheitsanbieter verwendet um Sie vor potenziellen ProxyNotShell/E00F-Angreifern zu warnen, die Ihr Netzwerk untersuchen.

Was wurde repariert?

Einen detaillierten Überblick darüber, was diesen Monat behoben wurde, finden Sie auf unserer Schwesterseite Sophos News für einen „Insider“. Schwachstellen-und-Exploits-Bericht von den SophosLabs:

Zu den Highlights (oder Lowlights, je nach Standpunkt) gehören:

- Ein öffentlich bekannt gegebener Fehler in Office, der zu Datenlecks führen könnte. Uns sind keine tatsächlichen Angriffe mit diesem Fehler bekannt, aber Informationen darüber, wie er missbraucht werden kann, waren potenziellen Angreifern offenbar bekannt, bevor der Patch erschien. (CVE-2022-41043)

- Ein öffentlich ausgenutzter Rechteerweiterungsfehler im COM+-Ereignissystemdienst. Eine öffentlich bekannte Sicherheitslücke, die bereits in realen Angriffen ausgenutzt wurde, ist a Zero-Day, weil es null Tage gab, an denen Sie den Patch hätten anwenden können, bevor die Cyberunderworld wusste, wie man ihn missbraucht. (CVE-2022-41033)

- Eine Sicherheitslücke bei der Verarbeitung von TLS-Sicherheitszertifikaten. Dieser Fehler wurde offenbar von den staatlichen Cybersicherheitsdiensten des Vereinigten Königreichs und der USA (GCHQ bzw. NSA) gemeldet und könnte es Angreifern ermöglichen, sich fälschlicherweise als Besitzer des Codesignatur- oder Website-Zertifikats einer anderen Person auszugeben. (CVE-2022-34689)

Die Updates dieses Monats gelten für ziemlich viel jede Windows-Version da draußen, von Windows 7 32-Bit bis hin zu Server 2022; die Updates decken Intel- und ARM-Varianten von Windows ab; und sie enthalten zumindest einige Korrekturen für das, was als bekannt ist Server Core installiert.

(Server Core ist ein abgespecktes Windows-System, das Ihnen einen sehr einfachen, reinen Befehlszeilenserver mit einer stark reduzierten Angriffsfläche hinterlässt, wobei die Art von Komponenten weggelassen wird, die Sie einfach nicht benötigen, wenn Sie nur z Beispiel ein DNS- und DHCP-Server.)

Was ist zu tun?

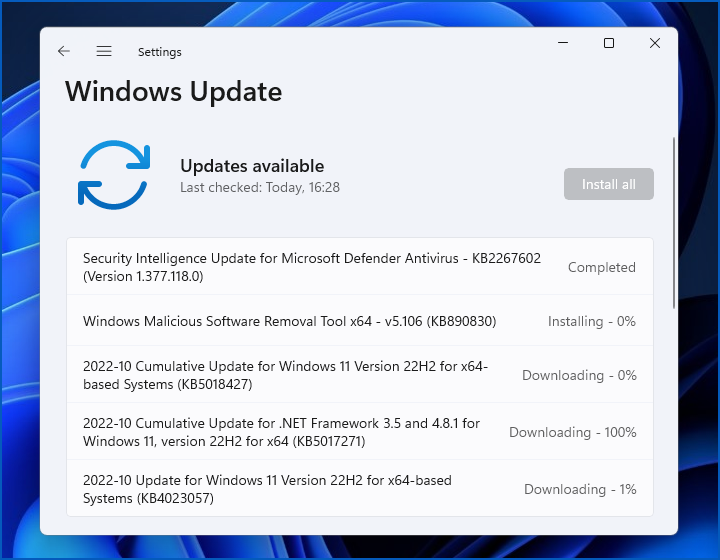

Wie wir in unserem erklären detaillierte Analyse auf Sophos News können Sie entweder hineingehen Einstellungen > Windows Update und finden Sie heraus, was Sie erwartet, oder besuchen Sie Microsofts Online Update-Handbuch und holen Sie einzelne Aktualisierungspakete aus der Katalog aktualisieren.

Du weißt, was wir sagen werden/

Denn es ist immer unser Weg.

Das heißt: „Zögere nicht/

Mach es einfach heute.“

- 0 Tag

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Heimatschutzministerium

- digitale Brieftaschen

- Ausnutzen

- Firewall

- Kaspersky

- Malware

- McAfee

- Microsoft

- Nackte Sicherheit

- NexBLOC

- Patch Tuesday

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- VPN

- Verwundbarkeit

- Website-Sicherheit

- Fenster

- Zephyrnet

![S3 Ep114: Cyberbedrohungen verhindern – stoppe sie, bevor sie dich stoppen! [Audio + Text] S3 Ep114: Cyberbedrohungen verhindern – Stoppen Sie sie, bevor sie Sie stoppen! [Audio + Text] PlatoBlockchain Data Intelligence. Vertikale Suche. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)