Samba, einfach ausgedrückt, ist eine äußerst nützliche, äußerst beliebte Open-Source-Neuimplementierung der in Microsoft Windows verwendeten Netzwerkprotokolle, und ihre historische Bedeutung für die Vernetzung (Verbinden zweier verschiedener Arten von Netzwerken) kann nicht unterschätzt werden.

In den späten 1990er Jahren legten die Microsoft-Netzwerke ihre undurchsichtige, proprietäre Natur ab und wurden zu einem offenen Standard, der als CIFS, kurz für, bekannt ist Gemeinsames Internet-Dateisystem.

Aber in den frühen 1990er Jahren war daran nichts „gemeinsam“ oder „offen“, als der australische Akademiker Andrew Tridgell sich daran machte, dies zu korrigieren, indem er ein kompatibles System implementierte, das es ihm ermöglichte, seinen Unix-Computer mit einem Windows-Netzwerk zu verbinden und umgekehrt.

Damals wurde das Protokoll offiziell als SMB bezeichnet, kurz für Server-Nachrichtenblock (ein Name, den man immer noch viel häufiger hört als CIFS), also nannte Tridge, wie Andrew Tridgell genannt wird, sein Projekt verständlicherweise „SMBserver“, weil es genau das war.

Aber ein kommerzielles Produkt mit diesem Namen existierte bereits, also musste ein neuer Spitzname her.

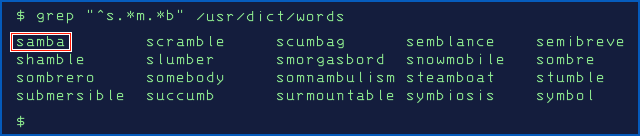

Damals wurde das Projekt bekannt als Samba, ein herrlich einprägsamer Name, der sich aus einer Wörterbuchsuche nach Wörtern der Form ergab S?M?B?.

In der Tat samba ist immer noch das erste Wort aus dem Tor alphabetisch in der dict Datei, die häufig auf Unix-Computern zu finden ist, gefolgt von dem eher unpassenden Wort scramble und das völlig unpassend scumbag:

Einige Fehler macht man, aber einige Fehler bekommt man

Im Laufe der Jahre hat das Samba-Projekt nicht nur seine eigenen einzigartigen Fehler eingeführt und behoben, wie dies bei jedem komplexen Softwareprojekt im Allgemeinen der Fall ist, sondern auch Fehler und Mängel im zugrunde liegenden Protokoll geerbt, da sein Ziel immer darin bestand, nahtlos mit Windows-Netzwerken zusammenzuarbeiten.

(Leider sog Fehlerkompatibilität ist oft ein unvermeidlicher Teil des Aufbaus eines neuen Systems, das mit einem bestehenden funktioniert.)

Ende 2022 wurde eine dieser „vererbten Schwachstellen“ gefunden und an Microsoft gemeldet, wobei die Kennung angegeben wurde CVE-2022-38023, und im Patchday-Update vom November 2022 gepatcht.

Dieser Fehler hätte es einem Angreifer ermöglichen können, den Inhalt einiger Netzwerkdatenpakete zu ändern, ohne entdeckt zu werden, trotz der Verwendung kryptografischer MACs (Nachrichtenauthentifizierungscodes) soll Spoofing und Manipulation verhindern.

Vor allem durch die Manipulation von Daten zum Zeitpunkt der Anmeldung könnten listige Cyberkriminelle einen EoP-Angriff (Elevation-of-Privilege) durchführen.

Sie könnten, zumindest theoretisch, einen Server dazu bringen zu glauben, dass er die Frage „Haben Sie Administrator-Anmeldeinformationen?“ bestanden hätte. testen, obwohl sie diese Anmeldeinformationen nicht hatten und ihre gefälschten Daten die kryptografische Überprüfung nicht bestanden haben sollten.

Kryptografische Agilität

Wir haben uns entschieden, über diesen eher esoterischen Fehler zu schreiben, nicht weil wir glauben, dass Sie sehr wahrscheinlich von ihm ausgenutzt werden (obwohl wir in Bezug auf Cybersicherheit die Haltung einnehmen Sag niemals nie), aber weil es ein ist noch eine weitere Erinnerung warum Kryptografische Agilität ist wichtig.

Gemeinsam, Wir brauchen sowohl die Fähigkeit als auch den Willen, alte Algorithmen für immer hinter uns zu lassen sobald sie sich als fehlerhaft herausstellen, und sie nicht ewig herumliegen zu lassen, bis sie zum Problem anderer werden. (Dieser „jemand anderes“ könnte sich in zehn Jahren als wir herausstellen.)

Erstaunlicherweise existierte die Schwachstelle CVE-2022-38023 überhaupt, weil sowohl Windows als auch Samba noch einen Stil des Integritätsschutzes unterstützten, der auf dem lange veralteten Hash-Algorithmus MD5 basiert.

Einfach ausgedrückt, ermöglichte die Netzwerkauthentifizierung mit Microsofts Version des Kerberos-Protokolls immer noch den Integritätsschutz von Daten (bzw Prüfsumme, um den umgangssprachlichen, aber nicht ganz genauen Jargonbegriff zu verwenden) mit fehlerhafter Kryptografie.

Sie sollten MD5 nicht mehr verwenden, da es als kaputt gilt: Ein entschlossener Angreifer kann leicht auf zwei verschiedene Eingaben kommen, die am Ende denselben MD5-Hash haben.

Wie Sie wahrscheinlich bereits wissen, ist eine der Anforderungen an jeden Hash, der kryptografische Qualität beansprucht, dass dies einfach nicht möglich sein sollte.

Im Fachjargon werden zwei Eingaben, die denselben Hash haben, als a bezeichnet Kollision, und es soll keine programmatischen Tricks oder Abkürzungen geben, die Ihnen helfen, schnell einen zu finden.

Es sollte keine Möglichkeit geben, eine Kollision zu finden, die besser ist als einfaches Glück – immer und immer wieder mit sich ständig ändernden Eingabedateien zu versuchen, bis Sie den Jackpot knacken.

Die wahren Kosten einer Kollision

Unter der Annahme eines zuverlässigen Algorithmus ohne ausnutzbare Schwächen würden Sie erwarten, dass ein Hash mit X Bits an Ausgabe etwa 2 benötigen würdeX-1 versucht, eine zweite Eingabe zu finden, die mit dem Hash einer vorhandenen Datei kollidiert ist.

Selbst wenn Sie nur zwei beliebige Eingaben (zwei beliebige Eingaben, unabhängig von Inhalt, Größe oder Struktur) finden wollten, die zufällig denselben Hash haben, würden Sie erwarten, etwas mehr als 2 zu benötigenX / 2 versucht, bevor Sie auf eine Kollision stoßen.

Jeder Hashing-Algorithmus, der zuverlässig schneller „geknackt“ werden kann, ist kryptografisch nicht sicher, weil Sie gezeigt haben, dass sein interner Prozess zum Schreddern, Hacken und Aufrühren der darin eingespeisten Daten kein a erzeugt überhaupt kein wirklich pseudozufälliges Ergebnis.

Beachten Sie, dass jedes Cracking-Verfahren, das besser als der Zufall ist, selbst wenn es den Prozess der Kollisionsgenerierung nur geringfügig beschleunigt und daher im wirklichen Leben derzeit kein ausnutzbares Risiko darstellt, das Vertrauen in den zugrunde liegenden kryptografischen Algorithmus zerstört, indem es dessen Anspruch auf kryptografische Korrektheit untergräbt .

Wenn es 2 . gibtX verschiedene mögliche Hash-Ausgaben, Sie würden hoffen, nach etwa halb so vielen Versuchen eine 50:50-Chance zu erreichen, eine Eingabe mit einem bestimmten, vordefinierten Hash zu finden, und 2X/2 = 2X-1. Es ist einfacher, zwei kollidierende Dateien zu finden, denn jedes Mal, wenn Sie eine neue Eingabe versuchen, gewinnen Sie, wenn Ihr neuer Hash mit kollidiert jedem der vorherigen Eingaben, die Sie bereits ausprobiert haben, da jedes Eingabepaar zulässig ist. Bei einer Kollision der Sortierung „Zwei beliebige Dateien in diesem riesigen Eimer reichen aus“ erreichen Sie die 50:50-Erfolgschance bei etwas mehr als der Quadratwurzel der Anzahl möglicher Hashes und √2X = 2X / 2. Für einen 128-Bit-Hash wie MD5 würden Sie also im Durchschnitt einen Hash von etwa 2 erwarten127 Blöcke, um einen bestimmten Ausgangswert abzugleichen, und 264 Blöcke, um jedes Paar kollidierender Eingaben zu finden.

Schnelle MD5-Kollisionen leicht gemacht

Zufälligerweise können Sie nicht einfach zwei völlig unterschiedliche, nicht zusammenhängende, pseudozufällige Eingaben generieren, die denselben MD5-Hash haben.

Und Sie können nicht einfach von einem MD5-Hash zurückgehen, um irgendetwas über die spezifische Eingabe aufzudecken, die ihn erzeugt hat, was ein weiteres kryptografisches Versprechen ist, das ein zuverlässiger Hash halten muss.

Aber wenn Sie mit zwei identischen Eingaben beginnen und ein bewusst berechnetes Paar „kollisionsbildender“ Chunks an derselben Stelle in jeden Eingabestrom einfügen, können Sie selbst auf einem bescheidenen Laptop zuverlässig MD5-Kollisionen in Sekunden erzeugen.

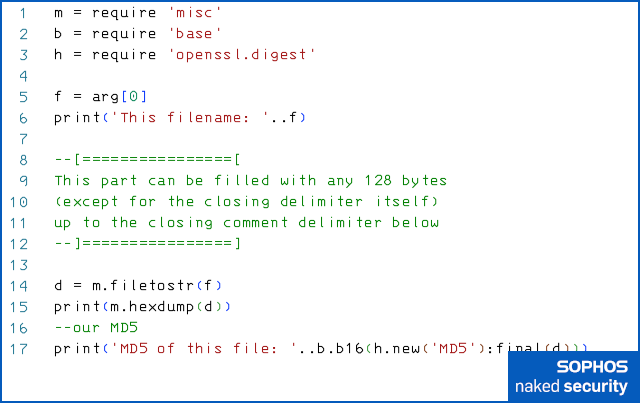

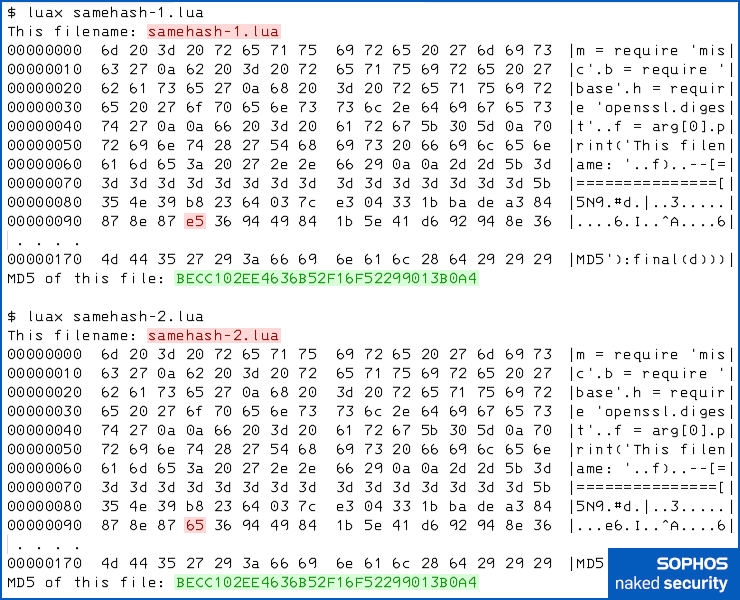

Hier ist zum Beispiel ein von uns geschriebenes Lua-Programm, das bequem in drei verschiedene Abschnitte mit jeweils 128 Byte Länge zerlegt werden kann.

Es gibt ein Code-Präfix, das mit einer Textzeile endet, die einen Lua-Kommentar beginnt (die Zeichenfolge beginnt --[== in Zeile 8), dann gibt es 128 Byte Kommentartext, der beliebig ersetzt werden kann, weil er beim Ausführen der Datei ignoriert wird (Zeile 9 bis 11), und es gibt ein Code-Suffix von 128 Byte, das den Kommentar schließt (die Schnur beginnend --]== in Zeile 12) und beendet das Programm.

Selbst wenn Sie kein Programmierer sind, können Sie wahrscheinlich sehen, dass der aktive Code den Inhalt [Zeile 14] der Quellcodedatei selbst liest (in Lua der Wert arg[0] in Zeile 5 ist der Name der Skriptdatei, die Sie gerade ausführen), gibt sie dann als Hex-Dump aus [Zeile 15] , gefolgt von ihrem MD5-Hash [Zeile 17]:

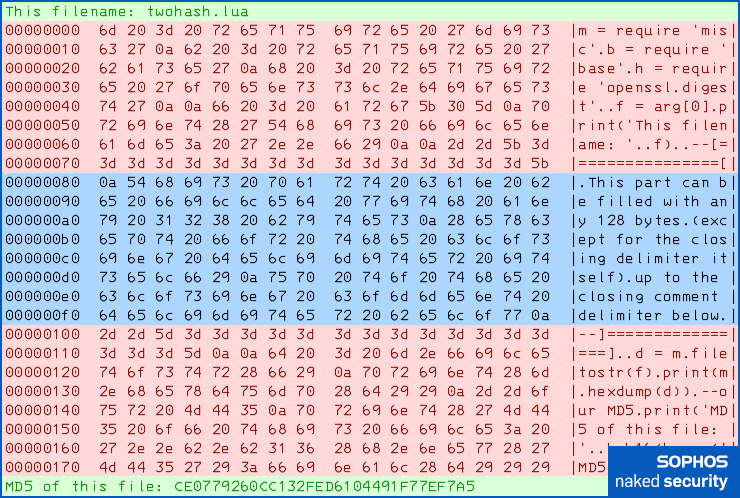

Das Ausführen der Datei ist im Wesentlichen selbstbeschreibend und macht die drei 128-Byte-Blöcke offensichtlich:

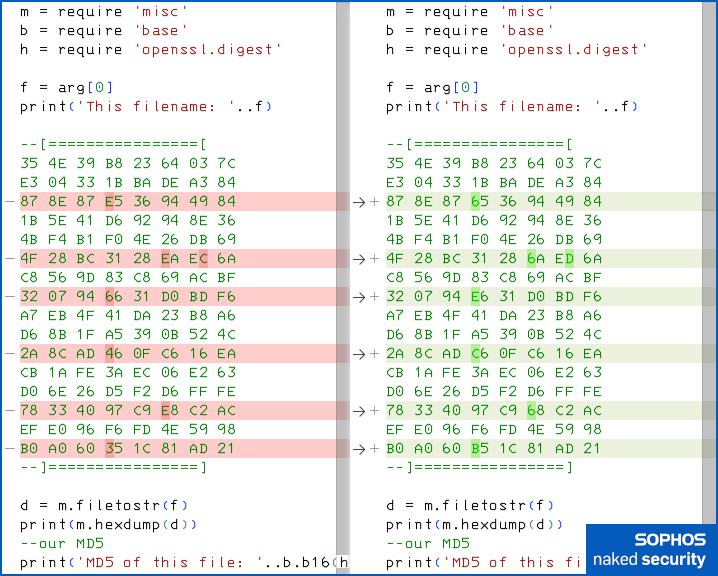

Mit einem MD5 Forschungs Werkzeug namens md5_fastcoll, ursprünglich von Mathematikern erstellt Marc Stevens Als Teil seines Master-Abschlusses in Kryptographie im Jahr 2007 haben wir schnell zwei 128-Byte-„MD5-Kollisionsbildungs“-Blöcke produziert, die wir verwendet haben, um den in der Datei oben gezeigten Kommentartext zu ersetzen.

Dadurch wurden zwei Dateien erstellt, die beide immer noch wie zuvor funktionieren, da die Änderungen auf den Kommentar beschränkt sind, der den ausführbaren Code in beiden Dateien nicht beeinflusst.

Aber sie unterscheiden sich sichtbar in mehreren Bytes und sollten daher völlig unterschiedliche Hash-Werte haben, wie der folgende Code diff (Jargon für Dump der erkannten Unterschiede) verrät.

Wir haben die kollisionserzeugenden 128-Byte-Blöcke, die als druckbarer Text keinen Sinn ergeben, der Übersichtlichkeit halber in Hexadezimalzahlen umgewandelt:

Wenn Sie beide ausführen, zeigt sich jedoch deutlich, dass sie eine Hash-Kollision darstellen, da sich herausstellt, dass sie dieselbe MD5-Ausgabe haben:

Kollisionskomplexität untersucht

MD5 ist ein 128-Bit-Hash, wie die obigen Ausgabestrings deutlich machen.

Wie bereits erwähnt, würden wir also davon ausgehen, dass wir etwa 2 benötigen128/2Oder 264 versucht im Durchschnitt, eine MD5-Kollision jeglicher Art zu erzeugen.

Das bedeutet, dass mindestens etwa 18 Trillionen MD5-Hash-Blöcke verarbeitet werden müssen, weil 264 = 18,446,744,073,709,551,616.

Bei einer geschätzten MD5-Hash-Spitzenrate von etwa 50,000,000 Blöcken/Sekunde auf unserem Laptop bedeutet das, dass wir mehr als 10,000 Jahre warten müssten, und obwohl gut finanzierte Angreifer leicht 10,000 bis 100,000 Mal schneller sein könnten, würden selbst sie es tun wochen- oder monatelang nur auf eine einzige zufällige (und nicht unbedingt nützliche) Kollision warten.

Doch das obige Paar zweiseitiger Lua-Dateien, die genau den gleichen MD5-Hash haben, obwohl sie ganz offensichtlich nicht identisch sind, dauerte nur wenige Sekunden, um uns vorzubereiten.

Das Generieren von 10 verschiedenen Kollisionen für 10 Dateien mit 10 verschiedenen Startpräfixen, die wir selbst gewählt haben, dauerte tatsächlich: 14.9 Sek., 4.7 Sek., 2.6 Sek., 2.1 Sek., 10.5 Sek., 2.4 Sek., 2.0 Sek., 0.14 Sek., 8.4 Sek. und 0.43 Sek.

Das kryptografische Versprechen von MD5, das bereitzustellen, was als Kollisionsfestigkeit ist grundlegend kaputt…

…anscheinend um einen Faktor von mindestens 25 Milliarden, basierend auf der Division der durchschnittlichen Zeit, die wir erwarten würden, um eine Kollision zu finden (Tausende von Jahren, wie oben geschätzt), durch die schlechteste Zeit, die wir tatsächlich gemessen haben (14.9 Sekunden), während wir am laufenden Band waren zehn verschiedene Kollisionen nur für diesen Artikel.

Der Authentifizierungsfehler erklärt

Aber was ist mit der unsicheren Verwendung von MD5 in CVE-2022-38023?

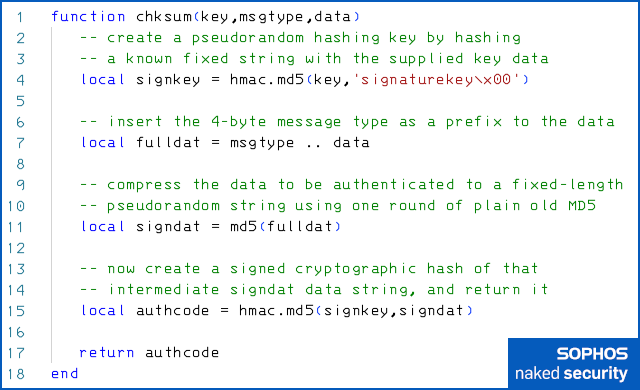

In Pseudocode im Lua-Stil war der bei Anmeldungen verwendete Authentifizierungscode für fehlerhafte Nachrichten so berechnet:

Zur Erklärung: Der verwendete Authentifizierungscode wird von berechnet hmac.md5() Funktionsaufruf in Zeile 15 mit dem sogenannten a verschlüsselter Hash, in diesem Fall HMAC-MD5.

Der Name HMAC ist die Abkürzung für Kryptografische Konstruktion zum Generieren von Hash-basierten Nachrichtenauthentifizierungscodes, und das Suffix -MD5 bezeichnet den Hash-Algorithmus, den es intern verwendet.

HMAC verwendet einen geheimen Schlüssel, kombiniert mit zwei Aufrufen des zugrunde liegenden Hashs, anstatt nur einem, um seinen Nachrichtenauthentifizierungscode zu erzeugen:

Einige Bits des Schlüssels werden zuerst umgedreht und den bereitgestellten Daten vorangestellt, bevor der erste Hash beginnt.

Dies reduziert die Kontrolle, die kryptografische Cracker haben, wenn sie versuchen, eine Kollision oder ein anderes nicht zufälliges Verhalten im Hash-Prozess über den internen Zustand der Hash-Funktion zu provozieren, wenn die ersten Bytes der Eingabedaten erreicht werden, erheblich.

Insbesondere verhindert der geheime Schlüssel, dass Angreifer mit einem Nachrichtenpräfix ihrer Wahl beginnen, wie wir es in getan haben twohash.lua Beispiel oben.

Sobald der erste Hash berechnet ist, wird dem Schlüssel ein anderer Satz von Bits umgedreht, dieser erste Hash-Wert vorangestellt und diese neuen Eingabedaten ein zweites Mal gehasht.

Dadurch wird verhindert, dass die Angreifer auch den letzten Teil der HMAC-Berechnung manipulieren und insbesondere verhindern, dass sie an der letzten Stufe des Hash-Prozesses ein Suffix ihrer Wahl anhängen.

Obwohl Sie MD5 überhaupt nicht verwenden sollten, sind uns keine aktuellen Angriffe bekannt, die den Algorithmus brechen können, wenn er in HMAC-MD5-Form mit einem zufällig ausgewählten Schlüssel verwendet wird.

Das Loch ist in der Mitte

Die ausnutzbare Lücke im obigen Pseudocode befindet sich daher in keiner der Zeilen, in denen die hmac.md5() Funktion verwendet wird.

Stattdessen ist das Herzstück des Fehlers Zeile 11, wo die Daten, die Sie authentifizieren möchten, in eine Zeichenfolge fester Länge komprimiert werden …

.. indem Sie es durch einen einzigen Aufruf des einfachen alten MD5 schieben.

Mit anderen Worten, egal welche HMAC-Funktion Sie in Zeile 15 wählen, und egal wie stark und kollisionsresistent dieser letzte Schritt sein mag, Sie haben dennoch eine Chance, eine Hash-Kollision in Zeile 11 zu verursachen.

Einfach gesagt, wenn Sie die Daten kennen, die in die gehen sollen chksum() Funktion zu authentifizieren, und Sie können einen Kollisionsgenerator verwenden, um einen anderen Datenblock mit demselben MD5-Hash zu finden …

…Zeile 11 bedeutet, dass Sie am Ende sind mit genau dem gleichen Eingabewert (Die Variable signdat im Pseudocode) in den so sicher wie Sie mögen letzten HMAC-Schritt geschoben werden.

Obwohl Sie am Ende möglicherweise eine stark verschlüsselte Message Digest-Funktion verwenden, authentifizieren Sie daher möglicherweise dennoch einen MD5-Hash, der aus Betrügerdaten abgeleitet wurde.

Weniger wäre mehr gewesen

Als Samba Sicherheitsbulletin beschreibt das Problem kompakt:

Die Schwäche […] besteht darin, dass die sichere Prüfsumme berechnet wird als

HMAC-MD5(MD5(DATA),KEY), was bedeutet, dass ein aktiver Angreifer, der die Klartextdaten kennt, eine andere Auswahl erstellen könnteDATA, mit derselben MD5-Prüfsumme, und ersetzen Sie sie unbemerkt in den Datenstrom.

Ironischerweise lässt man das weg MD5(DATA) Ein Teil der obigen HMAC-Formel, der auf den ersten Blick den gesamten "Misch"-Prozess zu erhöhen scheint, würde die Kollisionsbeständigkeit verbessern.

Ohne diese MD5-Komprimierung in der Mitte müssten Sie eine Kollision in HMAC-MD5 selbst finden, was 2023 wahrscheinlich nicht möglich ist, selbst mit fast unbegrenzter staatlicher Finanzierung, zumindest nicht während der Lebensdauer der Netzwerksitzung, die Sie versucht haben zu kompromittieren.

Was hat so lange gedauert?

Inzwischen fragen Sie sich wahrscheinlich genau wie wir, warum dieser Fehler so lange unentdeckt oder zumindest ungepatcht geblieben ist.

Immerhin RFC 6151, das bis ins Jahr 2011 zurückreicht und den vielsagenden Titel trägt Aktualisierte Sicherheitsüberlegungen für den MD5 Message-Digest und die HMAC-MD5-Algorithmen, rät wie folgt (unsere Betonung, mehr als ein Jahrzehnt später):

Die Angriffe auf HMAC-MD5 scheinen nicht auf eine praktische Schwachstelle hinzuweisen, wenn es als Nachrichtenauthentifizierungscode verwendet wird. Daher ist es möglicherweise nicht dringend, HMAC-MD5 aus den bestehenden Protokollen zu entfernen. Seit MD5 darf nicht für digitale Signaturen verwendet werden, für ein neues Protokolldesign, eine Ciphersuite mit HMAC-MD5 sollte nicht enthalten sein.

Da die überwiegende Mehrheit der neueren SMB-Serverplattformen die HMAC-MD5-Authentifizierung deaktiviert haben, wenn Benutzer versuchen, sich anzumelden, scheint es jedoch so, dass SMB-Clients, die diesen unsicheren Modus noch unterstützen, ihn im Allgemeinen nie verwendet haben (und ohnehin fehlgeschlagen wären, wenn sie es getan hätten). versucht).

Clients schienen implizit „geschützt“ zu sein, und der unsichere Code schien so gut wie harmlos zu sein, da die schwache Authentifizierung weder benötigt noch verwendet wurde.

Das potenzielle Problem hat also einfach nie die Aufmerksamkeit bekommen, die es verdient hätte.

Leider versagt diese Art von „Sicherheit durch Annahme“ vollständig, wenn Sie zufällig auf einen Server stoßen (oder dorthin gelockt werden), der diese Unsicherheit akzeptiert chksum() Algorithmus während der Anmeldung.

Diese Art von „Downgrade-Problem“ ist nicht neu: Bereits 2015 haben Forscher das berüchtigte entwickelt FREAK und LOGSTAU Angriffe, bei denen Netzwerkclients absichtlich dazu verleitet wurden, sogenannte EXPORT-Chiffren zu verwenden, bei denen es sich um die absichtlich abgeschwächten Verschlüsselungsmodi handelte, auf die die US-Regierung im letzten Jahrhundert bizarrerweise per Gesetz bestand.

Wie wir damals schrieben:

EXPORT-Schlüssellängen wurden in den 1990er Jahren so gewählt, dass sie gerade noch knackbar waren, aber nie erweitert, um mit Fortschritten in der Prozessorgeschwindigkeit Schritt zu halten.

Das liegt daran, dass die USA etwa im Jahr 2000 Exportchiffren aufgegeben haben.

Sie waren von Anfang an eine dumme Idee: US-Unternehmen importierten einfach kryptografische Software, die keine Exportbeschränkungen hatte, und schadeten ihrer eigenen Softwareindustrie.

Als der Gesetzgeber nachgab, wurden die EXPORT-Ciphersuiten natürlich überflüssig, sodass alle aufhörten, sie zu verwenden.

Leider behielten viele kryptografische Toolkits, einschließlich OpenSSL und Microsofts SChannel, den Code, um sie zu unterstützen, sodass Sie (oder, was noch besorgniserregender ist, gut informierte Gauner) nicht daran gehindert wurden, sie zu verwenden.

Diesmal scheint der Hauptschuldige unter den Servern, die immer noch diesen kaputten MD5-plus-HMAC-MD5-Prozess verwenden, die NetApp-Reihe zu sein, in der einige Produkte anscheinend weiterhin (oder bis vor kurzem) auf diesen riskanten Algorithmus verlassen.

Daher durchlaufen Sie möglicherweise immer noch manchmal einen anfälligen Netzwerkanmeldeprozess und sind durch CVE-2022-38023 gefährdet, vielleicht ohne es überhaupt zu merken.

Was ist zu tun?

Dieser Fehler wurde endlich behandelt, zumindest standardmäßig, in der neuesten Version von Samba.

Einfach ausgedrückt, Samba-Version 4.17.5 erzwingt nun die beiden Optionen reject md5 clients = yes und reject md5 servers = yes.

Dies bedeutet, dass alle kryptografischen Komponenten in den verschiedenen SMB-Netzwerkprotokollen, die den MD5-Algorithmus beinhalten (auch wenn sie theoretisch sicher sind, wie HMAC-MD5), es sind standardmäßig verboten.

Wenn Sie es wirklich brauchen, können Sie sie wieder aktivieren, um auf bestimmte Server in Ihrem Netzwerk zuzugreifen.

Stellen Sie nur sicher, wenn Sie Ausnahmen schaffen, von denen Internetstandards bereits seit mehr als einem Jahrzehnt offiziell abraten …

…dass Sie sich ein Datum setzen, bis zu dem Sie diese nicht standardmäßigen Optionen endgültig für immer zurückziehen!

Kryptografische Angriffe werden immer intelligenter und schneller, verlassen Sie sich also nie darauf, dass veraltete Protokolle und Algorithmen einfach „nicht mehr verwendet werden“.

Entfernen Sie sie vollständig aus Ihrem Code, denn wenn sie überhaupt nicht vorhanden sind, KÖNNEN Sie sie NICHT verwenden, und Sie können nicht von jemandem dazu verleitet werden, sie zu verwenden, der versucht, Sie in Unsicherheit zu locken.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://nakedsecurity.sophos.com/2023/01/30/serious-security-the-samba-logon-bug-caused-by-outdated-crypto/

- 000

- 1

- 10

- 100

- 11

- 2011

- 2022

- 2023

- 9

- a

- LiveBuzz

- darüber

- oben

- Absolute

- akademisch

- Akzeptieren

- Zugriff

- genau

- über

- aktiv

- berührt das Schneidwerkzeug

- Vorschüsse

- beeinflussen

- Nach der

- gegen

- Algorithmus

- Algorithmen

- Alle

- bereits

- Alternative

- Obwohl

- immer

- unter

- und

- Ein anderer

- um

- Artikel

- Attacke

- Anschläge

- Aufmerksamkeit

- Haltung

- australisch

- authentifizieren

- authentifiziert

- Authentifizierung

- Autor

- Auto

- durchschnittlich

- Zurück

- background-image

- basierend

- weil

- werden

- Bevor

- Sein

- Besser

- Milliarde

- Blockieren

- Blockiert

- Grenze

- Boden

- Break

- Gebrochen

- Fehler

- Bugs

- Building

- berechnet

- rufen Sie uns an!

- namens

- kann keine

- vorsichtig

- Häuser

- lässig

- Verursachen

- verursacht

- Center

- Jahrhundert

- Chance

- Übernehmen

- Änderungen

- Wahl

- Auswählen

- wählten

- gewählt

- CIFs

- aus aller Welt

- Clarity

- klar

- Kunden

- Schließt

- Code

- Kollidieren

- Farbe

- kombiniert

- wie die

- Kommentar

- kommerziell

- häufig

- Unternehmen

- kompatibel

- uneingeschränkt

- Komplex

- Komplexität

- Komponenten

- Kompromiss

- Computer

- Computer

- Vernetz Dich

- Sich zusammenschliessen

- Überlegungen

- betrachtet

- Baugewerbe

- Inhalt

- Inhalt

- fortsetzen

- Smartgeräte App

- umgewandelt

- Kosten

- könnte

- Kurs

- Abdeckung

- erstellen

- erstellt

- Referenzen

- Krypto

- kryptographisch

- Geheimschrift

- Strom

- Zur Zeit

- Cyber-Kriminelle

- Internet-Sicherheit

- Dunkel

- technische Daten

- Datum

- Datum

- Jahrzehnte

- entschieden

- Standard

- Grad

- Abgeleitet

- Design

- Trotz

- erkannt

- entschlossen

- DID

- anders

- Digest

- digital

- Display

- deutlich

- Tut nicht

- Nicht

- nach unten

- abladen

- im

- jeder

- Früh

- einfacher

- leicht

- entweder

- Sonst

- Betonung

- Verschlüsselung

- endet

- im Wesentlichen

- geschätzt

- Sogar

- ÜBERHAUPT

- ständig wechselnd

- Jedes

- jedermann

- genau

- Beispiel

- vorhandenen

- erwarten

- Erklären

- Exploited

- exportieren

- Gescheitert

- scheitert

- Fälschung

- beschleunigt

- Fed

- wenige

- Reichen Sie das

- Mappen

- Finale

- Endlich

- Finden Sie

- Suche nach

- Vorname

- fixiert

- Fehler

- fehlerhaft

- gefolgt

- Folgende

- folgt

- Streitkräfte

- unten stehende Formular

- Formel

- gefunden

- häufig

- für

- Funktion

- grundlegend

- Finanzierung

- allgemein

- erzeugen

- Erzeugung

- Generation

- Generator

- bekommen

- bekommen

- Riese

- gegeben

- Blick

- Go

- Kundenziele

- gehen

- gut

- der Regierung

- sehr

- Hälfte

- passieren

- passiert

- das passiert

- Hash-

- Hash-Rate

- gehasht

- Hashing

- Herz

- Höhe

- Hilfe

- HEX

- historisch

- Hit

- Loch

- ein Geschenk

- schweben

- Ultraschall

- aber

- HTML

- HTTPS

- Verletzt

- Idee

- identisch

- Kennzeichnung

- Umsetzung

- Bedeutung

- zu unterstützen,

- in

- das

- Einschließlich

- Erhöhung

- zeigen

- Energiegewinnung

- Varianten des Eingangssignals:

- beantragen müssen

- Integrität

- intern

- Internet

- eingeführt

- beteiligen

- IT

- selbst

- Jackpot

- Jargon

- nur einer

- Behalten

- Wesentliche

- Wissen

- Wissend

- bekannt

- Laptop

- Nachname

- Spät

- neueste

- neueste Erscheinung

- Recht

- Verlassen

- Verlassen

- Lebensdauer

- Lebensdauer

- wahrscheinlich

- Line

- Linien

- Lang

- Los

- Glück

- gemacht

- Main

- Mehrheit

- um

- MACHT

- manipulieren

- viele

- Marge

- Spiel

- Materie

- max-width

- MD5

- Bedeutung

- Mittel

- erwähnt

- Nachricht

- Microsoft

- Microsoft Windows

- Mitte

- könnte

- Model

- Modi

- Monat

- mehr

- Name

- Natur

- Notwendig

- Need

- Bedürfnisse

- Weder

- Netzwerk

- Netzwerkdaten

- Vernetzung

- Netzwerke

- dennoch

- Neu

- normal

- vor allem

- berüchtigt

- November

- Anzahl

- offensichtlich

- Offiziell

- Alt

- EINEM

- XNUMXh geöffnet

- Open-Source-

- openssl

- Optionen

- Auftrag

- ursprünglich

- Andere

- Gesamt-

- besitzen

- Pakete

- Teil

- Bestanden

- Patch

- Patch Tuesday

- Alexander

- Haupt

- vielleicht

- Ort

- Ebene

- Plattformen

- Plato

- Datenintelligenz von Plato

- PlatoData

- Points

- Position

- möglich

- BLOG-POSTS

- Potenzial

- Praktisch

- Danach

- verhindern

- Verhütung

- früher

- Drucke

- wahrscheinlich

- Aufgabenstellung:

- Prozessdefinierung

- Verarbeitung

- Prozessor

- produziert

- Produziert

- Produkt

- Programm

- Programmatic

- Programmierer

- Projekt

- Versprechen

- Eigentums-

- Sicherheit

- Protokoll

- Protokolle

- die

- geschoben

- Schieben

- setzen

- Qualität

- schnell

- Trillion

- zufällig

- Angebot

- Bewerten

- erreicht

- echt

- wahres Leben

- kürzlich

- kürzlich

- Rot

- reduziert

- bezeichnet

- Ungeachtet

- Release

- zuverlässig

- entfernen

- ersetzen

- ersetzt

- Berichtet

- vertreten

- Voraussetzungen:

- Forscher

- Robustes Design

- Einschränkungen

- Folge

- Enthüllt

- Risiko

- Riskant

- Straße

- Wurzel

- Laufen

- Safe

- Samba

- gleich

- nahtlos

- Suche

- Zweite

- Sekunden

- Die Geheime

- Abschnitte

- Verbindung

- Sicherheitdienst

- schien

- scheint

- Sinn

- ernst

- Fertige Server

- Sitzung

- kompensieren

- mehrere

- Short

- sollte

- gezeigt

- Konzerte

- Einfacher

- einfach

- da

- Single

- Größe

- Geschicklichkeit

- schlauer

- SMB

- So

- Software

- solide

- einige

- Jemand,

- Quelle

- Quellcode

- spezifisch

- Geschwindigkeit

- Geschwindigkeiten

- quadratisch

- Stufe

- Stufen

- Standard

- Normen

- Anfang

- Beginnen Sie

- beginnt

- Bundesstaat

- Schritt

- Immer noch

- gestoppt

- Strom

- stark

- Struktur

- Stil

- Erfolg

- so

- geliefert

- Support

- Unterstützte

- Unterstützung

- vermutet

- SVG

- System

- Nehmen

- zehn

- Test

- Das

- Die Quelle

- ihr

- deswegen

- Denken

- Tausende

- nach drei

- Durch

- Zeit

- mal

- Titel

- zu

- gemeinsam

- auch

- Top

- TOTAL

- gegenüber

- Übergang

- transparent

- was immer dies auch sein sollte.

- Wahre Kosten

- Dienstag

- WENDE

- Turned

- aufdecken

- zugrunde liegen,

- Verständlicherweise

- einzigartiges

- Unix

- unbegrenzt

- Aktualisierung

- dringend

- URL

- us

- uns Regierung

- -

- Nutzer

- Wert

- Werte

- verschiedene

- riesig

- Verification

- Version

- Verwundbarkeit

- Verwundbar

- warten

- Warten

- wollte

- Schwäche

- Wochen

- Was

- welche

- während

- werden wir

- gewinnen

- Fenster

- .

- ohne

- fragen

- Word

- Worte

- Arbeiten

- Werk

- Wurst

- würde

- schreiben

- X

- Jahr

- Du

- Ihr

- sich selbst

- Zephyrnet

![S3 Ep102.5: „ProxyNotShell“ Exchange Bugs – ein Experte spricht [Audio + Text] S3 Ep102.5: „ProxyNotShell“ Exchange Bugs – ein Experte spricht [Audio + Text] PlatoBlockchain Data Intelligence. Vertikale Suche. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/pnc-1200-360x188.png)