Die Gruppe hinter einem hochentwickelten Fernzugriffstrojaner namens SilverRAT hat Verbindungen sowohl in die Türkei als auch nach Syrien und plant die Veröffentlichung einer aktualisierten Version des Tools, um die Kontrolle über kompromittierte Windows-Systeme und Android-Geräte zu ermöglichen.

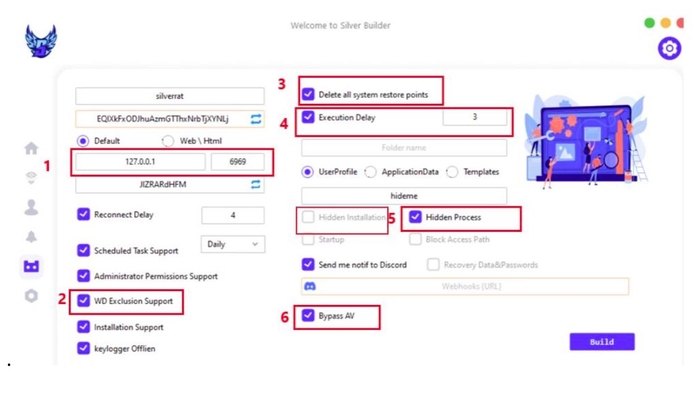

Laut einer am 3. Januar veröffentlichten Bedrohungsanalyse ermöglicht SilverRAT v1 – das derzeit nur auf Windows-Systemen funktioniert – die Erstellung von Malware für Keylogging- und Ransomware-Angriffe und umfasst destruktive Funktionen, wie etwa die Möglichkeit, Systemwiederherstellungspunkte zu löschen, so die Forscher Cyfirma mit Sitz in Singapur in ihrer Analyse angegeben.

SilverRAT Builder ermöglicht verschiedene Funktionen

Laut der Analyse von Cyfirma zeigt SilverRAT, dass die Cyberkriminellengruppen in der Region immer raffinierter werden. Die erste Version von SilverRAT, deren Quellcode im Oktober von unbekannten Akteuren geleakt wurde, besteht aus einem Builder, der es dem Benutzer ermöglicht, einen Fernzugriffs-Trojaner mit bestimmten Funktionen zu erstellen.

Zu den interessanteren Funktionen gehören laut der Analyse von Cyfirma die Verwendung einer IP-Adresse oder einer Webseite zur Befehls- und Kontrollfunktion, Umgehungen für Antivirensoftware, die Möglichkeit, Systemwiederherstellungspunkte zu löschen und die verzögerte Ausführung von Payloads.

Laut der Analyse von Cyfirma sind mindestens zwei Bedrohungsakteure – einer mit dem Handle „Dangerous Silver“ und ein zweiter mit „Monstermc“ – die Entwickler von SilverRAT und einem früheren Programm, S500 RAT. Die Hacker operieren über Telegram und Online-Foren, wo sie Malware-as-a-Service verkaufen, geknackte RATs von anderen Entwicklern verbreiten und eine Vielzahl anderer Dienste anbieten. Darüber hinaus haben sie einen Blog und eine Website namens Anonymous Arabic.

„Es gibt zwei Leute, die SilverRAT verwalten“, sagt Rajhans Patel, ein Bedrohungsforscher bei Cyfirma. „Wir konnten fotografische Beweise für einen der Entwickler sammeln.“

Ausgehend von Foren

Die Gruppe hinter der Malware mit dem Namen Anonymous Arabic ist in Foren im Nahen Osten wie Turkhackteam, 1877 und mindestens einem russischen Forum aktiv.

Zusätzlich zur Entwicklung von SilverRAT bieten die Entwickler der Gruppe bei Bedarf einen verteilten Denial-of-Service (DDoS)-Angriff an, sagt Koushik Pal, Bedrohungsforscher beim Cyfirma Research-Team.

„Wir haben seit Ende November 2023 einige Aktivitäten von Anonymous Arabic beobachtet“, sagt er. „Es ist bekannt, dass sie ein auf Telegram beworbenes Botnetz namens ‚BossNet‘ nutzen, um DDOS-Angriffe auf große Unternehmen durchzuführen.“

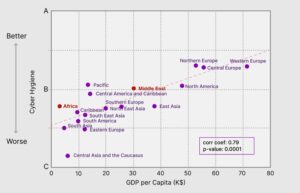

Während die Bedrohungslandschaft im Nahen Osten von den staatlichen und staatlich geförderten Hackergruppen im Iran und in Israel dominiert wird, dominieren einheimische Gruppen wie Anonymous Arabic weiterhin die Märkte für Cyberkriminalität. Die ständige Weiterentwicklung von Tools wie SilverRAT unterstreicht die Dynamik der Untergrundmärkte in der Region.

Das SilverRAT-Dashboard zum Erstellen von Trojanern. Quelle: Cyfirma

Hacker-Gruppen im Nahen Osten seien in der Regel sehr unterschiedlich, sagt Sarah Jones, Forschungsanalystin für Cyber-Bedrohungsinformationen beim Managed Detection and Response-Unternehmen Critical Start. Sie warnte davor, dass sich einzelne Hacker-Gruppen ständig weiterentwickeln und es problematisch sein kann, ihre Merkmale zu verallgemeinern.

„Der Grad der technischen Raffinesse variiert stark zwischen den Gruppen im Nahen Osten“, sagt sie. „Einige staatlich unterstützte Akteure verfügen über erweiterte Fähigkeiten, während andere auf einfachere Tools und Techniken angewiesen sind.“

Ein Tor durch Game-Hacks

Von den identifizierten Mitgliedern der Anonymous Arabic-Gruppe ist mindestens eines ein ehemaliger Spiele-Hacker. Dies geht aus Daten hervor, die von Forschern bei Cyfirma gesammelt wurden, darunter das Facebook-Profil, der YouTube-Kanal und Social-Media-Beiträge eines der Hacker – eines Mannes Er ist Anfang 20, lebt in Damaskus, Syrien und begann als Teenager mit dem Hacken.

Das Profil junger Hacker, die sich bei der Suche nach Exploits für Spiele die Zähne ausgebissen haben, geht über die Hacker-Community im Nahen Osten hinaus. Es liegt im Trend, dass Jugendliche ihre Hackerkarriere damit beginnen, Gaming-Hacks zu entwickeln oder Denial-of-Service-Angriffe gegen Spielsysteme zu starten. Arion Kurtaj, Mitglied von die Lapsus$-Gruppe, begann als Minecraft-Hacker und wechselte später zu Hackerzielen wie Microsoft, Nvidia und dem Spielehersteller Rockstar.

„Wir können einen ähnlichen Trend beim Entwickler von SilverRAT erkennen“, sagt Rajhans Patel, ein Bedrohungsforscher bei Cyfirma, und fügt in der Bedrohungsanalyse hinzu: „Die Durchsicht der vorherigen Beiträge des Entwicklers zeigt, dass er in der Vergangenheit verschiedene Ego-Shooter-Spiele (FPS) angeboten hat.“ Hacks und Mods.“

Das Cyber Safety Review Board (CSRB) des US-Heimatschutzministeriums, das Post-Mortem-Analysen großer Hackerangriffe durchführt, identifizierte die anhaltende Pipeline von jugendlichen Hackern zu cyberkriminellen Unternehmen als existenzielle Gefahr. Regierungen und private Organisationen sollten ganzheitliche Programme einführen, um Jugendliche von der Cyberkriminalität fernzuhalten, so das CSRB seine Analyse des Erfolgs der Lapsus$-Gruppe beim Angriff auf „einige der am besten ausgestatteten und am besten verteidigten Unternehmen der Welt“.

Doch junge Programmierer und technikaffine Teenager finden oft auch andere Wege in die Cyberkriminalität, sagt Jones von Critical Start.

„Hacker sind, wie jede Bevölkerungsgruppe, vielfältige Individuen mit unterschiedlichen Motivationen, Fähigkeiten und Ansätzen“, sagt sie. „Während einige Hacker mit Spiele-Hacks beginnen und dann zu ernsthafteren Tools und Techniken übergehen, stellen wir häufig fest, dass Cyberkriminelle dazu neigen, Branchen und Länder mit schwächeren Cyberabwehrmaßnahmen ins Visier zu nehmen.“

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :hast

- :Ist

- :Wo

- 2023

- 7

- a

- Fähigkeit

- Fähig

- Zugang

- Nach

- aktiv

- Aktivität

- Akteure

- Hinzufügen

- Zusatz

- Adresse

- advanced

- gegen

- erlauben

- erlaubt

- unter

- an

- Analyse

- Analytiker

- und

- androide

- Anonym

- Antivirus

- jedem

- Ansätze

- arabisch

- SIND

- AS

- At

- Offensives

- Anschläge

- ein Weg

- BE

- werden

- Werden

- war

- hinter

- Sein

- Blog

- Tafel

- beide

- Botnet

- Baumeister

- Building

- by

- namens

- CAN

- Fähigkeiten

- Karriere

- Kanal

- Charakteristik

- Code

- community

- Unternehmen

- Kompromittiert

- Leiten

- dirigiert

- besteht

- ständig

- konstruieren

- fortsetzen

- fortgesetzt

- Smartgeräte App

- Ländern

- rissig

- Erstellen

- kritischem

- CSRB

- Zur Zeit

- Schneiden

- Cyber-

- Cyber-Kriminalität

- Cyberkriminalität

- Cyber-Kriminelle

- ACHTUNG

- Gefährlich

- Armaturenbrett

- technische Daten

- DDoS

- Verspätet

- Demand

- Abteilung

- Heimatschutzministerium

- Entdeckung

- Entwickler:in / Unternehmen

- Entwickler

- Entwicklung

- Geräte

- verteilen

- verteilt

- verschieden

- Dominieren

- dominierten

- synchronisiert

- dynamisch

- Früh

- Osten

- östlich

- entweder

- Unternehmen

- Entitäten

- Beweis

- sich entwickelnden

- Ausführung

- existenziell

- Abenteuer

- Eigenschaften

- Finden Sie

- Suche nach

- Fest

- Vorname

- Aussichten für

- Früher

- Forum

- Foren

- gefunden

- fps

- für

- Spiel

- Games

- Gaming

- Tor

- sammeln

- gesammelt

- Regierungen

- sehr

- Gruppe an

- Gruppen

- Hacker

- Hacker

- Hacking

- Hacks

- Griff

- Haben

- he

- Hervorheben

- seine

- Geschichte

- ganzheitliche

- Heimat

- Homeland Security

- HTTPS

- identifiziert

- Image

- in

- das

- Dazu gehören

- Einschließlich

- Krankengymnastik

- Einzelpersonen

- Branchen

- Intelligenz

- interessant

- in

- IP

- IP Address

- Iran

- Israel

- Januar

- Jones

- jpg

- bekannt

- Landschaft

- grosse

- Spät

- später

- Start

- am wenigsten

- Niveau

- Gefällt mir

- Links

- Leben

- Dur

- Hersteller

- Malware

- Mann

- verwaltet

- flächendeckende Gesundheitsprogramme

- Märkte

- Kann..

- Mitglied

- Mitglieder

- Microsoft

- Mitte

- Mittlerer Osten

- Minecraft

- mehr

- vor allem warme

- Motivationen

- schlauer bewegen

- gerührt

- Natur

- November

- Nvidia

- Oktober

- of

- bieten

- bieten

- vorgenommen,

- on

- EINEM

- laufend

- Online

- einzige

- betreiben

- or

- Organisationen

- Andere

- Anders

- übrig

- Personen

- Pipeline

- Ort

- Pläne

- Plato

- Datenintelligenz von Plato

- PlatoData

- Punkte

- Bevölkerung

- besitzen

- BLOG-POSTS

- früher

- privat

- problematisch

- Profil

- Programm

- Programmierer

- Programme

- veröffentlicht

- setzen

- ganz

- Ransomware

- Ransomware-Angriffe

- RAT

- umleiten

- Region

- Release

- verlassen

- entfernt

- Fernzugriff

- Forschungsprojekte

- Forscher

- Forscher

- Antwort

- wiederherstellen

- Enthüllt

- Überprüfen

- Überprüfung

- Rockstar

- russisch

- s

- Sicherheit

- sagt

- Zweite

- Sicherheitdienst

- sehen

- verkaufen

- ernst

- Lösungen

- sie

- Shooter

- sollte

- Konzerte

- Silbermedaille

- ähnlich

- einfacher

- da

- Fähigkeiten

- Software

- einige

- anspruchsvoll

- Raffinesse

- Quelle

- Quellcode

- spezifisch

- Anfang

- begonnen

- Beginnen Sie

- Erfolg

- so

- Syrien

- System

- Systeme und Techniken

- Target

- Ziele

- Team

- Technische

- Techniken

- Teenager

- Jugendliche

- Telegram

- Neigen

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- die Welt

- ihr

- Dort.

- vom Nutzer definierten

- Bedrohung

- Bedrohungsakteure

- Durch

- zu

- Werkzeug

- Werkzeuge

- transzendiert

- Trend

- Trojan

- Türkei

- XNUMX

- U-Bahn

- unbekannt

- aktualisiert

- us

- Mitglied

- Verwendung von

- v1

- vielfältig

- Vielfalt

- verschiedene

- Version

- wurde

- Wege

- we

- schwächer

- Webseite

- GUT

- welche

- während

- WHO

- deren

- Fenster

- mit

- Werk

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- jung

- Youtube

- Zephyrnet