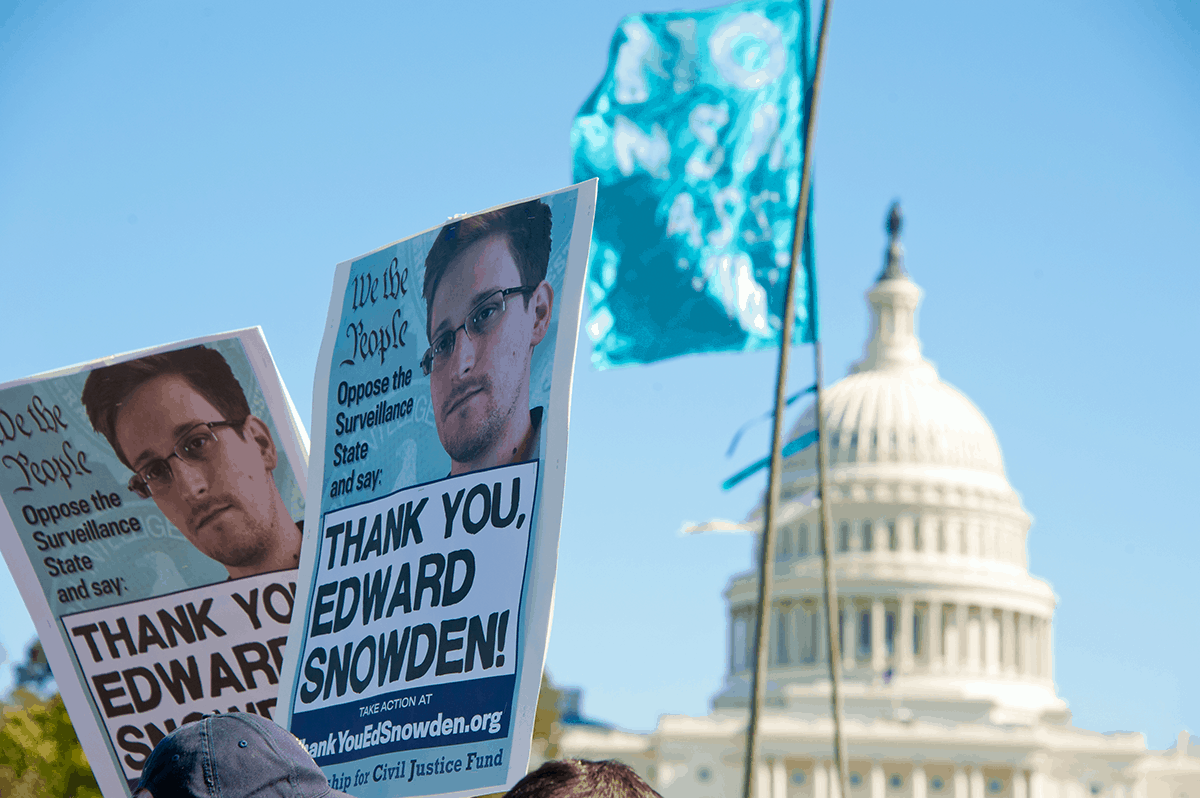

Als 2013 begann, hatte die breite Öffentlichkeit keine Ahnung, wer Edward Joseph Snowden war, aber am Ende des Jahres kannte jeder seinen Namen. Snowden, ein ehemaliger CIA-Mitarbeiter, der Zeit mit der NSA verbracht hatte, beschloss zu teilen hochklassifizierte Informationen mit mehreren führenden Journalisten, die dann die brachen News zur Welt.

Es ist keine Übertreibung zu sagen, dass Snowdens erstaunliche Enthüllungen die Welt, wie wir sie kennen, verändert haben, Geheimdienste und Systeme auf der ganzen Welt in ein verdammtes Licht gerückt haben und unzählige Menschen dazu gebracht haben, lange und gründlich über ihre eigene Privatsphäre, Anonymität und Sicherheit nachzudenken.

„Wir hatten einen Cyber Pearl Harbor. Sein Name war Edward Snowden. " - Ashton Carter, ehemaliger Verteidigungsminister

Unzählige Geschichten geschrieben worden sind, und Debatten haben in den Jahren seit Beginn des Lecks gewütet, und jeder hat seine Sicht auf Snowden und die atemberaubenden Informationen, die er mit der Welt geteilt hat. Seine Handlungen führten sogar zur Entwicklung der Freiheitsgesetz der USA, Dies wurde entwickelt, um die Menge und Art der Daten zu begrenzen, die überwacht und aufgezeichnet werden konnten.

Die Tatsache ist jedoch, wie Snowdens Lecks zeigten, dass hinter den Kulissen unseres Lebens eine Menge Spionage und geheime Datenerfassung stattfinden. Es gibt wahrscheinlich noch viele, die wir nicht einmal kennen, aber Snowdens Informationen haben dazu beigetragen, das Ganze in die Luft zu jagen. Hier sind einige Aufschlüsselungen einiger der größten und wichtigsten Enthüllungen, die er geteilt hat.

Die NSA kann Anruflisten und Daten von Telefongesellschaften verlangen

Dies war tatsächlich einer der erste große Geschichten nach den Snowden-Lecks herauszukommen, aber es ist immer noch eines der wichtigsten. Die erste Geschichte zeigte, dass Verizon, einer der größte Telefongesellschaften war gezwungen, der NSA Daten und Aufzeichnungen für fast alle ihrer Kunden zur Verfügung zu stellen.

Später sahen wir, dass Verizon es nicht war die einzige Firma in so etwas verwickelt. Andere große Telefongesellschaften wie Sprint und AT & T übergaben dem Geheimdienst ebenfalls Telefonaufzeichnungen und Informationen, ohne dass die Kunden eine Ahnung hatten, was los war.

Diese Enthüllung war enorm und löste zu dieser Zeit eine bedeutende Debatte aus, wobei viele dieser Debatten bis heute andauerten. Der damalige Präsident Barack Obama kündigte Pläne zur Überarbeitung der Datenerfassungsprogramme der NSA an, die letztendlich zur Entwicklung des USA Freedom Act führen würden.

Auslösen einer Welle von Datenschutzbedenken

"Wenn Sie Ihre Privatsphäre aufgeben, geben Sie Ihre Macht auf." - - Thor Benson, Journalist

Dieses erste große Leck von Snowden hatte auch große Auswirkungen auf die öffentliche Meinung zu Überwachung und Privatsphäre. Zuvor hatten viele Menschen über den Gedanken gelacht, dass die NSA ihre Telefonanrufe ausspioniert und ihre Daten hinter den Rücken nimmt.

Die ganze Vorstellung schien etwas aus einer Verschwörungstheorie zu sein, aber Snowdens Lecks bewiesen, dass es sehr real war. Von da an konzentrierte sich die Öffentlichkeit mehr auf den Schutz ihrer mobilen Privatsphäre auf jede mögliche Weise und dachte durch die verstärkte Nutzung von mehr über Datenschutz und Anonymität im Internet nach VPNs.

Die Kraft der Schlümpfe

Snowdens Lecks haben uns auch gelehrt, dass das GCHQ, im Wesentlichen die britische Version der NSA, die erschreckende Fähigkeit besitzt, die Telefone von Menschen tatsächlich zu steuern, selbst wenn sie ausgeschaltet sind. Dazu nutzen sie a Reihe von Werkzeugen benannt nach Schlümpfen, den kleinen blauen Zeichentrickfiguren, die erstmals in einer alten belgischen Comic-Serie entstanden sind.

Die Schlümpfe und was sie tun

„Es wird eine Zeit kommen, in der es nicht mehr heißt, dass sie mich über mein Telefon ausspionieren. Schließlich wird es sein: "Mein Telefon spioniert mich aus." - Philip K. Dick, Autor

Snowden enthüllte, dass das GCHQ eine ganze Liste von Schlumpfwerkzeugen hatte, von denen jedes seinen eigenen Gebrauch und Zweck hatte. Hier sind einige Beispiele:

- Verträumter Schlumpf - Kann Telefone aus der Ferne ein- oder ausschalten

- Neugieriger Schlumpf - Kann das Mikrofon des Telefons verwenden, um Gespräche und Geräusche in der Umgebung zu hören

- Tracker Schlumpf - Hat die Fähigkeit, Ihre Position genau zu verfolgen

- Paranoider Schlumpf - Versteckt die Aktivitäten der anderen Schlümpfe, um eine Erkennung zu verhindern

Wie wir sehen können, ist die Kraft dieser 'Schlümpfe' ist ziemlich erschreckend. Natürlich sind diese Tools und Softwareprogramme nur für den Einsatz gegen Kriminelle und mutmaßliche Terroristen konzipiert, aber die Tatsache, dass eine solche Technologie vorhanden ist, hat vielen Mitgliedern der Öffentlichkeit einen Schauer über den Rücken geworfen.

PRISM

"Die Regierung möchte nicht, dass ein System zur Übermittlung von Informationen ununterbrochen bleibt, es sei denn, es steht unter ihrer eigenen Kontrolle." - Isaac Asimov, Geschichten der schwarzen Witwer

Bei weitem eine der gruseligsten Enthüllungen für die amerikanische Öffentlichkeit war die Existenz von PRISM. PRISM war der Codename für ein NSA-Programm, mit dem die Agentur effektiv Daten von großen Technologie- und Internetunternehmen wie Google, Facebook und Apple anfordern konnte.

Es stellte sich heraus, dass PRISMUS ein haupt Quelle der Intelligenz für NSA-Berichte, und es war eine schreckliche Sache für die breite Öffentlichkeit, etwas darüber zu erfahren. Die Menschen reagierten jedoch mit Protesten, Debatten und Demonstrationen und ermutigten sich gegenseitig, sich stärker darauf zu konzentrieren Schutz der Privatsphäre und Anonymität online.

Zu den Arten von Inhalten, die die NSA sammeln konnte, gehörten Suchverläufe, Downloads, E-Mails und mehr. Der Schwerpunkt des Programms lag auf der Verfolgung potenzieller Terrorverdächtiger. Das System ermöglichte jedoch effektiv die Erfassung der Daten fast aller Internetnutzer, was eine enorme Bedrohung für die Privatsphäre der Menschen darstellt.

Die NSA kann Pakete abfangen, bevor sie Ihr Zuhause erreichen

Ein erstaunliches berichten In der deutschen Zeitung "Der Spiegel" wurde bekannt, dass die NSA über eine ganze Liste beängstigender Überwachungssysteme und -methoden verfügt, mit denen sie überall die Augen behalten und Menschen ausspionieren können, ohne dass sie klüger sind.

Der Bericht zeigte, dass die NSA Paketzustellungen abfangen konnte, die auf dem Weg zu einer Person nach Hause waren. Von dort aus konnten Geheimdienstagenten die Pakete öffnen und sehen, was sich darin befand, sowie ihre eigenen Spionagetools und Softwareprogramme hinzufügen.

Auf diese Weise konnten sie effektiv Pakete finden, die in die Häuser der Verdächtigen gingen, den Gegenständen im Inneren Insekten und Spuren hinzufügen und überwachen, wofür der Verdächtige die Ausrüstung verwendete und was hinter verschlossenen Türen vor sich ging.

Der ANT-Katalog

Der Bericht des Spiegels hob einige der Tools hervor, die verwendet werden könnten, und verglich die Liste mit einem "Versandhandelskatalog". Die Tools wurden alle unter dem Akronym zusammengefasst ANTsteht für Advanced Network Technology. Jedes Tool hat seinen eigenen Codenamen und eine eigene Produktliste im 'Katalog', in der seine Funktionen und Verwendungszwecke beschrieben werden.

Beispiele für ANT-Tools:

- SURLYSPAWN - Kann Tastenanschläge auf einem Computer protokollieren und drahtlos übertragen, auch wenn der Computer nicht mit dem Internet verbunden ist

- KANDYGRAMM - Kann einen GSM-Handyturm imitieren, um die Zellkommunikation zu überwachen

- FIREWALK - Dieses Tool sieht aus wie eine normale RJ45-Internetbuchse und kann Gerätedaten über Funkwellen einspeisen und überwachen

- AFFENKALENDER - Kann die Geolokalisierung eines Mobiltelefons über eine geheime Textnachricht übertragen

- BAUMWOLLE - Diese Tools sehen aus wie USB- und Ethernet-Anschlüsse und können sich in Computer hacken und Fernzugriff ermöglichen

Genau wie die Schlumpfwerkzeuge, die vom GCHQ im Vereinigten Königreich verwendet wurden, waren diese Spionagewerkzeuge und Ausrüstungsgegenstände mit dem Codenamen für viele Menschen sehr beängstigend, da sie bewiesen, dass NSA-Agenten Zugang zu Ausrüstung hatten, die die Überwachung unglaublich einfach machen konnte für sie und für ihre Ziele fast völlig nicht nachweisbar.

Die NSA kann sogar Tech Giants hacken

An Artikel In der Washington Post heißt es, die NSA habe sich tatsächlich in Rechenzentren der großen Technologiegiganten Google und Yahoo gehackt, um die Kommunikation und den Verkehr in diesen Zentren zu überwachen.

Dies war eine besonders beängstigende Entdeckung für die breite Öffentlichkeit, da sich herausstellte, dass die Spionagewerkzeuge der NSA kaum Grenzen gesetzt waren. Wenn selbst die größten Internetunternehmen der Welt so einfach gehackt werden könnten, war dann jemand wirklich sicher?

Es war auch schockierend für die Menschen zu sehen, dass die NSA bereit war, ihre Fülle an Hacking-Tools gegen große amerikanische Unternehmen einzusetzen. Google und Yahoo haben beide Erklärungen veröffentlicht, um jegliches Bewusstsein für die Überwachung zu leugnen und ihren Schock und ihre Bestürzung auszudrücken, sogar bei Yahoo Maßnahmen ergreifen um seine Verbindungen zu verschlüsseln.

Die frühere CEO von Yahoo, Marissa Meyer, erklärte, Yahoo werde der NSA keinen Zugang zu ihren Rechenzentren gewähren und habe dies in der Vergangenheit nie getan. Dies trug dazu bei, viele Mitglieder der Öffentlichkeit und der allgemeinen Internetnutzer zu beruhigen, aber viele Menschen machten sich immer noch Sorgen, dass große Unternehmen hinter ihrem Rücken zwielichtige Geschäfte machen würden.

Die britische NSA spioniert Glasfaserverbindungen auf der ganzen Welt aus

Es wurde auch bekannt, dass das GCHQ, das britische NSA-Äquivalent, verschiedene Überwachungsinstrumente verwendet, um Glasfaserkabel und -verbindungen auf der ganzen Welt zu hacken. Dies geschieht alles unter dem Codenamen 'Tempora, 'Dies ist ein Überwachungssystem, das seit 2011 läuft.

Dieser System Im Wesentlichen umfasste das GCHQ die Platzierung von Abfangjägern an mehreren hundert Glasfaserkabeln, die in das Vereinigte Königreich ein- und aus dem Vereinigten Königreich verlaufen. Diese Abfangjäger könnten Daten direkt von den Kabeln erfassen, wobei Geheimdienstmitarbeiter diese Daten genau beobachten und analysieren, um festzustellen, was sie für interessant oder für weitere Untersuchungen wert halten.

Laut Snowdens Lecks könnten die vom GCHQ über Tempora gesammelten Informationen auch an die NSA weitergegeben werden, wobei Hunderttausende von NSA-Auftragnehmern diese Daten einsehen können.

Die NSA sammelt Kontaktlisten

"Es gab noch nie in der Geschichte der Menschheit eine Zeit, in der so viele Menschen routinemäßig Aufzeichnungs- und Überwachungsgeräte tragen." - Steven Magee, Autor

Zu den Überwachungs- und Antiterrormaßnahmen der NSA gehört auch die Sammlung von unzähligen E-Mail- und Kontaktlisten von Internet- und Smartphone-Nutzern. Die Lecks von Snowden zeigten, dass bis zu 250 Millionen dieser Kontaktlisten pro Jahr erstellt werden konnten.

Es ist wichtig anzumerken, dass dieses System nur in Übersee verwendet wurde und sich an Nicht-US-Bürger richtet. Tatsache ist jedoch, dass buchstäblich Hunderttausende dieser Listen auf der ganzen Welt gesammelt werden und auch viele Amerikaner vorkommen Um an fremde Orte zu reisen, ist es unvermeidlich, dass auch deren Daten gefährdet sind.

Grenzenloser Informant bewies, dass die NSA Amerikaner ausspionierte

Grenzenloser Informant (oder BOUNDLESSINFORMANT) ist der Codename, der einem von der NSA verwendeten Big-Data-Analysetool gegeben wird. Dieses Tool verfolgt im Wesentlichen alle von der NSA weltweit gesammelten Metadaten und erstellt aus diesen Daten eine Art „Heatmap“, um zu zeigen, woher sie stammen und welche Länder am häufigsten angesprochen werden.

Das Tool hat das gezeigt Milliarden Jeden Monat wurden Informationen gesammelt, und es zeigte sich auch, dass Bürgern der Vereinigten Staaten mehrere Milliarden Informationen entnommen wurden. Dies trotz der Tatsache, dass die NSA speziell hatte angegeben an den Kongress, dass er keine Daten über Millionen amerikanischer Bürger sammelte und nicht einmal die Fähigkeit dazu hatte.

Mit XKeyScore kann die NSA die Online-Aktivitäten aller verfolgen

„Sie können jede E-Mail auf der Welt lesen, jeden, für den Sie eine E-Mail-Adresse haben. Jede Website: Sie können den Verkehr von und zu ihr beobachten. Jeder Computer, an dem eine Person sitzt: Sie können ihn ansehen. Jeder Laptop, den Sie verfolgen: Sie können ihm folgen, während er sich von Ort zu Ort auf der ganzen Welt bewegt. Es ist eine zentrale Anlaufstelle für den Zugriff auf die Informationen der NSA. “

So Edward Snowden beschreibt die Macht der XKeyScore, das vielleicht das mächtigste Internet-Spionagetool der NSA von allen. Dieses Computersystem, auch als XKS bekannt, wurde entwickelt, um Internetdaten von Benutzern auf der ganzen Welt zu durchsuchen und zu analysieren. Täglich werden große Mengen dieser Daten gesammelt.

Darüber hinaus können all diese Daten im Rahmen des 'mit anderen Geheimdiensten geteilt werden.Fünf Augen'und' Vierzehn Augen ' AllianzenSo könnten Agenturen wie das GCHQ in Großbritannien oder das Defence Intelligence Headquarters in Japan auch Zugang zu Informationen über die Surfgewohnheiten, den Suchverlauf und die allgemeine Internetnutzung einer Person erhalten.

Kampf gegen die Internetüberwachung

Angesichts der vielen erschütternden Enthüllungen, die aus den Snowden-Lecks hervorgehen, insbesondere im Hinblick auf die Internetüberwachung durch Systeme wie XKeyScore, möchten viele Menschen Maßnahmen ergreifen, um online sicherer zu sein und ihre Daten privat zu halten.

Deshalb ist Statistiken zeigen einen großen Sprung in der Anzahl der Menschen, die virtuelle private Netzwerke (VPNs) nutzen. VPN-Anbieter mögen ExpressVPN und NordVPN sind im Wesentlichen in der Lage, Ihre Internetverbindungen zu verschlüsseln und Ihre Online-Präsenz zu verbergen, was bedeutet, dass selbst wenn versucht würde, Ihre Aktivitäten zu verfolgen, diese nicht erfolgreich wären.

Andere VPNs, die einen Besuch wert sind:

Vor- und Nachteile der Verwendung eines VPN

| Vorteile | Nachteile |

| Verstecken Sie Ihre Online-Präsenz und verschlüsseln Sie Ihre Verbindungen für vollständige Anonymität | Monatliche / jährliche Abonnementgebühren |

| Schützen Sie sich vor Hackern und bösartiger Software. | Die Verbindungsgeschwindigkeiten können manchmal variieren, abhängig vom gewählten VPN |

| Greifen Sie auf regionale und eingeschränkte Inhalte und Dienste wie Netflix zu | |

| Genießen Sie auf Reisen absolute Sicherheit. |

Die NSA spioniert globale Führer aus

Wir haben gesehen, dass riesige Technologieunternehmen wie Google und Apple vor den Spionagetools der NSA nicht sicher sind, und das gilt auch für diese Weltführer wie Präsidenten und Premierminister. Viele Dokumente aus Snowdens Akten haben ergeben, dass die NSA im Laufe der Jahre über 120 verschiedene weltweit führende Unternehmen angesprochen hat, deren Kommunikation ausspioniert und ihre Telefongespräche tatsächlich mitgehört hat.

Beispiele für gehackte Führungskräfte:

Der ehemalige brasilianische Präsident Dilma Roussef, ehemaliger mexikanischer Präsident Felipe Calderon und aktueller deutscher Bundeskanzler Angela Merkel waren alle Opfer der Überwachung durch die NSA. Die NSA war sogar in der Lage, Treffen zwischen mehreren führenden Persönlichkeiten der Welt auszuspionieren G8 und G20 Gipfel.

Der Knock-On-Effekt

Diese Art der Überwachung wirkt sich nicht direkt auf das durchschnittliche Publikum aus, aber die Enthüllungen haben bereits zu zunehmenden Spannungen zwischen den Vereinigten Staaten und mehreren anderen Ländern auf der ganzen Welt geführt. Zum Beispiel, als Snowden enthüllte, dass die NSA gewesen war China ausspionierenwurde die Beziehung zwischen den beiden Ländern ein schwerer Schlag versetzt.

Die NSA arbeitet aktiv gegen die Internetverschlüsselung

Wiederum können wir eine weitere beängstigende Entdeckung für Internetnutzer auf der ganzen Welt sehen, da Snowdens Lecks auch zeigten, dass die NSA Agententeams beauftragt hatte zusammenbrechen weit verbreitete Online-Verschlüsselungs- und Sicherheitsmaßnahmen.

In einem Dokument des GCHQ heißt es: „In den letzten zehn Jahren hat die NSA aggressive, vielschichtige Anstrengungen unternommen, um weit verbreitete Internetverschlüsselungstechnologien zu brechen. Riesige Mengen verschlüsselter Internetdaten, die bisher verworfen wurden, können jetzt genutzt werden. “.

Dieses NSA-Programm wurde Bullrun genannt und verwendete verschiedene Hacking-Tools wie Brute-Force-Angriffe, um Standardverschlüsselungssysteme wie HTTPS und SSL zu durchbrechen, die im gesamten Internet für Systeme wie Online-Banking und Käufe verwendet werden.

Die NSA hat ein eigenes "Special Forces" -Team von Hackern

Die NSA verfügt nicht nur über eine Vielzahl bemerkenswert leistungsfähiger Hacking-Tools und -Systeme, sondern kann auch auf die Dienste der „Maßgeschneiderte Zugriffsvorgänge" Mannschaft. Dieses Team, kurz TAO genannt, besteht aus Elite-Hackern, die verschiedene Tools (wie die im ANT-Katalog oben gezeigten) verwenden können, um sich mit erstaunlicher Leichtigkeit in Computer zu hacken.

Mit einem Arsenal an Hacking-Systemen und -Geräten kann das TAO-Team in Computer einbrechen, unabhängig davon, ob diese online oder offline sind. Von dort aus können sie den Standort, die Internetaktivität, Tastenanschläge, die Kommunikation usw. überwachen und das Gerät mit Trojanern und anderen Formen von Malware infizieren.

Geheimdienste können Sie sogar durch wütende Vögel ausspionieren

Es mag zu verrückt klingen, um wahr zu sein, aber die Berichte und Lecks haben auch festgestellt, dass Geheimdienste wie die NSA oder das britische GCHQ tatsächlich Fehler in der Gestaltung bestimmter Apps ausnutzen können, einschließlich beliebter Handyspiele wie Wütende Vögel, um Smartphone-Benutzer auszuspionieren. Diese Apps tragen den Spitznamen 'undichte Apps, 'und es gibt Millionen von Beispielen da draußen.

Wenn Sie ein einfaches Spiel eröffnen, wie es Millionen von Menschen jeden Tag tun, während sie mit dem Zug zur Arbeit fahren oder eine kurze Kaffeepause einlegen, können Sie dies tun Geheimdienste mit persönlichen Daten wie Alter, Geschlecht, Name, E-Mail-Adresse und sogar Ihrem aktuellen Standort.

Wie passiert es?

Diese Informationslecks sind alle auf die Tatsache zurückzuführen, dass viele Apps häufig den Zugriff auf einige Ihrer persönlichen Informationen verlangen, um zusätzliche Funktionen wie die Integration von sozialen Medien und die Möglichkeit bereitzustellen, Ihre Highscores zu teilen oder mit Freunden zu spielen. Diese Apps werden nicht von Sicherheitsexperten erstellt, daher können Geheimdienste oder böswillige Hacker einige kleine Lücken aufweisen, die sie ausnutzen können.

Inwieweit Geheimdienste Apps verwenden können, um Informationen über einen Benutzer zu erhalten, ist nicht vollständig geklärt. Es wird jedoch davon ausgegangen, dass Agenten neben grundlegenden Informationen und dem aktuellen Standort auch Apps verwenden können, um Informationen zu Ihrer politischen Ausrichtung, sexuellen Orientierung und Einkommen, Familienstand, Bildungsniveau und mehr!

Beispiele für undichte Apps:

- Google Maps

- flickr

- 7

- Zugang

- Action

- Aktivitäten

- Zusätzliche

- Agenten

- Alle

- amerikanisch

- Analyse

- angekündigt

- Anonymität

- App

- Apple

- Apps

- Archiv

- um

- AT & T

- Bankinggg

- bbc

- Big Data

- Größte

- Milliarde

- Schwarz

- Briten

- Bugs

- rufen Sie uns an!

- Kapazität

- Karikatur

- CEO

- Überprüfung

- geschlossen

- Code

- Kaffee

- Kommen

- Kommunikation

- Unternehmen

- Computer

- Kongress

- Verbindungen

- Verschwörung

- Gespräche

- Länder

- Criminals

- Strom

- Kunden

- Cyber-

- technische Daten

- Datenanalyse

- Tag

- Angebote

- Debatten.

- Militär

- Die Lieferungen

- Demand

- Entwicklung

- Geräte

- DID

- Unterlagen

- Bildungswesen

- Verschlüsselung

- Ausrüstung

- Spionage

- Experten

- Ausnutzen

- Vorname

- Mängel

- Setzen Sie mit Achtsamkeit

- folgen

- Forbes

- Freiheit

- Spiel

- Games

- Ausrüstung

- Allgemeines

- Global

- der Regierung

- hacken

- Hacker

- Hacking

- hier

- Verbergen

- High

- Hervorheben

- Geschichte

- Startseite

- Ultraschall

- HTTPS

- riesig

- hunderte

- Idee

- Einschließlich

- Einkommen

- Info

- Information

- Integration

- Intelligenz

- Internet

- Untersuchung

- beteiligt

- IT

- Japan

- Journalisten

- Laptop

- führen

- führenden

- Leck

- Undichtigkeiten

- LERNEN

- geführt

- Niveau

- !

- Liste

- listing

- Listen

- aus einer regionalen

- Standorte

- Lang

- Dur

- Making

- Malware

- Medien

- Tagungen

- Mitglieder

- Million

- Mobil

- Netzwerk

- Netzwerke

- News

- Notion

- Online

- XNUMXh geöffnet

- Auftrag

- Andere

- Überholung

- Personen

- Daten

- Telefone

- Planet

- Spieler

- Reichlich

- Beliebt

- Werkzeuge

- Präsident

- Datenschutz

- privat

- Produkt

- Programm

- Programme

- Proteste

- Öffentlichkeit

- Einkäufe

- Radio

- Aufzeichnungen

- berichten

- Meldungen

- Ressourcen

- Risiko

- Laufen

- safe

- Suche

- Sicherheitdienst

- Ergreifen

- Modellreihe

- Leistungen

- Geschlecht

- Teilen

- von Locals geführtes

- Einfacher

- Smartphone

- Smartphones

- So

- Social Media

- Social Media

- Software

- Kundschafter

- Sprint

- Normen

- Anfang

- Staaten

- Status

- Abonnement

- erfolgreich

- Überwachung

- System

- Systeme und Techniken

- Tech

- Technologie

- Thema

- Denken

- Zeit

- Tracking

- der Verkehr

- Trojan

- Vereinigt

- Großbritannien

- USA

- us

- USA

- USB

- Nutzer

- Anzeigen

- Assistent

- VPN

- VPNs

- Washington

- Ansehen

- Wave

- Reichtum

- Webseite

- WHO

- Wikipedia

- gewinnen

- Arbeiten

- Werk

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- wert

- Yahoo

- Jahr

- Jahr

- Youtube

![Die 5 besten Bitcoin-Sportwetten-Websites [2023] (analysiert und genehmigt) Die 5 besten Bitcoin-Sportwetten-Websites [2023] (analysiert und genehmigt)](https://platoblockchain.com/wp-content/uploads/2023/12/best-5-bitcoin-sports-betting-sites-2023-analyzed-approved-300x168.png)

![25 besten Webhosting-Dienste [2020] - Bitcoin akzeptiert 25 beste Webhosting-Dienste [2020] – Von Bitcoin akzeptierte PlatoBlockchain-Datenintelligenz. Vertikale Suche. Ai.](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)