Lesezeit: 4 Minuten

Zusammenfassung:

Am 7. Oktober 2022 gab es einen Exploit, der die native Cross-Chain-Brücke namens „BSC Token Hub“ betraf. Der Fehler liegt im Proof-Verifizierer der Brücke. Insgesamt wurden 2 Millionen BNB abgezogen und Binance hat das BSC-Netzwerk vorübergehend pausiert, um weiteren Schaden zu verhindern. Die von BSC abgezogenen Mittel werden auf 100 bis 110 Millionen US-Dollar geschätzt.

Einführung in die Binance Smart Chain & Token Hub Bridge:

Binance Smart Chain (BSC) ist ein Blockchain-basiertes Netzwerk, das zum Ausführen von Anwendungen verwendet wird, die auf Smart Contracts basieren. BSC arbeitet parallel mit der nativen Binance Chain (BC) von Binance, sodass Benutzer die schnelle Transaktionskapazität des BC sowie die intelligenten Vertragsfunktionen von BSC nutzen können.

- BNB Beacon-Kette (früher Binance Chain) – BNB-Chain-Governance (Einsatz, Abstimmung)

- BNB Smart Chain (BSC) (zuvor Binance Smart Chain) – EVM-kompatibel, Consensus-Layer und mit Hubs zu Multi-Chains

Verpasse nicht unseren Artikel für weitere Informationen an.

BSC-Token-Hub:

Der BSC Token Hub ist die kettenübergreifende Brücke zwischen BNB Beacon Chain (BEP2) und BNB Chain (BEP20 oder BSC). Schauen Sie sich den Beamten an Dokumentation von Binance für weitere Details.

Schwachstellenanalyse & Auswirkungen:

Details der Angriffstransaktion:

Adresse des Hackers: 0x489a8756c18c0b8b24ec2a2b9ff3d4d447f79bec

1. Txn-Hash: 0xebf83628ba893hd35b496121fb8201666b8e09f3cbadf0e269162baa72efe3b8b

2. Txn-Hash: 0x05356fd06ce56a9ec5b4eaf9c075abd740cae4c21eab1676440ab5cd2fe5c57a

BSC-Token-Hub-Vertrag: 0x0000000000000000000000000000000000001004

Ursprünglicher Txn-Hash (mit einer Blockhöhe von 110217401): 0x79575ff791606ef2c7d69f430d1fee1c25ef8d56275da94e6ac49c9c4cc5f433

Der Käfer:

BSC Token Hub verwendet einen vorkompilierten Vertrag zur Validierung von IAVL-Bäumen (Immutable AVL) bei der Durchführung einer Cross-Chain-Transaktionsverifizierung. Der Exploiter nutzte einen Fehler in der Proof-Verifizierungslogik, indem er einen legitimen Proof anpasste, um die Brücke zu 2M BNB zu machen.

Die eigentliche Ursache scheint dies zu sein Linie:

Das Problem ist, dass lpath.Right bei der Berechnung des Root-Hash des Baums nicht verwendet werden könnte.

Um dies zu beheben, sollte die Zeile geändert werden

Ab:

```

if !bytes.Equal(derivedRoot, lpath.Right) ...zu so etwas wie:

“`

Zu:

```

expectedHash := lpath.Left if len(lpath.Left) == 0 { expectedHash = lpath.Right } if !bytes.Equal(derivedRoot, expectedHash) ...“`

Der Angriff:

1. Der Angreifer verwendete den Hash eines erfolgreich gesendeten Blocks, der vor 2 Jahren erstellt wurde (angegebener Block: 110217401), um eine Nutzlast als Blattknoten zu erstellen, um den IAVL-Baum zu überprüfen. Original-Transaktionsdetails dazu finden Sie hier hier.

2. Der Angreifer injiziert einen Blattknoten, der als Schlüssel die aktuelle Paketsequenz und als Wert den bösen Nutzlast-Hash enthält (dh 1M BNB an seine Adresse prägt). Dann wurde dem Blatt ein leerer innerer Knoten hinzugefügt, um den Implementierungsbeweis zu erfüllen.

3. Der Angreifer hat im Hash des gerade erstellten Blattknotens den linken Pfad als Rechts gesetzt, um den Root-Hash mit dem erfolgreich übermittelten Root-Hash gleichzusetzen, und schließlich den Auszahlungsnachweis für den bestimmten Block erstellt und die Transaktion übermittelt.

4. Nach erfolgreicher Übermittlung der Transaktion und Erhalt von 1 Mio. BNB. Der Angreifer wiederholte die Schritte erneut und gewann weitere 1 Million BNB. Die Gesamtsumme belief sich auf 2 Millionen BNB, dh 570 Millionen Dollar.

Der Angreifer versuchte 17 Mal, 1 Mio. BNB zu prägen, aber er scheiterte 15 Mal und es wurden nur 2 Mio. BNB geprägt. Der Grund dafür war, dass sie einen Wettbewerb mit anderen legitimen Transaktionen hatten, die den Exploiter tx mit derselben Paketsequenz vorangetrieben haben.

Nach dem Exploit:

Wenige Stunden nach dem Angriff kündigte der CEO von Binance CZ den Vorfall durch einen Tweet an und stoppte das BSC-Netzwerk, um weiteren Schaden zu verhindern.

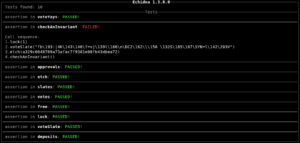

Ein paar Stunden später hat Binance das Problem mit der neuesten Version v1.1.15 behoben. Es blockierte den Geldfluss der Angreifer, indem es die Adresse des Angreifers auf die schwarze Liste setzte.

Binance hat die Adresse des Angreifers kürzlich auf die schwarze Liste gesetzt verpflichten.

Stand der Mittel:

Aktuelle Vermögenswerte, die der Angreifer in verschiedenen Ketten hält:

Der Geldfluss:

Bildquelle: https://twitter.com/BeosinAlert/status/1578290676793384961/photo/1

Weitere Referenz / Credit:

https://github.com/emilianobonassi/bsc-hack-analysis-2022-10-06

Web3-Sicherheit – Notwendigkeit der Stunde

Warum QuillAudits für Web3-Sicherheit?

QuillAudits ist mit Tools und Fachwissen gut ausgestattet, um Cybersicherheitslösungen bereitzustellen, die den Verlust von Millionen von Geldern einsparen.

9 Views

- Binanzkette

- Bitcoin

- Blockchain

- Blockchain-Konformität

- Blockchain Konferenz

- coinbase

- Einfallsreichtum

- Konsens

- Krypto-Konferenz

- Kryptoabbau

- kryptowährung

- dezentralisiert

- DeFi

- Digitale Assets

- Astraleum

- Maschinelles Lernen

- nicht fungibler Token

- Plato

- platon ai

- Datenintelligenz von Plato

- Platoblockkette

- PlatoData

- Platogaming

- Vieleck

- Nachweis der Beteiligung

- Quillhash

- Intelligente Vertragssicherheit

- Trending

- W3

- Zephyrnet