Χρόνος διαβασματός: 6 πρακτικάΗ ομάδα της Comodo Cyber Security αποκαλύπτει την εσωτερική λειτουργία του τελευταίου στελέχους αυτής της επίμονης απειλής

Η ομάδα του Comodo Cyber Security ερευνά συνεχώς το πιο πρόσφατο ransomware για να βοηθήσει στην καλύτερη προστασία των χρηστών μας και να μοιραστεί τα ευρήματά μας με τις ευρύτερες κοινότητες του netsec και των ιών. Σήμερα θα θέλαμε να σας πούμε για μια νεότερη έκδοση του ransomware που ονομάζεται Dharma έκδοση 2.0.

Το κακόβουλο λογισμικό εμφανίστηκε για πρώτη φορά το 2016 με το όνομα CrySIS. Στοχεύει συστήματα Windows και κρυπτογραφεί τα αρχεία του θύματος με ισχυρούς αλγόριθμους AES-256 και RSA-1024, προτού απαιτήσει λύτρα στα Bitcoins. Όπως με σχεδόν όλα τα στελέχη του ransomware, τα αρχεία είναι εντελώς ανακτήσιμα χωρίς το κλειδί αποκρυπτογράφησης και το θύμα πρέπει να πληρώσει τα λύτρα για να πάρει το κλειδί.

Ο trojan του Dharma παραδίδεται με αδύναμους κωδικούς πρόσβασης στις συνδέσεις RDP ή βάζοντας το θύμα να ανοίξει ένα κακόβουλο συνημμένο email. Η πρώτη μέθοδος περιλαμβάνει τη σάρωση της θύρας 3389 από τον εισβολέα για συνδέσεις που χρησιμοποιούν το πρωτόκολλο RDP. Μόλις βρεθεί ένας στόχος, ο εισβολέας προσπαθεί να συνδεθεί στη σύνδεση δοκιμάζοντας αυτόματα διαφορετικούς κωδικούς πρόσβασης από μια τεράστια βιβλιοθήκη γνωστών κωδικών πρόσβασης, μέχρι να λειτουργήσει ένας από αυτούς. Από εκεί, ο εισβολέας έχει τον απόλυτο έλεγχο της μηχανής στόχου και εκτελεί το Dharma ransomware χειροκίνητα στα αρχεία του χρήστη.

Η τελευταία μέθοδος είναι μια κλασική επίθεση μέσω email. Το θύμα λαμβάνει ένα email που μοιάζει να προέρχεται από τον πραγματικό παροχέα προστασίας από ιούς. Περιέχει μια προειδοποίηση σχετικά με κακόβουλο λογισμικό στο μηχάνημά τους και τους δίνει εντολή να εγκαταστήσουν το συνημμένο αρχείο προστασίας από ιούς για να αφαιρέσει την απειλή. Φυσικά, το συνημμένο δεν είναι πρόγραμμα προστασίας από ιούς, είναι το Dharma 2.0, το οποίο στη συνέχεια προχωρά στην κρυπτογράφηση των αρχείων του χρήστη και ζητά λύτρα για να τα ξεκλειδώσετε.

Τον Φεβρουάριο του 2020, το Comodo Cyber Security Η ομάδα ανακάλυψε την τελευταία εξέλιξη αυτού κακόβουλο λογισμικό, Dharma 2.0. Αυτή η έκδοση περιέχει τη βασική λειτουργία κρυπτογράφησης και στη συνέχεια λύτρων των προηγούμενων εκδόσεων, αλλά περιέχει επίσης μια πρόσθετη κερκόπορτα που παρέχει δυνατότητες απομακρυσμένου διαχειριστή. Ας ρίξουμε μια προσεκτική ματιά στις λεπτομέρειες του Dharma 2.0, με τη βοήθεια της ομάδας Comodo Cyber Security.

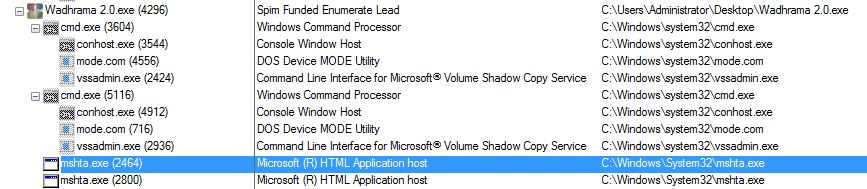

Ιεραρχία Εκτέλεσης Διαδικασίας του Ντάρμα 2.0

Το δέντρο εκτέλεσης του κακόβουλου λογισμικού εμφανίζεται στο παρακάτω στιγμιότυπο οθόνης, με το "Wadhrama 2.0.exe" στην κορυφή της λίστας:

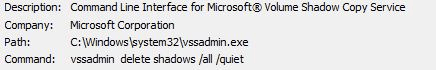

Το κακόβουλο λογισμικό χρησιμοποιεί το βοηθητικό πρόγραμμα λειτουργίας συσκευής DOS για να συλλέξει ορισμένες πληροφορίες σχετικά με το πληκτρολόγιο του θύματος και διαγράφει τυχόν σκιώδη αντίγραφα των αρχείων του. Η εντολή «vssadmin delete shadows / all / quiet» χρησιμοποιείται συνήθως στο ransomware για τη διαγραφή υπαρχόντων σημείων επαναφοράς των Windows, ληστεύοντας τον χρήστη ενός αντιγράφου ασφαλείας των αρχείων τους:

Με τα σκιώδη αντίγραφα να απουσιάζουν, οι χρήστες δεν μπορούν να επαναφέρουν τα αρχεία τους, εκτός εάν διαθέτουν εξωτερικό αντίγραφο ασφαλείας τρίτου μέρους. Πολλές επιχειρήσεις διαθέτουν τέτοια αντίγραφα ασφαλείας, αλλά ένας ανησυχητικός αριθμός δεν έχει.

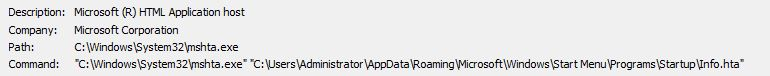

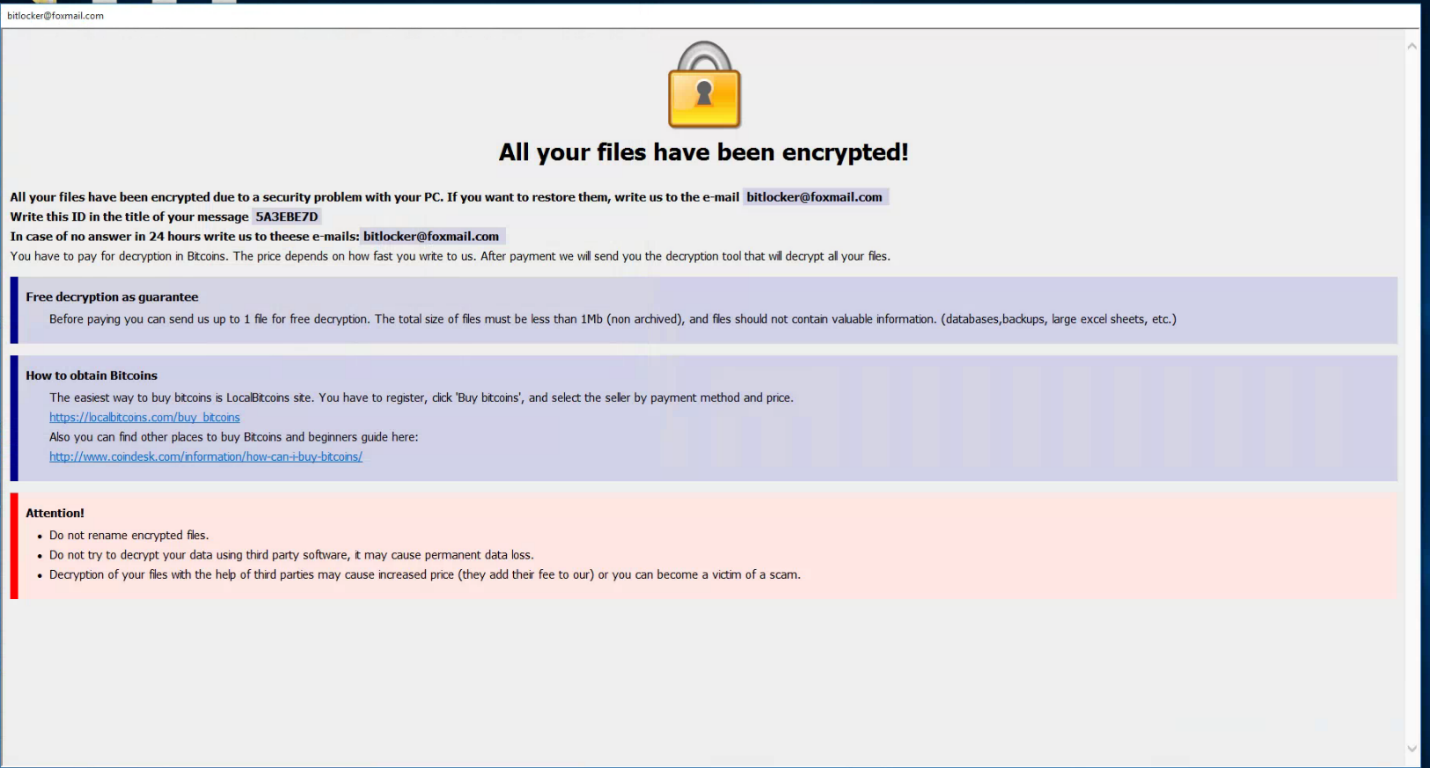

Αφού κρυπτογραφήσει όλα τα αρχεία στον υπολογιστή, ο εισβολέας χρειάζεται τώρα έναν τρόπο να κοινοποιήσει τις οδηγίες του στο θύμα. Αυτό το κάνει χρησιμοποιώντας το "mshta.exe" για να ανοίξει το "Info.hta" ως αυτόματη εκτέλεση με την εντολή

«C: UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta».

Το "Info.hta" είναι το αρχείο που περιέχει τη σημείωση λύτρων:

"Όλα τα αρχεία σας έχουν κρυπτογραφηθεί!"

Δυναμική ανάλυση του Dharma 2.0

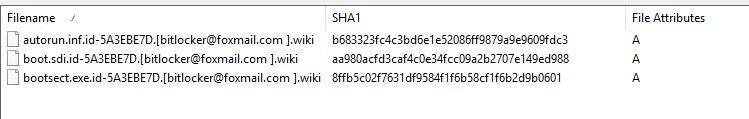

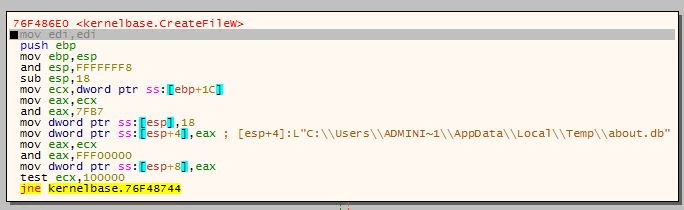

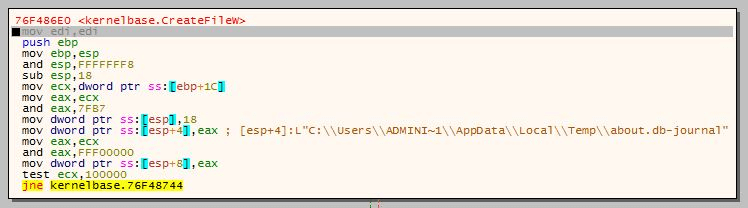

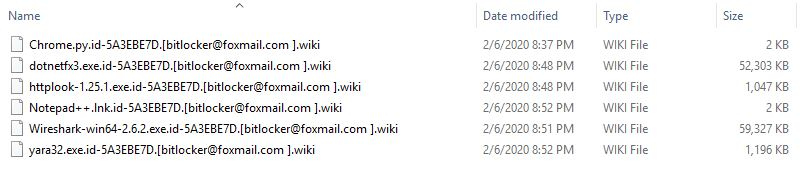

Το Wadhrama 2.0.exe δημιουργεί δύο αρχεία sql, «about.db» και «about.db-journal» στο <% usersadministratorappdatalocaltemp%>. Δημιουργεί ένα αντίγραφο του στο <% system32%>, <% startup%> και προσθέτει την επέκταση "[bitlocker@foxmail.com] .wiki" στο τέλος όλων των κρυπτογραφημένων αρχείων:

c: usersadministratorappdatalocaltempabout.db

c: usersadministratorappdatalocaltempabout.db-περιοδικό

c: windowssystem32Wadhrama 2.0.exe

c: usersadministratorappdataroamingmicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c: programdatamicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: bootbootstat.dat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c: bootsect.bak.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: config.sys.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: autoexec.bat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

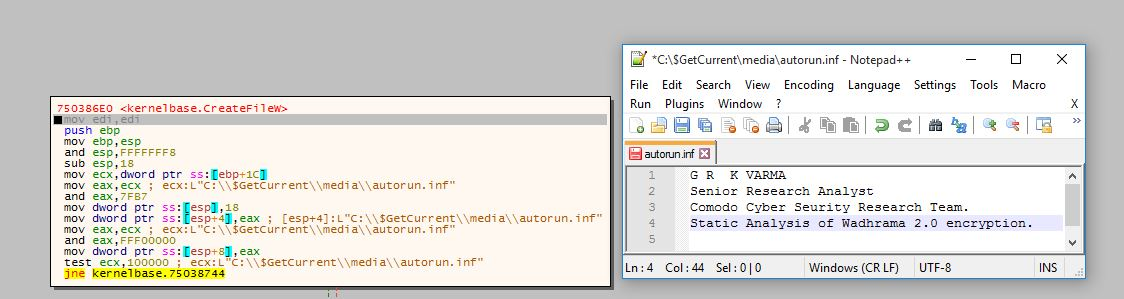

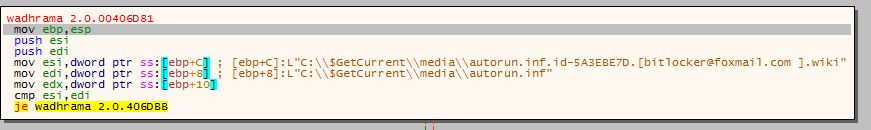

Στατική ανάλυση του Dharma 2.0

Η ομάδα ασφάλειας στον κυβερνοχώρο δοκίμασε την πολυπλοκότητα κρυπτογράφησης του Dharma 2.0 δημιουργώντας τρία πανομοιότυπα αρχεία κειμένου 5 γραμμών με το ακόλουθο περιεχόμενο:

Ονομάσαμε τα τρία αρχεία ως "autorun.inf", "boot.sdi" και "bootsect.exe" και μετακινήσαμε το καθένα σε διαφορετική τοποθεσία. Επειδή όλα τα αρχεία έχουν τον ίδιο τύπο, μέγεθος και έχουν το ίδιο περιεχόμενο, μοιράζονται όλα την ίδια υπογραφή SHA1 - 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Αυτό είναι ένα στιγμιότυπο οθόνης των αρχείων πριν από την κρυπτογράφηση από το Dharma:

Μετά την κρυπτογράφηση, το καθένα έχει διαφορετικό μέγεθος αρχείου και υπογραφή:

Ωφέλιμο φορτίο Dharma 2.0

- Το Dharma 2.0 δημιουργεί δύο αρχεία βάσης δεδομένων που ονομάζονται "about.db" και "about.db-journal" στο "<%AppData%>\local\temp". Τα αρχεία είναι αρχεία SQLite και περιέχουν τα ακόλουθα

πίνακες - 'setting' και 'keymap'. Οι βάσεις δεδομένων επιτρέπουν απομακρυσμένες εντολές διαχειριστή όπως / eject / eject , / runas / runas , / syserr / syserr , / url / url ,

/ runcreensaver / runcreensaverd, / shutdisplay / shutdisplayd, / edithost / edithostsd,

/ επανεκκίνηση / επανεκκίνηση, / shutdown / shutdownd / logoff / logoffd, / lock / lockd, / quit / quitd, / config / configd

/ περίπου / περίπου.

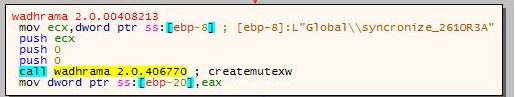

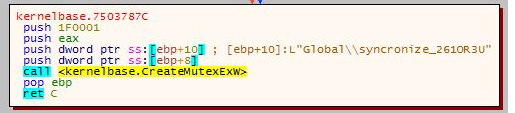

• Το Dharma 2.0 δημιουργεί δύο αντικείμενα mutex που ονομάζονται "Global\syncronize_261OR3A" και "Global\syncronize_261OR3U". Τα αντικείμενα Mutex περιορίζουν τον όγκο μιας διεργασίας που μπορεί να έχει πρόσβαση σε ένα συγκεκριμένο κομμάτι δεδομένων. Αυτό κλειδώνει αποτελεσματικά τα δεδομένα από άλλες διεργασίες, ώστε η κρυπτογράφηση να μπορεί να προχωρήσει χωρίς διακοπή.

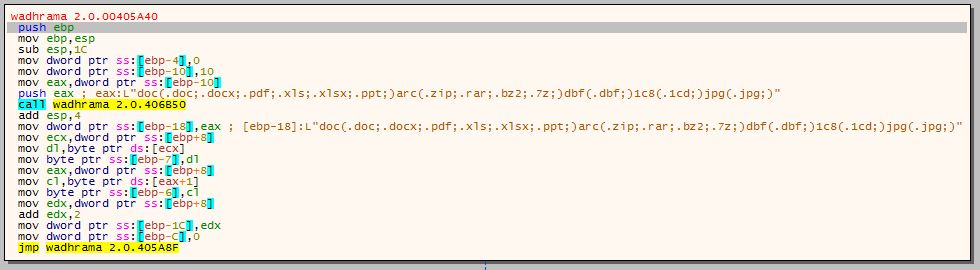

• Το Dharma 2.0 αναζητά τις ακόλουθες επεκτάσεις αρχείων για κρυπτογράφηση:

◦ Μορφές αρχείων προσωπικού εγγράφου: 'doc (.doc; .docx, .pdf; .xls; .xlss; .ppt;)'

Format Μορφή αρχείων αρχειοθέτησης: 'arc (.zip; .rar; .bz2; .7z;)'

Format Μορφή αρχείων βάσης δεδομένων: 'dbf (.dbf;)'

Format Μορφή αρχείου κρυπτογράφησης SafeDis: '1c8 (.1cd;)'

Format Μορφή αρχείου εικόνας: 'jpg (.jpg;)'

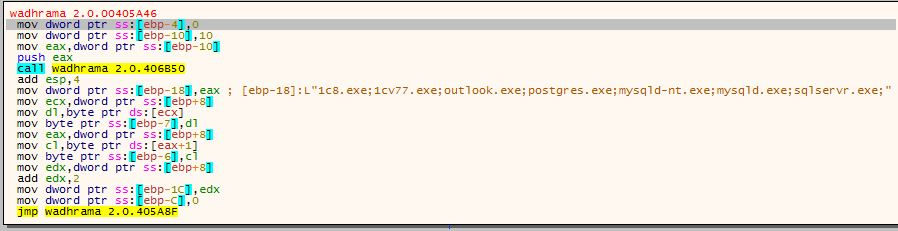

• Αναζητά επίσης γνωστό λογισμικό βάσης δεδομένων, αλληλογραφίας και διακομιστή:

1'8c1.exe; 77cvXNUMX.exe; outlook.exe; postgres.exe; mysqld-nt.exe; mysqld.exe; sqlservr.exe; "

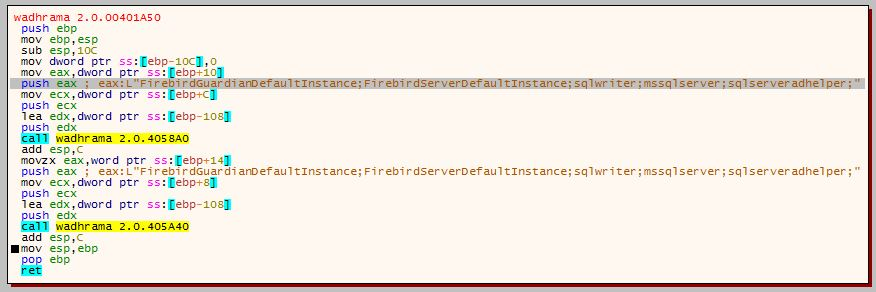

◦'FirebirdGuardianDefaultInstance; FirebirdServerDefaultInstance; sqlwriter; mssqlserver; Sqlserveradhelper; '

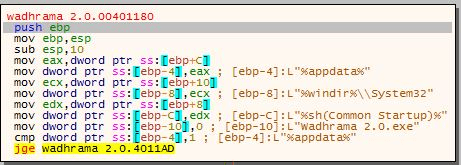

• Το Dhama 2.0 αντιγράφεται σε τρεις διαφορετικές τοποθεσίες

◦ "% appdata%"

◦ '%windir%\system32'

% '% Sh (Εκκίνηση)%'

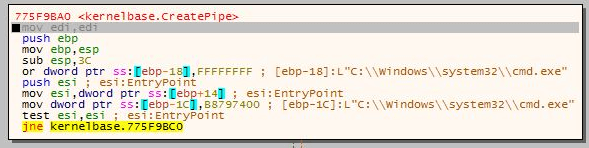

• Δημιουργεί έναν σωλήνα, '%comspec%', με την εντολή 'C:\windows\system32\cmd.exe':

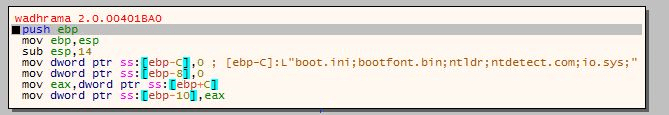

• Συλλέγει λεπτομέρειες σχετικά με αρχεία εκκίνησης όπως "boot.ini", "bootfont.bin" και άλλα:

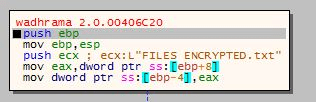

• Το κείμενο της σημείωσης λύτρων αποθηκεύεται σε ένα αρχείο με το όνομα "FILES ENCRYPTED.txt":

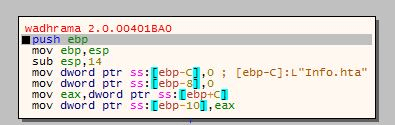

• 'Info.hta' για να εμφανιστεί το μήνυμα λύτρων στο θύμα:

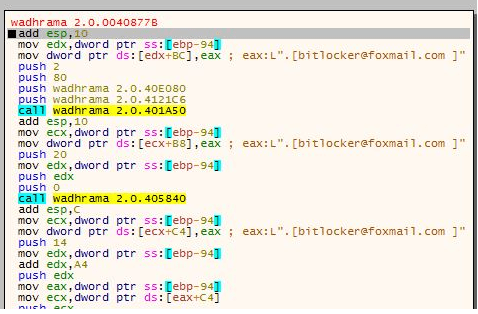

• Η επέκταση κρυπτογράφησης προέρχεται από το buffer '. [Bitlocker@foxmail.com]'

• Το Dharma στη συνέχεια δημιουργεί μια κρυπτογραφημένη έκδοση του αρχικού αρχείου με τη νέα επέκταση:

• Στη συνέχεια, διαγράφει το αρχικό αρχείο και επαναλαμβάνει τον βρόχο έως ότου κρυπτογραφηθεί κάθε μονάδα δίσκου και αρχείο. Τα τελικά, κρυπτογραφημένα αρχεία φαίνονται ως εξής:

• Αυτό είναι το μήνυμα λύτρων που εμφανίζεται στο θύμα κατά την επόμενη εκκίνηση του υπολογιστή του:

Σχετικός πόρος

Ο ορθοστάτης Το Dharma 2.0 ransomware συνεχίζει να καταστρέφει τη νέα παραλλαγή εμφανίστηκε για πρώτη φορά σε Comodo Ειδήσεις και Πληροφορίες Ασφάλειας Διαδικτύου.

- "

- 2016

- 2020

- 70

- a

- Σχετικά

- πρόσβαση

- Πρόσθετος

- διαχειριστής

- εμπρός

- αλγόριθμοι

- Όλα

- ποσό

- ανάλυση

- προστασίας από ιούς

- Αρχείο

- αυτομάτως

- κερκόπορτα

- εφεδρικός

- αντιγράφων ασφαλείας

- ΒΔΤ

- επειδή

- πριν

- παρακάτω

- Αποκλεισμός

- επιχειρήσεις

- δυνατότητες

- κλασικό

- επικοινωνούν

- Κοινοτήτων

- πλήρης

- εντελώς

- υπολογιστή

- σύνδεση

- Διασυνδέσεις

- συνεχώς

- Περιέχει

- περιεχόμενο

- συνεχίζεται

- έλεγχος

- πυρήνας

- δημιουργεί

- δημιουργία

- στον κυβερνοχώρο

- κυβερνασφάλεια

- Κυβερνασφάλεια

- ημερομηνία

- βάση δεδομένων

- βάσεις δεδομένων

- παραδίδεται

- Ζήτηση

- καθέκαστα

- συσκευή

- dharma

- διαφορετικές

- ανακάλυψαν

- Display

- οθόνες

- αυτοκίνητο

- κάθε

- αποτελεσματικά

- ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

- κρυπτογράφηση

- εξέλιξη

- εκτέλεση

- υφιστάμενα

- επεκτάσεις

- Φεβρουάριος 2020

- Όνομα

- Εξής

- εξής

- μορφή

- Βρέθηκαν

- από

- λειτουργικότητα

- να πάρει

- επιχορηγήσεις

- κεφάλι

- βοήθεια

- ιεραρχία

- HTTPS

- τεράστιος

- εικόνα

- πληροφορίες

- εγκαθιστώ

- Internet

- Ασφάλεια στο Διαδίκτυο

- IT

- εαυτό

- Κλειδί

- γνωστός

- αργότερο

- Βιβλιοθήκη

- LIMIT

- γραμμή

- Λίστα

- τοποθεσία

- Κλειδαριές

- ματιά

- μηχανή

- malware

- χειροκίνητα

- ανάγκες

- νέα

- επόμενη

- αριθμός

- ανοίξτε

- ΑΛΛΑ

- θέα

- κόμμα

- Κωδικοί πρόσβασης

- Πληρωμή

- προσωπικός

- κομμάτι

- σωλήνας

- σημεία

- προηγούμενος

- πρόσοδοι

- Διεργασίες

- Πρόγραμμα

- προστασία

- προστασία

- πρωτόκολλο

- προμηθευτής

- Λύτρα

- ransomware

- μακρινός

- Αποκαλύπτει

- Ασφάλεια

- ίδιο

- σάρωσης

- ασφάλεια

- σκιά

- Κοινοποίηση

- παρουσιάζεται

- Μέγεθος

- So

- λογισμικό

- μερικοί

- συγκεκριμένες

- εκκίνηση

- Στελέχη

- ισχυρός

- Ακολούθως

- συστήματα

- στόχος

- στοχευμένες

- Η

- τρία

- ώρα

- σήμερα

- Trojan

- υπό

- ξεκλειδώσετε

- χρήση

- Χρήστες

- χρησιμότητα

- εκδοχή

- Ιστοσελίδα : www.example.gr

- ευρύτερο

- παράθυρα

- χωρίς

- λειτουργεί

- XML

- Σας