Έρευνα ESET

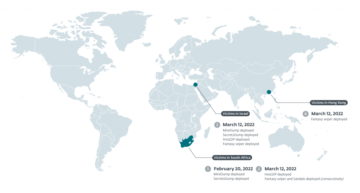

Οι κλειστοί φορείς εισβολής αναγκάζουν τους εγκληματίες του κυβερνοχώρου να επανεξετάσουν παλιές λεωφόρους επίθεσης, αλλά και να αναζητήσουν νέους τρόπους επίθεσης στα θύματά τους

12 2023 Σεπτέμβριο

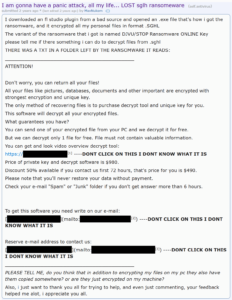

Τα μηνύματα ηλεκτρονικού ταχυδρομείου εκβιασμού και άλλες απειλές που βασίζονται σε κείμενο έχουν αυξηθεί μαζικά το πρώτο εξάμηνο του 1 και το ερώτημα παραμένει γιατί. Είναι απλώς τεμπέληδες οι εγκληματίες; Προσπαθούν να κερδίσουν εύκολα χρήματα κατά τη διάρκεια των ρεπό τους; Ή μήπως αυτό αποτελεί μέρος κάτι μεγαλύτερου, που ενδεχομένως περιλαμβάνει γενετική τεχνητή νοημοσύνη;

Και αυτό απλώς ξύνει την επιφάνεια των τάσεων που παρατηρούνται στο τελευταία Αναφορά απειλών ESET, το επίκεντρο αυτού του επεισοδίου. Ένας άλλος φορέας εισβολής που έχει δει αυξημένη προσοχή από τους εγκληματίες του κυβερνοχώρου ήταν οι διακομιστές MS SQL που έπρεπε να αντέξουν μια ανανεωμένη αύξηση των επιθέσεων ωμής βίας.

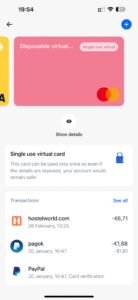

Α, και ας μην ξεχνάμε την εγκληματική πρακτική της τοκογλυφίας, που εμφανίζεται με τη μορφή κακόβουλων εφαρμογών Android. Κυνηγώντας θύματα στις χώρες γύρω από τον ισημερινό και στο νότιο ημισφαίριο, οι εγκληματίες του κυβερνοχώρου προσπαθούν να πιέσουν και να απειλήσουν τα θύματα να πληρώσουν υπέρογκα επιτόκια για βραχυπρόθεσμα δάνεια – τα οποία μερικές φορές δεν παρέχουν καν.

Ωστόσο, δεν ήταν όλα άσχημα το 1ο εξάμηνο του 2023. Ένα από τα καλά νέα ήταν ότι το διαβόητο botnet Emotet παρουσίασε μικρή δραστηριότητα, εκτελώντας μόνο μερικές μικρές και εκπληκτικά αναποτελεσματικές καμπάνιες ανεπιθύμητης αλληλογραφίας τον Μάρτιο. Αφού τελείωσαν, σώπασε. Αυτό που τράβηξε την προσοχή των ερευνητών ήταν μια νέα λειτουργικότητα που μοιάζει με έξοδο εντοπισμού σφαλμάτων. Αυτό τροφοδοτεί τις φήμες ότι το Emotet πουλήθηκε – τουλάχιστον εν μέρει – σε άλλη ομάδα απειλών που δεν είναι βέβαιη για το πώς λειτουργούν τα πράγματα.

Μια άλλη θετική ιστορία ήρθε σχετικά με τον κλέφτη της Redline. Αυτό το περιβόητο κακόβουλο λογισμικό ως υπηρεσία (MaaS) που χρησιμοποιείται από εγκληματίες για την κλοπή των πληροφοριών των θυμάτων και την παράδοση άλλων κακόβουλων προγραμμάτων έχει διακοπεί από τους ερευνητές της ESET και τους φίλους τους στα συστήματα Flare. Η διακοπή κατέστρεψε μια αλυσίδα αποθετηρίων GitHub που ήταν απαραίτητα για την εκτέλεση των πινάκων ελέγχου RedLine για τις θυγατρικές. Καθώς δεν υπήρχε εφεδρικό κανάλι, οι χειριστές πίσω από το MaaS θα πρέπει να βρουν μια διαφορετική διαδρομή για να εκτελέσουν την «υπηρεσία» τους.

Για όλα αυτά τα θέματα και πολλά άλλα από την Αναφορά απειλών της ESET, ακούστε το τελευταίο επεισόδιο του podcast της ESET Research, που φιλοξενείται από τον Aryeh Goretsky. Αυτή τη φορά, απηύθυνε τις ερωτήσεις του σε έναν από τους συντάκτες της έκθεσης, τον ειδικό επίγνωσης ασφαλείας Ondrej Kubovič.

Για την πλήρη αναφορά από το 1ο εξάμηνο του 2023, συμπεριλαμβανομένων άλλων θεμάτων όπως αλλαγές σε απειλές κρυπτονομισμάτων, κακόβουλα αρχεία OneNote, την πρώτη διπλή επίθεση εφοδιαστικής αλυσίδας – ευγενική προσφορά του ομίλου Lazarus – ή τις τελευταίες εξελίξεις στη σκηνή του ransomware, κάντε κλικ εδώ.

Συζητήθηκαν:

- Εκβιασμός και απειλές που βασίζονται σε κείμενο 1:46

- Επιθέσεις ωμής βίας σε διακομιστές MS SQL 7:10

- Τοκογλυφία σε εφαρμογές Android 9:20

- Emotet δραστηριότητα 13:25

- Διακοπή RedLine Stealer 16:45

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Αυτοκίνητο / EVs, Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- PlatoHealth. Ευφυΐα βιοτεχνολογίας και κλινικών δοκιμών. Πρόσβαση εδώ.

- ChartPrime. Ανεβάστε το Trading Game σας με το ChartPrime. Πρόσβαση εδώ.

- BlockOffsets. Εκσυγχρονισμός της περιβαλλοντικής αντιστάθμισης ιδιοκτησίας. Πρόσβαση εδώ.

- πηγή: https://www.welivesecurity.com/en/podcasts/eset-research-podcast-sextortion-digital-usury-sql-brute-force/

- :έχει

- :είναι

- :δεν

- 1

- 13

- 16

- 2023

- 32

- 7

- 77

- 9

- a

- δραστηριότητα

- Θυγατρικών

- Μετά το

- AI

- Όλα

- Επίσης

- και

- android

- Άλλος

- εμφανίζονται

- εφαρμογές

- ΕΙΝΑΙ

- γύρω

- AS

- At

- επίθεση

- Επιθέσεις

- προσοχή

- συγγραφείς

- λεωφόρους

- επίγνωση

- εφεδρικός

- Κακός

- ήταν

- πίσω

- μεγαλύτερος

- botnet

- ωμή βία

- αλλά

- by

- ήρθε

- Καμπάνιες

- κατηγορία

- αλιεύονται

- αλυσίδα

- Αλλαγές

- Κανάλι

- έλεγχος

- χώρες

- εγκληματίας

- Εγκληματίες

- cryptocurrency

- εγκληματίες του κυβερνοχώρου

- Ημ.

- παραδώσει

- εξελίξεις

- διαφορετικές

- ψηφιακό

- κατευθύνθηκε

- διαταραχθεί

- Αναστάτωση

- Μην

- διπλασιαστεί

- κάτω

- κατά την διάρκεια

- κερδίζουν

- εύκολος

- επεισόδιο

- Έρευνα ESET

- Even

- λίγοι

- Αρχεία

- Εύρεση

- Όνομα

- φωτοβολίδα

- Συγκέντρωση

- Για

- Δύναμη

- μορφή

- φίλους

- από

- πλήρη

- Πλήρης έκθεση

- λειτουργικότητα

- γενετική

- Παραγωγική τεχνητή νοημοσύνη

- GitHub

- καλός

- Group

- είχε

- Έχω

- he

- του

- φιλοξενείται

- Πως

- HTTPS

- Κυνήγι

- in

- Συμπεριλαμβανομένου

- Αυξάνουν

- αυξημένη

- πληροφορίες

- τόκος

- Επιτόκια

- σε

- συμμετοχή

- IT

- μόλις

- αργότερο

- τελευταίες εξελίξεις

- Λάζαρος

- Ομάδα Λαζάρου

- ελάχιστα

- λίγο

- Δάνεια

- ματιά

- malware

- Malware-as-a-Service (MaaS)

- Μάρτιος

- μαζική

- max-width

- ανήλικος

- χρήματα

- περισσότερο

- MS

- απαραίτητος

- Νέα

- νέα

- Όχι.

- διαβόητος

- of

- off

- Παλιά

- on

- ONE

- αποκλειστικά

- φορείς

- or

- ΑΛΛΑ

- παραγωγή

- επί

- πάνελ

- μέρος

- πληρώνουν

- κομμάτι

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- το podcast

- θετικός

- ενδεχομένως

- πρακτική

- χυτρα

- παρέχουν

- ερώτηση

- Ερωτήσεις

- ransomware

- Τιμές

- σχετικά με

- λείψανα

- ανανεώθηκε

- αναφέρουν

- έρευνα

- ερευνητές

- μοιάζει

- Διαδρομή

- Φήμες

- τρέξιμο

- τρέξιμο

- σκηνή

- ασφάλεια

- Ενημέρωση ασφαλείας

- δει

- Διακομιστές

- βραχυπρόθεσμα

- έδειξε

- πωλούνται

- κάτι

- Νότιος

- το spam

- ειδικός

- Ιστορία

- τέτοιος

- Επιφάνεια

- συστήματα

- ότι

- Η

- τους

- Εκεί.

- αυτοί

- πράγματα

- αυτό

- εκείνοι

- απειλή

- Αναφορά απειλών

- απειλώ

- απειλές

- ώρα

- προς την

- πήρε

- Θέματα

- Τάσεις

- προσπαθώ

- προσπαθώντας

- μεταχειρισμένος

- θύματα

- ήταν

- τρόπους

- πήγε

- ήταν

- Τι

- Ποιό

- WHY

- θα

- Εργασία

- zephyrnet