Χρόνος διαβασματός: 5 πρακτικά

Χρόνος διαβασματός: 5 πρακτικά

Η κούρσα εξοπλισμών μεταξύ των εγκληματιών στον κυβερνοχώρο και των πολεμιστών της κυβερνοασφάλειας αυξάνεται με τεράστια ταχύτητα. Οι συντάκτες κακόβουλου λογισμικού αντιδρούν αμέσως σε κάθε εντοπισμένο και εξουδετερωμένο κακόβουλο λογισμικό με νέα, πιο εξελιγμένα δείγματα για να παρακάμψουν τα πιο φρέσκα προϊόντα προστασίας από κακόβουλο λογισμικό. Το GandCrab είναι ένας λαμπρός εκπρόσωπος τέτοιου κακόβουλου λογισμικού νέας γενιάς.

Ανακαλύφθηκε για πρώτη φορά τον Ιανουάριο του 2018, αυτό το εξελιγμένο, πονηρό και συνεχώς μεταβαλλόμενο ransomware έχει ήδη τέσσερις εκδόσεις που διακρίνονται σημαντικά μεταξύ τους. Οι εγκληματίες του κυβερνοχώρου πρόσθεταν συνεχώς νέες δυνατότητες για πιο σκληρή κρυπτογράφηση και αποφυγή εντοπισμού. Το τελευταίο δείγμα που ανακάλυψαν οι αναλυτές κακόβουλου λογισμικού της Comodo έχει κάτι το ολοκαίνουργιο: χρησιμοποιεί τον αλγόριθμο κρυπτογράφησης Tiny (TEA) για να αποφύγει τον εντοπισμό.

Η ανάλυση του GandCrab είναι χρήσιμη όχι ως εξερεύνηση ενός συγκεκριμένου νέου malware, σε όλους τους ερευνητές το ονόμασαν «Νέος Βασιλιάς του ransomware». Είναι ένα σαφές παράδειγμα του τρόπου με τον οποίο το σύγχρονο κακόβουλο λογισμικό προσαρμόζεται εκ νέου στο νέο περιβάλλον ασφάλειας στον κυβερνοχώρο. Λοιπόν, ας πάμε βαθύτερα στην εξέλιξη του GandCrab.

Η ιστορία

GandCrab v1

Η πρώτη έκδοση του GandCrab, που ανακαλύφθηκε τον Ιανουάριο του 2018, κρυπτογραφούσε τα αρχεία των χρηστών με ένα μοναδικό κλειδί και απέσπασε λύτρα σε κρυπτονόμισμα DASH. Η έκδοση διανεμήθηκε μέσω κιτ εκμετάλλευσης όπως το RIG EK και το GrandSoft EK. Το ransomware αντιγράφηκε στο"%appdata%Microsoft" φάκελο και εισάγεται στη διαδικασία του συστήματος nslookup.exe.

Έκανε την αρχική σύνδεση με pv4bot.whatismyipaddress.com για να μάθετε τη δημόσια IP του μολυσμένου μηχανήματος και, στη συνέχεια, εκτελέστε το nslookup διαδικασία σύνδεσης στο δίκτυο gandcrab.bit a.dnspod.com χρησιμοποιώντας τα ".κομμάτι" τομέα ανώτατου επιπέδου.

Αυτή η έκδοση διαδόθηκε γρήγορα στον κυβερνοχώρο, αλλά ο θρίαμβος της σταμάτησε στα τέλη Φεβρουαρίου: δημιουργήθηκε και τοποθετήθηκε διαδικτυακά ένας αποκρυπτογραφητής, επιτρέποντας έτσι στα θύματα να αποκρυπτογραφήσουν τα αρχεία τους χωρίς να πληρώσουν λύτρα στους δράστες.

GandCrab v2

Οι κυβερνοεγκληματίες δεν έμειναν πολύ στην απάντηση: σε μια εβδομάδα, η έκδοση 2 του GandCrab χτύπησε τους χρήστες. Είχε έναν νέο αλγόριθμο κρυπτογράφησης που καθιστούσε τον αποκρυπτογραφητή άχρηστο. Τα κρυπτογραφημένα αρχεία είχαν επέκταση .CRAB και οι τομείς με σκληρό κώδικα άλλαξαν σε ransomware.bit και zonealarm.bit. Αυτή η έκδοση διαδόθηκε μέσω spam email τον Μάρτιο.

GandCrab v3

Η επόμενη έκδοση παρουσιάστηκε τον Απρίλιο με νέα δυνατότητα αλλαγής των ταπετσαριών επιφάνειας εργασίας ενός θύματος σε σημείωση λύτρων. Η συνεχής εναλλαγή μεταξύ του επιτραπέζιου υπολογιστή και του banner των λύτρων είχε σίγουρα στόχο να ασκήσει μεγαλύτερη ψυχολογική πίεση στα θύματα. Ένα άλλο νέο χαρακτηριστικό ήταν το κλειδί μητρώου αυτόματης εκτέλεσης RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrent VersionRunOncewhtsxydcvmtC:Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Τέλος, η νέα, τέταρτη έκδοση του Gandcrab v4 κυκλοφόρησε τον Ιούλιο με μια ποικιλία σημαντικών ενημερώσεων, συμπεριλαμβανομένου ενός νέου αλγόριθμου κρυπτογράφησης. Όπως ανακάλυψε ο αναλυτής της Comodo, το κακόβουλο λογισμικό χρησιμοποιεί τώρα τον αλγόριθμο κρυπτογράφησης Tiny (TEA) για να αποφύγει τον εντοπισμό — έναν από τους ταχύτερους και αποτελεσματικούς κρυπτογραφικούς αλγόριθμους που αναπτύχθηκαν από τους David Wheeler και Roger Needham στη βάση συμμετρικής κρυπτογράφησης.

Επίσης, όλα τα κρυπτογραφημένα αρχεία έχουν πλέον επέκταση .KRAB αντί για CRAB.

Επιπλέον, οι κυβερνοεγκληματίες άλλαξαν τον τρόπο διάδοσης του ransomware. Τώρα διαδίδεται μέσω ψεύτικων ιστότοπων κροτίδων λογισμικού. Μόλις ένας χρήστης κατεβάσει και τρέξει ένα τέτοιο «γεμισμένο» κρακ, το ransomware πέφτει στον υπολογιστή.

Ακολουθεί ένα παράδειγμα τέτοιου είδους ψεύτικη ρωγμή λογισμικού. Crack_Merging_Image_to_PDF.exe, στην πραγματικότητα, είναι το GandCrab v4.

Ας δούμε λεπτομερώς τι θα συμβεί εάν ένας χρήστης τρέξει αυτό το αρχείο.

Κάτω από την κουκούλα

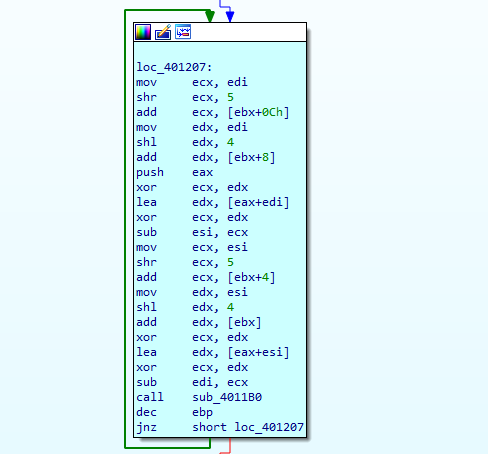

Όπως αναφέρθηκε παραπάνω, το GandCrab ransomware χρησιμοποιεί ισχυρό και γρήγορο αλγόριθμο κρυπτογράφησης TEA για να αποφύγει τον εντοπισμό. Η λειτουργία ρουτίνας αποκρυπτογράφησης λαμβάνει το απλό αρχείο GandCrab.

Μετά την ολοκλήρωση της αποκρυπτογράφησης, το αρχικό αρχείο GandCrab v4 πέφτει και εκτελείται, ξεκινώντας το killing raid.

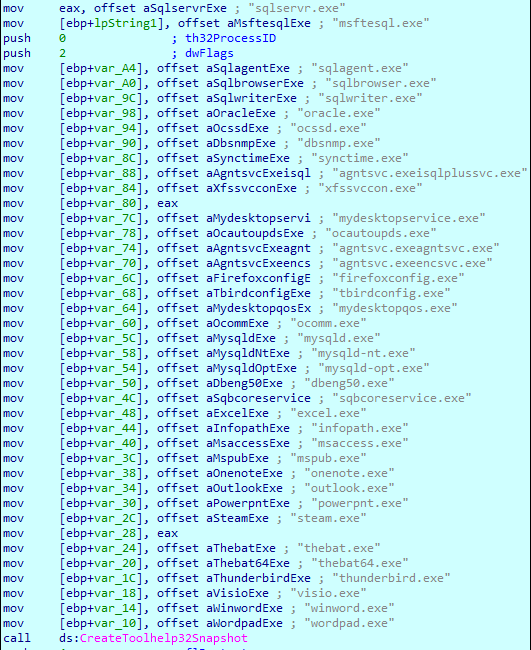

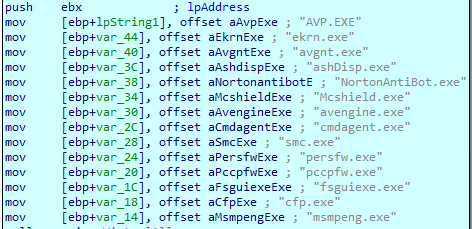

Πρώτον, το ransomware ελέγχει τη λίστα των ακόλουθων διεργασιών με το CreateToolhelp32Snapshot API και τερματίζει την εκτέλεση οποιασδήποτε από αυτές:

Στη συνέχεια, το ransomware ελέγχει για διάταξη πληκτρολογίου. Εάν φαίνεται ότι είναι Ρώσο, το GandCrab τερματίζει την εκτέλεση αμέσως.

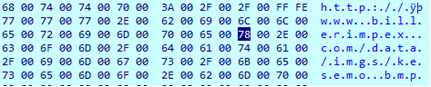

Διαδικασία δημιουργίας URL

Είναι σημαντικό ότι το GandCrab χρησιμοποιεί έναν συγκεκριμένο τυχαίο αλγόριθμο για τη δημιουργία URL για κάθε κεντρικό υπολογιστή. Αυτός ο αλγόριθμος βασίζεται στο ακόλουθο μοτίβο:

http://{host}/{value1}/{value2}/{filename}.{extension}

Το κακόβουλο λογισμικό δημιουργεί με συνέπεια όλα τα στοιχεία του μοτίβου, με αποτέλεσμα μια μοναδική διεύθυνση URL.

Μπορείτε να δείτε τη διεύθυνση URL που δημιουργήθηκε από κακόβουλο λογισμικό στη δεξιά στήλη.

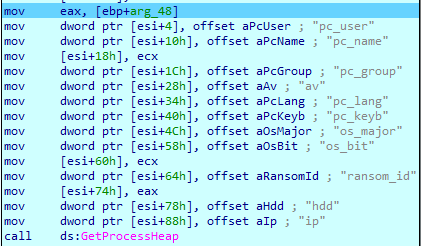

Συλλογή πληροφοριών

Το GandCrab συλλέγει τις ακόλουθες πληροφορίες από το μολυσμένο μηχάνημα:

Στη συνέχεια ελέγχει για ένα προστασίας από ιούς τρέξιμο…

… και συλλέγει τις πληροφορίες για το σύστημα. Μετά από αυτό, κρυπτογραφεί όλες τις συλλεγμένες πληροφορίες με XOR και τις στέλνει στον διακομιστή Command-and-Control. Είναι σημαντικό ότι χρησιμοποιεί για την κρυπτογράφηση συμβολοσειρά κλειδιού "jopochlen" που είναι μια άσεμνη γλώσσα στα ρωσικά. Αυτό είναι ένα ακόμη σαφές σημάδι της ρωσικής προέλευσης του κακόβουλου λογισμικού.

Γενιά κλειδιών

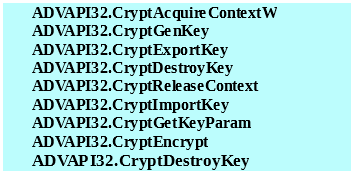

Το ransomware δημιουργεί ιδιωτικά και δημόσια κλειδιά χρησιμοποιώντας το Microsoft Cryptographic Provider και τα ακόλουθα API:

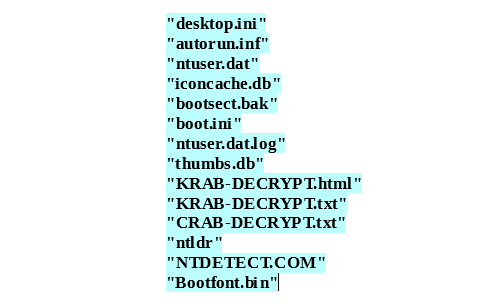

Πριν ξεκινήσει η διαδικασία κρυπτογράφησης, το κακόβουλο λογισμικό ελέγχει για ορισμένα αρχεία…

… και φακέλους για παράλειψη κατά την κρυπτογράφηση:

Αυτά τα αρχεία και οι φάκελοι είναι απαραίτητα για τη σωστή λειτουργία του ransomware. Μετά από αυτό, το GandCrab αρχίζει να κρυπτογραφεί τα αρχεία του θύματος.

Τα λύτρα

Τα λύτρα

Όταν τελειώσει η κρυπτογράφηση, το GandCrab ανοίγει ένα αρχείο KRAB-DECRYPT.txt που είναι η σημείωση λύτρων:

Εάν το θύμα ακολουθήσει τις οδηγίες των δραστών και μεταβεί στον ιστότοπο TOR του, θα βρει το πανό με τα λύτρα με τον μετρητή:

Η σελίδα πληρωμής περιέχει λεπτομερείς οδηγίες για τον τρόπο πληρωμής των λύτρων.

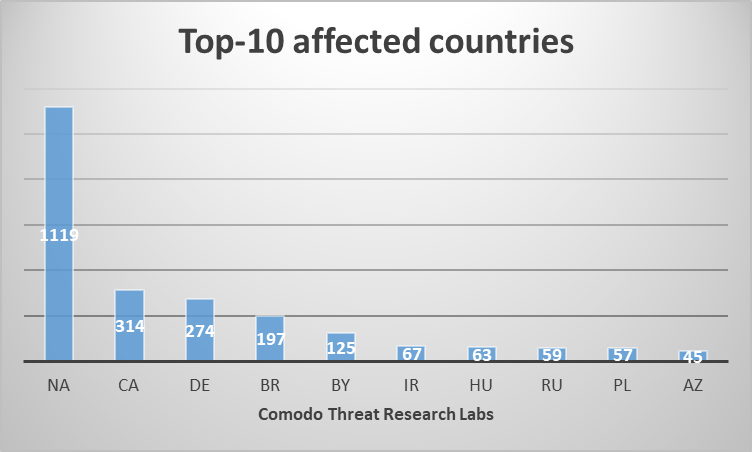

Η ερευνητική ομάδα κυβερνοασφάλειας της Comodo εντόπισε τα IP επικοινωνίας του GandCrab. Παρακάτω είναι οι δέκα κορυφαίες χώρες από αυτήν τη λίστα IP.

Το GandCrab χτύπησε χρήστες σε όλο τον κόσμο. Ακολουθεί η λίστα με τις δέκα κορυφαίες χώρες που επηρεάζονται από το κακόβουλο λογισμικό.

«Αυτό το εύρημα των αναλυτών μας δείχνει ξεκάθαρα ότι το κακόβουλο λογισμικό αλλάζει και εξελίσσεται γρήγορα με την ταχύτητα προσαρμογής του στα αντίμετρα των προμηθευτών κυβερνοασφάλειας», σχολιάζει ο Fatih Orhan, Επικεφαλής του Comodo Threat Research Labs. «Προφανώς, βρισκόμαστε στην άκρη της εποχής που όλες οι διαδικασίες στον τομέα της κυβερνοασφάλειας είναι έντονα καταλυτικές. Το κακόβουλο λογισμικό αναπτύσσεται γρήγορα όχι μόνο σε ποσότητα αλλά και ως προς την ικανότητά του να μιμείται αμέσως. Σε Αναφορά απειλών για το πρώτο τρίμηνο του 2018 για την κυβερνοασφάλεια της Comodo, προβλέψαμε ότι η μείωση του μεγέθους του ransomware ήταν απλώς μια αναδιάταξη δυνάμεων και θα αντιμετωπίσουμε ενημερωμένα και πιο περίπλοκα δείγματα στο εγγύς μέλλον. Η εμφάνιση του GandCrab επιβεβαιώνει και καταδεικνύει ξεκάθαρα αυτή την τάση. Έτσι, η αγορά της κυβερνοασφάλειας θα πρέπει να είναι έτοιμη να αντιμετωπίσει επερχόμενα κύματα επιθέσεων φορτωμένων με ολοκαίνουργια είδη ransomware».

Ζήστε με ασφάλεια με το Comodo!

Σχετικοί πόροι:

Αρχίστε την Δωρεάν σας δοκιμή ΔΩΡΕΑΝ ΑΚΡΙΒΩΣ ΑΚΡΙΒΕΙΑ ΣΑΣ ΑΣΦΑΛΕΙΑΣ

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- Platoblockchain. Web3 Metaverse Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- πηγή: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- ικανότητα

- Σχετικά

- πάνω από

- προστιθέμενη

- Επιπλέον

- Μετά το

- αλγόριθμος

- αλγόριθμοι

- Όλα

- ήδη

- αναλυτής

- Αναλυτές

- και

- Άλλος

- απάντηση

- προστασίας από ιούς

- api

- APIs

- Απρίλιος

- Επιθέσεις

- συγγραφείς

- αποφεύγοντας

- πανό

- βάση

- βασίζονται

- παρακάτω

- μεταξύ

- Κομμάτι

- Blog

- που ονομάζεται

- αλλαγή

- Αλλαγές

- αλλαγή

- έλεγχος

- έλεγχοι

- καθαρός

- σαφώς

- Στήλη

- Ελάτε

- σχόλια

- Επικοινωνία

- πλήρης

- περίπλοκος

- υπολογιστή

- Connect

- σύνδεση

- σταθερός

- συνεχώς

- περιεχόμενα

- μετρητής

- χώρες

- ρωγμή

- δημιουργήθηκε

- δημιουργεί

- κρυπτογραφικό

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- κυβερνοχώρο

- παύλα

- Δαβίδ

- Αποκρυπτογράφηση

- βαθύτερη

- οπωσδηποτε

- αποδεικνύουν

- επιφάνεια εργασίας

- λεπτομερής

- καθέκαστα

- εντοπιστεί

- Ανίχνευση

- αναπτύχθηκε

- DID

- ανακάλυψαν

- διανέμονται

- έγγραφα

- τομέα

- domains

- λήψεις

- Σταγόνες

- κατά την διάρκεια

- κάθε

- άκρη

- αποτελεσματικός

- στοιχεία

- κρυπτογραφημένα

- κρυπτογράφηση

- τεράστιος

- Περιβάλλον

- Συμβάν

- όλοι

- εξέλιξη

- παράδειγμα

- εκτέλεση

- Εκμεταλλεύομαι

- εξερεύνηση

- επέκταση

- Πρόσωπο

- απομίμηση

- FAST

- ταχύτερα

- Χαρακτηριστικό

- Χαρακτηριστικά

- πεδίο

- Αρχεία

- Αρχεία

- Εύρεση

- εύρεση

- Όνομα

- Εξής

- εξής

- Δυνάμεις

- Τέταρτος

- Δωρεάν

- Το πιο φρέσκο

- από

- λειτουργία

- μελλοντικός

- συγκέντρωση

- παράγουν

- δημιουργεί

- παραγωγής

- γενεά

- παίρνω

- Go

- πηγαίνει

- καλός

- Μεγαλώνοντας

- συμβαίνω

- κεφάλι

- εδώ

- Επιτυχία

- Επισκέψεις

- οικοδεσπότης

- Πως

- Πώς να

- HTTPS

- αμέσως

- in

- Συμπεριλαμβανομένου

- αύξηση

- πληροφορίες

- αρχικός

- στιγμή

- αντί

- οδηγίες

- IP

- IT

- εαυτό

- Ιανουάριος

- Ιούλιος

- Κλειδί

- πλήκτρα

- βασιλιάς

- Labs

- Γλώσσα

- Επίθετο

- σχέδιο

- αφήνοντας

- Λίστα

- φορτωτής

- Μακριά

- μηχανή

- που

- Κατασκευή

- malware

- Μάρτιος

- αγορά

- max-width

- που αναφέρθηκαν

- Microsoft

- ΜΟΝΤΕΡΝΑ

- περισσότερο

- απαραίτητος

- δίκτυο

- Νέα

- Νέες δυνατότητες

- επόμενη

- ONE

- διαδικτυακά (online)

- ανοίγει

- πρωτότυπο

- ΑΛΛΑ

- Ειδικότερα

- πρότυπο

- Πληρωμή

- πληρώνουν

- πληρωμή

- PHP

- Σκέτη

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- προβλεπόμενη

- χυτρα

- ιδιωτικός

- διαδικασια μας

- Διεργασίες

- Προϊόντα

- δεόντως

- προμηθευτής

- δημόσιο

- δημόσια κλειδιά

- ποσότητα

- Τέταρτο

- γρήγορα

- Αγώνας

- τυχαίος

- Λύτρα

- ransomware

- Αντίδραση

- έτοιμος

- Πραγματικότητα

- μητρώου

- εκπρόσωπος

- έρευνα

- ερευνητές

- Υποστηρικτικό υλικό

- με αποτέλεσμα

- Απαλλάσσω

- εξέδρας

- τρέξιμο

- τρέξιμο

- ρωσικός

- Ρώσοι

- πίνακας βαθμολογίας

- προστατευμένο περιβάλλον

- ασφάλεια

- θα πρέπει να

- υπογράψουν

- σημαντικός

- σημαντικά

- ιστοσελίδα

- Sites

- So

- λογισμικό

- μερικοί

- κάτι

- εξελιγμένα

- το spam

- συγκεκριμένες

- ταχύτητα

- διάδοση

- Ξεκινήστε

- ξεκινά

- παραμονή

- σταμάτησε

- ισχυρός

- τέτοιος

- σύστημα

- Τσάι

- Η

- οι πληροφορίες

- ο κόσμος

- τους

- πράγμα

- απειλή

- Μέσω

- παντού

- ώρα

- προς την

- κορυφαίο επίπεδο

- τομέα ανώτατου επιπέδου

- Tor

- τάση

- τύποι

- μοναδικός

- ανερχόμενος

- ενημερώθηκε

- ενημερώσεις

- URL

- Χρήστες

- Χρήστες

- χρησιμοποιεί

- ποικιλία

- εκδοχή

- μέσω

- Θύμα

- θύματα

- Πολεμιστές

- κύματα

- εβδομάδα

- Τι

- θα

- χωρίς

- κόσμος

- Σας

- zephyrnet