Ακόμα κι αν δεν είστε πελάτης του MOVEit και ακόμα κι αν δεν είχατε ακούσει ποτέ για το λογισμικό κοινής χρήσης αρχείων MOVEit πριν από το τέλος του προηγούμενου μήνα…

… υποψιαζόμαστε ότι το έχετε ακούσει τώρα.

Αυτό συμβαίνει επειδή η επωνυμία MOVEit έχει κυκλοφορήσει σε όλο το IT και τα κύρια μέσα ενημέρωσης την τελευταία εβδομάδα, λόγω ατυχής τρύπα ασφαλείας μεταγλωττισμένο CVE-2023-34362, το οποίο αποδείχθηκε ότι είναι αυτό που είναι γνωστό στην ορολογία ως α Zero-Day έντομο.

Ένα zero-day hole είναι αυτό που βρήκαν και ανακάλυψαν οι εγκληματίες του κυβερνοχώρου πριν ήταν διαθέσιμες ενημερώσεις ασφαλείας, με αποτέλεσμα ακόμη και οι πιο άπληστοι και γρήγοροι sysadmins στον κόσμο να είχαν μηδέν ημέρες κατά τις οποίες θα μπορούσαν να είχαν επιδιορθωθεί μπροστά από τους Bad Guys .

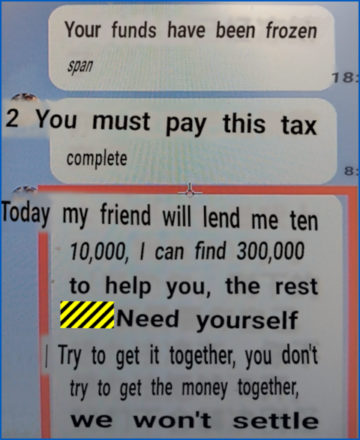

Δυστυχώς, στην περίπτωση του CVE-2023-34362, οι απατεώνες που έφτασαν εκεί ήταν προφανώς μέλη του διαβόητου πληρώματος ransomware Clop, μιας συμμορίας κυβερνοεκβιαστών που κλέβουν με διάφορους τρόπους τα δεδομένα των θυμάτων ή ανακατεύουν τα αρχεία τους και στη συνέχεια απειλούν αυτά τα θύματα απαιτώντας χρήματα προστασίας σε αντάλλαγμα για την καταστολή των κλεμμένων δεδομένων, την αποκρυπτογράφηση των κατεστραμμένων αρχείων ή και τα δύο.

Τα δεδομένα των τροπαίων λεηλατήθηκαν

Όπως μπορείτε να φανταστείτε, επειδή αυτή η τρύπα ασφαλείας υπήρχε στη διεπαφή ιστού του λογισμικού MOVEit και επειδή το MOVEit έχει να κάνει με την εύκολη μεταφόρτωση, κοινή χρήση και λήψη εταιρικών αρχείων, αυτοί οι εγκληματίες έκαναν κατάχρηση του σφάλματος για να αρπάξουν δεδομένα τροπαίων για να δώσουν οι ίδιοι εκβιάζουν μόχλευση στα θύματά τους.

Ακόμη και εταιρείες που δεν είναι οι ίδιες χρήστες του MOVEit προφανώς κατέληξαν με δεδομένα ιδιωτικών υπαλλήλων που εκτέθηκαν από αυτό το σφάλμα, χάρη σε εξωτερικούς παρόχους μισθοδοσίας που ήταν πελάτες του MOVEit και των οποίων οι βάσεις δεδομένων με δεδομένα προσωπικού πελατών φαίνεται να έχουν λεηλατηθεί από τους εισβολείς.

(Έχουμε δει αναφορές για παραβιάσεις που επηρεάζουν δεκάδες ή εκατοντάδες χιλιάδες προσωπικό σε μια σειρά επιχειρήσεων στην Ευρώπη και τη Βόρεια Αμερική, συμπεριλαμβανομένων οργανισμών στους τομείς της υγειονομικής περίθαλψης, των ειδήσεων και των ταξιδιών.)

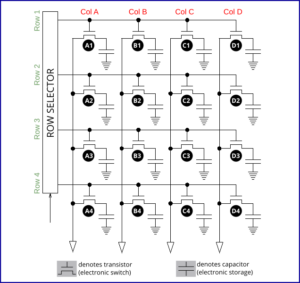

ΕΞΗΓΗΣΗ SQL INJECTION ΚΑΙ WEBSHELLS

Οι ενημερώσεις κώδικα δημοσιεύθηκαν γρήγορα

Οι δημιουργοί του λογισμικού MOVEit, Progress Software Corporation, έσπευσαν να το κάνουν δημοσίευση ενημερώσεων κώδικα μόλις γνώρισαν για την ύπαρξη της ευπάθειας.

Η εταιρεία μοιράστηκε επίσης βοηθητικά μια εκτενή λίστα με τα λεγόμενα IoC (δείκτες συμβιβασμού), για να βοηθήσουν τους πελάτες να αναζητήσουν γνωστά σημάδια επίθεσης ακόμα και μετά την επιδιόρθωση.

Σε τελική ανάλυση, κάθε φορά που εμφανίζεται ένα σφάλμα που ένα διαβόητο πλήρωμα εγκλήματος στον κυβερνοχώρο έχει ήδη εκμεταλλευτεί για κακούς σκοπούς, η επιδιόρθωση από μόνη της δεν είναι ποτέ αρκετή.

Τι θα γινόταν αν ήσασταν ένας από τους άτυχους χρήστες που είχαν ήδη παραβιαστεί πριν εφαρμόσετε την ενημέρωση;

Προληπτικά patches επίσης

Λοιπόν, εδώ είναι ένα σημείο με καλά αλλά επείγοντα νέα από τους αναμφίβολα πολιορκημένους προγραμματιστές στο Progress Software: μόλις δημοσίευσαν ακόμα περισσότερα μπαλώματα για το προϊόν MOVEit Transfer.

Από όσο γνωρίζουμε, τα τρωτά σημεία που διορθώθηκαν αυτή τη φορά δεν είναι μηδενικές ημέρες.

Στην πραγματικότητα, αυτά τα σφάλματα είναι τόσο νέα που τη στιγμή της σύνταξης [2023-06-09T21:30:00Z] δεν είχαν λάβει ακόμη αριθμό CVE.

Είναι προφανώς παρόμοια σφάλματα με το CVE-2023-34362, αλλά αυτή τη φορά βρέθηκαν προληπτικά:

Η [Progress έχει] συνεργαστεί με τρίτους ειδικούς στον τομέα της κυβερνοασφάλειας για τη διεξαγωγή περαιτέρω λεπτομερών ελέγχων κώδικα ως πρόσθετο επίπεδο προστασίας για τους πελάτες μας. [… Βρήκαμε] πρόσθετα τρωτά σημεία που θα μπορούσαν ενδεχομένως να χρησιμοποιηθούν από έναν κακό ηθοποιό για να οργανώσουν μια εκμετάλλευση. Αυτά τα τρωτά σημεία που ανακαλύφθηκαν πρόσφατα διαφέρουν από την ευπάθεια που αναφέρθηκε προηγουμένως που κοινοποιήθηκε στις 31 Μαΐου 2023.

Όπως σημειώνει η Πρόοδος:

Όλοι οι πελάτες του MOVEit Transfer πρέπει να εφαρμόσουν τη νέα ενημέρωση κώδικα, που κυκλοφόρησε στις 9 Ιουνίου 2023.

Για επίσημες πληροφορίες σχετικά με αυτές τις πρόσθετες επιδιορθώσεις, σας προτρέπουμε να επισκεφτείτε το Επισκόπηση προόδου έγγραφο, καθώς και της εταιρείας συγκεκριμένες συμβουλές σχετικά με το νέο patch.

Όταν τα καλά νέα ακολουθούν τα κακά

Παρεμπιπτόντως, το να βρείτε ένα σφάλμα στον κώδικά σας και στη συνέχεια να βρείτε πολύ γρήγορα μια δέσμη σχετικών σφαλμάτων δεν είναι ασυνήθιστο, επειδή τα ελαττώματα είναι πιο εύκολο να τα βρείτε (και είστε πιο διατεθειμένοι να θέλετε να τα κυνηγήσετε) μόλις μάθετε τι να ψάχνω.

Έτσι, παρόλο που αυτό σημαίνει περισσότερη δουλειά για τους πελάτες του MOVEit (που μπορεί να αισθάνονται ότι έχουν ήδη αρκετά στο πιάτο τους), θα ξαναπούμε ότι θεωρούμε αυτά τα καλά νέα, επειδή τα λανθάνοντα σφάλματα που διαφορετικά θα μπορούσαν να είχαν μετατραπεί σε ακόμη πιο μηδενικά Οι ημερήσιες τρύπες έχουν πλέον κλείσει προληπτικά.

Παρεμπιπτόντως, αν είστε προγραμματιστής και βρεθείτε ποτέ να κυνηγάτε ένα επικίνδυνο σφάλμα όπως το CVE-2023-34362…

…βγάλτε ένα φύλλο από το βιβλίο του Progress Software και αναζητήστε δυναμικά για άλλα πιθανά σχετικά σφάλματα ταυτόχρονα.

ΚΥΝΗΓΙ ΑΠΕΙΛΩΝ ΓΙΑ ΠΕΛΑΤΕΣ SOPHOS

ΠΕΡΙΣΣΟΤΕΡΑ ΓΙΑ ΤΟ MOVEIT SAGA

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- EVM Finance. Ενιαία διεπαφή για αποκεντρωμένη χρηματοδότηση. Πρόσβαση εδώ.

- Quantum Media Group. Ενισχυμένο IR/PR. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Data Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- πηγή: https://nakedsecurity.sophos.com/2023/06/09/more-moveit-mitigations-new-patches-published-for-further-protection/

- :έχει

- :είναι

- :δεν

- $UP

- 2023

- 30

- 31

- 9

- a

- ΠΛΗΡΟΦΟΡΙΕΣ

- προστιθέμενη

- Πρόσθετος

- συμβουλές

- συγκινητικός

- Μετά το

- πάλι

- εμπρός

- Όλα

- alone

- ήδη

- Επίσης

- Αμερική

- an

- και

- κάθε

- εφαρμοσμένος

- Εφαρμογή

- ΕΙΝΑΙ

- AS

- At

- επίθεση

- συγγραφέας

- διαθέσιμος

- Κακός

- BE

- επειδή

- ήταν

- πριν

- Εκβιασμός

- βιβλίο

- και οι δύο

- μάρκα

- παραβιάσεις

- Έντομο

- σφάλματα

- τσαμπί

- αλλά

- by

- CAN

- περίπτωση

- κλειστό

- κωδικός

- Εταιρείες

- εταίρα

- Εταιρεία

- συμβιβασμός

- Διεξαγωγή

- Εξετάστε

- Εταιρικές εκδηλώσεις

- ΕΤΑΙΡΕΙΑ

- θα μπορούσε να

- δημιουργούς

- Εγκληματίες

- πελάτης

- Πελάτες

- CVE

- εγκλήματος στον κυβερνοχώρο

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- Επικίνδυνες

- ημερομηνία

- βάσεις δεδομένων

- Ημ.

- απαιτητικές

- λεπτομερής

- προγραμματιστές

- ανακάλυψαν

- διακριτή

- έγγραφο

- κάτω

- μεταγλωττισμένο

- δυο

- κατά την διάρκεια

- ευκολία

- ευκολότερη

- Υπάλληλος

- τέλος

- αρκετά

- Ευρώπη

- Even

- ΠΑΝΤΑ

- εμπειρογνώμονες

- Εκμεταλλεύομαι

- εκτεθειμένος

- εκτενής

- γεγονός

- μακριά

- αισθάνομαι

- σχηματικός

- Αρχεία

- Αρχεία

- Εύρεση

- εύρεση

- Όνομα

- καθορίζεται

- ελαττώματα

- εξής

- Για

- Βρέθηκαν

- από

- περαιτέρω

- Συμμορία

- Δώστε

- καλός

- πιάσε

- είχε

- Έχω

- υγειονομική περίθαλψη

- ακούσει

- βοήθεια

- κρατήστε

- Τρύπα

- Τρύπες

- HTTPS

- Εκατοντάδες

- κυνήγι

- Κυνήγι

- if

- φαντάζομαι

- in

- Κεκλιμένος

- Συμπεριλαμβανομένου

- δείκτες

- κακόφημος

- πληροφορίες

- σε

- ζήτημα

- IT

- ορολογία

- Ιούνιος

- μόλις

- Ξέρω

- γνωστός

- Επίθετο

- αργότερο

- στρώμα

- ΜΑΘΑΊΝΩ

- Μόχλευση

- Μου αρέσει

- Λιστα

- ματιά

- Mainstream

- μέσα μαζικής ενημέρωσης

- Ενδέχεται..

- μέσα

- Εικόνες / Βίντεο

- Μέλη

- ενδέχεται να

- χρήματα

- περισσότερο

- πλέον

- πρέπει

- Γυμνή ασφάλεια

- Γυμνό Podcast ασφαλείας

- όνομα

- ποτέ

- Νέα

- πρόσφατα

- νέα

- Βόρειος

- Βόρεια Αμερική

- Notes

- διαβόητος

- τώρα

- αριθμός

- of

- off

- επίσημος ανώτερος υπάλληλος

- on

- μια φορά

- ONE

- λειτουργίες

- or

- Οργανισμοί

- ΑΛΛΑ

- αλλιώς

- δικός μας

- έξω

- Αποτέλεσμα

- επί

- συνεργάστηκε

- Patch

- Patches

- Διόρθωση

- Παύλος

- Μισθολόγιο

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- το podcast

- Δημοσιεύσεις

- ενδεχομένως

- προηγουμένως

- ιδιωτικός

- Προϊόν

- Προγραμματιστής

- Προγραμματιστές

- Πρόοδος

- προστασία

- Παρόχους υπηρεσιών

- δημοσιεύθηκε

- σκοποί

- Γρήγορα

- γρήγορα

- σειρά

- ransomware

- έλαβε

- σχετίζεται με

- κυκλοφόρησε

- αναφέρθηκαν

- Εκθέσεις

- απόδοση

- Κριτικές

- ίδιο

- λένε

- Αναζήτηση

- Τμήμα

- Τομείς

- ασφάλεια

- φαίνομαι

- δει

- Shared

- μοιράζονται

- Σημάδια

- παρόμοιες

- So

- λογισμικό

- Spot

- Προσωπικό

- Στάδιο

- ξεκινά

- Ακόμη

- κλαπεί

- δεκάδες

- Ευχαριστώ

- ότι

- Η

- ο κόσμος

- τους

- Τους

- τους

- τότε

- Εκεί.

- Αυτοί

- αυτοί

- τρίτους

- αυτό

- εκείνοι

- αν και?

- χιλιάδες

- ώρα

- προς την

- μεταφορά

- ταξίδι

- Γύρισε

- Ενημέρωση

- ενημερώσεις

- Ανέβασμα

- επείγων

- URL

- μεταχειρισμένος

- Χρήστες

- πολύ

- θύματα

- Επίσκεψη

- Θέματα ευπάθειας

- ευπάθεια

- θέλω

- Τρόπος..

- we

- ιστός

- εβδομάδα

- ΛΟΙΠΌΝ

- ήταν

- Τι

- οποτεδήποτε

- Ποιό

- Ο ΟΠΟΊΟΣ

- του οποίου

- με

- Εργασία

- κόσμος

- γραφή

- ακόμη

- Εσείς

- Σας

- τον εαυτό σας

- zephyrnet

- μηδέν