Πριν από δύο εβδομάδες αναφέραμε δύο μέρες μηδέν στο Microsoft Exchange που είχε αναφερθεί στη Microsoft τρεις εβδομάδες νωρίτερα από μια βιετναμέζικη εταιρεία που ισχυρίστηκε ότι βρήκε τα σφάλματα σε μια δέσμευση απόκρισης περιστατικού στο δίκτυο ενός πελάτη. (Μπορεί να χρειαστεί να το διαβάσετε δύο φορές.)

Όπως ίσως θυμάστε, τα σφάλματα θυμίζουν τα περσινά ProxyLogin/ProxyShell προβλήματα ασφαλείας στα Windows, αν και αυτή τη φορά απαιτείται μια επαληθευμένη σύνδεση, πράγμα που σημαίνει ότι ένας εισβολέας χρειάζεται εκ των προτέρων τον κωδικό πρόσβασης email τουλάχιστον ενός χρήστη.

Αυτό οδήγησε στο διασκεδαστικό-αλλά άσκοπα-μπερδεμένο όνομα ProxyNotShell, αν και το αναφέρουμε στις δικές μας σημειώσεις ως E00F, συντομογραφία Ανταλλάξτε ελάττωμα διπλής ημέρας μηδέν, γιατί είναι πιο δύσκολο να το διαβάσεις λάθος.

Πιθανότατα θα θυμάστε επίσης τη σημαντική λεπτομέρεια ότι η πρώτη ευπάθεια στην αλυσίδα επίθεσης E00F μπορεί να εκμεταλλευτεί αφού ολοκληρώσετε το μέρος του κωδικού πρόσβασης για τη σύνδεση, αλλά προτού πραγματοποιήσετε οποιονδήποτε έλεγχο ταυτότητας 2FA που απαιτείται για την ολοκλήρωση της διαδικασίας σύνδεσης.

Αυτό το καθιστά αυτό που είναι ειδικός της Sophos Ο Τσέστερ Βισνιέφσκι μεταγλωττίστηκε μια τρύπα "mid-auth", αντί για ένα πραγματικό σφάλμα μετά τον έλεγχο ταυτότητας:

Πριν από μια εβδομάδα, όταν κάναμε ένα γρήγορη ανακεφαλαίωση σχετικά με την απάντηση της Microsoft στο E00F, η οποία έχει δει τις επίσημες συμβουλές μετριασμού της εταιρείας να τροποποιούνται πολλές φορές, υποθέσαμε στο podcast του Naked Security ως εξής:

Έριξα μια ματιά στο έγγραφο Οδηγιών της Microsoft σήμερα το πρωί [2022-10-05], αλλά δεν είδα πληροφορίες σχετικά με μια ενημέρωση κώδικα ή πότε θα είναι διαθέσιμη.

Την επόμενη Τρίτη [2022-10-11] είναι Patch Tuesday, οπότε ίσως θα αναγκαστούμε να περιμένουμε μέχρι τότε;

Μια μέρα πριν [2022-10-11] ήταν η τελευταία ενημέρωση κώδικα Τρίτη...

…και τα μεγαλύτερα νέα είναι σχεδόν βέβαιο ότι κάναμε λάθος: θα πρέπει να περιμένουμε ακόμα περισσότερο.

Όλα εκτός από το Exchange

Οι ενημερωμένες εκδόσεις κώδικα της Microsoft αυτού του μήνα (που έχουν αναφερθεί με αριθμό 83 ή 84, ανάλογα με το πώς μετράτε και ποιος μετράει) καλύπτουν 52 διαφορετικά μέρη του οικοσυστήματος της Microsoft (αυτό που η εταιρεία περιγράφει ως «προϊόντα, χαρακτηριστικά και ρόλοι»), συμπεριλαμβανομένων πολλών που δεν είχαμε καν ακούσει ποτέ πριν.

Είναι μια ιλιγγιώδης λίστα, την οποία έχουμε επαναλάβει πλήρως εδώ:

Υπηρεσίες τομέα Active Directory Διακομιστής πελάτη Azure Azure Arc Υποσύστημα χρόνου εκτέλεσης (CSRSS) Microsoft Edge (με βάση το χρώμιο) Στοιχείο γραφικών Microsoft Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE πάροχος DB για SQL NuGet Client Remote Access Service Point-to- Ρόλος πρωτοκόλλου σήραγγας σημείου: Windows Hyper-V Service Fabric Visual Studio Κωδικός Windows Active Directory Υπηρεσίες πιστοποιητικού Windows ALPC Πρόγραμμα οδήγησης CD-ROM Windows Windows COM+ Υπηρεσία συστήματος συμβάντων Windows συνδεδεμένες εμπειρίες χρήστη και τηλεμετρία Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS ) Windows DWM Core Library Υπηρεσία καταγραφής συμβάντων Windows Υπηρεσία καταγραφής συμβάντων Πολιτική ομάδας Windows Πολιτική ομάδας προτιμήσεων προγράμματος-πελάτη Windows Internet Key Exchange (IKE) Πρωτόκολλο Windows Kernel Windows Local Security Authority (LSA) Windows Local Security Authority Subsystem Service (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Παράθυρο προγράμματος οδήγησης ODBC των Windows s Υπηρεσία προσομοίωσης αντίληψης Windows Point-to-Point Tunneling Protocol Windows Portable Device Enumerator Service Windows Print Spooler Components Windows Resilient File System (ReFS) Windows Secure Channel Διεπαφή παρόχου υποστήριξης ασφάλειας των Windows Διασύνδεση παρόχου υποστήριξης Windows Server Απομακρυσμένη πρόσβαση Κλειδιά μητρώου Windows Server Service Windows Storage Windows TCP/ IP Windows USB Serial Driver Windows Web Account Manager Windows Win32K Windows WLAN Service Windows Workstation Service

Όπως μπορείτε να δείτε, η λέξη «Ανταλλαγή» εμφανίζεται μόνο μία φορά, στο πλαίσιο της ΙΚΕ, το πρωτόκολλο ανταλλαγής κλειδιών στο διαδίκτυο.

Επομένως, δεν υπάρχει ακόμα καμία επιδιόρθωση για τα σφάλματα E00F, μια εβδομάδα μετά την παρακολούθηση του άρθρου μας από μια εβδομάδα πριν από αυτήν σχετικά με μια αρχική αναφορά τρεις εβδομάδες πριν από αυτό.

Με άλλα λόγια, εάν εξακολουθείτε να έχετε τον δικό σας διακομιστή Exchange εσωτερικής εγκατάστασης, ακόμα κι αν το εκτελείτε μόνο ως μέρος μιας ενεργής μετεγκατάστασης στο Exchange Online, το Patch Tuesday αυτού του μήνα δεν σας έφερε καμία ανακούφιση από το Exchange, γι' αυτό βεβαιωθείτε ότι είστε ενημερωμένοι με τους πιο πρόσφατους μετριασμούς προϊόντων της Microsoft και ότι γνωρίζετε ποιες συμβολοσειρές ανίχνευσης και ταξινόμησης απειλών ο πωλητής κυβερνοασφάλειας χρησιμοποιεί για να σας προειδοποιήσει για πιθανούς εισβολείς ProxyNotShell/E00F που διερευνούν το δίκτυό σας.

Τι διορθώθηκε;

Για μια λεπτομερή ανασκόπηση του τι διορθώθηκε αυτόν τον μήνα, μεταβείτε στον αδερφό μας ιστότοπο, Sophos News, για ένα "insider" αναφορά vulns-and-exploits από SophosLabs:

Τα highlights (ή lowlights, ανάλογα με την άποψή σας) περιλαμβάνουν:

- Ένα ελάττωμα που αποκαλύφθηκε δημόσια στο Office που θα μπορούσε να οδηγήσει σε διαρροή δεδομένων. Δεν γνωρίζουμε για πραγματικές επιθέσεις που χρησιμοποιούν αυτό το σφάλμα, αλλά πληροφορίες σχετικά με τον τρόπο κατάχρησής του ήταν προφανώς γνωστές στους πιθανούς εισβολείς πριν από την εμφάνιση της ενημέρωσης κώδικα. (CVE-2022-41043)

- Ένα ελάττωμα ανύψωσης προνομίου που χρησιμοποιείται δημόσια στην υπηρεσία συστήματος συμβάντων COM+. Ένα κενό ασφαλείας που είναι δημοσίως γνωστό και το οποίο έχει ήδη εκμεταλλευτεί σε πραγματικές επιθέσεις είναι α Zero-Day, γιατί δεν υπήρχαν μέρες που θα μπορούσατε να είχατε εφαρμόσει την ενημερωμένη έκδοση κώδικα προτού ο κυβερνοχώρος μάθει πώς να το καταχραστεί. (CVE-2022-41033)

- Ένα ελάττωμα ασφαλείας στον τρόπο επεξεργασίας των πιστοποιητικών ασφαλείας TLS. Αυτό το σφάλμα προφανώς αναφέρθηκε από τις κυβερνητικές υπηρεσίες κυβερνοασφάλειας του Ηνωμένου Βασιλείου και των ΗΠΑ (GCHQ και NSA αντίστοιχα) και θα μπορούσε να επιτρέψει στους επιτιθέμενους να παραποιηθούν τον εαυτό τους ως κάτοχο της υπογραφής κωδικού ή του πιστοποιητικού ιστότοπου κάποιου άλλου. (CVE-2022-34689)

Οι ενημερώσεις αυτού του μήνα ισχύουν σε μεγάλο βαθμό κάθε έκδοση των Windows εκεί έξω, από τα Windows 7 32-bit μέχρι τον Server 2022. οι ενημερώσεις καλύπτουν τις γεύσεις Intel και ARM των Windows. και περιλαμβάνουν τουλάχιστον κάποιες επιδιορθώσεις για αυτό που είναι γνωστό ως Πυρήνα διακομιστή εγκαθιστά.

(Το Server Core είναι ένα απογυμνωμένο σύστημα Windows που σας αφήνει έναν πολύ βασικό διακομιστή, μόνο με γραμμή εντολών, με πολύ μειωμένη επιφάνεια επίθεσης, αφήνοντας έξω το είδος των στοιχείων που απλά δεν χρειάζεστε, αν το μόνο που θέλετε είναι, για παράδειγμα, ένας διακομιστής DNS και DHCP.)

Τι να κάνω;

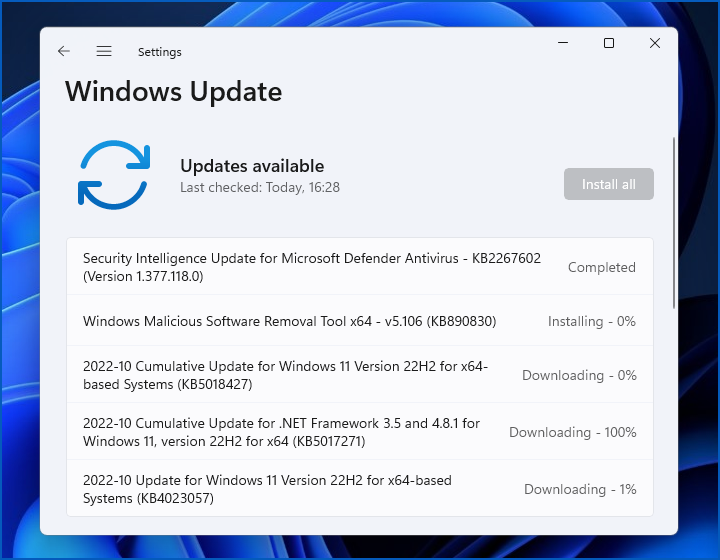

Όπως εξηγούμε στο δικό μας λεπτομερή ανάλυση στο Sophos News, μπορείτε είτε να επισκεφθείτε ρυθμίσεις > Το windows Update και μάθετε τι σας περιμένει ή μπορείτε να επισκεφτείτε τη διαδικτυακή τοποθεσία της Microsoft Οδηγός ενημέρωσης και λάβετε μεμονωμένα πακέτα ενημέρωσης από το Ενημέρωση καταλόγου.

Ξέρεις τι θα πούμε/

Γιατί είναι πάντα ο τρόπος μας.

Δηλαδή, «Μην καθυστερείς/

Απλά κάντε το σήμερα.»

- 0 ημέρες

- blockchain

- Coingenius

- πορτοφόλια κρυπτογράφησης

- κρυπτο -ανταλλαγή

- κυβερνασφάλεια

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- Υπουργείο Εσωτερικής Ασφάλειας

- ψηφιακά πορτοφόλια

- Εκμεταλλεύομαι

- firewall

- Kaspersky

- malware

- Mcafee

- Microsoft

- Γυμνή ασφάλεια

- Nexbloc

- μπάλωμα Τρίτη

- Πλάτων

- πλάτων αι

- Πληροφορία δεδομένων Plato

- Παιχνίδι Πλάτωνας

- Πλάτωνα δεδομένα

- platogaming

- VPN

- ευπάθεια

- ιστοσελίδα της ασφάλειας

- παράθυρα

- zephyrnet

![S3 Ep104: Πρέπει οι εισβολείς ransomware στα νοσοκομεία να μένουν ισόβια αποκλεισμένοι; [Ήχος + Κείμενο] S3 Ep104: Πρέπει οι εισβολείς ransomware στα νοσοκομεία να μένουν ισόβια αποκλεισμένοι; [Ήχος + Κείμενο] PlatoBlockchain Data Intelligence. Κάθετη αναζήτηση. Ολα συμπεριλαμβάνονται.](https://platoblockchain.com/wp-content/uploads/2022/10/s3-ep104-cover-1200-360x188.png)

![S3 Ep114: Πρόληψη κυβερνοαπειλών – σταματήστε τις προτού σας σταματήσουν! [Ήχος + Κείμενο] S3 Ep114: Πρόληψη κυβερνοαπειλών – σταματήστε τις προτού σας σταματήσουν! [Ήχος + Κείμενο] PlatoBlockchain Data Intelligence. Κάθετη αναζήτηση. Ολα συμπεριλαμβάνονται.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)