Ερευνητές κυβερνοασφάλειας στο Βέλγιο και τις ΗΠΑ πρόσφατα δημοσίευσε ένα έγγραφο έχει προγραμματιστεί για παρουσίαση αργότερα φέτος στο συνέδριο USENIX 2023.

Οι τρεις συν-συγγραφείς δεν μπόρεσαν να αντισταθούν σε έναν λογοπαίγνιο τίτλο, μεταγλωττίζοντας την επίθεσή τους Κορνίζες, με ένα ελαφρώς πιο εύκολο στην εφαρμογή λουράκι που λέει Παράκαμψη της κρυπτογράφησης Wi-Fi με χειρισμό των ουρών μετάδοσης.

Όπως συνηθίζουν να κάνουν οι ερευνητές ασφάλειας, η τριάδα αναρωτήθηκε: «Τι συμβαίνει όταν ένας χρήστης Wi-Fi αποσυνδέεται προσωρινά από το δίκτυο, είτε κατά λάθος είτε επίτηδες, αλλά μπορεί κάλλιστα να εμφανιστεί ξανά στο διαδίκτυο μετά από μια σύντομη διακοπή;

Κάνε ουρά για παν ενδεχόμενο!

Το ασύρματο τσιπ σε ένα τηλέφωνο ή φορητό υπολογιστή μπορεί προσωρινά να πέσει σε λειτουργία εξοικονόμησης ενέργειας ή "αναμονής" για εξοικονόμηση ενέργειας ή να απομακρυνθεί από την εμβέλεια και μετά να επιστρέψει ξανά…

…κατά τη διάρκεια του οποίου, τα σημεία πρόσβασης αποθηκεύουν συχνά τυχόν πακέτα απαντήσεων που φτάνουν για αιτήματα που ήταν ακόμη αναπάντητα τη στιγμή που η συσκευή απενεργοποιήθηκε ή βγήκε εκτός εμβέλειας.

Δεδομένου ότι ένας πελάτης που είναι αποσυνδεδεμένος δεν μπορεί να εκκινήσει νέα αιτήματα μέχρι να ανακοινώσει την επιστροφή του στην ενεργή συμμετοχή στο δίκτυο, ένα σημείο πρόσβασης δεν είναι πιθανό να κολλήσει με τόσα πακέτα απαντήσεων που έχουν απομείνει για κάθε ανενεργό χρήστη.

Λοιπόν, γιατί να μην τα βάλετε απλώς στην ουρά, εφόσον υπάρχει αρκετός ελεύθερος χώρος στη μνήμη, και να τα παραδώσετε αργότερα όταν η συσκευή επανασυνδεθεί, για να βελτιώσετε την ευκολία και την απόδοση;

Εάν η μνήμη εξαντληθεί ή μια συσκευή παραμείνει εκτός σύνδεσης για πολύ μεγάλο χρονικό διάστημα, τότε τα πακέτα που βρίσκονται στην ουρά μπορούν να απορριφθούν ακίνδυνα, αλλά εφόσον υπάρχει χώρος για να διατηρηθούν εκεί "για αργότερα", τι ζημιά μπορεί να προκαλέσει αυτό;

Ανακινώντας τα αδέσποτα πακέτα χαλαρά

Η απάντηση, ανακάλυψαν οι ερευνητές μας, είναι ότι οι λεγόμενοι ενεργοί αντίπαλοι μπορεί να είναι σε θέση να απορρίψουν τουλάχιστον κάποια δεδομένα που βρίσκονται στην ουρά από τουλάχιστον ορισμένα σημεία πρόσβασης.

Τα δεδομένα στην ουρά, όπως αποδείχθηκε, αποθηκεύτηκαν σε αποκρυπτογραφημένη μορφή, αναμένοντας ότι μπορεί να χρειαστεί να κρυπτογραφηθούν εκ νέου με ένα νέο κλειδί συνεδρίας για παράδοση αργότερα.

Μπορείτε πιθανώς να μαντέψετε πού πηγαίνει αυτό.

Οι ερευνητές ανακάλυψαν διάφορους τρόπους για να εξαπατήσουν ορισμένα σημεία πρόσβασης για να απελευθερώσουν αυτά τα πακέτα δικτύου που βρίσκονται σε ουρά…

…είτε χωρίς καμία απολύτως κρυπτογράφηση, είτε κρυπτογραφημένο με ένα νέο κλειδί συνεδρίας που επέλεξαν για το σκοπό αυτό.

Νυσταγμένη παράκαμψη

Σε μια επίθεση, απλώς είπαν στο σημείο πρόσβασης ότι ήταν η ασύρματη κάρτα σας και ότι επρόκειτο να μεταβείτε σε "λειτουργία ύπνου", συμβουλεύοντας έτσι το σημείο πρόσβασης να αρχίσει να θέτει δεδομένα σε ουρά για λίγο.

Ενοχλητικό είναι ότι τα αιτήματα «Θα πάρω έναν υπνάκο τώρα» δεν ήταν κρυπτογραφημένα, έτσι οι ερευνητές δεν χρειάστηκε καν να γνωρίζουν τον κωδικό πρόσβασης του δικτύου Wi-Fi, πόσο μάλλον να έχουν μυρίσει τη ρύθμιση του αρχικού κλειδιού συνεδρίας (το PMK, ή κύριο κλειδί κατά ζεύγη).

Λίγο μετά από αυτό, θα προσποιούνταν ότι ήταν ο φορητός υπολογιστής ή το τηλέφωνό σας που «ξυπνούσε ξανά».

Θα ζητούσαν να συσχετιστούν εκ νέου με το σημείο πρόσβασης, αλλά χωρίς να έχει οριστεί κλειδί κρυπτογράφησης αυτή τη φορά, και να μυρίσουν τυχόν απαντήσεις σε ουρά που είχαν απομείνει από πριν.

Διαπίστωσαν ότι πολλά σημεία πρόσβασης δεν ανησυχούσαν για το γεγονός ότι τα δεδομένα στην ουρά που ζητήθηκαν αρχικά σε κρυπτογραφημένη μορφή κυκλοφορούσαν τώρα σε μη κρυπτογραφημένη μορφή και έτσι τουλάχιστον κάποια δεδομένα θα διαρρεύσουν.

Μην χρησιμοποιείτε αυτό το κλειδί, αντ' αυτού χρησιμοποιήστε αυτό

Σε μια άλλη επίθεση, χρησιμοποίησαν μια ελαφρώς διαφορετική τεχνική.

Αυτή τη φορά, έστειλαν πλαστά πακέτα για να αναγκάσουν την κάρτα ασύρματου δικτύου σας να αποσυνδεθεί από το δίκτυο, μετά από την οποία δημιούργησαν γρήγορα μια νέα σύνδεση, με ένα νέο κλειδί συνεδρίας.

Για αυτήν την επίθεση, φυσικά, η ανάγκη να γνωρίζετε το κλειδί του δικτύου Wi-Fi, αλλά σε πολλά καφενεία ή κοινόχρηστους χώρους εργασίας, αυτά τα κλειδιά είναι τόσο καλά όσο δημόσια, συνήθως γραμμένα σε έναν πίνακα ή κοινοποιούνται σε ένα email καλωσορίσματος.

Εάν κατάφεραν να σας αποβάλουν από το δίκτυο ακριβώς την κατάλληλη στιγμή (ή τη λάθος στιγμή από την οπτική σας γωνία), για παράδειγμα, αμέσως μετά την αποστολή ενός αιτήματος που τους ενδιέφερε…

…και κατάφεραν να ολοκληρώσουν την πλαστή επανασύνδεσή τους εγκαίρως, ίσως μπορούσαν να αποκρυπτογραφήσουν μερικά θραύσματα απαντήσεων που είχαν στηθεί στην ουρά από πριν.

Ακόμα κι αν παρατηρήσατε ότι είχατε αποσυνδεθεί από το δίκτυο, ο υπολογιστής σας πιθανότατα θα προσπαθήσει να επανασυνδεθεί αυτόματα.

Εάν οι επιτιθέμενοι είχαν καταφέρει να «φάουν» τυχόν απαντήσεις σε ουρά στο μεσοδιάστημα, η επανασύνδεσή σας δεν θα ήταν εντελώς απρόσκοπτη – για παράδειγμα, μπορεί να δείτε μια κατεστραμμένη ιστοσελίδα ή μια αποτυχημένη λήψη, παρά μια απροβλημάτιστη ανάκαμψη από τη διακοπή.

Αλλά τα σφάλματα κατά την αποσύνδεση και στη συνέχεια επανασύνδεση σε ασύρματα hotspots είναι αρκετά κοινά που πιθανότατα δεν θα το σκεφτόσασταν πολύ, αν μη τι άλλο.

Τι να κάνω;

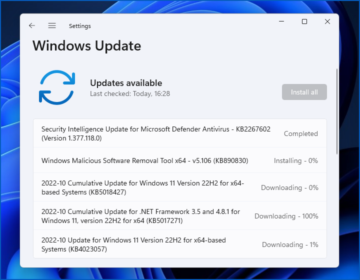

Για προγραμματιστές σημείων πρόσβασης:

- Εάν τα σημεία πρόσβασης εκτελούνται σε Linux, χρησιμοποιήστε τον πυρήνα 5.6 ή μεταγενέστερο. Αυτό προφανώς παρακάμπτει την πρώτη επίθεση, επειδή τα δεδομένα στην ουρά δεν θα απελευθερωθούν εάν ήταν κρυπτογραφημένα κατά την άφιξη, αλλά θα ήταν μη κρυπτογραφημένα όταν τελικά σταλούν.

- Ξεπλύνετε τις ουρές κυκλοφορίας σε βασικές αλλαγές. Εάν ένας πελάτης αποσυνδεθεί και θέλει να επανασυνδεθεί με ένα νέο κλειδί περιόδου λειτουργίας, αρνηθείτε να κρυπτογραφήσετε εκ νέου τα δεδομένα σε ουρά που ελήφθησαν κάτω από το παλιό κλειδί. Απλώς, απορρίψτε το.

Για χρήστες hotspot:

- Ελαχιστοποιήστε τον όγκο της μη κρυπτογραφημένης κίνησης που στέλνετε. Εδώ, μιλάμε για ένα δεύτερο επίπεδο κρυπτογράφησης πάνω από το κλειδί σύνδεσης Wi-Fi, όπως το HTTPS για την περιήγησή σας στον ιστό και το DNS-over-HTTPS για τα αιτήματά σας DNS.

Με ένα πρόσθετο επίπεδο κρυπτογράφησης σε επίπεδο εφαρμογής, όποιος αποκρυπτογραφεί τα πακέτα Wi-Fi σας εξακολουθεί να μην μπορεί να κατανοήσει τα δεδομένα μέσα σε αυτά.

Οι εισβολείς μπορεί να είναι σε θέση να καταλάβουν λεπτομέρειες σε επίπεδο δικτύου, όπως τους αριθμούς IP των διακομιστών στους οποίους συνδέθηκες, αλλά εάν τηρείτε το HTTPS ενώ κάνετε περιήγηση, το περιεχόμενο που στέλνετε και λαμβάνετε δεν θα εκτεθεί από αυτές τις ομολογουμένως περιορισμένες επιθέσεις.

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- Platoblockchain. Web3 Metaverse Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- πηγή: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :είναι

- $UP

- 1

- 2023

- a

- Ικανός

- ΠΛΗΡΟΦΟΡΙΕΣ

- Απόλυτος

- πρόσβαση

- ενεργός

- Πρόσθετος

- συμβουλεύοντας

- Μετά το

- Όλα

- alone

- ποσό

- και

- ανακοινώνει

- Άλλος

- απάντηση

- πρόβλεψη

- κάποιος

- ΕΙΝΑΙ

- άφιξη

- AS

- At

- επίθεση

- Επιθέσεις

- συγγραφέας

- αυτόματη

- αυτομάτως

- πίσω

- background-image

- BE

- επειδή

- πριν

- είναι

- Βέλγιο

- μπερδεμένος

- σύνορο

- Κάτω μέρος

- εν συντομία

- Σπασμένος

- Περιήγηση

- by

- CAN

- κάρτα

- Αιτία

- Κέντρο

- Αλλαγές

- τσιπ

- επέλεξε

- ισχυρισμός

- πελάτης

- Καφές

- χρώμα

- Κοινός

- πλήρης

- υπολογιστή

- Διάσκεψη

- συνδεδεμένος

- σύνδεση

- περιεχόμενο

- ευκολία

- θα μπορούσε να

- Πορεία

- κάλυμμα

- ημερομηνία

- Αποκρυπτογράφηση

- παραδώσει

- διανομή

- καθέκαστα

- προγραμματιστές

- συσκευή

- διαφορετικές

- ανακάλυψαν

- Display

- dns

- κάτω

- κατεβάσετε

- Πτώση

- κάθε

- είτε

- ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

- κρυπτογραφημένα

- κρυπτογράφηση

- αρκετά

- εξ ολοκλήρου

- Even

- ακριβώς

- παράδειγμα

- εκτεθειμένος

- Απέτυχε

- λίγοι

- Εικόνα

- σχηματικός

- Τελικά

- Όνομα

- Για

- Δύναμη

- μορφή

- μορφή

- Βρέθηκαν

- Δωρεάν

- από

- παίρνω

- Go

- μετάβαση

- καλός

- συμβαίνει

- Έχω

- ύψος

- εδώ

- Hotspot

- φτερουγίζω

- HTTPS

- βελτίωση

- in

- αδρανής

- κινήσει

- αντί

- ενδιαφερόμενος

- IP

- IT

- ΤΟΥ

- jpg

- Διατήρηση

- Κλειδί

- πλήκτρα

- κλωτσήσει

- Ξέρω

- laptop

- στρώμα

- διαρροή

- Επίπεδο

- Πιθανός

- Περιωρισμένος

- linux

- Μακριά

- Χαμηλός

- κάνω

- διαχειρίζεται

- χειραγώγηση

- πολοί

- Περιθώριο

- κύριος

- max-width

- Μνήμη

- ενδέχεται να

- Τρόπος

- στιγμή

- Ανάγκη

- δίκτυο

- Νέα

- κανονικός

- αριθμοί

- πολυάριθμες

- of

- offline

- Παλιά

- on

- ONE

- διαδικτυακά (online)

- πρωτότυπο

- αρχικά

- διακοπή λειτουργίας

- δική

- πακέτα

- σελίδα

- συμμετοχή

- Κωδικός Πρόσβασης

- Παύλος

- προοπτική

- τηλέφωνο

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- Σημείο

- σημεία

- θέση

- Δημοσιεύσεις

- δύναμη

- τροφοδοτείται

- παρουσίαση

- πιθανώς

- δημόσιο

- σκοπός

- γρήγορα

- σειρά

- μάλλον

- λαμβάνω

- έλαβε

- πρόσφατα

- ανάκτηση

- κυκλοφόρησε

- απάντηση

- ζητήσει

- αιτήματα

- ερευνητές

- απόδοση

- Αποθήκευση

- λέει

- προγραμματιστεί

- αδιάλειπτη

- Δεύτερος

- ασφάλεια

- αίσθηση

- Διακομιστές

- Συνεδρίαση

- σειρά

- setup

- Shared

- καταστήματα

- Κοντά

- απλά

- ελαφρώς διαφορετική

- So

- στέρεο

- μερικοί

- Χώρος

- Εκκίνηση

- Ακόμη

- αποθηκεύονται

- τέτοιος

- SVG

- λήψη

- ομιλία

- ότι

- Η

- τους

- Τους

- τους

- Αυτοί

- φέτος

- τρία

- διακίνηση

- ώρα

- Τίτλος

- προς την

- πολύ

- κορυφή

- ΚΙΝΗΣΗ στους ΔΡΟΜΟΥΣ

- μετάβαση

- μεταδίδουν

- διαφανής

- Γύρισε

- συνήθως

- υπό

- URL

- us

- χρήση

- Χρήστες

- Χρήστες

- διάφορα

- τρόπους

- ιστός

- καλωσόρισμα

- ΛΟΙΠΌΝ

- Τι

- Ποιό

- ενώ

- Ο ΟΠΟΊΟΣ

- Wi-Fi

- πλάτος

- θα

- ασύρματος

- με

- χωρίς

- θα

- γραπτή

- Λανθασμένος

- έτος

- Εσείς

- Σας

- zephyrnet

![S3 Ep125: Όταν το υλικό ασφαλείας έχει τρύπες ασφαλείας [Ήχος + Κείμενο] S3 Ep125: Όταν το υλικό ασφαλείας έχει τρύπες ασφαλείας [Ήχος + Κείμενο]](https://platoblockchain.com/wp-content/uploads/2023/03/s3-ep125-when-security-hardware-has-security-holes-audio-text-300x156.png)

![S3 Ep 126: Η τιμή της γρήγορης μόδας (και του χαρακτηριστικού ερπυσμού) [Ήχος + Κείμενο] S3 Ep 126: Η τιμή της γρήγορης μόδας (και του χαρακτηριστικού ερπυσμού) [Ήχος + Κείμενο]](https://platoblockchain.com/wp-content/uploads/2023/03/s3-ep-126-the-price-of-fast-fashion-and-feature-creep-audio-text-300x156.png)