Χρόνος διαβασματός: 3 πρακτικά

Όταν ήσασταν παιδί, υποθέτοντας ότι έχετε μεγαλώσει, παίξατε ποτέ το παιχνίδι "Man in the Middle"; Εκεί δύο παίκτες παίζουν ένα παιχνίδι με μια μεγάλη μπάλα, αλλά πρέπει να το ρίξουν πάνω από το κεφάλι ενός τρίτου παίκτη στη μέση. Ο παίκτης στη μέση κερδίζει το παιχνίδι εάν μπορεί να αναχαιτίσει την μπάλα.

Όταν ήσασταν παιδί, υποθέτοντας ότι έχετε μεγαλώσει, παίξατε ποτέ το παιχνίδι "Man in the Middle"; Εκεί δύο παίκτες παίζουν ένα παιχνίδι με μια μεγάλη μπάλα, αλλά πρέπει να το ρίξουν πάνω από το κεφάλι ενός τρίτου παίκτη στη μέση. Ο παίκτης στη μέση κερδίζει το παιχνίδι εάν μπορεί να αναχαιτίσει την μπάλα.

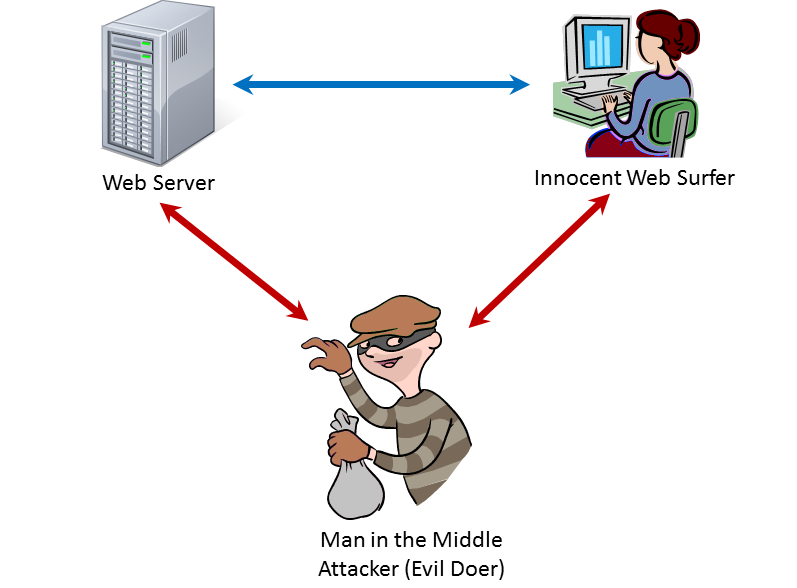

Στην ασφάλεια δικτύου, ένα «Ο άνθρωπος στη μέση επίθεση"Αναφέρεται σε έναν χάκερ που μπορεί να εισαχθεί στη μέση της επικοινωνίας μεταξύ ενός συστήματος πελάτη και ενός συστήματος διακομιστή. Παραπλανά τον πελάτη να σκεφτεί ότι είναι ο διακομιστής και ο διακομιστής να σκεφτεί ότι είναι ο πελάτης. Εάν ο χάκερ είναι επιτυχής κερδίζει και οι στόχοι της επίθεσης χάνουν. Ανάλογα με το πόσο άσχημα είναι ο επιτιθέμενος, θα μπορούσαν να χάσουν μεγάλο χρόνο.

Οι επιθέσεις Man in the Middle (MIM) μπορούν να χρησιμοποιηθούν για την παρακολούθηση της κυκλοφορίας δικτύου για να κλέψουν πολύτιμα δεδομένα ή διαπιστευτήρια ασφαλείας, όπως αναγνωριστικά και κωδικούς πρόσβασης. Μπορεί να χρησιμοποιηθεί για τη δημιουργία επίθεσης άρνησης υπηρεσίας που επιβραδύνει ή διακόπτει την επικοινωνία δικτύου. Μπορεί να χρησιμοποιηθεί για την ανακατεύθυνση ενός επισκέπτη ιστοτόπου σε έναν ψεύτικο ιστότοπο ως μέρος ενός ποινικού συστήματος. Μπορεί να χρησιμοποιηθεί για την παρακολούθηση αρχείων και email. Μπορεί να χρησιμοποιηθεί για να μολύνει τον πελάτη και τον διακομιστή με ιό.

Για παράδειγμα, ένας χρήστης πηγαίνει στον ιστότοπο της τράπεζάς του για να κάνει κάποια διαδικτυακή τραπεζική. Ωστόσο, ένας άντρας στη μεσαία επίθεση τον ανακατευθύνει σε έναν ψεύτικο ιστότοπο που μοιάζει με την τράπεζα. Ο εισβολέας καταγράφει τα στοιχεία σύνδεσης και λογαριασμού του χρήστη. Μπορεί να επεξεργαστεί τις συναλλαγές του χρήστη, ώστε να μην ξέρει τίποτα λάθος, έως ότου βρουν τον λογαριασμό τους να επιτεθεί αργότερα από τον χάκερ.

Η επικοινωνία μέσω Ιστού αποτελεί ιδιαίτερη ανησυχία επειδή το πρωτόκολλο μεταφοράς υπερκειμένου (HTTP) χρησιμοποιεί μηνύματα κειμένου ASCII που μεταφέρονται ασύγχρονα. Το HTTP δεν δημιουργεί μια συνεχή σύνδεση που απαιτείται για την ασφάλεια. Με το http, είναι σχετικά απλό για έναν χάκερ να παρακολουθεί, να διαβάζει και να τροποποιεί μηνύματα. Προτού μπορέσει να διατεθεί στο εμπόριο το Διαδίκτυο το 1994, έπρεπε να υπάρχει τρόπος δημιουργίας ασφαλών συνδέσεων με κρυπτογραφημένα μηνύματα.

Το Netscape δημιούργησε αυτόν τον τρόπο με το πρωτόκολλο Secure Socket Layer (SSL) που λειτουργεί σε συνδυασμό με το HTTP για την παροχή ασφαλών, κρυπτογραφημένων συνδέσεων στο Διαδίκτυο. Δεν θα παρείχα ποτέ προσωπικές πληροφορίες σε έναν ιστότοπο, εκτός αν βλέπω https στη γραμμή διευθύνσεων! Ωστόσο, η στρατηγική κρυπτογράφησης που χρησιμοποιείται από SSL μπορεί να αφήσει ένα άνοιγμα για μια επίθεση MIM. Το πρόγραμμα περιήγησης στέλνει ένα μήνυμα στον διακομιστή ιστού για να ξεκινήσει η διαδικασία και ο διακομιστής αποκρίνεται με τις πληροφορίες για τη δημιουργία της ασφαλούς σύνδεσης σε ένα αρχείο που ονομάζεται πιστοποιητικό. Περιλαμβάνει μια τιμή που ονομάζεται "κλειδί" που το πρόγραμμα περιήγησης χρειάζεται να κρυπτογραφήσει τα μηνύματά του για το διακομιστή. Εάν ένας χάκερ μπορεί να δημιουργήσει μια διαδικασία MIM, μπορεί να αντικαταστήσει το δικό του κλειδί για τους διακομιστές ιστού. Στη συνέχεια, μπορεί να διαβάσει και να επεξεργαστεί τα μηνύματα του προγράμματος περιήγησης. Μπορεί να κάνει το ίδιο με τα μηνύματα του διακομιστή.

Τώρα, εδώ είναι το πραγματικά τρομακτικό μέρος. Σεμινάρια για το πώς να δημιουργήσετε ένα MIM βρίσκονται σε όλο το Διαδίκτυο, συμπεριλαμβανομένων των βίντεο του YouTube. Εάν αυτό δεν είναι αρκετό, υπάρχουν διαθέσιμα εργαλεία στον Ιστό που θα αυτοματοποιήσουν και θα απλοποιήσουν τη διαδικασία δημιουργίας MIM. Πώς μπορούν οι δυνάμεις που επιτρέπουν να συμβεί αυτό; Εκτός από ένα μικρό πράγμα που ονομάζεται Πρώτη Τροποποίηση, υπάρχουν νόμιμες χρήσεις για το MIM. Επιτρέπεται στις εταιρείες να παρακολουθούν τη χρήση των πόρων της εταιρείας από τους εργαζομένους. Χρησιμοποιούν το MIM για να παρακολουθούν τι κάνουν οι εργαζόμενοι και να διαβάζουν τα email τους. Ακούγεται λίγο ανατριχιαστικό, αλλά οι εργαζόμενοι συχνά κάνουν κατάχρηση των προνομίων τους και οι εργοδότες έχουν δικαίωμα να γνωρίζουν.

Ευτυχώς, ένα άλλο χαρακτηριστικό ενσωματώθηκε στο SSL για να αντιμετωπίσουμε αυτό το πρόβλημα. Ένα πιστοποιητικό SSL περιλαμβάνει ένα πεδίο για «υπογραφή». Η υπογραφή είναι το όνομα ενός μέρους που έχει επαληθεύσει ότι το πιστοποιητικό προέρχεται από τον ιστότοπο με τον οποίο επιχειρεί να επικοινωνήσει. Μια διαδικασία MIM μπορεί να επιτύχει εάν το πιστοποιητικό έχει ανακληθεί ή είναι "υπογεγραμμένο". Ένα αυτο-υπογεγραμμένο πιστοποιητικό υπογράφεται από τον ίδιο τον ιστότοπο.

Ωστόσο, εάν το πιστοποιητικό έχει υπογραφεί από τρίτο μέρος που ονομάζεται Αρχή έκδοσης πιστοποιητικών (CA), το πρόγραμμα περιήγησης έχει τη βεβαιότητα ότι το πιστοποιητικό έχει εκδοθεί στην πραγματικότητα για τον κάτοχο του ιστότοπου.

Το πρόβλημα λύθηκε? Εν μέρει, αλλά υπάρχει ένα ακόμη πράγμα που πρέπει να ληφθεί υπόψη.

Υπάρχουν διαφορετικά επίπεδα διασφάλισης που παρέχονται από μια ΑΠ. Για σημαντικές συναλλαγές, ιδιαίτερα ΟΙΚΟΝΟΜΙΚΕΣ ΣΥΝΑΛΛΑΓΕΣ, θέλετε οι χρήστες του ιστότοπού σας να είναι σίγουροι ότι είστε μια νόμιμη συνεχής λειτουργία. Σε αυτό, θα πρέπει να αποκτήσετε ένα Βελτιωμένη επικύρωση (EV) SSL το υψηλότερο επίπεδο διασφάλισης που παρέχεται.

Με το EV από την Comodo, εσείς και όλοι οι επισκέπτες μιας ιστοσελίδας μπορείτε να παρακολουθείτε το "Man in the Middle" !.

Αρχίστε την Δωρεάν σας δοκιμή ΔΩΡΕΑΝ ΑΚΡΙΒΩΣ ΑΚΡΙΒΕΙΑ ΣΑΣ ΑΣΦΑΛΕΙΑΣ

- blockchain

- Coingenius

- πορτοφόλια κρυπτογράφησης

- κρυπτο -ανταλλαγή

- κυβερνασφάλεια

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- CyberSecurity Comodo

- Υπουργείο Εσωτερικής Ασφάλειας

- ψηφιακά πορτοφόλια

- e-commerce

- firewall

- Kaspersky

- malware

- Mcafee

- Nexbloc

- Πλάτων

- πλάτων αι

- Πληροφορία δεδομένων Plato

- Παιχνίδι Πλάτωνας

- Πλάτωνα δεδομένα

- platogaming

- VPN

- ιστοσελίδα της ασφάλειας

- zephyrnet