Το Emotet είναι μια οικογένεια κακόβουλου λογισμικού που δραστηριοποιείται από το 2014, η οποία λειτουργεί από μια ομάδα εγκλήματος στον κυβερνοχώρο γνωστή ως Mealybug ή TA542. Αν και ξεκίνησε ως τραπεζικό trojan, αργότερα εξελίχθηκε σε ένα botnet που έγινε μια από τις πιο διαδεδομένες απειλές παγκοσμίως. Το Emotet διαδίδεται μέσω spam email. μπορεί να διεισδύσει πληροφορίες από και να παραδώσει κακόβουλο λογισμικό τρίτων σε παραβιασμένους υπολογιστές. Οι χειριστές Emotet δεν είναι πολύ επιλεκτικοί ως προς τους στόχους τους, εγκαθιστώντας το κακόβουλο λογισμικό τους σε συστήματα που ανήκουν σε ιδιώτες, καθώς και σε εταιρείες και μεγαλύτερους οργανισμούς.

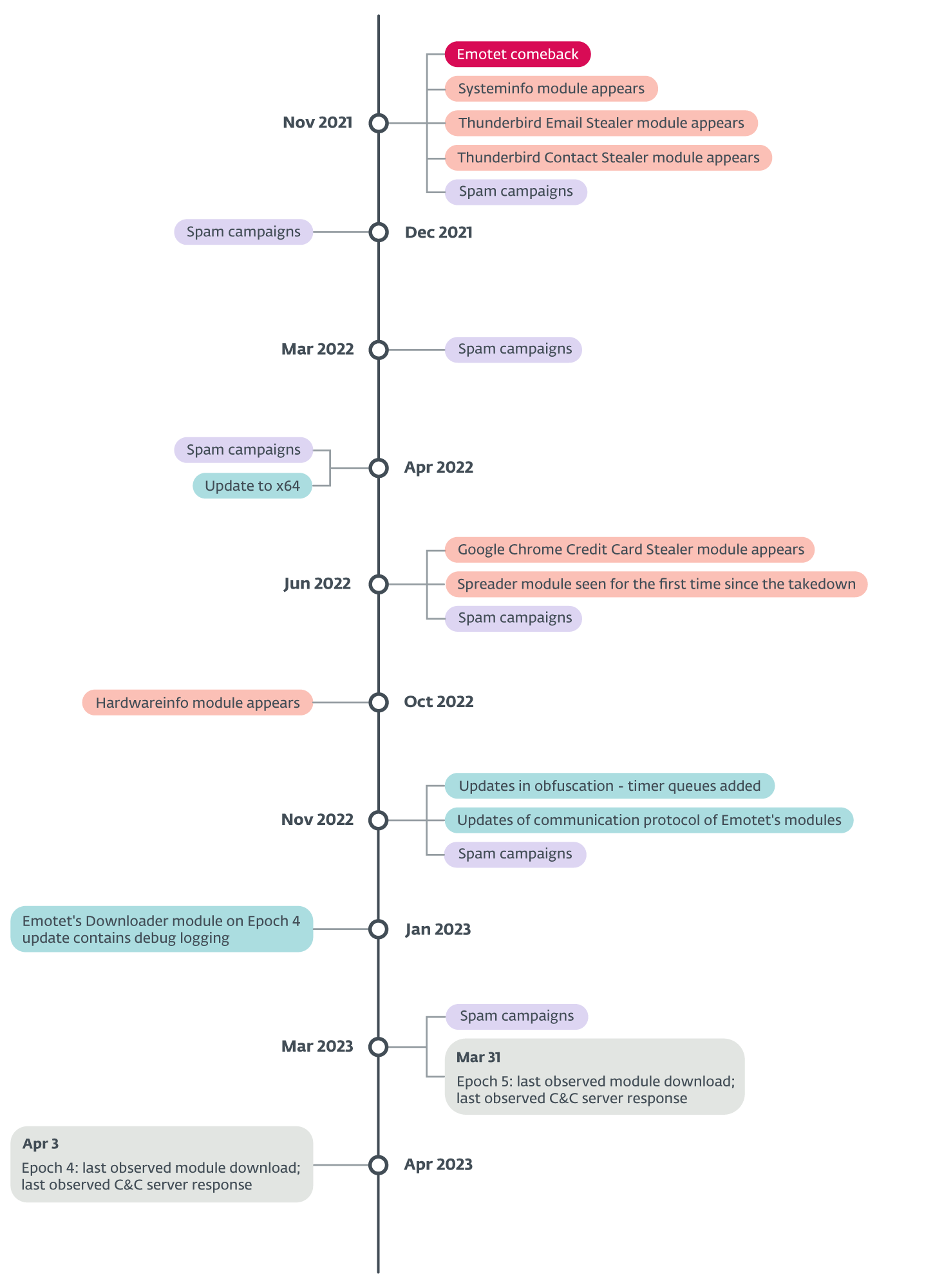

Τον Ιανουάριο του 2021, η Emotet έγινε στόχος α takedown ως αποτέλεσμα μιας διεθνούς, συλλογικής προσπάθειας οκτώ χωρών που συντονίζονται από την Eurojust και την Europol. Ωστόσο, παρά αυτή την επέμβαση, το Emotet επέστρεψε στη ζωή τον Νοέμβριο του 2021.

Βασικά σημεία αυτής της ανάρτησης ιστολογίου:

- Το Emotet ξεκίνησε πολλές καμπάνιες ανεπιθύμητης αλληλογραφίας από τότε που εμφανίστηκε ξανά μετά την κατάργησή του.

- Έκτοτε, η Mealybug δημιούργησε πολλές νέες ενότητες και πολλές φορές ενημέρωσε και βελτίωσε όλες τις υπάρχουσες ενότητες.

- Οι χειριστές Emotet στη συνέχεια κατέβαλαν μεγάλη προσπάθεια για να αποφύγουν την παρακολούθηση και την παρακολούθηση του botnet από τότε που επέστρεψε.

- Επί του παρόντος, το Emotet είναι αθόρυβο και ανενεργό, πιθανότατα λόγω της αποτυχίας εύρεσης ενός αποτελεσματικού, νέου φορέα επίθεσης.

Ανεπιθύμητες καμπάνιες

Μετά την επιστροφή που ακολούθησαν πολλαπλές καμπάνιες ανεπιθύμητης αλληλογραφίας στα τέλη του 2021, οι αρχές του 2022 συνεχίστηκαν με αυτές τις τάσεις και εγγραφήκαμε πολλαπλές καμπάνιες ανεπιθύμητης αλληλογραφίας που ξεκίνησαν οι χειριστές Emotet. Κατά τη διάρκεια αυτής της περιόδου, το Emotet εξαπλώθηκε κυρίως μέσω κακόβουλων εγγράφων Microsoft Word και Microsoft Excel με ενσωματωμένες μακροεντολές VBA.

Τον Ιούλιο του 2022, η Microsoft άλλαξε το παιχνίδι για όλες τις οικογένειες κακόβουλου λογισμικού, όπως το Emotet και το Qbot – οι οποίες είχαν χρησιμοποιήσει email ηλεκτρονικού ψαρέματος με κακόβουλο έγγραφο ως μέθοδο διάδοσης – απενεργοποιώντας τις μακροεντολές VBA σε έγγραφα που αποκτήθηκαν από το Διαδίκτυο. Αυτή η αλλαγή ήταν ανακοίνωσε από τη Microsoft στις αρχές του έτους και αναπτύχθηκε αρχικά στις αρχές Απριλίου, αλλά η ενημέρωση αναβλήθηκε λόγω των σχολίων των χρηστών. Η τελική διάθεση ήρθε στα τέλη Ιουλίου 2022 και, όπως φαίνεται στο Σχήμα 2, η ενημέρωση οδήγησε σε σημαντική πτώση στους συμβιβασμούς του Emotet. δεν παρατηρήσαμε κάποια σημαντική δραστηριότητα το καλοκαίρι του 2022.

Η απενεργοποίηση του κύριου φορέα επίθεσης του Emotet έκανε τους χειριστές του να αναζητήσουν νέους τρόπους για να συμβιβάσουν τους στόχους τους. Mealybug άρχισε να πειραματίζεται με κακόβουλα αρχεία LNK και XLL, αλλά όταν τελείωνε το έτος 2022, οι χειριστές του Emotet προσπάθησαν να βρουν ένα νέο φορέα επίθεσης που θα ήταν τόσο αποτελεσματικός όσο οι μακροεντολές VBA. Το 2023, διεξήγαγαν τρεις χαρακτηριστικές καμπάνιες malspam, καθεμία από τις οποίες δοκιμάζει μια ελαφρώς διαφορετική τεχνική εισβολής και κοινωνικής μηχανικής. Ωστόσο, η συρρίκνωση του μεγέθους των επιθέσεων και οι συνεχείς αλλαγές στην προσέγγιση μπορεί να υποδηλώνουν δυσαρέσκεια με τα αποτελέσματα.

Η πρώτη από αυτές τις τρεις εκστρατείες έγινε γύρω στις 8 Μαρτίουth, 2023, όταν το botnet Emotet άρχισε να διανέμει έγγραφα Word, καλυμμένα ως τιμολόγια, με ενσωματωμένες κακόβουλες μακροεντολές VBA. Αυτό ήταν αρκετά περίεργο επειδή οι μακροεντολές VBA ήταν απενεργοποιημένες από τη Microsoft από προεπιλογή, επομένως τα θύματα δεν μπορούσαν να εκτελέσουν ενσωματωμένο κακόβουλο κώδικα.

Στη δεύτερη εκστρατεία τους μεταξύ 13 Μαρτίουth και 18 Μαρτίουth, οι εισβολείς φαινομενικά αναγνώρισαν αυτά τα ελαττώματα και εκτός από τη χρήση της προσέγγισης της αλυσίδας απάντησης, άλλαξαν επίσης από τις μακροεντολές VBA σε Αρχεία OneNote (ONE) με ενσωματωμένα VBScripts. Εάν τα θύματα άνοιγαν το αρχείο, τα υποδέχονταν κάτι που έμοιαζε με προστατευμένη σελίδα του OneNote, ζητώντας τους να κάνουν κλικ σε ένα κουμπί Προβολή για να δουν το περιεχόμενο. Πίσω από αυτό το στοιχείο γραφικών υπήρχε ένα κρυφό VBScript, που είχε ρυθμιστεί για λήψη του Emotet DLL.

Παρά την προειδοποίηση του OneNote ότι αυτή η ενέργεια μπορεί να οδηγήσει σε κακόβουλο περιεχόμενο, οι άνθρωποι τείνουν να κάνουν κλικ σε παρόμοια μηνύματα κατά συνήθεια και έτσι μπορούν ενδεχομένως να επιτρέψουν στους εισβολείς να παραβιάσουν τις συσκευές τους.

Η τελευταία καμπάνια που παρατηρήθηκε στην τηλεμετρία της ESET ξεκίνησε στις 20 Μαρτίουth, εκμεταλλευόμενοι την επερχόμενη ημερομηνία λήξης του φόρου εισοδήματος στις Ηνωμένες Πολιτείες. Τα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου που στάλθηκαν από το botnet προσποιήθηκαν ότι προέρχονταν από την Υπηρεσία Εσωτερικών Εσόδων της Εφορίας των ΗΠΑ (IRS) και έφεραν ένα συνημμένο αρχείο αρχειοθέτησης με το όνομα W-9 form.zip. Το περιλαμβανόμενο αρχείο ZIP περιείχε ένα έγγραφο του Word με μια ενσωματωμένη κακόβουλη μακροεντολή VBA που πιθανότατα έπρεπε να κάνει το επιδιωκόμενο θύμα ενεργοποιήσετε. Εκτός από αυτήν την καμπάνια, που στοχεύει ειδικά στις ΗΠΑ, παρατηρήσαμε επίσης μια άλλη καμπάνια με χρήση ενσωματωμένων VBScripts και προσέγγισης OneNote που ήταν σε εξέλιξη την ίδια περίοδο.

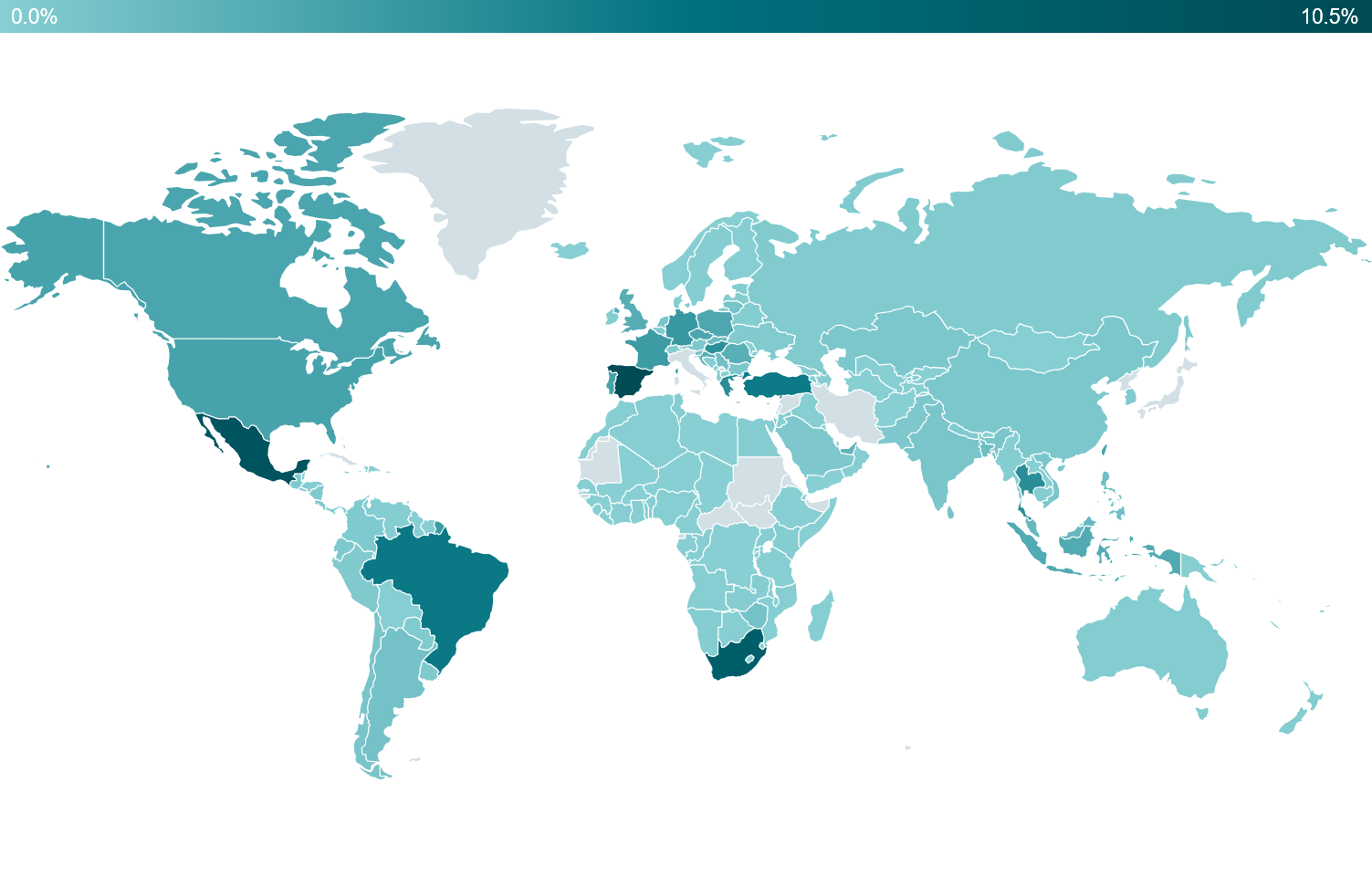

Όπως φαίνεται στο Σχήμα 3, οι περισσότερες από τις επιθέσεις που εντοπίστηκαν από την ESET στόχευαν στην Ιαπωνία (43%), στην Ιταλία (13%), αν και αυτοί οι αριθμοί ενδέχεται να επηρεάζονται από την ισχυρή βάση χρηστών της ESET σε αυτές τις περιοχές. Μετά την αφαίρεση αυτών των δύο κορυφαίων χωρών (για να επικεντρωθούμε στον υπόλοιπο κόσμο), στο Διάγραμμα 4 φαίνεται ότι και ο υπόλοιπος κόσμος χτυπήθηκε, με την Ισπανία (5%) στην τρίτη θέση ακολουθούμενη από το Μεξικό (5 %) και τη Νότια Αφρική (4%).

Ενισχυμένη προστασία και θολώσεις

Μετά την επανεμφάνισή του, το Emotet έλαβε πολλαπλές αναβαθμίσεις. Το πρώτο αξιοσημείωτο χαρακτηριστικό είναι ότι το botnet άλλαξε το κρυπτογραφικό του σχήμα. Πριν από την κατάργηση, η Emotet χρησιμοποιούσε το RSA ως το κύριο ασύμμετρο σχήμα τους και μετά την επανεμφάνιση, το botnet άρχισε να χρησιμοποιεί κρυπτογραφία ελλειπτικής καμπύλης. Επί του παρόντος, κάθε λειτουργική μονάδα Downloader (ονομάζεται επίσης Κύρια μονάδα) διαθέτει δύο ενσωματωμένα δημόσια κλειδιά. Το ένα χρησιμοποιείται για το πρωτόκολλο ανταλλαγής κλειδιών Diffie Hellman Elliptic curve και το άλλο για επαλήθευση υπογραφής – Αλγόριθμος ψηφιακής υπογραφής.

Εκτός από την ενημέρωση του κακόβουλου λογισμικού Emotet σε αρχιτεκτονική 64-bit, η Mealybug έχει επίσης εφαρμόσει πολλαπλές νέες συσκέψεις για την προστασία των λειτουργικών μονάδων τους. Η πρώτη αξιοσημείωτη συσκότιση είναι η ισοπέδωση της ροής ελέγχου, η οποία μπορεί να επιβραδύνει σημαντικά την ανάλυση και τον εντοπισμό ενδιαφέροντων τμημάτων κώδικα στις μονάδες του Emotet.

Το Mealybug υλοποίησε επίσης και βελτίωσε την εφαρμογή πολλών τεχνικών τυχαιοποίησης, από τις οποίες οι πιο αξιοσημείωτες είναι η τυχαιοποίηση της τάξης των μελών της δομής και η τυχαιοποίηση εντολών που υπολογίζουν σταθερές (οι σταθερές καλύπτονται).

Μια ακόμη ενημέρωση που αξίζει να αναφέρουμε συνέβη κατά το τελευταίο τρίμηνο του 2022, όταν οι μονάδες άρχισαν να χρησιμοποιούν ουρές χρονοδιακόπτη. Με αυτά, η κύρια λειτουργία των μονάδων και το τμήμα επικοινωνίας των μονάδων ορίστηκαν ως συνάρτηση επανάκλησης, η οποία καλείται από πολλαπλά νήματα και όλα αυτά συνδυάζονται με την ισοπέδωση ροής ελέγχου, όπου η τιμή κατάστασης που διαχειρίζεται ποιο μπλοκ κώδικα είναι προς επίκληση μοιράζεται μεταξύ των νημάτων. Αυτή η σύγχυση προσθέτει ένα άλλο εμπόδιο στην ανάλυση και κάνει την παρακολούθηση της ροής εκτέλεσης ακόμη πιο δύσκολη.

Νέες ενότητες

Για να παραμείνει κερδοφόρο και διαδεδομένο κακόβουλο λογισμικό, το Mealybug εφάρμοσε πολλές νέες ενότητες, που φαίνονται με κίτρινο χρώμα στην Εικόνα 5. Ορισμένες από αυτές δημιουργήθηκαν ως αμυντικός μηχανισμός για το botnet, άλλες για πιο αποτελεσματική εξάπλωση του κακόβουλου λογισμικού, και τελευταίο αλλά όχι λιγότερο σημαντικό, μια ενότητα που κλέβει πληροφορίες που μπορούν να χρησιμοποιηθούν για την κλοπή των χρημάτων του θύματος.

Εικόνα 5. Οι πιο συχνά χρησιμοποιούμενες μονάδες του Emotet. Το κόκκινο υπήρχε πριν από την κατάργηση. το κίτρινο εμφανίστηκε μετά την επιστροφή

Thunderbird Email Stealer και Thunderbird Contact Stealer

Το Emotet διαδίδεται μέσω ανεπιθύμητων μηνυμάτων ηλεκτρονικού ταχυδρομείου και οι άνθρωποι συχνά εμπιστεύονται αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου, επειδή το Emotet χρησιμοποιεί με επιτυχία μια τεχνική παραβίασης νημάτων ηλεκτρονικού ταχυδρομείου. Πριν από την κατάργηση, το Emotet χρησιμοποιούσε λειτουργικές μονάδες που ονομάζουμε Outlook Contact Stealer και Outlook Email Stealer, οι οποίες ήταν σε θέση να κλέβουν μηνύματα ηλεκτρονικού ταχυδρομείου και πληροφορίες επικοινωνίας από το Outlook. Επειδή όμως δεν χρησιμοποιούν όλοι το Outlook, μετά την κατάργηση, το Emotet επικεντρώθηκε επίσης σε μια δωρεάν εναλλακτική εφαρμογή ηλεκτρονικού ταχυδρομείου – το Thunderbird.

Το Emotet μπορεί να αναπτύξει μια λειτουργική μονάδα Thunderbird Email Stealer στον υπολογιστή που έχει παραβιαστεί, ο οποίος (όπως υποδηλώνει το όνομα) είναι ικανός να κλέβει μηνύματα ηλεκτρονικού ταχυδρομείου. Η μονάδα πραγματοποιεί αναζήτηση στα αρχεία Thunderbird που περιέχουν ληφθέντα μηνύματα (σε μορφή MBOX) και κλέβει δεδομένα από πολλά πεδία, συμπεριλαμβανομένων του αποστολέα, των παραληπτών, του θέματος, της ημερομηνίας και του περιεχομένου του μηνύματος. Όλες οι κλεμμένες πληροφορίες αποστέλλονται στη συνέχεια σε διακομιστή C&C για περαιτέρω επεξεργασία.

Μαζί με το Thunderbird Email Stealer, το Emotet αναπτύσσει επίσης ένα Thunderbird Contact Stealer, το οποίο είναι σε θέση να κλέβει πληροφορίες επικοινωνίας από το Thunderbird. Αυτή η ενότητα πραγματοποιεί επίσης αναζήτηση στα αρχεία Thunderbird, αυτή τη φορά αναζητώντας τόσο τα ληφθέντα όσο και τα απεσταλμένα μηνύματα. Η διαφορά είναι ότι αυτή η ενότητα εξάγει απλώς πληροφορίες από το Από:, Να:, CC: και Cc: πεδία και δημιουργεί ένα εσωτερικό γράφημα για το ποιος επικοινώνησε με ποιον, όπου οι κόμβοι είναι άνθρωποι και υπάρχει ένα πλεονέκτημα μεταξύ δύο ατόμων εάν επικοινωνούσαν μεταξύ τους. Στο επόμενο βήμα, η μονάδα παραγγέλνει τις κλεμμένες επαφές – ξεκινώντας από τα πιο διασυνδεδεμένα άτομα – και στέλνει αυτές τις πληροφορίες σε έναν διακομιστή C&C.

Όλη αυτή η προσπάθεια συμπληρώνεται από δύο πρόσθετες ενότητες (που υπήρχαν ήδη πριν από την κατάργηση) – τη λειτουργική μονάδα MailPassView Stealer και την ενότητα Spammer. Το MailPassView Stealer καταχράται ένα νόμιμο εργαλείο NirSoft για ανάκτηση κωδικού πρόσβασης και κλέβει διαπιστευτήρια από εφαρμογές email. Όταν υποβάλλονται σε επεξεργασία κλεμμένα email, διαπιστευτήρια και πληροφορίες σχετικά με το ποιος έρχεται σε επαφή με ποιον, το Mealybug δημιουργεί κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου που μοιάζουν με απάντηση σε προηγούμενες κλεμμένες συνομιλίες και στέλνει αυτά τα email μαζί με τα κλεμμένα διαπιστευτήρια σε μια ενότητα Spammer που χρησιμοποιεί αυτά τα διαπιστευτήρια για αποστολή κακόβουλες απαντήσεις σε προηγούμενες συνομιλίες email μέσω SMTP.

Google Chrome Credit Card Stealer

Όπως υποδηλώνει το όνομα, το Google Chrome Credit Card Stealer κλέβει πληροφορίες σχετικά με πιστωτικές κάρτες που είναι αποθηκευμένες στο πρόγραμμα περιήγησης Google Chrome. Για να επιτευχθεί αυτό, η ενότητα χρησιμοποιεί μια στατικά συνδεδεμένη βιβλιοθήκη SQLite3 για πρόσβαση στο αρχείο βάσης δεδομένων Web Data που συνήθως βρίσκεται στο %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb Data. Η ενότητα θέτει ερωτήματα στον πίνακα πιστωτικές κάρτες for όνομα_κάρτας, λήξη_μήνας, έτος λήξης, να αριθμός_κάρτας_κρυπτογραφημένος, που περιέχει πληροφορίες σχετικά με πιστωτικές κάρτες που είναι αποθηκευμένες στο προεπιλεγμένο προφίλ Google Chrome. Στο τελευταίο βήμα, η τιμή card_number_encrypted αποκρυπτογραφείται χρησιμοποιώντας το κλειδί που είναι αποθηκευμένο στο %LOCALAPPDATA%GoogleChromeUser DataLocal State Αρχείο και όλες οι πληροφορίες αποστέλλονται σε διακομιστή C&C.

Ενότητες Systeminfo και Hardwareinfo

Λίγο μετά την επιστροφή του Emotet, τον Νοέμβριο του 2021 εμφανίστηκε μια νέα ενότητα που ονομάζουμε Systeminfo. Αυτή η ενότητα συλλέγει πληροφορίες σχετικά με ένα παραβιασμένο σύστημα και τις στέλνει στον διακομιστή C&C. Οι πληροφορίες που συλλέγονται αποτελούνται από:

- Έξοδος του systeminfo εντολή

- Έξοδος του ipconfig / all εντολή

- Έξοδος του nltest /dclist: εντολή (καταργήθηκε τον Οκτ. 2022)

- Λίστα διαδικασιών

- Χρόνος λειτουργίας (που λαμβάνεται μέσω GetTickCount) σε δευτερόλεπτα (καταργήθηκε τον Οκτώβριο του 2022)

In Οκτώβριος 2022 Οι χειριστές της Emotet κυκλοφόρησαν μια άλλη νέα ενότητα που ονομάζουμε Hardwareinfo. Παρόλο που δεν κλέβει αποκλειστικά πληροφορίες σχετικά με το υλικό ενός παραβιασμένου μηχανήματος, χρησιμεύει ως συμπληρωματική πηγή πληροφοριών για τη λειτουργική μονάδα Systeminfo. Αυτή η ενότητα συλλέγει τα ακόλουθα δεδομένα από το μηχάνημα που έχει παραβιαστεί:

- το όνομα του υπολογιστή

- Επωνυμία Φαρμακείου

- Πληροφορίες έκδοσης λειτουργικού συστήματος, συμπεριλαμβανομένων των αριθμών κύριας και δευτερεύουσας έκδοσης

- Αναγνωριστικό συνεδρίας

- Συμβολοσειρά μάρκας CPU

- Πληροφορίες σχετικά με το μέγεθος και τη χρήση της μνήμης RAM

Και οι δύο ενότητες έχουν έναν πρωταρχικό σκοπό – επαλήθευση εάν η επικοινωνία προέρχεται από νόμιμα παραβιασμένο θύμα ή όχι. Το Emotet ήταν, ειδικά μετά την επιστροφή του, ένα πραγματικά καυτό θέμα στον κλάδο της ασφάλειας υπολογιστών και μεταξύ των ερευνητών, έτσι ο Mealybug κατέβαλε κάθε δυνατή προσπάθεια για να προστατευτεί από την παρακολούθηση και την παρακολούθηση των δραστηριοτήτων του. Χάρη στις πληροφορίες που συλλέγονται από αυτές τις δύο ενότητες που όχι μόνο συλλέγουν δεδομένα, αλλά περιέχουν επίσης κόλπα κατά της παρακολούθησης και κατά της ανάλυσης, οι δυνατότητες του Mealybug να ξεχωρίζει πραγματικά θύματα από δραστηριότητες ερευνητών κακόβουλου λογισμικού ή από sandboxes βελτιώθηκαν σημαντικά.

Ποιο είναι το επόμενο βήμα;

Σύμφωνα με την έρευνα και την τηλεμετρία της ESET, και οι δύο εποχές του botnet ήταν ήσυχες από τις αρχές του Απριλίου 2023. Επί του παρόντος, παραμένει ασαφές εάν αυτή είναι άλλη μια περίοδος διακοπών για τους συγγραφείς, εάν αγωνίζονται να βρουν νέο αποτελεσματικό φορέα μόλυνσης ή εάν υπάρχει κάποιος νέος που χειρίζεται το botnet.

Παρόλο που δεν μπορούμε να επιβεβαιώσουμε τις φήμες ότι η μία ή και οι δύο Εποχές του botnet πωλήθηκαν σε κάποιον τον Ιανουάριο του 2023, παρατηρήσαμε μια ασυνήθιστη δραστηριότητα σε μία από τις Εποχές. Η πιο πρόσφατη ενημέρωση της μονάδας λήψης περιείχε μια νέα λειτουργία, η οποία καταγράφει τις εσωτερικές καταστάσεις της μονάδας και παρακολουθεί την εκτέλεσή της σε ένα αρχείο C:JSmithLoader (Εικόνα 6, Εικόνα 7). Επειδή αυτό το αρχείο πρέπει να υπάρχει για να καταγράψετε πραγματικά κάτι, αυτή η λειτουργία μοιάζει με έξοδο εντοπισμού σφαλμάτων για κάποιον που δεν κατανοεί πλήρως τι κάνει η λειτουργική μονάδα και πώς λειτουργεί. Επιπλέον, εκείνη την εποχή το botnet διέδιδε ευρέως τις μονάδες Spammer, οι οποίες θεωρούνται πιο πολύτιμες για το Mealybug, επειδή ιστορικά χρησιμοποιούσαν αυτές τις μονάδες μόνο σε μηχανήματα που θεωρούσαν ασφαλή.

Όποια εξήγηση για το γιατί το botnet είναι αθόρυβο τώρα είναι αλήθεια, το Emotet είναι γνωστό για την αποτελεσματικότητά του και οι χειριστές του κατέβαλαν προσπάθεια να ξαναφτιάξουν και να διατηρήσουν το botnet και ακόμη και να προσθέσουν κάποιες βελτιώσεις, επομένως παρακολουθήστε το ιστολόγιό μας για να δείτε τι θα φέρει το μέλλον μας.

Για οποιαδήποτε απορία σχετικά με την έρευνά μας που δημοσιεύτηκε στο WeLiveSecurity, επικοινωνήστε μαζί μας στο απειλητικό@eset.com.

Η ESET Research προσφέρει ιδιωτικές αναφορές πληροφοριών APT και ροές δεδομένων. Για οποιαδήποτε απορία σχετικά με αυτήν την υπηρεσία, επισκεφθείτε τη διεύθυνση ESET Threat Intelligence .

IoC

Αρχεία

| SHA-1 | Όνομα | Όνομα ανίχνευσης ESET | Περιγραφή |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Μονάδα Emotet Systeminfo. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Μονάδα πληροφοριών υλικού Emotet. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Λειτουργική μονάδα Emotet Google Chrome Credit Card Stealer. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Ενότητα Emotet Thunderbird Email Stealer. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Μονάδα Emotet Thunderbird Contact Stealer. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Ενότητα Emotet Downloader, έκδοση με συσκότιση ουράς χρονοδιακόπτη. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Μονάδα Emotet Downloader, έκδοση x64. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Ενότητα Emotet Downloader, έκδοση με συμβολοσειρές εντοπισμού σφαλμάτων. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Μονάδα Emotet Downloader, έκδοση x86. |

Δίκτυο

| IP | Domain | Πάροχος φιλοξενίας | Εμφανίστηκε για πρώτη φορά | Περιγραφή |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online GmbH | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO Public Company Limited. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger International Limited | N / A | N / A |

| 37.59.209[.]141 | N / A | Κατάχρηση-Γ Ρόλος | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | Asep Bambang Gunawan | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET TELECOMUNICAÇÕES | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | Κατάχρηση-Γ Ρόλος | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS HOSTMASTER | N / A | N / A |

| 61.7.231[.]226 | N / A | Δίκτυο IP CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | The Communication Authoity of Thailand, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Contabo GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | The Constant Company, LLC | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – Ρόλος επαφής, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online GmbH | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 & 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | ΙΩΝΟΣ ΝΑ | N / A | N / A |

| 85.214.67[.]203 | N / A | Στράτο Α.Γ | N / A | N / A |

| 87.106.97[.]83 | N / A | ΙΩΝΟΣ ΝΑ | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telecom Ltd. | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online GmbH | N / A | N / A |

| 101.50.0[.]91 | N / A | PT. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | Σύστημα PT Infinys Indonesia | N / A | N / A |

| 103.43.75[.]120 | N / A | Διαχειριστής Choopa LLC | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanh | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Ishan's Network | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds LLC. | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | SMILESERV | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | Διαχείριση πόρων PT Telkom Indonesia APNIC | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | Διαχειριστής IP | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | ΕΒΕΟ Α.Ε | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Διαχειριστής Digital Ocean Inc | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Advertising Co., Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (ΗΠΑ) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | Διαχειριστής GMO Internet Inc | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger International Limited | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger International Limited | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – Ρόλος επαφής, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Contabo GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Omar Anselmo Ripoll (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai Connected Cloud | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai Connected Cloud | N / A | N / A |

| 173.212.193[.]249 | N / A | Contabo GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | Κορέα Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ΕΝΑΡΤΙΑ Μονομελής Α.Ε | N / A | N / A |

| 185.148.168[.]15 | N / A | Κατάχρηση-Γ Ρόλος | N / A | N / A |

| 185.148.168[.]220 | N / A | Κατάχρηση-Γ Ρόλος | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Ο Jan Philipp Waldecker διαπραγματεύεται ως LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Εταιρεία υπηρεσιών επικοινωνιών Α1 Μακεδονία ΔΟΟΕΛ Σκοπίων | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb Serviços de Internet S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | Κατάχρηση-Γ Ρόλος | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Scaleway Abuse, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | Ρόλος επικοινωνίας δεδομένων TE | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | ΙΡΤ-ΤΟΤ-Θ | N / A | N / A |

| 203.153.216[.]46 | N / A | Ισουάντι Ισουάντι | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | The Constant Company, LLC | N / A | N / A |

| 207.180.241[.]186 | N / A | Contabo GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Andri Tamtrijanto | N / A | N / A |

| 212.24.98[.]99 | N / A | Διαδίκτυο | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online GmbH | N / A | N / A |

| 213.241.20[.]155 | N / A | Ρόλος επικοινωνίας Netia Telekom SA | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

Τεχνικές MITER ATT & CK

Αυτός ο πίνακας κατασκευάστηκε χρησιμοποιώντας έκδοση 12 των επιχειρησιακών τεχνικών MITER ATT&CK.

| Τακτική | ID | Όνομα | Περιγραφή |

|---|---|---|---|

| Αναγνώριση | T1592.001 | Συλλέξτε πληροφορίες οικοδεσπότη θυμάτων: Υλικό | Το Emotet συλλέγει πληροφορίες σχετικά με το υλικό του παραβιασμένου μηχανήματος, όπως η συμβολοσειρά μάρκας CPU. |

| T1592.004 | Συλλέξτε πληροφορίες κεντρικού υπολογιστή θυμάτων: Διαμορφώσεις πελάτη | Το Emotet συλλέγει πληροφορίες σχετικά με τη διαμόρφωση του συστήματος, όπως το ipconfig / all και systeminfo εντολές. | |

| T1592.002 | Συλλέξτε πληροφορίες οικοδεσπότη θυμάτων: Λογισμικό | Το Emotet εξάγει μια λίστα εκτελούμενων διαδικασιών. | |

| T1589.001 | Συλλέξτε πληροφορίες ταυτότητας θύματος: διαπιστευτήρια | Το Emotet αναπτύσσει λειτουργικές μονάδες που μπορούν να κλέψουν διαπιστευτήρια από προγράμματα περιήγησης και εφαρμογές email. | |

| T1589.002 | Συλλέξτε πληροφορίες ταυτότητας θυμάτων: Διευθύνσεις ηλεκτρονικού ταχυδρομείου | Το Emotet αναπτύσσει λειτουργικές μονάδες που μπορούν να εξαγάγουν διευθύνσεις email από εφαρμογές email. | |

| Ανάπτυξη πόρων | T1586.002 | Συμβιβαστικοί λογαριασμοί: Λογαριασμοί ηλεκτρονικού ταχυδρομείου | Το Emotet θέτει σε κίνδυνο τους λογαριασμούς email και τους χρησιμοποιεί για τη διάδοση malspam email. |

| T1584.005 | Συμβιβαστική υποδομή: Botnet | Το Emotet θέτει σε κίνδυνο πολλά συστήματα τρίτων για να σχηματίσει ένα botnet. | |

| T1587.001 | Ανάπτυξη δυνατοτήτων: Κακόβουλο λογισμικό | Το Emotet αποτελείται από πολλαπλές μοναδικές μονάδες και στοιχεία κακόβουλου λογισμικού. | |

| T1588.002 | Αποκτήστε δυνατότητες: Εργαλείο | Το Emotet χρησιμοποιεί εργαλεία NirSoft για να κλέψει διαπιστευτήρια από μολυσμένα μηχανήματα. | |

| Αρχική πρόσβαση | T1566 | Phishing | Το Emotet στέλνει μηνύματα ηλεκτρονικού ψαρέματος με κακόβουλα συνημμένα. |

| T1566.001 | Phishing: Συνημμένο ψαρέματος | Το Emotet στέλνει μηνύματα ηλεκτρονικού ψαρέματος (spearphishing) με κακόβουλα συνημμένα. | |

| Εκτέλεση | T1059.005 | Διερμηνέας εντολών και σεναρίων: Visual Basic | Το Emotet έχει δει να χρησιμοποιεί έγγραφα του Microsoft Word που περιέχουν κακόβουλες μακροεντολές VBA. |

| T1204.002 | Εκτέλεση χρήστη: Κακόβουλο αρχείο | Το Emotet βασίζεται στους χρήστες που ανοίγουν κακόβουλα συνημμένα email και εκτελούν ενσωματωμένα σενάρια. | |

| Αμυντική υπεκφυγή | T1140 | Αποσυμφόρηση/Αποκωδικοποίηση αρχείων ή πληροφοριών | Οι μονάδες Emotet χρησιμοποιούν κρυπτογραφημένες συμβολοσειρές και καλυμμένα αθροίσματα ελέγχου των ονομάτων συναρτήσεων API. |

| T1027.002 | Συσκευασμένα αρχεία ή πληροφορίες: Συσκευασία λογισμικού | Το Emotet χρησιμοποιεί προσαρμοσμένους συσκευαστές για την προστασία των ωφέλιμων φορτίων τους. | |

| T1027.007 | Συσκευασμένα αρχεία ή πληροφορίες: Ανάλυση δυναμικής API | Το Emotet επιλύει κλήσεις API κατά το χρόνο εκτέλεσης. | |

| Πρόσβαση διαπιστευτηρίων | T1555.003 | Διαπιστευτήρια από καταστήματα κωδικών πρόσβασης: Διαπιστευτήρια από προγράμματα περιήγησης Ιστού | Το Emotet αποκτά διαπιστευτήρια που είναι αποθηκευμένα σε προγράμματα περιήγησης ιστού με κατάχρηση της εφαρμογής WebBrowserPassView της NirSoft. |

| T1555 | Διαπιστευτήρια από Password Stores | Το Emotet είναι σε θέση να κλέβει κωδικούς πρόσβασης από εφαρμογές email κάνοντας κατάχρηση της εφαρμογής MailPassView της NirSoft. | |

| Συλλογή | T1114.001 | Συλλογή Email: Τοπική Συλλογή Email | Το Emotet κλέβει μηνύματα ηλεκτρονικού ταχυδρομείου από εφαρμογές Outlook και Thunderbird. |

| Διοίκησης και Ελέγχου | T1071.003 | Πρωτόκολλο επιπέδου εφαρμογής: Πρωτόκολλα αλληλογραφίας | Το Emotet μπορεί να στείλει κακόβουλα email μέσω SMTP. |

| T1573.002 | Κρυπτογραφημένο κανάλι: Ασύμμετρη Κρυπτογραφία | Το Emotet χρησιμοποιεί κλειδιά ECDH για την κρυπτογράφηση της κυκλοφορίας C&C. | |

| T1573.001 | Κρυπτογραφημένο κανάλι: Συμμετρική κρυπτογραφία | Το Emotet χρησιμοποιεί το AES για την κρυπτογράφηση της κυκλοφορίας C&C. | |

| T1571 | Μη Τυπικό Λιμάνι | Το Emotet είναι γνωστό ότι επικοινωνεί σε μη τυπικές θύρες όπως το 7080. |

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Αυτοκίνητο / EVs, Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- BlockOffsets. Εκσυγχρονισμός της περιβαλλοντικής αντιστάθμισης ιδιοκτησίας. Πρόσβαση εδώ.

- πηγή: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :έχει

- :είναι

- :δεν

- :που

- $UP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- Ικανός

- Σχετικα

- κατάχρηση

- καταχρήσεις

- πρόσβαση

- Λογαριασμοί

- Κατορθώνω

- αναγνώρισε

- Αποκτά

- Ενέργειες

- ενεργός

- δραστηριοτήτων

- δραστηριότητα

- πραγματικά

- προσθέτω

- Πρόσθετος

- διευθύνσεις

- Προσθέτει

- Πλεονέκτημα

- Διαφήμιση

- AES

- Αφρική

- Μετά το

- Απευθύνεται

- αλγόριθμος

- Alibaba

- Όλα

- επιτρέπουν

- ήδη

- Επίσης

- εναλλακτική λύση

- Αν και

- μεταξύ των

- an

- ανάλυση

- και

- Άλλος

- κάθε

- χώρια

- api

- Εμφανίστηκε

- Εφαρμογή

- εφαρμογές

- πλησιάζω

- Απρίλιος

- APT

- αρχιτεκτονική

- Αρχείο

- ΕΙΝΑΙ

- γύρω

- AS

- At

- επίθεση

- Επιθέσεις

- συγγραφείς

- Λεωφόρος

- αποφεύγοντας

- πίσω

- Τράπεζες

- βάση

- BE

- έγινε

- επειδή

- ήταν

- πριν

- Αρχή

- συμπεριφορά

- πίσω

- μεταξύ

- μεροληπτική

- μεγαλύτερος

- Αποκλεισμός

- Μπλοκ

- και οι δύο

- botnet

- μάρκα

- φέρω

- ευρυζωνική

- πρόγραμμα περιήγησης

- browsers

- χτισμένο

- αλλά

- κουμπί

- by

- υπολογίσει

- κλήση

- που ονομάζεται

- κλήσεις

- ήρθε

- Εκστρατεία

- Καμπάνιες

- CAN

- δεν μπορώ

- δυνατότητες

- ικανός

- κάρτα

- Κάρτες

- που

- CAT

- Κέντρο

- αλυσίδα

- αλλαγή

- άλλαξε

- Αλλαγές

- Κανάλι

- Chrome

- Chrome browser

- κλικ

- πελάτης

- CO

- κωδικός

- συνεργατική

- συλλέγουν

- συλλογή

- Κολομβία

- Κολοράντο

- COM

- σε συνδυασμό

- Ελάτε

- Comeback

- έρχεται

- επικοινωνούν

- Επικοινωνία

- Διαβιβάσεις

- Εταιρείες

- εταίρα

- συμπληρωματικός

- εντελώς

- εξαρτήματα

- συμβιβασμός

- Συμβιβασμένος

- υπολογιστή

- Ασφάλεια του υπολογιστή

- υπολογιστές

- διαμόρφωση

- Επιβεβαιώνω

- συνδεδεμένος

- θεωρούνται

- αποτελείται

- σταθερός

- επικοινωνήστε μαζί μας

- Επαφές

- περιέχουν

- που περιέχονται

- περιεχόμενο

- περιεχόμενα

- συνέχισε

- έλεγχος

- συνομιλίες

- συντονισμένη

- Corp

- χώρες

- δημιουργήθηκε

- δημιουργεί

- Διαπιστεύσεις

- μονάδες

- πιστωτική κάρτα

- Πιστωτικές κάρτες

- κρυπτογραφικό

- κρυπτογράφηση

- Τη στιγμή

- καμπύλη

- έθιμο

- εγκλήματος στον κυβερνοχώρο

- ημερομηνία

- βάση δεδομένων

- Ημερομηνία

- Προεπιλογή

- αμυντικός

- παραδώσει

- παρατάσσω

- αναπτυχθεί

- αναπτύσσεται

- Παρά

- εντοπιστεί

- Ανίχνευση

- Συσκευές

- DID

- διαφορά

- διαφορετικές

- δύσκολος

- ψηφιακό

- ανάπηρος

- διακριτικός

- διανομή

- έγγραφο

- έγγραφα

- κάνει

- Όχι

- κάτω

- κατεβάσετε

- Πτώση

- δυο

- κατά την διάρκεια

- δυναμικός

- κάθε

- Νωρίς

- άκρη

- Αποτελεσματικός

- αποτελεσματικότητα

- αποτελεσματικός

- προσπάθεια

- στοιχείο

- Ελλειπτικές

- ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

- ενσωματωμένο

- κρυπτογραφημένα

- τέλος

- Μηχανική

- Εταιρεία

- εποχές

- Έρευνα ESET

- ειδικά

- Europol

- Even

- εκδηλώσεις

- Κάθε

- όλοι

- εξελίχθηκε

- Excel

- ανταλλαγή

- εξαιρούνται

- αποκλειστικά

- εκτέλεσης

- εκτέλεση

- υφιστάμενα

- εξήγηση

- εκχύλισμα

- Εκχυλίσματα

- παραλείποντας

- οικογένειες

- οικογένεια

- Χαρακτηριστικό

- ανατροφοδότηση

- Πεδία

- Εικόνα

- Αρχεία

- Αρχεία

- τελικός

- Εύρεση

- Όνομα

- ελαττώματα

- ροή

- Συγκέντρωση

- επικεντρώθηκε

- ακολουθείται

- Εξής

- Για

- μορφή

- μορφή

- Δωρεάν

- συχνά

- από

- λειτουργία

- λειτουργικότητα

- περαιτέρω

- Επί πλέον

- μελλοντικός

- παιχνίδι

- GmBH

- Google Chrome

- γραφική παράσταση

- Γραφιστικές

- εξαιρετική

- Group

- είχε

- συνέβη

- υλικού

- Έχω

- κρυμμένο

- ιστορικά

- Επιτυχία

- Συμμετοχές

- οικοδεσπότης

- ΚΑΥΤΌ

- Πως

- Ωστόσο

- HTTPS

- Ταυτότητα

- if

- εκτέλεση

- εφαρμοστεί

- βελτιωθεί

- βελτιώσεις

- in

- αδρανής

- περιλαμβάνονται

- Συμπεριλαμβανομένου

- Εισόδημα

- φόρος εισοδήματος

- άτομα

- Indonesia

- βιομηχανία

- πληροφορίες

- Υποδομή

- Ερωτήσεις

- εγκατάσταση

- οδηγίες

- Νοημοσύνη

- προορίζονται

- διασυνδεδεμένα

- ενδιαφέρον

- εσωτερικός

- Εσωτερική Υπηρεσία Εσόδων

- International

- Internet

- σε

- επικαλείται

- IRS

- IT

- Ιταλία

- ΤΟΥ

- Ιανουάριος

- Ιανουάριος

- Ιανουάριος 2021

- Ιαπωνία

- jp

- Ιούλιος

- μόλις

- Διατήρηση

- Κλειδί

- πλήκτρα

- γνωστός

- Επίθετο

- αργότερα

- ξεκίνησε

- στρώμα

- οδηγήσει

- ελάχιστα

- νόμιμος

- Βιβλιοθήκη

- ζωή

- Μου αρέσει

- Περιωρισμένος

- συνδέονται

- Λιστα

- LLC

- τοπικός

- που βρίσκεται

- κούτσουρο

- ξύλευση

- ματιά

- μοιάζει

- κοίταξε

- κοιτάζοντας

- ΦΑΊΝΕΤΑΙ

- Παρτίδα

- Ltd

- μηχανή

- μηχανήματα

- Macro

- μακροεντολές

- που

- Κυρίως

- κυρίως

- διατηρήσουν

- μεγάλες

- ΚΑΝΕΙ

- malware

- διαχειρίζεται

- πολοί

- Μάρτιος

- Ενδέχεται..

- μηχανισμός

- μέλος

- Μέλη

- μήνυμα

- μηνύματα

- μέθοδος

- Μεξικό

- Microsoft

- ενδέχεται να

- ανήλικος

- Μονάδα μέτρησης

- ενότητες

- χρήματα

- παρακολούθηση

- περισσότερο

- πιο αποτελεσματικό

- πλέον

- κίνηση

- πολλαπλούς

- όνομα

- Ονομάστηκε

- ονόματα

- καθαρά

- Νέα

- Νέα

- επόμενη

- κόμβων

- αξιοσημείωτο

- Νοέμβριος

- Νοέμβριος 2021

- τώρα

- αριθμοί

- πολυάριθμες

- nxt

- παρατηρούμε

- εμπόδιο

- λαμβάνεται

- ωκεανός

- Οκτ

- of

- προσφορές

- Office

- συχνά

- on

- ONE

- διαδικτυακά (online)

- αποκλειστικά

- άνοιξε

- άνοιγμα

- λειτουργεί

- λειτουργίας

- λειτουργία

- φορείς

- or

- τάξη

- παραγγελιών

- οργανώσεις

- αρχικά

- ΑΛΛΑ

- Άλλα

- δικός μας

- αποτελέσματα

- θέα

- παραγωγή

- σελίδα

- μέρος

- εξαρτήματα

- Κωδικός Πρόσβασης

- Κωδικοί πρόσβασης

- People

- Phishing

- Μέρος

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- σας παρακαλούμε

- σημεία

- ενδεχομένως

- Πολύτιμος

- επικρατών

- προηγούμενος

- προηγουμένως

- πρωταρχικός

- ιδιωτικός

- πιθανώς

- Επεξεργασμένο

- Διεργασίες

- μεταποίηση

- Προφίλ ⬇️

- επικερδής

- προστασία

- προστατεύονται

- προστασία

- πρωτόκολλο

- δημόσιο

- δημόσια κλειδιά

- δημοσιεύθηκε

- σκοπός

- βάζω

- Τέταρτο

- ερωτήματα

- RAM

- πραγματικός

- πραγματικά

- έλαβε

- παραλήπτες

- ανάκτηση

- Red

- περιοχές

- κυκλοφόρησε

- βασιζόμενοι

- παραμένουν

- λείψανα

- Καταργήθηκε

- αφαίρεση

- απάντηση

- Εκθέσεις

- έρευνα

- ερευνητές

- Υποστηρικτικό υλικό

- ΠΕΡΙΦΕΡΕΙΑ

- αποτέλεσμα

- απόδοση

- έσοδα

- Ρόλος

- Έλασης

- απλώνω, ξεδιπλώνω, ξετυλίγω

- RSA

- Φήμες

- τρέξιμο

- τρέξιμο

- s

- ένα ασφαλές

- ίδιο

- sandboxes

- σχέδιο

- Εφαρμογές

- Δεύτερος

- δευτερόλεπτα

- ασφάλεια

- δείτε

- φαινομενικώς

- δει

- στείλετε

- αποστέλλει

- αποστέλλει

- αποστέλλονται

- εξυπηρετεί

- υπηρεσία

- Υπηρεσίες

- σειρά

- Shared

- παρουσιάζεται

- σημαντικός

- σημαντικά

- παρόμοιες

- αφού

- ενιαίας

- Μέγεθος

- ελαφρώς διαφορετική

- επιβραδύνουν

- So

- Μ.Κ.Δ

- Κοινωνική μηχανική

- λογισμικό

- πωλούνται

- μερικοί

- Κάποιος

- κάτι

- Πηγή

- Νότος

- South Africa

- Ισπανία

- το spam

- ειδικά

- διάδοση

- Διάδοση

- Spreads

- ξεκίνησε

- Ξεκινήστε

- Κατάσταση

- Μελών

- κλέβει

- Βήμα

- κλαπεί

- αποθηκεύονται

- καταστήματα

- Σπάγγος

- ισχυρός

- δομή

- Πάλη

- θέμα

- Ακολούθως

- Επιτυχώς

- τέτοιος

- προτείνω

- Προτείνει

- καλοκαίρι

- ενεργοποιημένη

- σύστημα

- συστήματα

- τραπέζι

- λήψη

- στόχος

- στοχευμένες

- στόχους

- φόρος

- τεχνικές

- Τεχνολογία

- τηλεπικοινωνιών

- πει

- Δοκιμές

- Thailand

- Ευχαριστώ

- ότι

- Η

- Το μέλλον

- οι πληροφορίες

- Το κράτος

- ο κόσμος

- τους

- Τους

- τους

- τότε

- Εκεί.

- Αυτοί

- αυτοί

- Τρίτος

- τρίτους

- αυτό

- εκείνοι

- αν και?

- απειλή

- απειλές

- τρία

- Μέσω

- Ετσι

- ώρα

- χρονοδιάγραμμα

- φορές

- προς την

- μαζι

- εργαλείο

- εργαλεία

- κορυφή

- τοπικός

- τροχιά

- Παρακολούθηση

- Διαπραγμάτευσης

- ΚΙΝΗΣΗ στους ΔΡΟΜΟΥΣ

- τάση

- Τάσεις

- Trojan

- αληθής

- Εμπιστευθείτε

- δύο

- καταλαβαίνω

- Σε εξέλιξη

- μοναδικός

- Ενωμένος

- United States

- ανερχόμενος

- Ενημέρωση

- ενημερώθηκε

- ενημέρωση

- αναβαθμίσεις

- us

- ΗΠΑ

- χρήση

- μεταχειρισμένος

- Χρήστες

- Χρήστες

- χρησιμοποιεί

- χρησιμοποιώντας

- συνήθως

- διακοπές

- αξία

- VBA

- Ve

- Επαλήθευση

- επαληθεύει

- εκδοχή

- πολύ

- μέσω

- Θύμα

- θύματα

- Δες

- Επίσκεψη

- προειδοποίηση

- ήταν

- τρόπους

- we

- ιστός

- Περιηγητές ιστού

- ΛΟΙΠΌΝ

- πήγε

- ήταν

- Τι

- πότε

- αν

- Ποιό

- Ο ΟΠΟΊΟΣ

- WHY

- ευρέως

- θα

- με

- λέξη

- λειτουργεί

- κόσμος

- παγκόσμιος

- αξία

- θα

- έτος

- ακόμη

- zephyrnet

- Zip