En términos prácticos, las computadoras cuánticas aún están a años de distancia, pero la Agencia de Infraestructura y Ciberseguridad de EE. UU. todavía recomienda que las organizaciones comiencen los preparativos para la migración al estándar criptográfico poscuántico.

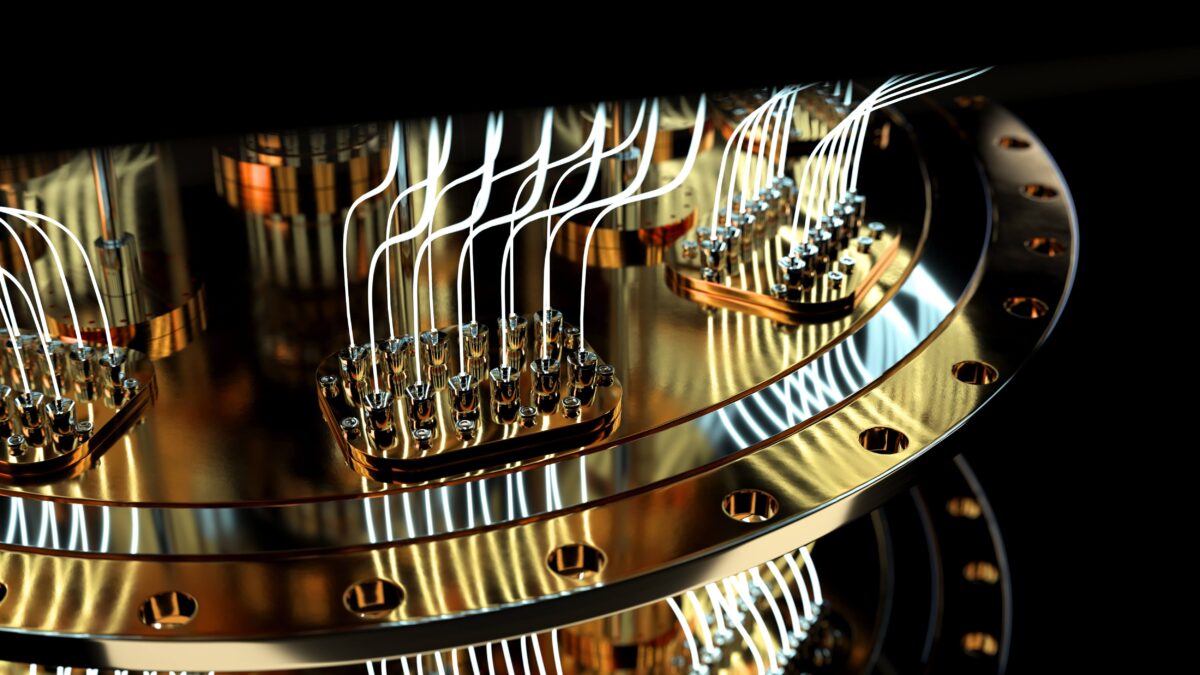

Las computadoras cuánticas usan bits cuánticos (qubits) para brindar mayor potencia y velocidad informática, y se espera que sean capaces de romper los algoritmos criptográficos existentes, como RSA y la criptografía de curva elíptica. Esto afectaría la seguridad de todas las comunicaciones en línea, así como la confidencialidad e integridad de los datos. Los expertos en seguridad han advertido que las computadoras cuánticas prácticas podrían ser posibles en menos de diez años.

El Instituto Nacional de Estándares y Tecnología anunció los primeros cuatro algoritmos de resistencia cuántica eso se convertirá en parte del estándar criptográfico poscuántico en julio, pero el estándar final no se espera hasta 2024. Aun así, CISA está alentando a los operadores de infraestructura crítica a comenzar sus preparativos con anticipación.

“Si bien aún no existe la tecnología de computación cuántica capaz de romper los algoritmos de cifrado de clave pública en los estándares actuales, las entidades gubernamentales y de infraestructura crítica, incluidas las organizaciones públicas y privadas, deben trabajar juntas para prepararse para un nuevo estándar criptográfico poscuántico para defenderse contra amenazas futuras”, dice CISA.

Para ayudar a las organizaciones con sus planes, el NIST y el Departamento de Seguridad Nacional desarrollaron el Hoja de ruta de criptografía poscuántica. El primer paso debería ser crear un inventario de sistemas de infraestructura crítica vulnerables, dijo CISA.

Las organizaciones deben identificar dónde y con qué propósito se utiliza la criptografía de clave pública y marcar esos sistemas como vulnerables cuánticamente. Esto incluye la creación de un inventario de los conjuntos de datos más sensibles y críticos que deben protegerse durante un período de tiempo prolongado y todos los sistemas que utilizan tecnologías criptográficas. Tener una lista de todos los sistemas facilitaría la transición cuando llegue el momento de hacer el cambio.

Las organizaciones también deberán evaluar el nivel de prioridad de cada sistema. Usando la información de inventario y priorización, las organizaciones pueden desarrollar un plan de transición de sistemas para cuando se publique el nuevo estándar.

También se alienta a los profesionales de seguridad a identificar los estándares de adquisición, ciberseguridad y seguridad de datos que deberán actualizarse para reflejar los requisitos posteriores a la cuántica. CISA fomenta un mayor compromiso con las organizaciones que desarrollan estándares poscuánticos.

El enfoque de la agencia en el inventario se hace eco de las recomendaciones hechas por Wells Fargo en la Conferencia RSA a principios de este año. En una sesión sobre el viaje cuántico del gigante financiero, Richard Toohey, analista de tecnología de Wells Fargo, sugirió que las organizaciones comiencen su inventario criptográfico.

“Descubra dónde tiene instancias de ciertos algoritmos o ciertos tipos de criptografía, porque cuántas personas fueron usando Log4j y no tenía idea porque estaba enterrado tan profundo? dijo Toohey. “Es una gran pregunta, conocer cada tipo de criptografía utilizada en su negocio con todos sus terceros, eso no es trivial. Eso es mucho trabajo, y eso tendrá que empezar ahora”.

Wells Fargo tiene un "objetivo muy agresivo" para estar listo para ejecutar la criptografía poscuántica en cinco años, según Dale Miller, arquitecto jefe de arquitectura de seguridad de la información en Wells Fargo.

La migración de los sistemas de control industrial (ICS) a la criptografía poscuántica será un gran desafío para los operadores de infraestructura crítica, principalmente porque el equipo a menudo está disperso geográficamente, dijo CISA en la alerta. Aun así, CISA instó a las organizaciones de infraestructura crítica a incluir en sus estrategias las acciones necesarias para abordar los riesgos de las capacidades de computación cuántica.

CISA no es el único que hace sonar la alarma para comenzar. En marzo, el Grupo de Trabajo de Seguridad Cuántica de Cloud Security Alliance (CSA) fijó como fecha límite el 14 de abril de 2030, en el cual las empresas deberían tener su infraestructura poscuántica en su lugar.

“No espere hasta que nuestros adversarios utilicen las computadoras cuánticas para actuar. Los primeros preparativos garantizarán una migración sin problemas al estándar de criptografía poscuántica una vez que esté disponible”, dijo CISA.

- blockchain

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- Lectura oscura

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Kaspersky

- el malware

- Mcafee

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- VPN

- seguridad del sitio web