Por Angela Potter, gerente principal de productos en ConsenSys y miembro de EEA, con aportes del Grupo de trabajo de interoperabilidad de cadenas cruzadas de EEA

El futuro de blockchain es multicadena. Las capas 2 son parte clave de la estrategia de escalamiento de Ethereum, y hemos visto crecimiento significativo de cadenas laterales y capas 1 alternativas durante el último año. Aunque hay un poco de debate sobre cómo será este mundo de cadenas múltiples en el futuro, sabemos que las nuevas redes de cadenas de bloques están surgiendo rápidamente y los usuarios tienen una necesidad cada vez mayor de interactuar con múltiples cadenas de bloques heterogéneas de manera cohesiva.

Hoy en día, el principal caso de uso de cadenas cruzadas es conectar activos de una cadena a otra para acceder a alguna oportunidad que solo está disponible en una cadena en particular. La oportunidad podría ser comprar un activo digital; participar en un protocolo defi de alto rendimiento; jugar un juego basado en blockchain; o simplemente hacer negocios con un individuo en una cadena diferente.

Solo estamos rascando la superficie de las oportunidades (y riesgos) de los puentes de cadena cruzada. En los últimos meses, dos hackeos masivos de puentes resultaron en ~$1 mil millones en fondos robados totales. los Truco de puente de agujero de gusano ($ 320 millones) se debió a un error de contrato inteligente; mientras que el pirateo del puente Ronin podría haberse evitado con un diseño de puente más descentralizado (ver más discusión en la sección Validadores externos a continuación). El diseño de puentes transparente y de confianza minimizada nunca ha sido más importante.

¿Qué significa unir activos?

Aunque podemos imaginar innumerables formas en que varias cadenas de bloques pueden necesitar interactuar, las tecnologías actuales se centran principalmente en permitir a los usuarios mover fondos de una cadena a otra. ¿Cómo logran realmente esto los puentes? Hay dos métodos de alto nivel que vemos hoy.

1. Transferencia de activos

La transferencia de activos implica bloquear tokens en depósito en la Cadena A y acuñar algunos tokens equivalentes ("envueltos") en la Cadena B. Cuando se conecta en la dirección opuesta, los tokens envueltos se queman en la Cadena B y se desbloquean del depósito en la Cadena A. Con este método , los tokens en la Cadena B siempre están respaldados directamente por fondos retenidos en el contrato puente en la Cadena A.

El principal inconveniente de este enfoque es que puede haber una gran reserva de valor bloqueada en el contrato puente en la Cadena A. Si estos tokens se vieran comprometidos, todos los tokens envueltos en la Cadena B perderían su valor.

2. Intercambio de activos

Con un intercambio, un usuario en la Cadena A intercambia tokens con un usuario en la Cadena B. No se depositan fondos más allá de la ejecución del intercambio, y no es necesario acuñar o respaldar tokens; Cualquiera de los dos tokens nativos se puede intercambiar directamente. La desventaja es que si quiero mover fondos a otra cadena, necesito encontrar un usuario (o proveedor de liquidez) en mi cadena de destino para cumplir con la otra mitad de mi comercio.

¿Cómo se validan los puentes?

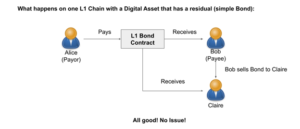

Para realizar una transferencia de activos o un intercambio de activos a través de dos cadenas de bloques, deben ocurrir transacciones paralelas en cada cadena. Debe haber algún mecanismo para garantizar que los fondos se hayan pagado de hecho en la cadena de origen, de modo que los activos correspondientes puedan acuñarse, liberarse o transferirse en la cadena de destino. Estos métodos varían en sus modelos de confianza: un puente minimizado de confianza no agrega nuevos supuestos de confianza más allá de las dos cadenas involucradas en la transferencia, lo cual es ideal; pero esto puede ser difícil de lograr en la práctica, como se analiza a continuación.

Existen cuatro métodos principales para validar la transacción de origen e iniciar la transacción de destino.

1. Validadores externos

Un conjunto confiable de validadores verifica que los tokens se hayan depositado en la cadena de origen, lo que permite acuñar o retirar tokens en el destino. Este método se puede utilizar para la transferencia o el intercambio de activos, y es fácil de configurar; pero agrega supuestos de confianza adicionales más allá de las dos cadenas involucradas en la transferencia. Este es el método de verificación más común entre los puentes en el mercado actual, con un número total de validadores que generalmente varía de uno a cincuenta según el puente, y una mayoría necesita firmar cada transacción para que se lleve a cabo.

El reciente hackeo del puente Ronin por $650 millones ocurrió cuando un actor malintencionado adquirió las claves de 5 de 9 validadores, lo que les permitió firmar una transacción fraudulenta. Esto destaca la importancia de tener un gran número de partes independientes asegurando el puente (o usando uno o más de los otros métodos de validación descritos a continuación).

2. Optimista

En este método, se supone que las transacciones son válidas a menos que las marque un observador. Cada transacción enviada tiene un período de desafío durante el cual los observadores son recompensados por identificar el fraude. Una vez que finaliza el período de impugnación, se finaliza la transacción. Este enfoque tiene menos suposiciones de confianza que los validadores externos, ya que solo requiere una única parte honesta para evitar el fraude. Sin embargo, las transacciones toman más tiempo (entre 30 minutos y una semana) debido al período de desafío, y los observadores deben estar adecuadamente incentivados para monitorear continuamente las transacciones. Una salida nativa de un resumen optimista es el ejemplo clásico, utilizando la seguridad subyacente del resumen para pasar de L2 a L1; pero también puede tener un protocolo de puente optimista independiente con su propio conjunto de observadores externos, que se puede usar en dos cadenas cualquiera.

3. Intercambio atómico

Utilizado para el intercambio de activos, este método se basa en el código de contrato para su seguridad. El enfoque más común es un contrato hash timelock (HTLC), donde los usuarios solo pueden recuperar fondos en sus respectivas cadenas de destino después de que ambas partes hayan depositado fondos en sus cadenas de origen. Si una de las partes no deposita, todo se revierte después de un período de tiempo de espera. Este método minimiza la confianza, pero requiere que ambas partes permanezcan en línea durante la duración del intercambio para retirar fondos del otro lado, lo que puede causar fricciones para los usuarios finales.

4. Relé de cliente ligero

Los encabezados de bloque y las pruebas se reenvían desde la cadena de origen a un contrato en la cadena de destino, que los verifica mediante la ejecución de un cliente ligero del mecanismo de consenso de la cadena de origen. Este método es de confianza minimizada y se usa más comúnmente para la transferencia de activos, pero se puede aplicar al intercambio de activos u otros casos de uso más generales. Sin embargo, la implementación conlleva muchos gastos generales: se debe desarrollar un cliente ligero para cada par de cadenas de origen/destino que admita el puente; y una vez desarrollado, puede ser computacionalmente intensivo para ejecutarse.

Existen muchos enfoques para la creación de puentes, algunos de los cuales combinan varios de los diseños descritos anteriormente. Existen muchos proyectos de cadenas cruzadas, incluidas redes de interoperabilidad como Cosmos, Polkadot, Chainlink CCIP e Hyperledger Cactus; pero a los efectos de esta descripción general, nos centraremos en los puentes que admiten la red principal de Ethereum. Estos son algunos ejemplos de puentes en el mercado actual que admiten puentes entre estas redes.

Amarok de Connex

Connext planea lanzar una nueva actualización en junio llamada Amarok, cambiando su diseño de intercambios atómicos a una red de intercambio de activos que utiliza El protocolo optimista de Nomad para resolver reclamos de fraude. Los proveedores de liquidez permiten transferencias rápidas mediante el adelanto de fondos mientras se espera el período de desafío de 30 minutos en Nomad.

Intercambio de lúpulo

Fondos en Salto están bloqueados en Ethereum y asegurados por el puente acumulativo nativo, mientras que los proveedores de liquidez permiten transferencias rápidas entre L2 al adelantar fondos para acuñar tokens. Los tokens envueltos se vuelven a intercambiar automáticamente en tokens canónicos a través de AMM como parte de la transacción puente.

CERCA de Rainbow Bridge

puente de arcoiris permite la transferencia de activos entre las redes Ethereum y NEAR a través de la retransmisión de cliente ligero. Un cliente ligero NEAR se ejecuta en un contrato en la red Ethereum, y un cliente ligero Ethereum se ejecuta en un contrato en la red Near. Un servicio de retransmisión reenvía encabezados de bloque de una red a otra para que los clientes ligeros de cada lado los verifiquen. Esto se combina con un diseño optimista, donde los observadores pueden desafiar transacciones no válidas de Near a Ethereum dentro de un período de 4 horas.

Puerta estelar de LayerZero

Stargate es una implementación de LayerZero, que es un protocolo de intercambio de activos que requiere un oráculo y un repetidor (dos partes separadas) para validar cada transacción. Stargate también lanzó recientemente un Sistema Pre-Delito que simula cada transacción y comprueba que el estado del puente resultante se considera válido antes de finalizarlo.

Puente Wanchain

Wanchain permite la transferencia de activos entre múltiples redes de Capa 1 y Capa 2. Un número de umbral de validadores externos debe aprobar cada transacción mediante el cálculo de múltiples partes. Los validadores deben apostar garantías por cada transacción que procesen para incentivar la actuación de buena fe.

El espacio de cadenas cruzadas está evolucionando rápidamente, y la naturaleza fragmentada y en constante cambio de la tecnología de cadenas cruzadas ha dificultado la participación de las empresas. A medida que el espacio madura, las empresas tienen la oportunidad de utilizar tecnologías de cadenas cruzadas para generar valor en todos los rincones del ecosistema de cadenas de bloques; pero para hacerlo, necesitaremos resolver las principales barreras para la adopción que enfrentan las empresas:

- Preocupaciones de seguridad y mejores prácticas poco claras

- Enfoques puente dispares que no son lo suficientemente flexibles o consistentes para construir sobre ellos

- Privacidad y requisitos reglamentarios

La AEMA ha publicado pautas de seguridad de cadena cruzada y está trabajando en un borrador de estándares de interoperabilidad para comenzar a abordar estas barreras. Estén atentos al próximo artículo de la serie sobre el Grupo de trabajo de interoperabilidad entre cadenas del EEE.

Para conocer los muchos beneficios de la membresía de EEA, comuníquese con el miembro del equipo James Harsh en o visite https://entethalliance.org/become-a-member/.

Siganos en Twitter, Etiqueta LinkedIn y Facebook para estar al día sobre todo lo relacionado con el EEE.

- Bitcoin

- blockchain

- cumplimiento de blockchain

- conferencia de la cadena de bloque

- Blog

- coinbase

- Coingenius

- Consenso

- conferencia criptográfica

- minería criptográfica

- criptomoneda

- Descentralizado

- DeFi

- Acciones digitales

- Enterprise Ethereum Alliance

- Etereum

- máquina de aprendizaje

- token no fungible

- Platón

- platón ai

- Inteligencia de datos de Platón

- platoblockchain

- PlatónDatos

- juego de platos

- Polígono

- prueba de participación

- W3

- zephyrnet