Kraken, como cualquier servicio popular, tiene clientes que son atacados por estafadores que try para enviar correos electrónicos de phishing desde direcciones de correo electrónico @ kraken.com. Nunca debería ver esta forma de correo electrónico falsificado porque debería ser rechazado por proveedores de correo como Gmail porque sus servidores notarán que el correo del estafador no proviene de Kraken. Detrás de escena, se supone que el servidor de correo que acepta busca registros DNS comunes para verificar que el correo electrónico proviene del lugar correcto (es decir, registros SPF, DKIM, DMARC).

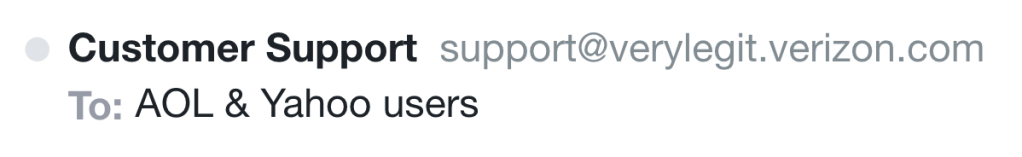

Kraken Security Labs cree en "confiar, pero verificar", y prueba periódicamente la eficacia de los controles de seguridad del correo electrónico de Kraken. Durante una de estas pruebas, descubrimos que varios proveedores de correo no están realizando comprobaciones simples y, por lo tanto, ponen a sus usuarios (y potencialmente a nuestros clientes) en riesgo de phishing: específicamente, los usuarios de yahoo.com y aol.com estaban en riesgo de recibir correo electrónico. a su bandeja de entrada desde subdominios inexistentes de lugares populares, como admin@verylegitemails.verizon.com.

Kraken Security Labs informó de este problema a Verizon Media (que era propietario de aol.com y yahoo.com) el 8 de octubre de 2020. Desafortunadamente, se clasificó como de gravedad baja y nuestra presentación se cerró debido al bajo impacto. Sin embargo, desde entonces, parece que se han implementado mejoras en ambos sistemas de correo electrónico, solucionando algunos de los problemas que se describen a continuación.

Puedes protegerte siempre estar atento a las estafas de phishing. También debería considerar cambiar su servicio de correo electrónico a gmail.com o protonmail.com si actualmente utiliza aol.com o yahoo.com. Si tiene su propio dominio, asegúrese de que sus registros DMARC, SPF y DKIM estén actualizados para limitar la capacidad de los estafadores de usar su dominio.

At Laboratorios de seguridad Kraken, nuestra misión es educar y empoderar a Los titulares de criptomonedas con el conocimiento que necesitan para proteger sus activos y utilizar sus fondos de forma segura como mejor les parezca. En este artículo, conocerá más detalles técnicos sobre esta técnica de suplantación de correo electrónico, cómo protegemos nuestros dominios y qué pasos puede tomar para garantizar su seguridad.

Detalles técnicos

La suplantación de identidad fue una vez una forma desenfrenada de ataque hace solo diez años. Los servidores de correo electrónico no tenían una forma eficaz de verificar a los remitentes. El correo con un remitente falsificado tiene una tasa de éxito más alta, ya que muchos usuarios no se dan cuenta de que este campo puede falsificarse. Un mensaje de un dominio reconocible (como mail@kraken.com) puede crear una ilusión de autoridad y seguridad, especialmente cuando se compara con una dirección desconocida como mail@example-extraño-dominio.xyz. Afortunadamente, hoy en día, la mayoría de los proveedores de correo tienen controles importantes contra la suplantación de identidad. Los estándares como DMARC han formalizado técnicas para hacer que la suplantación de identidad sea mucho más difícil.

Asegurar el correo

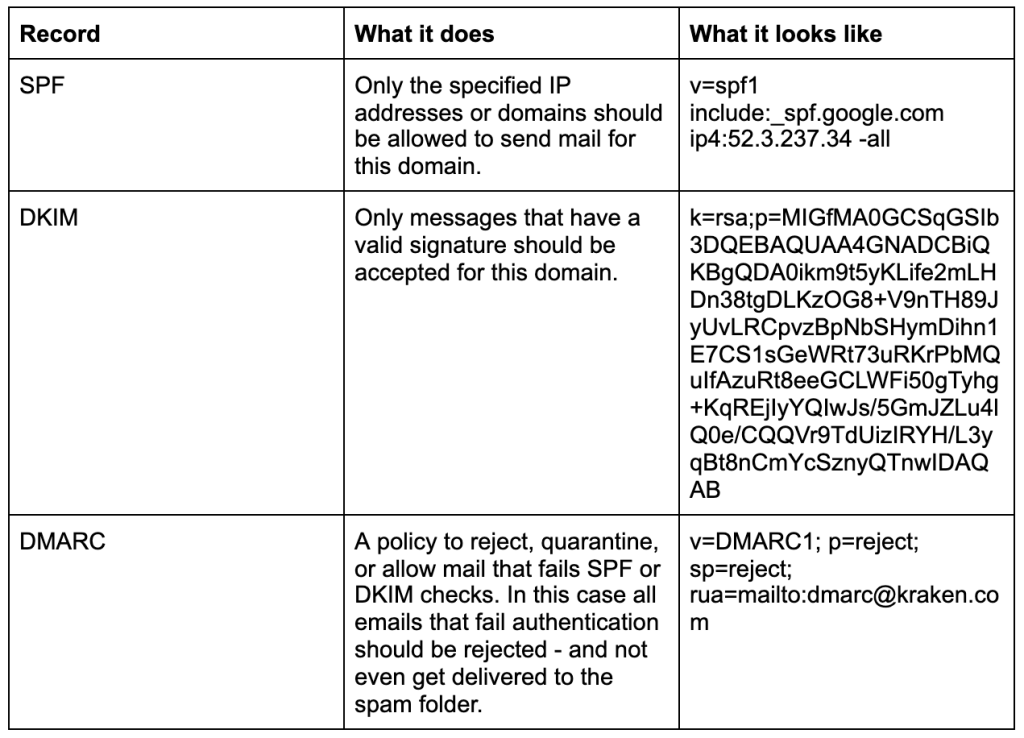

La seguridad del correo electrónico es más compleja de lo que cubriremos aquí, pero las mejores prácticas actuales para evitar la suplantación de identidad se centran en los registros SPF, DMARC y DKIM. Cuando un servidor de correo recibe correo, realiza algunas búsquedas de DNS en el dominio del correo para verificar estos registros.

Cada servidor de correo electrónico maneja estas comprobaciones de manera diferente. Por ejemplo, Gmail etiqueta todo el correo que no supera las comprobaciones de SPF con un banner de advertencia de aspecto aterrador que anima a los usuarios a tener cuidado (aunque estos mensajes técnicamente nunca deberían haber sido aceptados por el servidor de correo) y todos los correos electrónicos que no superan las comprobaciones de DMARC que tienen un La política de "rechazar" no será aceptada en absoluto.

Otros proveedores de correo pueden tener procedimientos dramáticamente diferentes, cada uno con su propio algoritmo patentado. Por ejemplo, algunos proveedores optan por bloquear completamente los correos electrónicos, otros los envían a una bandeja de entrada "basura", y otros incluso envían correos electrónicos con advertencias.

Experimentar con proveedores de correo gratuitos

La aplicación inconsistente entre diferentes proveedores nos preocupa, por lo que hicimos algunas pruebas adicionales. Intentamos enviar correos electrónicos falsificados para un dominio bloqueado a los principales proveedores de correo electrónico gratuito y rastreamos su comportamiento.

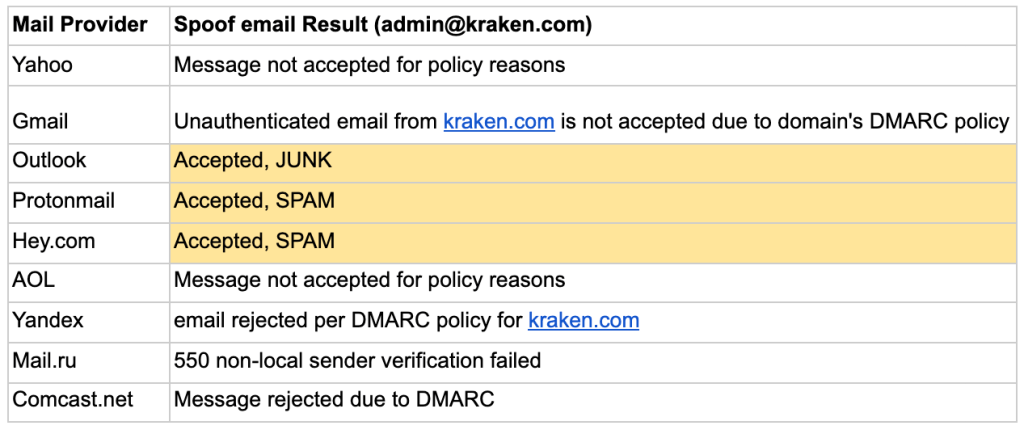

Prueba 1: suplantación de administrador@kraken.com (un dominio base seguro)

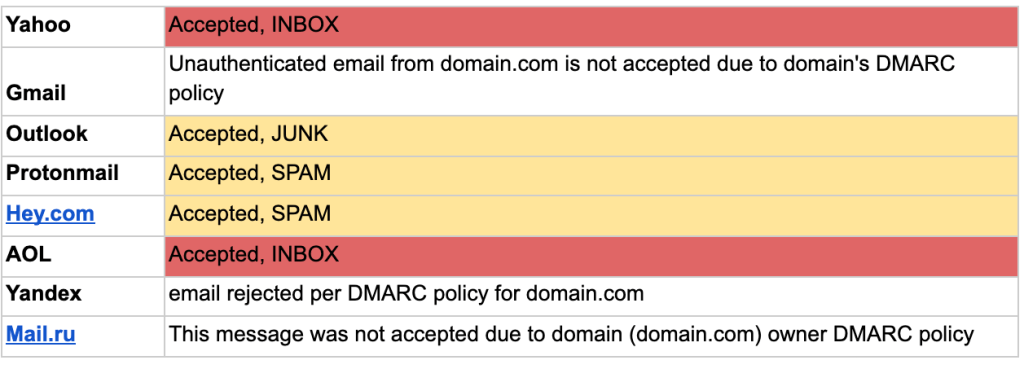

Enviamos un correo electrónico fraudulento desde un dominio que tenía un registro SPF hardfail válido, un registro DMARC válido y un selector DKIM configurado.

Expectativa: El correo se rechaza porque no proviene de una dirección IP permitida y no tiene una firma DKIM.

No hay grandes sorpresas aquí, aunque enviar un mensaje a la basura o al spam significa que, en teoría, los usuarios podrían ser engañados si asumieran que fue un error.

Prueba 2: suplantación de admin@dominiofalso.kraken.com (un subdominio inexistente)

Enviamos un correo electrónico falso desde un dominio de subdominio que no existe. No hay registros de ningún tipo para este nombre de host.

Expectativa: El correo se rechaza porque el nombre de host no existe o no tiene ningún registro (sin registro A, sin registro SPF o DKIM). Además, la política DMARC se estableció en "rechazar", por lo que se debe rechazar cualquier correo electrónico que no pueda ser autenticado por SPF / DKIM.

Sorprendentemente, los servidores de correo de Yahoo.com y AOL.com aceptaron este mensaje obviamente falsificado y lo colocaron en la bandeja de entrada de la víctima. Esto es especialmente preocupante, porque significa que un atacante simplemente necesita incluir un subdominio para que su correo sea aceptado y parezca legítimo para los usuarios de estas plataformas (por ejemplo, admin@correos electrónicos.chase.com).

En ese momento, AOL.com y Yahoo.com eran propiedad de Verizon Media, por lo que les informamos de este problema el 8 de octubre de 2020. Verizon Media cerró el problema por estar fuera de alcance e informal. Kraken Security Labs reiteró la importancia de proteger a los usuarios de AOL y Yahoo contra el phishing, pero no se proporcionó más comunicación sobre cómo solucionar estos problemas.

Desde entonces, parece que se han implementado mejoras: los correos electrónicos ahora se rechazan de acuerdo con la política DMARC y parece que se implementan mejores limitaciones de velocidad.

Seguimos argumentando que los usuarios de correo electrónico de Yahoo y Verizon corren un mayor riesgo, ya que otros proveedores tienen advertencias significativamente mejores para sus usuarios cuando los correos electrónicos no se pueden autenticar (como es el caso cuando no se usa DMARC / DKIM / SPF).

Takeaways

A pesar de los mejores esfuerzos del propietario del dominio, los proveedores de correo electrónico no siempre filtran el correo electrónico como se esperaba. Los usuarios con direcciones de correo electrónico @ yahoo.com y @ aol.com tenían un mayor riesgo de recibir mensajes falsificados, a pesar de que estos proveedores podían detectar y filtrar fácilmente estos mensajes. Si bien los comportamientos han mejorado, aún recomendamos cambiar su correo electrónico de mayor sensibilidad a un proveedor que realice un mejor filtrado, como Gmail o Protonmail.

Si está ejecutando un servidor de correo electrónico, asegúrese de que los registros DNS de su correo electrónico para DMARC, DKIM y SPF estén siempre actualizados y verifique periódicamente si sus controles de correo electrónico funcionan.

Fuente: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- algoritmo

- Todos

- entre

- en torno a

- artículo

- Activos

- entre bastidores

- MEJOR

- y las mejores prácticas

- persecución

- Cheques

- cerrado

- viniendo

- Algunos

- Comunicación

- criptomoneda

- Current

- HIZO

- descubierto CRISPR

- dns

- dominios

- Eficaz

- cómodo

- formulario

- Gratuito

- fondos

- esta página

- Cómo

- HTTPS

- Impacto

- IP

- Dirección IP

- cuestiones

- IT

- especialistas

- Kraken

- labs

- APRENDE:

- búsqueda

- gran

- Medios

- Misión

- Otro

- suplantación de identidad

- Plataformas

- política

- Popular

- proteger

- archivos

- Riesgo

- Ejecutar

- correr

- Los estafadores

- Pantalla

- EN LINEA

- set

- sencillos

- So

- correo no deseado (spam)

- estándares de salud

- comercial

- Todas las funciones a su disposición

- Técnico

- Pruebas

- pruebas

- equipo

- parte superior

- us

- usuarios

- vendedores

- QUIENES

- yahoo

- años