Investigación de ESET

El cierre de los vectores de intrusión obliga a los ciberdelincuentes a revisar viejas vías de ataque, pero también a buscar nuevas formas de atacar a sus víctimas.

12 septiembre 2023

Los correos electrónicos de sextorsión y otras amenazas basadas en mensajes de texto han aumentado enormemente en el primer semestre de 1 y la pregunta sigue siendo por qué. ¿Son los delincuentes simplemente vagos? ¿Están intentando ganar dinero fácil durante sus días libres? ¿O es esto parte de algo más grande, que potencialmente involucra IA generativa?

Y esto es sólo una muestra de las tendencias observadas en el último informe de amenazas de ESET, el foco de este episodio. Otro vector de intrusión que ha recibido una mayor atención por parte de los ciberdelincuentes fueron los servidores MS SQL que tuvieron que soportar un nuevo aumento de ataques de fuerza bruta.

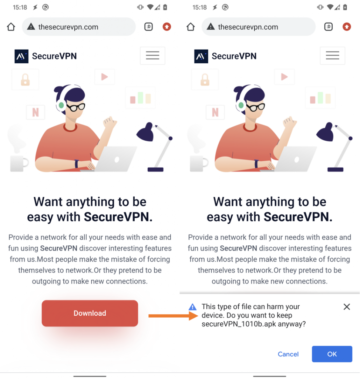

Ah, y no olvidemos la práctica criminal de la usura, que aparece en forma de aplicaciones maliciosas para Android. A la caza de víctimas en los países alrededor del ecuador y en el hemisferio sur, los ciberdelincuentes intentan presionar y amenazar a las víctimas para que paguen tasas de interés exorbitantes por préstamos a corto plazo, que a veces ni siquiera conceden.

Sin embargo, no fue del todo malo en el primer semestre de 1. Una buena noticia fue que la notoria botnet Emotet mostró poca actividad, ejecutando solo unas pocas campañas de spam menores y sorprendentemente ineficaces en marzo. Una vez que terminaron, se hizo el silencio. Lo que llamó la atención de los investigadores fue una nueva funcionalidad que se asemeja a un resultado de depuración. Esto alimenta los rumores de que Emotet ha sido vendido, al menos parcialmente, a otro grupo de amenazas que no está seguro de cómo funcionan las cosas.

Otra historia positiva surgió sobre el ladrón de Redline. Este notorio malware como servicio (MaaS) utilizado por delincuentes para robar información de las víctimas y entregar otro malware ha sido interrumpido por los investigadores de ESET y sus amigos de Flare Systems. La interrupción acabó con una cadena de repositorios de GitHub necesarios para ejecutar los paneles de control de RedLine para los afiliados. Como no había un canal de respaldo, los operadores detrás de MaaS tendrán que encontrar una ruta diferente para ejecutar su "servicio".

Para conocer todos esos temas y más del Informe de amenazas de ESET, escuche el último episodio del podcast de investigación de ESET, presentado por Aryeh Goretsky. Esta vez dirigió sus preguntas a uno de los autores del informe, el especialista en concienciación sobre seguridad Ondrej Kubovi.č.

Para consultar el informe completo del primer semestre de 1, que incluye otros temas como los cambios en las amenazas de las criptomonedas, los archivos maliciosos de OneNote, el primer ataque doble a la cadena de suministro (cortesía del grupo Lazarus) o los últimos desarrollos en la escena del ransomware, haga clic aquí.

Discutido:

- Sextorsión y amenazas basadas en texto 1:46

- Ataques de fuerza bruta a servidores MS SQL 7:10

- Usura en aplicaciones de Android 9:20

- Actividad de emoticones 13:25

- Interrupción de RedLine Stealer 16:45

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Automoción / vehículos eléctricos, Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- ChartPrime. Eleve su juego comercial con ChartPrime. Accede Aquí.

- Desplazamientos de bloque. Modernización de la propiedad de compensaciones ambientales. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/podcasts/eset-research-podcast-sextortion-digital-usury-sql-brute-force/

- :posee

- :es

- :no

- 1

- 13

- 16

- 2023

- 32

- 7

- 77

- 9

- a

- actividad

- Afiliados

- Después

- AI

- Todos

- también

- y

- android

- Otra

- apareciendo

- aplicaciones

- somos

- en torno a

- AS

- At

- atacar

- ataques

- Autorzy

- avenidas

- conciencia

- Backup

- Malo

- esto

- detrás de

- más grande

- Botnet

- la fuerza bruta

- pero

- by

- llegó

- Campañas

- Categoría

- capturado

- cadena

- Cambios

- Channel

- control

- países

- Abogados de

- Los criminales

- criptomoneda

- ciberdelincuentes

- Días

- entregamos

- desarrollos

- una experiencia diferente

- digital

- que dirigieron

- interrumpido

- Interrupción

- No

- doble

- DE INSCRIPCIÓN

- durante

- generarte

- de forma sencilla

- correo

- episodio

- Investigación de ESET

- Incluso

- pocos

- archivos

- Encuentre

- Nombre

- llamarada

- Focus

- FORCE

- formulario

- amigos

- Desde

- ser completados

- Informe completo

- a la fatiga

- generativo

- IA generativa

- GitHub

- candidato

- Grupo procesos

- tenido

- Tienen

- he

- su

- organizado

- Cómo

- HTTPS

- Caza

- in

- Incluye

- aumente

- aumentado

- información

- intereses

- Tasas de Interés

- dentro

- que implica

- IT

- solo

- más reciente

- últimos desarrollos

- Lázaro

- Grupo Lázaro

- menos

- pequeño

- Préstamos

- Mira

- el malware

- Malware como servicio (MaaS)

- Marzo

- masivo

- max-ancho

- menor de edad

- dinero

- más,

- MS

- necesario

- Nuevo

- noticias

- no

- notorio

- of

- off

- Viejo

- on

- ONE

- , solamente

- operadores

- or

- Otro

- salida

- Más de

- paneles

- parte

- pago

- (PDF)

- pieza

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Podcast

- positivo

- la posibilidad

- presión

- proporcionar

- pregunta

- Preguntas

- ransomware

- Tarifas

- con respecto a

- permanece

- renovado

- reporte

- la investigación

- investigadores

- parecido a

- Ruta

- Rumores

- Ejecutar

- correr

- escena

- EN LINEA

- Conciencia de seguridad

- visto

- Servidores

- a corto plazo

- mostró

- vendido

- algo

- Del Sur

- correo no deseado (spam)

- especialista

- Historia

- tal

- Superficie

- Todas las funciones a su disposición

- esa

- La

- su

- Ahí.

- ellos

- cosas

- así

- aquellos

- amenaza

- Informe de amenazas

- amenazar

- amenazas

- equipo

- a

- se

- Temas

- Tendencias

- try

- tratando de

- usado

- las víctimas

- fue

- formas

- fuimos

- tuvieron

- ¿

- que

- porque

- seguirá

- Actividades:

- zephyrnet