Tus ojos pueden ser la ventana de tu alma, pero también pueden ser la tarjeta de embarque de tu avión o la llave que abre tu teléfono. ¿Qué tiene de bueno y de malo usar rasgos biométricos para la autenticación?

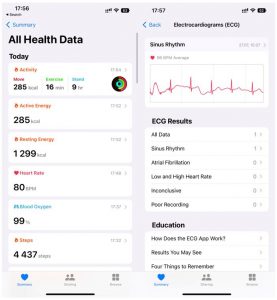

La capacidad de confirmar su identidad usando su huella digital o rostro es algo a lo que ya nos hemos acostumbrado. La mayoría de nosotros llevamos una parte de esta tecnología en nuestros bolsillos: nuestros teléfonos pueden reconocer no solo nuestros rasgos faciales y huellas dactilares, sino también nuestras voces, patrones de sueño y frecuencia cardíaca y respiratoria.

A medida que la identificación biométrica se vuelve más común y confiable, también se usa cada vez más como tecnología de autenticación predeterminada. Lo más probable es que ya esté usando su huella digital o su rostro para desbloquear su teléfono, abrir la puerta y encender su automóvil, o para administrar su cuenta bancaria. Pero, ¿estamos listos para regalar todos nuestros rasgos biométricos únicos a cambio de (una promesa de) una mejor seguridad?

En este artículo, veremos algunos de los tipos más establecidos de autenticación biométrica y examinaremos los pros y los contras de esta tecnología omnipresente.

¿Cuáles son los tipos más comunes de autenticación biométrica?

1. Reconocimiento de huellas dactilares

Muchos países han estado utilizando huellas dactilares en nuestras tarjetas de identificación y al solicitar visas de viaje, y las autoridades han utilizado durante mucho tiempo (huellas dactilares y otras) características biométricas para identificar delincuentes y resolver delitos. Las huellas dactilares han sido utilizado durante siglos. Pero fue cuando Apple incorporó un sensor de huellas dactilares en su iPhone 5S en 2013 cuando esta tecnología se generalizó por primera vez.

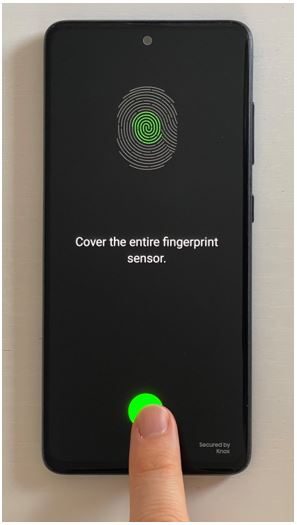

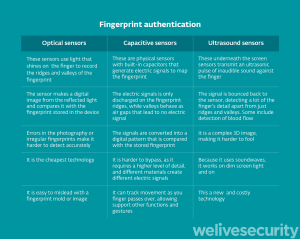

A lo largo de los años, esta tecnología se ha desarrollado a partir del botón de inicio del iPhone físico con un sensor capacitivo integrado capaz de generar carga eléctrica cuando entra en contacto con las huellas dactilares para mapear el dedo del usuario y reconocerlo.

Más recientemente, sin embargo, es en los teléfonos Android donde los sensores de huellas dactilares han prosperado. Diferentes marcas tienen diferentes enfoques para sus modelos, usando sensores capacitivos similares, sensores ópticos debajo de la pantalla que usan luz para crear imágenes en la huella dactilar o, más recientemente, sensores de ultrasonido que hacen rebotar un pulso de sonido inaudible contra el dedo para crear una imagen 3D compleja.

Si bien el reconocimiento de huellas digitales es un método de autenticación bastante seguro, a menos que alguien robe su huella digital, o su dedo, todo se reduce a la confiabilidad del dispositivo que está utilizando. Cuando se trata de protección de datos, la mayoría de los grandes fabricantes, como Apple, Google o Samsung, almacenan su huella digital localmente y no en línea. Entonces, incluso cuando usa su huella digital para iniciar sesión en un servicio o cuenta en su teléfono, esa aplicación solo recibirá una clave digital y no los detalles de su huella digital.

2. Reconocimiento facial

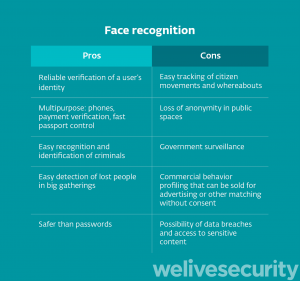

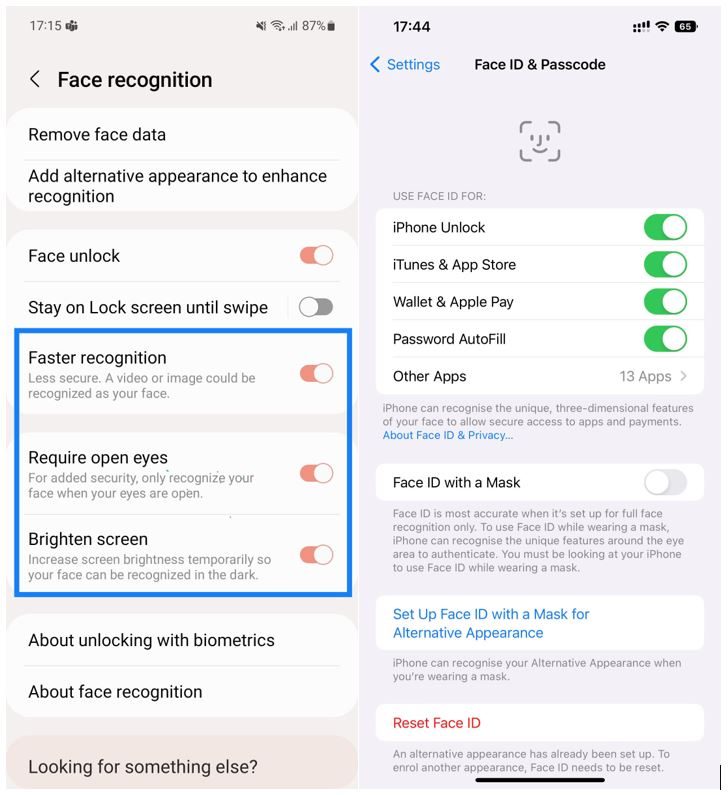

Lo que no hace mucho parecía ciencia ficción es hoy otro método común de verificación de identidad. Nuestras características faciales ahora son suficientes para abrir puertas, desbloquear nuestros teléfonos inteligentes, validar pagos y acceder a todas las credenciales almacenadas en nuestras aplicaciones de administración de contraseñas. El reconocimiento facial puede funcionar de diferentes maneras: comparación simple de imágenes, secuencias de video, datos tridimensionales o composición de imágenes por varias cámaras.

Los sistemas más simples, que generalmente se encuentran en teléfonos más baratos, pueden comparar su cara con una imagen de la cara previamente almacenada, otros sistemas usan métricas como la distancia entre sus ojos, la medida desde su frente hasta su barbilla o la forma de los contornos de tus labios, sin embargo, no siempre a la perfección.

Sin embargo, las cosas pueden salir bastante mal si la tecnología se usa de manera maliciosa. Si bien depende de nosotros si usamos o no esta tecnología en nuestros teléfonos, puede ser difícil optar por no participar. Cámaras de CCTV administrado por empresas o de gobierno, creando un problema de pérdida de anonimato en espacios públicos.

3. Reconocimiento de voz

"Hola google” o “Hey Siri” son comandos simples que puedes usar para interactuar con el asistente de voz de tu teléfono. De hecho, estos son sistemas de reconocimiento de voz, que responden solo a sus comandos de voz específicos. Al configurar su teléfono, se le pide que diga algunas oraciones en voz alta, lo que permite que el algoritmo aprenda patrones de voz que continuará aprendiendo a través del uso en el mundo real. Cuanto más hables con un asistente virtual, como Google, Sirio Alexa, más reconocerá sus patrones de voz.

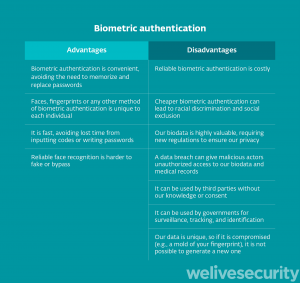

Datos biométricos de un vistazo: pros y contras

La autenticación biométrica es conveniente, pero plantea nuevos desafíos para nuestra privacidad y seguridad. Si bien estas tecnologías pueden reemplazar contraseñas largas y difíciles de recordar, también pueden ser una forma de regalar nuestros datos biométricos personales sin estar siempre seguros de cómo se utilizarán.

Las violaciones de datos significan que los piratas informáticos pueden acceder y vender información a actores malintencionados que podrían, por ejemplo, crear moldes de nuestras huellas dactilares y utilizarlas para acceder a edificios o dispositivos sin nuestro conocimiento o consentimiento.

E incluso si consideramos lo difícil que es pasar por alto estas características personales, otras tecnologías como el reconocimiento facial nos exponen todo el tiempo. Y aunque los gobiernos usan el argumento de la seguridad para usar cámaras de reconocimiento facial, es difícil saber exactamente quiénes son las personas a las que apuntarán y cómo se pueden usar esas imágenes en el futuro.

Y es solo el comienzo

Wearables, tales como rastreadores de actividad física y relojes inteligentes, son cada vez más conocedores de nuestros latidos cardíacos, patrones de sueño, frecuencia respiratoria e incluso estabilidad al caminar. Pronto, incluso la biometría del comportamiento, como la forma en que nuestras manos se mueven para sacar nuestros teléfonos de nuestros bolsillos o cómo caminamos, podría ser suficiente para identificarnos. Si bien estas tecnologías son una inmersión en lo que imaginamos que sería un futuro de ciencia ficción, su uso requiere una discusión reflexiva sobre los desarrollos tecnológicos, la seguridad y la privacidad.

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Kaspersky

- el malware

- Mcafee

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- política de privacidad

- VPN

- Vivimos la seguridad

- seguridad del sitio web

- zephyrnet