La industria de la criptografía se ha convertido en un ecosistema que interconecta varias cadenas de bloques de capa 1 (L1) y soluciones de escalado de capa 2 (L2) con capacidades y compensaciones únicas.

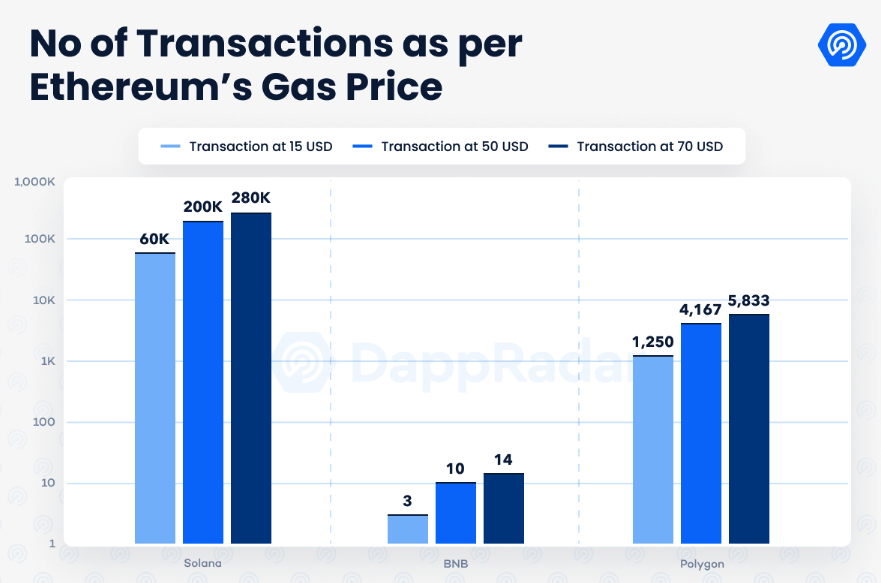

Redes como Fantom, Terra o Avalanche se han vuelto ricas en actividad DeFi, mientras que las dapps de jugar para ganar como Axie Infinity y DeFi Kingdoms sustentan ecosistemas completos como Ronin y Harmony. Estas cadenas de bloques se han convertido en alternativas serias a las tarifas de gas de Ethereum y los tiempos de transacción relativamente lentos. La necesidad de una manera fácil de mover activos entre protocolos en cadenas de bloques dispares se volvió más crítica que nunca.

Aquí es donde entran los puentes de blockchain.

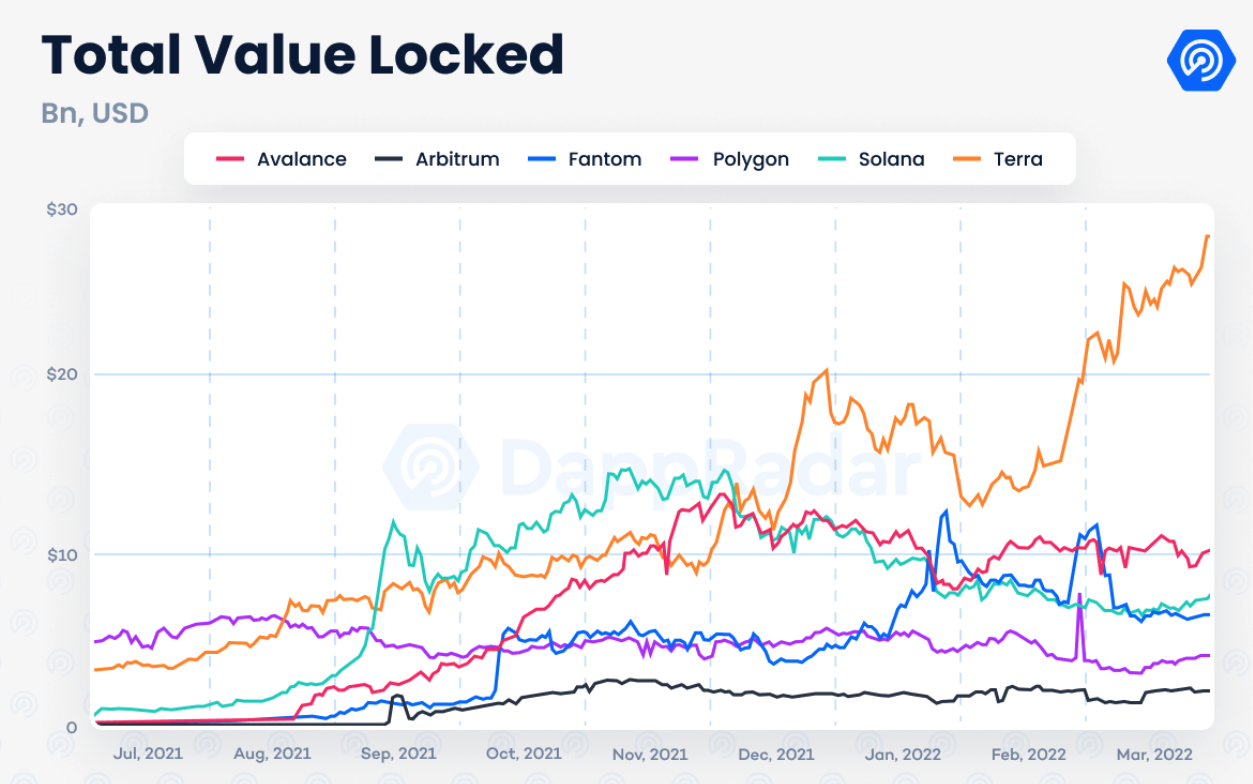

Como resultado del escenario multicadena, el valor total bloqueado (TVL) en todas las dapps de DeFi se disparó. A fines de marzo de 2022, el TVL de la industria se estimó en USD 215 156 millones, un 2021 % más que en marzo de XNUMX. La cantidad de valor bloqueado y puenteado en estas dapps DeFi atrajo la atención de piratas informáticos maliciosos, y la última tendencia sugiere que los atacantes podrían haber encontró un eslabón débil en los puentes de blockchain.

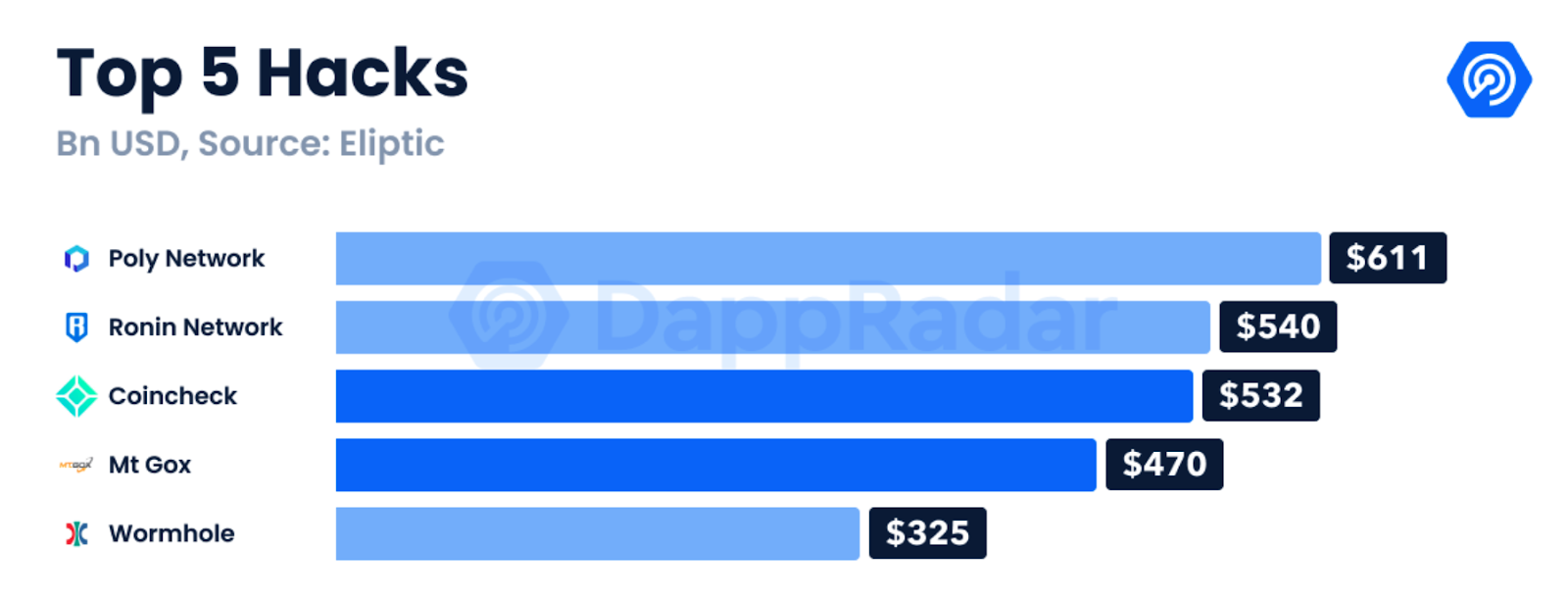

Según la base de datos Rekt, se robaron USD 1.2 millones en criptoactivos en el primer trimestre de 1, lo que representa el 2022 % de los fondos robados de todos los tiempos según la misma fuente. Curiosamente, al menos el 35.8 % de los activos perdidos en 80 han sido robados de puentes.

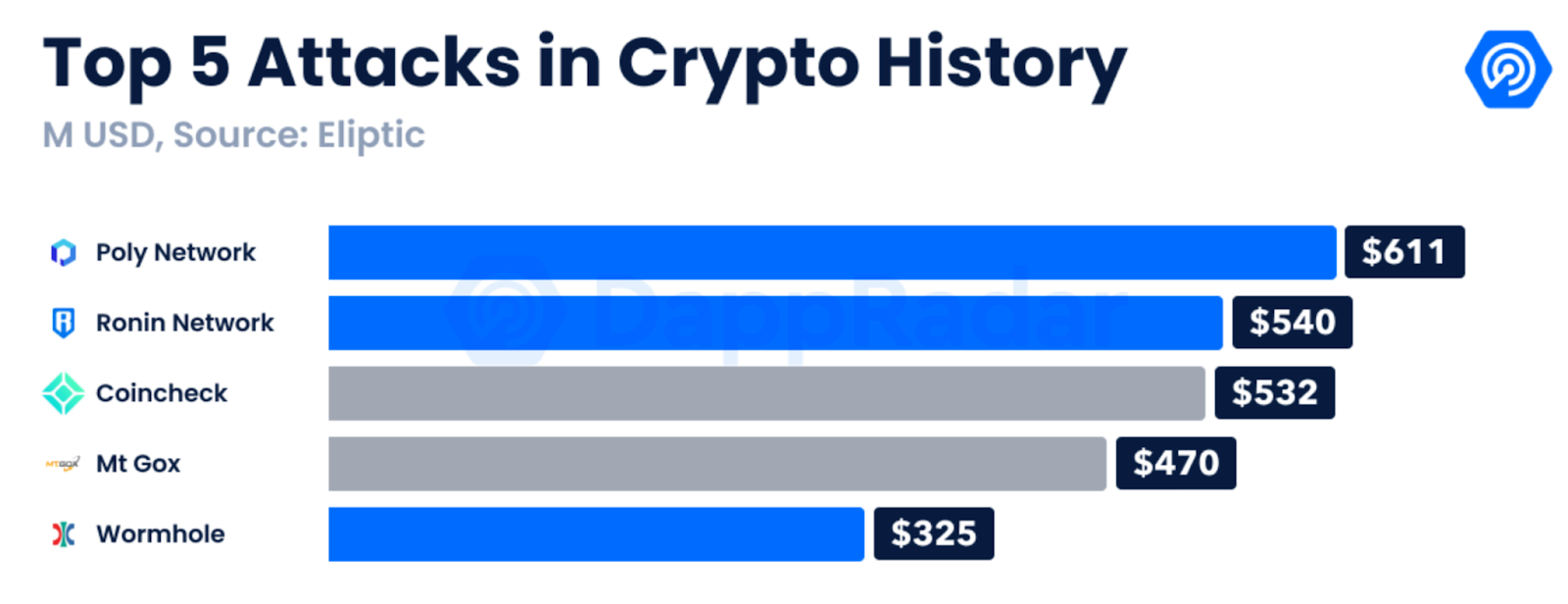

Uno de los ataques más severos ocurrió hace dos semanas cuando el El puente Ronin fue pirateado por $540 millones. Antes de eso, el Agujero de gusano de Solana y el puente Qubit Finance de BNB Chain fueron explotados por más de 400 millones de dólares en 2022. El hackeo más grande en la historia de las criptomonedas ocurrió en agosto de 2021 cuando el Puente PolyNetwork fue explotado por $610 millones, aunque los fondos robados fueron devueltos más tarde.

Los puentes son una de las herramientas más valiosas de la industria, pero su naturaleza interoperable presenta un desafío importante para los proyectos que los construyen.

Comprender los puentes de cadena de bloques

Análogos a los puentes de Manhattan, los puentes de cadena de bloques son plataformas que conectan dos redes diferentes que permiten una transferencia de activos e información entre cadenas de una cadena de bloques a otra. De esta manera, las criptomonedas y las NFT no están aisladas dentro de sus cadenas nativas, sino que pueden "conectarse" a través de diferentes cadenas de bloques, multiplicando las opciones para utilizar estos activos.

Gracias a los puentes, Bitcoin se usa en redes basadas en contratos inteligentes para fines de DeFi, o se puede conectar un NFT de todo el día de la NFL de Flow a Ethereum para fraccionarlo o usarlo como garantía.

Existen diferentes enfoques cuando se trata de transferir activos. Como sugiere su nombre, los puentes Lock-and-Mint funcionan bloqueando los activos originales dentro de un contrato inteligente en el lado emisor, mientras que la red receptora acuña una réplica del token original en el otro lado. Si Ether tiene un puente entre Ethereum y Solana, Ether en Solana es solo una representación "envuelta" de la criptografía, no el token real en sí.

Si bien el enfoque de bloqueo y menta es el método puente más popular, existen otras formas de completar la transferencia de activos como "quemar y menta" o intercambios atómicos autoejecutados por un contrato inteligente para intercambiar activos entre dos redes. Connext (anteriormente xPollinate) y cPuente son puentes que se basan en intercambios atómicos.

Desde el punto de vista de la seguridad, los puentes se pueden clasificar en dos grupos principales: de confianza y sin confianza. Puentes de confianza son plataformas que dependen de un tercero para validar las transacciones pero, lo que es más importante, para actuar como custodios de los activos puenteados. Se pueden encontrar ejemplos de puentes confiables en casi todos los puentes específicos de blockchain como Binance Bridge, Puente POS Polygon, WBTC Bridge, Avalanche Bridge, Harmony Bridge, Terra Shuttle Bridge y dapps específicas como Multichain (anteriormente Anyswap) o Tron's Just Cryptos.

Por el contrario, las plataformas que se basan únicamente en contratos inteligentes y algoritmos para custodiar activos son puentes sin confianza. El factor de seguridad en los puentes sin confianza está ligado a la red subyacente donde se conectan los activos, es decir, donde los activos están bloqueados. Los puentes sin confianza se pueden encontrar en NEAR's Rainbow Bridge, Solana's Wormhole, Polkadot's Snow Bridge, Cosmos IBC y plataformas como Hop, Connext y Celer.

A primera vista, podría parecer que los puentes sin confianza ofrecen una opción más segura para transferir activos entre cadenas de bloques. Sin embargo, tanto los puentes confiables como los no confiables enfrentan diferentes desafíos.

Limitaciones de los puentes Trusted y Trustless

El puente Ronin funciona como una plataforma confiable centralizada. Este puente utiliza una billetera multisig para la custodia de los activos puenteados. En resumen, una billetera multisig es una dirección que requiere dos o más firmas criptográficas para aprobar una transacción. En el caso de Ronin, la cadena lateral tiene nueve validadores que necesitan cinco firmas diferentes para aprobar depósitos y retiros.

Otras plataformas utilizan el mismo enfoque pero diversifican mejor el riesgo. Por ejemplo, Polygon se basa en ocho validadores y requiere cinco firmas. Las cinco firmas están controladas por diferentes partidos. En el caso de Ronin, solo el equipo de Sky Mavis tenía cuatro firmas, lo que creó un único punto de falla. Después de que el hacker logró controlar las cuatro firmas de Sky Mavis a la vez, solo se necesitaba una firma más para aprobar el retiro de activos.

El 23 de marzo, el atacante obtuvo el control de la firma de Axie DAO, la última pieza necesaria para completar el ataque. Se extrajeron 173,600 ETH y 25.5 millones de USDC del contrato de custodia de Ronin en dos transacciones diferentes en el segundo ataque criptográfico más grande de la historia. También vale la pena señalar que el equipo de Sky Mavis se enteró del hackeo casi una semana después, lo que demostró que los mecanismos de monitoreo de Ronin eran al menos deficientes, lo que reveló otra falla en esta plataforma confiable.

Si bien la centralización presenta una falla fundamental, los puentes sin confianza son propensos a explotar debido a errores y vulnerabilidades en su software y codificación.

Solana Wormhole, una plataforma que permite transacciones de puente cruzado entre Solana y Ethereum, sufrió un exploit en febrero de 2022, donde $ 325 millones fueron robados debido a un error en los contratos de custodia de Solana. Un error en los contratos de Wormhole permitió al pirata informático diseñar los validadores de cadena cruzada. El atacante envió 0.1 ETH desde Ethereum a Solana para activar una serie de "mensajes de transferencia" que engañaron al programa para que aprobara un supuesto depósito de 120,000 XNUMX ETH.

El hackeo de Wormhole ocurrió después Red polivinílica fue explotado por $ 610 millones en agosto de 2021 debido a fallas en la taxonomía y estructura de los contratos. Las transacciones entre cadenas en este dapp son aprobadas por un grupo centralizado de nodos llamados "guardianes" y validadas en la red receptora por un contrato de puerta de enlace. En este ataque, el pirata informático pudo obtener privilegios como guardián y, por lo tanto, engañó a la puerta de enlace al establecer sus propios parámetros. El atacante repitió el proceso en Ethereum, Binance, Neo y otras cadenas de bloques para extraer más activos.

Todos los puentes conducen a Ethereum

Ethereum sigue siendo el ecosistema DeFi más dominante en la industria y representa casi el 60 % del TVL de la industria. Al mismo tiempo, el surgimiento de diferentes redes como alternativas para las dapps DeFi de Ethereum provocó la actividad entre cadenas de los puentes de cadena de bloques.

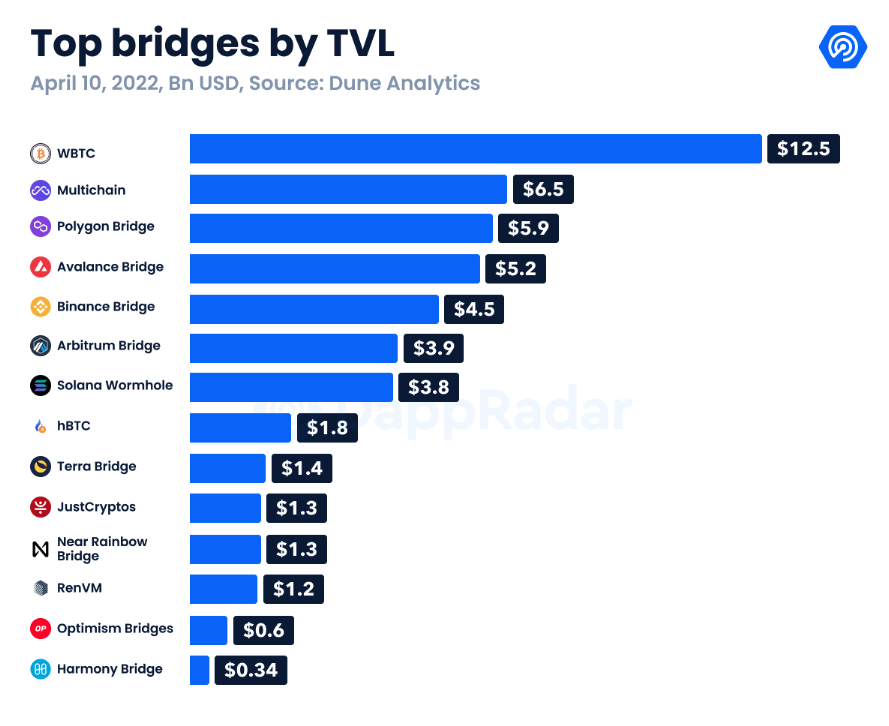

El puente más grande de la industria es el puente WBTC, que está custodiado por BitGo, Kyber y Republic Protocol, el equipo detrás de RenVM. Dado que los tokens de Bitcoin no son técnicamente compatibles con las cadenas de bloques basadas en contratos inteligentes, el puente WBTC "envuelve" el Bitcoin nativo, lo bloquea en el contrato de custodia del puente y acuña su versión ERC-20 en Ethereum. Este puente se hizo tremendamente popular en DeFi Summer y ahora tiene alrededor de $ 12.5 mil millones en Bitcoin. WBTC permite que BTC se use como garantía en dapps como Aave, Compound y Maker, o para producir granjas u obtener intereses en múltiples protocolos DeFi.

Multichain, anteriormente conocida como Anyswap, es una aplicación de dapp que ofrece transacciones entre cadenas a más de 40 cadenas de bloques con un puente incorporado. Multichain posee $ 6.5 mil millones en todas las redes conectadas. Sin embargo, el puente Fantom a Ethereum es, con mucho, el grupo más grande con $ 3.5 mil millones bloqueados. Durante la segunda mitad de 2021, la red Proof-of-Stake se estableció como un destino popular de DeFi con granjas de rendimiento atractivas que involucran FTM, varias monedas estables o wETH como las que se encuentran en SpookySwap.

A diferencia de Fantom, la mayoría de las cadenas de bloques L1 utilizan un puente directo independiente para conectar redes. El puente Avalanche está custodiado principalmente por la Fundación Avalanche y es el puente L1<>L1 más grande. Avalanche cuenta con uno de los entornos DeFi más sólidos con dapps como Trader Joe, Aave, Curve y Platypus Finance.

El puente Binance también se destaca con $ 4.5 mil millones en activos bloqueados, seguido de cerca por Solana Wormhole con $ 3.8 mil millones. Shuttle Bridge de Terra asegura solo $ 1.4 mil millones a pesar de ser la segunda cadena de bloques más grande en términos de TVL.

Del mismo modo, las soluciones de escalado como Polygon, Arbitrum y Optimism también se encuentran entre los puentes más importantes en términos de activos bloqueados. El puente Polygon POS, el principal punto de entrada entre Ethereum y su cadena lateral, es el tercer puente más grande con casi $ 6 mil millones custodiados. Mientras tanto, la liquidez en los puentes de plataformas L2 populares como Arbitrum y Optimism también está aumentando.

Otro puente digno de mención es el puente Near Rainbow, que pretende resolver el famoso trilema de interoperabilidad. Esta plataforma que conecta Near y Aurora con Ethereum puede presentar una valiosa oportunidad para lograr seguridad en puentes sin confianza.

Mejora de la seguridad entre cadenas

Tanto los puentes confiables como los no confiables, los dos enfoques para la custodia de activos puenteados, son propensos a debilidades fundamentales y técnicas. Aún así, hay formas de prevenir y disminuir el impacto causado por los atacantes maliciosos que apuntan a los puentes de blockchain.

En el caso de los puentes de confianza, está claro que se necesita aumentar la proporción de firmantes requeridos, al mismo tiempo que se mantienen los multigrados distribuidos en diferentes billeteras. Y aunque los puentes sin confianza eliminan los riesgos relacionados con la centralización, los errores y otras limitaciones técnicas presentan situaciones de riesgo, como lo muestran Solana Wormhole o los exploits de Qubit Finance. Por lo tanto, es necesario implementar acciones fuera de la cadena para proteger las plataformas entre cadenas tanto como sea posible.

Es necesaria la cooperación entre los protocolos. El espacio Web3 se caracteriza por su comunidad unida, por lo que contar con las mentes más brillantes de la industria trabajando juntas para hacer del espacio un lugar más seguro sería el escenario perfecto. Animoca Brands, Binance y otras marcas de Web3 recaudaron $150 millones para ayudar a Sky Mavis a disminuir el impacto financiero del hackeo del puente de Ronin. Trabajar juntos por un futuro multicadena puede impulsar la interoperabilidad al siguiente nivel.

Del mismo modo, la coordinación con las plataformas de análisis de cadenas y los intercambios centralizados (CEX) debería ayudar a rastrear y marcar tokens robados. Esta condición podría desincentivar a los delincuentes a mediano plazo, ya que la puerta de entrada para retirar criptomonedas por dinero fiduciario debe estar controlada por los procedimientos KYC en los CEX establecidos. El mes pasado, una pareja de 20 años fueron sancionados legalmente después de estafar a personas en el espacio NFT. Es justo pedir el mismo tratamiento para los piratas informáticos identificados.

Las auditorías y las recompensas por errores son otra forma de mejorar el estado de cualquier plataforma Web3, incluidos los puentes. Organizaciones certificadas como Certik, Chainsafe, Blocksec y muchas otras ayudan a que las interacciones de Web3 sean más seguras. Todos los puentes activos deben ser auditados por al menos una organización certificada.

Mientras tanto, los programas de recompensas por errores crean una sinergia entre el proyecto y su comunidad. Los hackers blancos juegan un papel vital en la identificación de vulnerabilidades antes que los atacantes malintencionados. Por ejemplo, Sky Mavis tiene lanzó recientemente un programa de recompensas por errores de $ 1 millón para fortalecer su ecosistema.

Conclusión

El aumento de las soluciones L1 y L2 como ecosistemas holísticos de cadena de bloques que desafían a las dapps de Ethereum ha creado la necesidad de plataformas de cadenas cruzadas para mover activos entre redes. Esta es la esencia de la interoperabilidad, uno de los pilares de Web3.

No obstante, el escenario interoperable actual se basa en protocolos de cadenas cruzadas en lugar de un enfoque de cadenas múltiples, un escenario sobre el cual Vitalik suavizó las palabras de precaución a principios de año. La necesidad de interoperabilidad en el espacio es más que evidente. No obstante, se necesitan medidas de seguridad más robustas en este tipo de plataformas.

Desafortunadamente, el desafío no se superará fácilmente. Tanto las plataformas confiables como las no confiables presentan fallas en su diseño. Estos defectos inherentes a la cadena cruzada se han hecho evidentes. Más del 80 % de los 1.2 millones de dólares perdidos en hacks en 2022 han llegado a través de puentes explotados.

Además, a medida que el valor en la industria sigue aumentando, los piratas informáticos también se vuelven más sofisticados. Los ciberataques tradicionales como la ingeniería social y los ataques de phishing se han adaptado a la narrativa Web3.

El enfoque multicadena en el que todas las versiones de tokens son nativas de cada cadena de bloques aún está lejos. Por lo tanto, las plataformas de cadenas cruzadas deben aprender de eventos anteriores y fortalecer sus procesos para reducir la cantidad de ataques exitosos tanto como sea posible.

Lea la publicación original en El desafiante

- "

- $3

- $400 millones

- 000

- 2021

- 2022

- Nuestra Empresa

- Conforme

- Contabilidad

- a través de

- Actúe

- acciones

- lector activo

- actividad

- adición

- dirección

- algoritmos

- Todos

- entre

- cantidad

- Analytics

- Otra

- enfoque

- aprobar

- en torno a

- activo

- Activos

- Cambios atómicos

- AGOSTO

- Avalancha

- fondo

- a las que has recomendado

- "Ser"

- mil millones

- binance

- Bitcoin

- BitGo

- blockchain

- cadenas de bloqueo

- BNB

- Se jacta

- frontera

- marcas

- PUENTE

- BTC

- Error

- loco

- Construir la

- incorporado

- capacidades

- efectivo

- causado

- centralizado

- Ingenieros

- cadena

- Reto

- retos

- desafiante

- Codificación

- cómo

- vibrante e inclusiva

- Compuesto

- condición

- conectado

- contrato

- contratos

- control

- cosmos

- Parejas

- creado

- Creamos

- Los criminales

- crítico

- Cruz-Cadena

- cripto

- Industria criptográfica

- criptomonedas

- criptográfico

- Current

- curva

- Custodia

- Ataques ciberneticos

- dapp

- DApps

- Base de datos

- día

- DeFi

- Diseño

- A pesar de las

- idear

- una experiencia diferente

- de reservas

- distribuidos

- pasan fácilmente

- ecosistema

- ecosistemas

- permitiendo

- Ingeniería

- ERC-20

- esencia

- se establece

- estimado

- ETH

- Éter

- Etereum

- Eventos

- Cambios

- Explotar

- Cara

- Fracaso

- feria

- granja

- Granjas

- Costes

- fíat

- financiar

- financiero

- Nombre

- falla

- defectos

- de tus señales

- encontrado

- Fundación

- fondos

- futuras

- GAS

- tarifas de gas

- conseguir

- Mirada

- Grupo procesos

- corte

- pirata informático

- los piratas informáticos

- hacks

- Harmony

- es

- Salud

- ayuda

- más alto

- historia

- mantiene

- Cómo

- HTTPS

- identificar

- Impacto

- implementar

- importante

- Incluye

- creciente

- energético

- de la industria

- información

- interconectando

- intereses

- Interoperabilidad

- IT

- sí mismo

- acuerdo

- conocido

- KYC

- Procedimientos KYC

- mayor

- más reciente

- lanzado

- Lead

- APRENDE:

- Nivel

- LINK

- Liquidez

- cerrado

- Cabellos

- fabricante

- MakerDao

- gestionado

- Marzo

- medidas

- millones

- monitoreo

- Mes

- más,

- MEJOR DE TU

- Más popular

- movimiento

- múltiples

- Multisig

- Naturaleza

- Cerca

- necesario

- NEO

- del sistema,

- telecomunicaciones

- NFL

- NFT

- NFTs

- nodos

- número

- LANZAMIENTO

- Ofertas

- Oportunidad

- Optión

- Opciones

- organización

- para las fiestas.

- Otro

- EL DESARROLLADOR

- Personas

- perfecto

- suplantación de identidad

- ataques de phishing

- pieza

- plataforma

- Plataformas

- Jugar

- punto

- Polígono

- alberca

- Popular

- PoS

- posible

- presente

- en costes

- Programa

- Programas

- proyecto

- proyecta

- Prueba de Estaca

- proteger

- protocolo

- protocolos

- fines

- Q1

- reducir

- República

- Requisitos

- Riesgo

- riesgos

- Arriesgado

- Ronin

- la ampliación

- seguro

- EN LINEA

- grave

- set

- pólipo

- En Corto

- cadena lateral

- importante

- inteligente

- contrato inteligente

- Contratos Inteligentes

- nieve

- So

- Social

- Ingeniería social

- Software

- Solana

- Soluciones

- RESOLVER

- sofisticado

- Espacio

- Stablecoins

- es la

- comienzo

- robada

- exitosos

- verano

- oleada

- equipo

- Técnico

- Terra

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- Atado

- equipo

- juntos

- ficha

- Tokens

- traders

- tradicional

- transaccional

- Transacciones

- transferir

- Transferencia

- del mismo día

- único

- USDC

- utilizan el

- utilizar

- propuesta de

- diversos

- Vulnerabilidades

- Billetera

- Carteras

- wBTC

- Web3

- semana

- mientras

- retiro

- dentro de

- palabras

- Actividades:

- trabajando

- valor

- se

- año

- Rendimiento