Las estafas de phishing que intentan engañarlo para que ingrese su contraseña real en un sitio falso existen desde hace décadas.

Como sabrán los lectores habituales de Naked Security, las precauciones como usar un administrador de contraseñas y activar la autenticación de dos factores (2FA) pueden ayudarlo a protegerse contra percances de phishing, porque:

- Los administradores de contraseñas asocian nombres de usuario y contraseñas con páginas web específicas. Esto hace que sea difícil para los administradores de contraseñas traicionarlo con sitios web falsos por error, porque no pueden ingresar nada automáticamente si se enfrentan a un sitio web que nunca antes habían visto. Incluso si el sitio falso es una copia perfecta en píxeles del original, con un nombre de servidor lo suficientemente parecido como para ser casi indistinguible para el ojo humano, el administrador de contraseñas no se dejará engañar porque normalmente busca la URL, la URL completa. , y nada más que la URL.

- Con 2FA activado, su contraseña por sí sola generalmente no es suficiente para iniciar sesión. Los códigos utilizados por los sistemas 2FA generalmente funcionan solo una vez, ya sea que se envíen a su teléfono a través de SMS, se generen mediante una aplicación móvil o se calculen mediante un dongle o llavero de hardware seguro que usted lleva por separado de su computadora. Saber (o robar, comprar o adivinar) solo su contraseña ya no es suficiente para que un ciberdelincuente "pruebe" falsamente que es usted.

Desafortunadamente, estas precauciones no pueden inmunizarlo por completo contra los ataques de phishing, y los ciberdelincuentes son cada vez mejores para engañar a los usuarios inocentes para que entreguen sus contraseñas y sus códigos 2FA al mismo tiempo, como parte del mismo ataque...

…en ese momento, los ladrones inmediatamente intentan usar la combinación de nombre de usuario + contraseña + código de un solo uso que acaban de obtener, con la esperanza de iniciar sesión lo suficientemente rápido como para ingresar a su cuenta antes de que se dé cuenta de que hay algo de phishing.

Peor aún, los ladrones a menudo intentarán crear lo que nos gusta llamar un "desmontaje suave", lo que significa que crean una conclusión visual creíble para su expedición de phishing.

Esto a menudo hace que parezca que la actividad que acaba de "aprobar" ingresando su contraseña y el código 2FA (como impugnar una queja o cancelar un pedido) se completó correctamente y, por lo tanto, no es necesaria ninguna otra acción de su parte.

Por lo tanto, los atacantes no solo ingresan a su cuenta, sino que también lo dejan sin sospechar y es poco probable que realice un seguimiento para ver si su cuenta realmente ha sido secuestrada.

El camino corto pero sinuoso

Aquí hay una estafa de Facebook que recibimos recientemente que intenta llevarte exactamente por ese camino, con diferentes niveles de credibilidad en cada etapa.

Los estafadores:

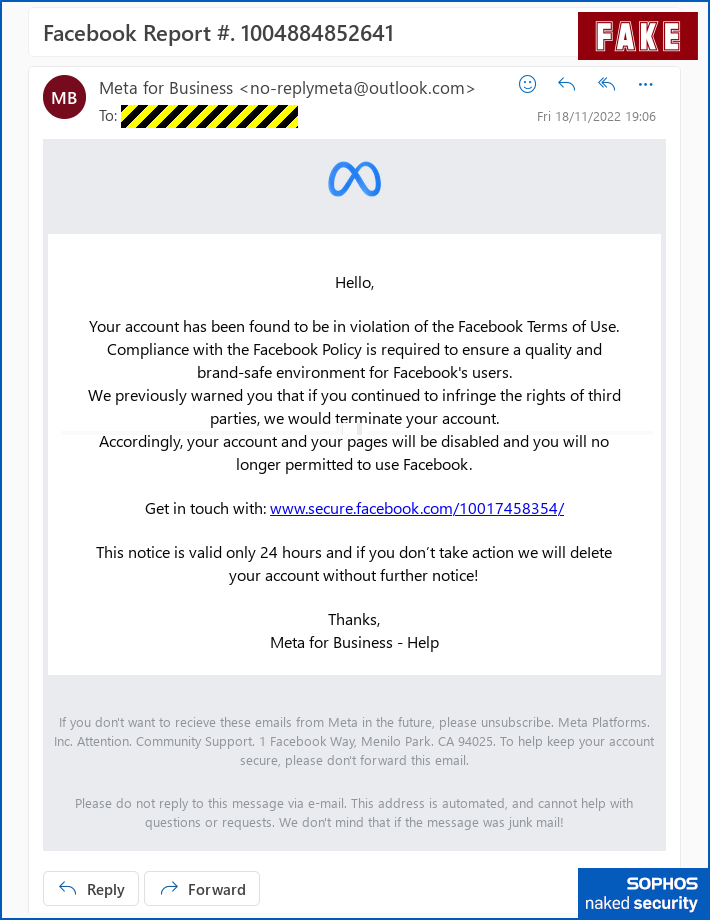

- Pretenda que su propia página de Facebook viola los términos de uso de Facebook. Los delincuentes advierten que esto podría provocar el cierre de su cuenta. Como saben, el alboroto que está surgiendo actualmente en Twitter y sus alrededores ha convertido cuestiones como la verificación, suspensión y restablecimiento de cuentas en ruidosas controversias. Como resultado, los usuarios de las redes sociales están comprensiblemente preocupados por proteger sus cuentas en general, ya sea que estén específicamente preocupados por Twitter o no:

La "advertencia" por correo electrónico no solicitada que comienza todo. - Atraerte a una página real con un

facebook.comURL. La cuenta es falsa, configurada completamente para esta campaña de estafa en particular, pero el enlace que aparece en el correo electrónico que recibe de hecho conduce afacebook.com, lo que hace que sea menos probable que atraiga sospechas, ya sea de usted o de su filtro de correo no deseado. Los ladrones han titulado su página Propiedad intelectual (las quejas de derechos de autor son muy comunes en estos días) y han utilizado el logotipo oficial de Meta, la empresa matriz de Facebook, para agregar un toque de legitimidad:

Una página de cuenta de usuario fraudulenta con un nombre e ícono de apariencia oficial. - Proporcionarle una URL para ponerse en contacto con Facebook para apelar contra la cancelación. La URL anterior no termina en

facebook.com, pero comienza con un texto que hace que parezca un enlace personalizado del formulariofacebook-help-nnnnnn, donde los ladrones afirman que los dígitosnnnnnnson un identificador único que denota su caso específico:

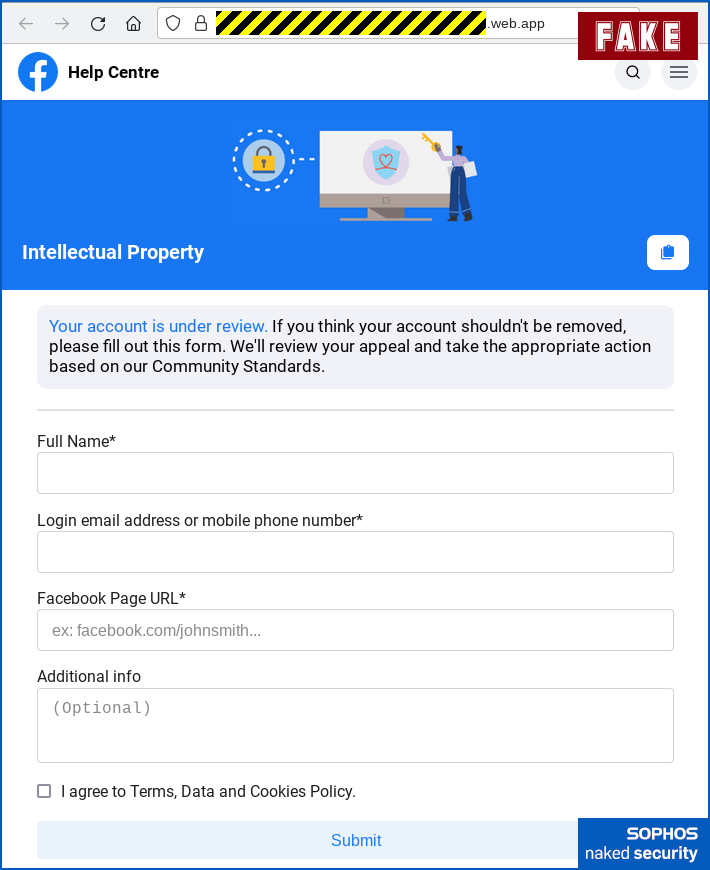

El sitio de phishing pretende ser una página “personalizada” sobre su queja. - Recopile datos que parezcan en gran parte inocentes sobre su presencia en Facebook. Incluso hay un campo opcional para Información adicional donde se le invita a defender su caso. (Ver imagen arriba.)

Ahora “pruébate” a ti mismo

En este punto, debe proporcionar alguna prueba de que usted es el propietario de la cuenta, por lo que los delincuentes le dirán que:

- Autenticarse con su contraseña. El sitio en el que estás tiene el texto

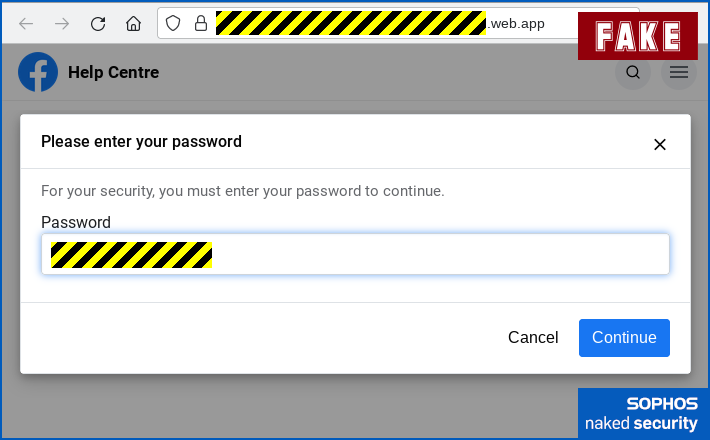

facebook-help-nnnnnnnen la barra de direcciones; utiliza HTTPS (HTTP seguro, es decir, se muestra un candado); y la marca hace que se vea similar a las propias páginas de Facebook:

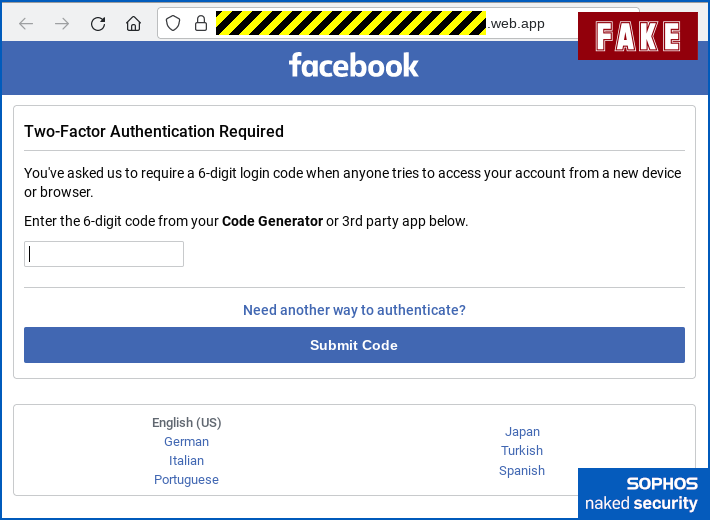

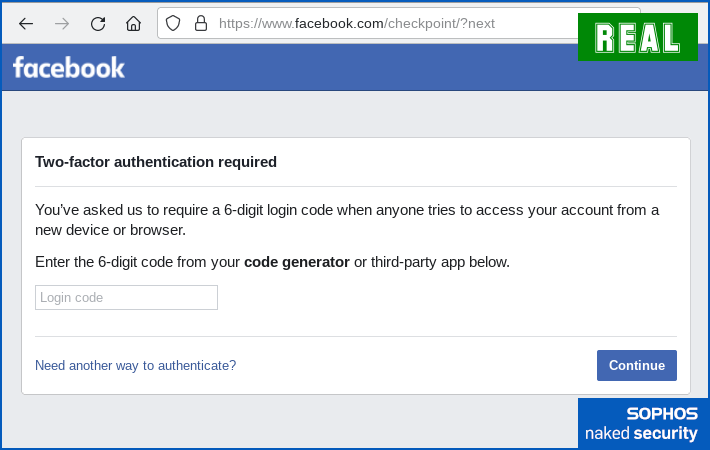

Los ladrones le piden que "pruebe" su identificación a través de su contraseña. - Proporcione el código 2FA para acompañar su contraseña. El cuadro de diálogo aquí es muy similar al que usa el propio Facebook, con la redacción copiada directamente de la propia interfaz de usuario de Facebook. Aquí puede ver el diálogo falso (arriba) y el real que mostraría el propio Facebook (abajo):

Luego te piden tu código 2FA, como lo haría Facebook.

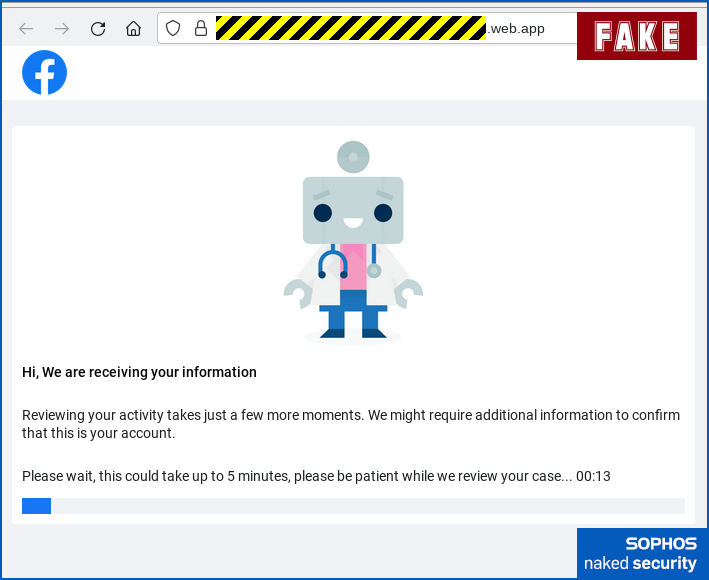

El diálogo 2FA real utilizado por el propio Facebook. - Espere hasta cinco minutos con la esperanza de que el "bloqueo de cuenta" se elimine automáticamente. Los ladrones juegan en ambos sentidos aquí, invitándolo a que se vaya solo para no interrumpir una posible resolución inmediata, y sugiriendo que debe permanecer disponible en caso de que se solicite más información:

Como puede ver, el resultado probable para cualquier persona que haya sido absorbida por esta estafa en primer lugar es que les dará a los ladrones una ventana completa de cinco minutos durante la cual los atacantes pueden intentar iniciar sesión en su cuenta y tomar el control.

El JavaScript utilizado por los delincuentes en su sitio con trampa explosiva incluso parece contener un mensaje que puede activarse si la contraseña de la víctima funciona correctamente, pero el código 2FA que proporcionaron no funciona:

El código de inicio de sesión que ingresó no coincide con el que se envió a su teléfono. Por favor, compruebe el número y vuelva a intentarlo.

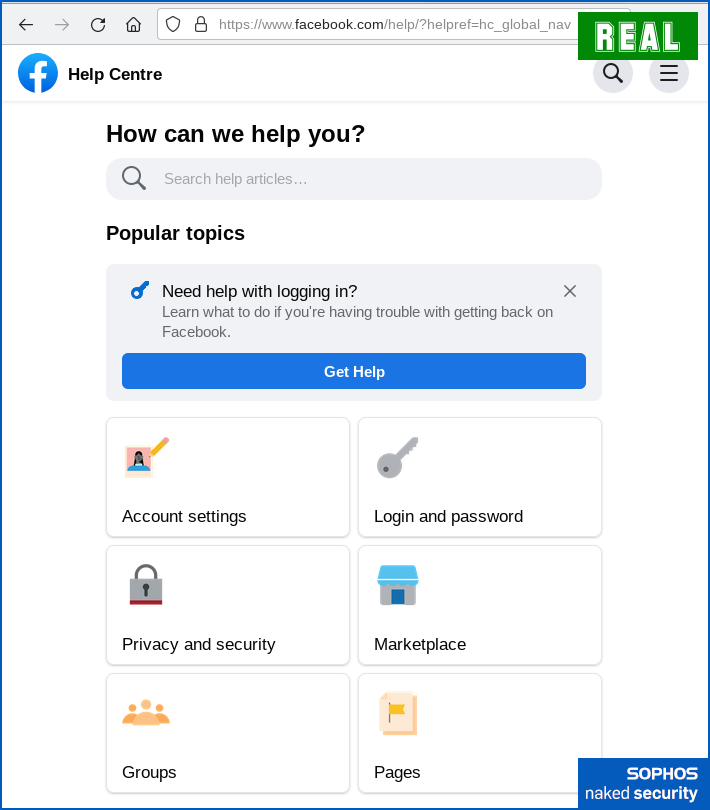

El final de la estafa es quizás la parte menos convincente, pero sin embargo sirve para sacarlo automáticamente del sitio fraudulento y llevarlo de regreso a un lugar completamente genuino, a saber, el sitio oficial de Facebook. Centro de Ayuda:

¿Qué hacer?

Incluso si usted no es un usuario particularmente serio de las redes sociales, e incluso si opera bajo un seudónimo que no se relaciona de manera obvia y pública con su identidad de la vida real, sus cuentas en línea son valiosas para los ciberdelincuentes por tres razones principales:

- El acceso completo a sus cuentas de redes sociales podría dar a los delincuentes acceso a los aspectos privados de su perfil. Ya sea que vendan esta información en la web oscura o abusen de ella, su compromiso podría aumentar su riesgo de robo de identidad.

- La capacidad de publicar a través de sus cuentas permite a los delincuentes vender información errónea y noticias falsas bajo su buen nombre. Podría terminar expulsado de la plataforma, bloqueado de su cuenta o en problemas públicos, a menos y hasta que pueda demostrar que su cuenta fue violada.

- El acceso a sus contactos elegidos significa que los delincuentes pueden atacar agresivamente a sus amigos y familiares. Sus propios contactos no solo tienen muchas más probabilidades de ver los mensajes que provienen de su cuenta, sino que también es más probable que los analicen seriamente.

En pocas palabras, al permitir que los ciberdelincuentes ingresen a su cuenta de redes sociales, en última instancia, no solo se pone en riesgo a usted mismo, sino también a sus amigos y familiares, e incluso a todos los demás en la plataforma.

¿Qué hacer?

Aquí hay tres consejos rápidos:

- SUGERENCIA 1. Mantenga un registro de las páginas oficiales de "desbloqueo de su cuenta" y "cómo lidiar con los desafíos de propiedad intelectual" de las redes sociales que utiliza. De esa manera, nunca necesitará confiar en los enlaces enviados por correo electrónico para encontrar su camino en el futuro. Los trucos comunes utilizados por los atacantes incluyen infracciones de derechos de autor inventadas; infracciones inventadas de los Términos y Condiciones (como en este caso); reclamos falsos de inicios de sesión fraudulentos que debe revisar; y otros "problemas" falsos con su cuenta. Los ladrones a menudo incluyen cierta presión de tiempo, como en el límite de 24 horas reclamado en esta estafa, como un estímulo adicional para ahorrar tiempo simplemente haciendo clic.

- CONSEJO 2. No se deje engañar por el hecho de que los enlaces de "clic para contactar" están alojados en sitios legítimos. En esta estafa, la página de contacto inicial está alojada en Facebook, pero es una cuenta fraudulenta, y las páginas de phishing están alojadas, completas con un certificado HTTPS válido, a través de Google, pero el contenido que se muestra es falso. En estos días, la empresa que aloja el contenido rara vez es la misma que las personas que lo crean y publican.

- CONSEJO 3. En caso de duda, no lo des. Nunca se sienta presionado a correr riesgos para completar una transacción rápidamente porque tiene miedo del resultado si se toma el tiempo para detener, a un pensar, y solo entonces a conectamos. Si no está seguro, pídale consejo a alguien que conozca y en quien confíe en la vida real, para que no termine confiando en el remitente del mismo mensaje en el que no está seguro de poder confiar. (Y vea el CONSEJO 1 arriba).

Recuerde, con la llegada del Black Friday y el Cyber Monday este fin de semana, probablemente recibirá muchas ofertas genuinas, muchas fraudulentas y cualquier cantidad de advertencias bien intencionadas sobre cómo mejorar su seguridad cibernética específicamente para esta época del año...

…pero tenga en cuenta que la ciberseguridad es algo que se debe tomar en serio durante todo el año: ¡Empiece ayer, hágalo hoy y continúe mañana!

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Kaspersky

- cierre patronal

- el malware

- Mcafee

- Seguridad desnuda

- NexBLOC

- suplantación de identidad

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- política de privacidad

- Estafa

- VPN

- seguridad del sitio web

- zephyrnet

![T3 Ep118: ¿Adivina tu contraseña? ¡No es necesario si ya te lo robaron! [Audio + Texto] T3 Ep118: ¿Adivina tu contraseña? ¡No es necesario si ya te lo robaron! [Audio + Texto]](https://platoblockchain.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)

![T3 Ep114: Prevención de ciberamenazas: ¡deténgalas antes de que lo detengan a usted! [Audio + Texto] T3 Ep114: Prevenir las ciberamenazas: ¡detenlas antes de que te detengan a ti! [Audio + Texto] PlatoBlockchain Inteligencia de Datos. Búsqueda vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)