Tiempo de lectura: 5 minutos

No importa cuánto intente proteger su casa de una brecha de seguridad, nunca se sabe qué está empacando el ladrón. No importa cuán seguro sea su sistema de bloqueo, nunca se conoce el conjunto de habilidades del ladrón. En palabras simples, ninguna cerradura en el mundo no se puede forzar. ¿Qué sucede si le digo que no hay manera de que pueda estar 100 % seguro de que su protocolo no se verá comprometido?

Este mundo es un juego de posibilidades y probabilidades. No importa qué tan seguro creas que podrías estar, siempre existe una posibilidad que podrías conocer o no, que puede ser muy devastadora. Esto no significa que renuncies a la seguridad. El juego se trata de aumentar tus probabilidades de salvarte de los ataques.

En este blog, discutiremos el plan de respuesta a incidentes que debe configurarse y seguirse en caso de una brecha de seguridad para mitigar cualquier pérdida adicional y salvarse. Vamos.

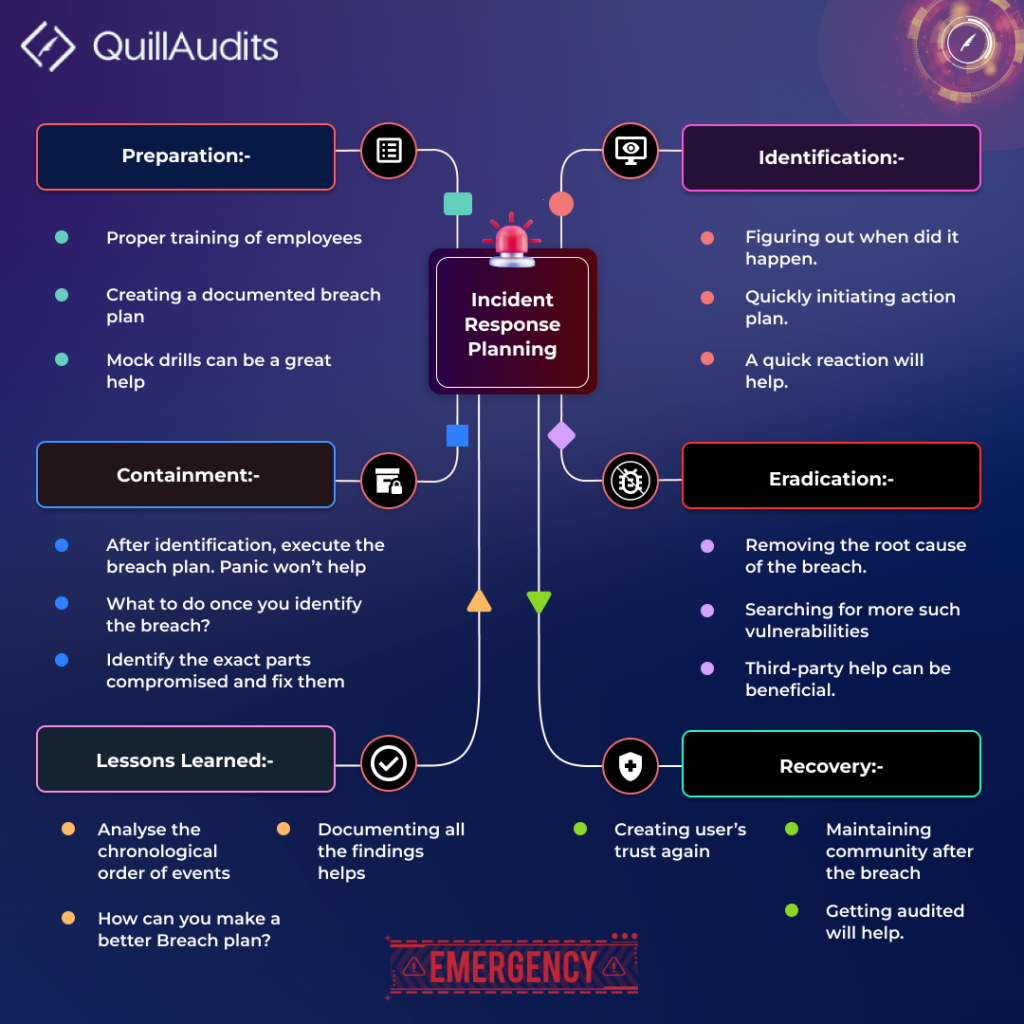

PREPARACIÓN

Este paso se da antes de la brecha de seguridad. ¿Conoces esos ejercicios militares por los que pasan los soldados en el campo para estar listos en caso de que surja la situación? Esta es esa parte. Aquí nos estamos preparando por si nos enfrentamos a alguna brecha de seguridad. Verá lo malo que sería si un día se despertara y encontrara una brecha de seguridad, simplemente entraría en pánico y sería demasiado tarde para formar un plan, así que hacemos un plan de antemano.

Esta preparación incluye la formación adecuada de los empleados en función de sus funciones en caso de una brecha de seguridad. Hágales saber de antemano quién hace qué en caso de que haya una brecha de seguridad. También debemos realizar simulacros regulares asumiendo que ha habido una brecha de seguridad para que todos estén bien capacitados y listos, y el aspecto más crucial, preparar un plan de respuesta bien documentado y seguir actualizándolo en caso de cambios.

Identificación

Una de las fases más importantes es el lugar donde debe estar lo más rápido posible. Imagina una aguja atravesando tu piel, y cuanto más ignores lo profundo que te penetrará, más rápido reaccionarás, menos impacto tendrá.

La identificación es cuando te das cuenta de que algo salió mal. En esta etapa, usted determina si ha sido violado y puede originarse en cualquier área de su protocolo. Esta es la etapa en la que haces preguntas como ¿cuándo sucedió? Qué áreas se ven afectadas, el alcance del compromiso, etc.

Contención

Esta parte puede ser complicada, aquí es donde tienes que ser muy inteligente y muy cauteloso, y puede complicarse rápidamente. Hubo un incidente nuclear en Chernobyl. Hay toda una serie basada en él. La parte más difícil de ese incidente fue la contención. ¿Cómo contendría el impacto para que podamos mitigar el riesgo? (Si no has visto la serie, Ilo recomendamos mucho 🙂).

Cuando descubrimos la brecha, la primera respuesta natural es cerrar todo, pero eso, en algunos casos, puede infligir más daño que la brecha en sí misma, por lo que en lugar de volverse loco y detener todo en el protocolo, es recomendable contener la incumplimiento para que no cause más daños. La mejor estrategia es identificar rápidamente las partes más probablemente afectadas y trabajar en ellas lo más rápido posible; sin embargo, a veces eso no es posible, por lo que es posible que debamos detener realmente toda la operación.

Erradicación

Después del paso de contención, nos preguntamos cómo comenzó en primer lugar, cuál es la causa principal y cómo sucedió. Estas son las preguntas que nos perseguirán la próxima vez si no las respondemos, y para saber esto, tendremos que hacer una buena investigación sobre el ataque, dónde se originó y cuáles fueron las cronologías de los eventos. etc.

Esta parte a veces es más fácil decirlo que hacerlo. Puede ser agitado, complejo y problemático llegar a la raíz de los ataques, y ahí es donde empresas como QuillAudits pueden ayudarlo. Si es necesario, puede tomar la ayuda de empresas de terceros para descubrir cómo sucedió todo y qué se debe hacer a continuación.

Recuperación

Esta es una parte en la que siente que debería haber invertido y centrado más en el aspecto de seguridad de su empresa de antemano con la ayuda de empresas como QuillAudits porque, en la recuperación, tendrá que volver a generar confianza con los usuarios.

En la recuperación, tendrá que volver a pasar con un nuevo comienzo. Hacer que la gente crea que estás a salvo. No es una tarea fácil una vez que ha sido pirateado en el mundo Web3. Sin embargo, se sabe que los informes de auditoría son la clave de tales problemas. Un informe de auditoría de una organización conocida puede generar confianza en su espacio de usuario.

Lecciones aprendidas

Una de las partes más cruciales, todos estos pasos serán inútiles si no aprendes de ellos. Ser pirateado una vez significa la necesidad de un sistema y protocolo más robusto y seguro. Este paso incluye analizar y documentar el evento y cada detalle de cómo sucedió y qué estamos haciendo para evitar que se vuelva a cometer una infracción. Este paso involucra a todo el equipo y, solo con la coordinación, podemos ver algunos avances en un viaje más seguro. .

Conclusión

Las amenazas de seguridad han ido aumentando en número durante los últimos años de forma continua. Requiere la atención especial de los desarrolladores y constructores en Web3. No puede ignorar sus problemas de seguridad porque esa vulnerabilidad puede ser una cuestión de éxito o fracaso para su protocolo. Únase a QuillAUdits para hacer de Web3 un lugar más seguro. ¡Obtenga su proyecto auditado hoy!

26 Vistas

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Acuñando el futuro con Adryenn Ashley. Accede Aquí.

- Fuente: https://blog.quillhash.com/2023/04/18/how-to-prepare-for-a-web3-security-breach-incident-response-planning/

- :posee

- :es

- :no

- $ UP

- 7

- a

- Nuestra Empresa

- adelante

- Todos

- también

- hacerlo

- an

- el análisis de

- y

- https://www.youtube.com/watch?v=xB-eutXNUMXJtA&feature=youtu.be

- cualquier

- somos

- Reservada

- áreas

- AS

- aspecto

- At

- atacar

- ataques

- auditoría

- auditado

- Malo

- basado

- BE

- porque

- esto

- antes

- "Ser"

- CREEMOS

- MEJOR

- Blog

- incumplimiento

- build

- generar confianza

- Construir la

- Calls

- PUEDEN

- Puede conseguir

- case

- cases

- Causa

- cautelosos

- Cambios

- viniendo

- Empresas

- integraciones

- compromiso

- Comprometida

- Conducir

- que no contengo

- Contención

- continuamente

- coordinación

- crucial

- día

- profundo

- detalle

- Determinar

- devastador

- desarrolladores

- HIZO

- descrubrir

- discutir

- "Hacer"

- No

- DE INSCRIPCIÓN

- más fácil

- personas

- etc.

- Incluso

- Evento

- Eventos

- Cada

- todos

- todo

- Cara

- Fracaso

- pocos

- campo

- Figura

- Firme

- Nombre

- centrado

- seguido

- formulario

- encontrado

- Desde

- promover

- juego

- obtener

- conseguir

- Donar

- Go

- va

- candidato

- hackeado

- hacks

- suceder

- pasó

- Difícil

- Tienen

- ayuda

- esta página

- altamente

- Hogar

- Cómo

- Como Hacer

- Sin embargo

- HTTPS

- i

- Identifique

- imagen

- Impacto

- impactados

- importante

- in

- incidente

- respuesta al incidente

- incluye

- creciente

- dentro

- será invertido

- cuestiones

- IT

- sí mismo

- únete

- Guardar

- Clave

- Saber

- conocido

- Apellido

- Tarde

- APRENDE:

- como

- que otros

- por más tiempo

- pérdidas

- para lograr

- Realizar

- Materia

- max-ancho

- Puede..

- significa

- podría

- Militares

- Mitigar las

- más,

- MEJOR DE TU

- Natural

- ¿ Necesita ayuda

- Nuevo

- Next

- nuclear

- números

- Odds

- of

- on

- ONE

- , solamente

- Inteligente

- or

- organización

- originada

- Más de

- Pánico

- parte

- partes

- Personas

- escogido

- Colocar

- plan

- planificar

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- POSIBILIDADES

- posibilidad

- posible

- Preparar

- preparación

- evitar

- problemas

- Progreso

- proyecto

- apropiado

- protocolo

- pregunta

- Preguntas

- más rápido

- con rapidez

- hachís

- más bien

- Reaccionar

- ready

- realmente

- recomiendan

- recuperación

- regular

- reporte

- Informes

- la investigación

- respuesta

- Riesgo

- robusto

- También soy miembro del cuerpo docente de World Extreme Medicine (WEM) y embajadora europea de igualdad para The Transformational Travel Council (TTC). En mi tiempo libre, soy una incansable aventurera, escaladora, patrona de día, buceadora y defensora de la igualdad de género en el deporte y la aventura. En XNUMX, fundé Almas Libres, una ONG nacida para involucrar, educar y empoderar a mujeres y niñas a través del deporte urbano, la cultura y la tecnología.

- raíz

- ambiente seguro

- Safer

- Said

- Guardar

- ahorro

- alcance

- seguro

- EN LINEA

- Serie

- set

- tienes

- sencillos

- situación

- Conjunto de habilidades

- Piel

- So

- algo

- algo

- Espacio

- especial

- Etapa

- comienzo

- fundó

- paso

- pasos

- Detener

- parada

- Estrategia

- comercial

- tal

- te

- ¡Prepárate!

- Tarea

- equipo

- que

- esa

- El proyecto

- el mundo

- su

- Les

- Estas

- terceros.

- así

- amenazas

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- equipo

- a

- demasiado

- entrenado

- Formación

- Confía en

- actualización

- us

- Usuario

- usuarios

- vulnerabilidad

- fue

- Camino..

- we

- Web3

- mundo web3

- WELL

- bien conocido

- tuvieron

- ¿

- sean

- que

- QUIENES

- todo

- Wild

- seguirá

- preguntando

- palabras

- Actividades:

- mundo

- se

- Mal

- años

- Usted

- tú

- a ti mismo

- zephyrnet