Tiempo de leer: 5 minutos

Tiempo de leer: 5 minutos

La carrera armamentista entre los ciberdelincuentes y los guerreros de la ciberseguridad está aumentando a una velocidad enorme. Los autores de malware reaccionan inmediatamente ante cualquier malware detectado y neutralizado con muestras nuevas y más sofisticadas para evitar los productos antimalware más recientes. GandCrab es un brillante representante de este tipo de malware de nueva generación.

Descubierto por primera vez en enero de 2018, este ransomware sofisticado, astuto y en constante cambio ya tiene cuatro versiones que se distinguen significativamente entre sí. Los ciberdelincuentes agregaban constantemente nuevas funciones para un cifrado más difícil y evitar la detección. La última muestra que los analistas de malware de Comodo descubrieron tiene algo nuevo: utiliza el algoritmo de cifrado Tiny (TEA) para evitar la detección.

Analizar GandCrab es útil no como una exploración de un nuevo particular el malware, a lo largo de algunos investigadores lo llamaron un "nuevo rey del ransomware". Es un claro ejemplo de cómo el malware moderno se reajusta al nuevo entorno de ciberseguridad. Entonces, profundicemos en la evolución de GandCrab.

La historia

gandcangrejo v1

La primera versión de GandCrab, descubierta en enero de 2018, cifró los archivos de los usuarios con una clave única y extorsionó un rescate en la criptomoneda DASH. La versión se distribuyó mediante kits de explotación como RIG EK y GrandSoft EK. El ransomware se copió a sí mismo en el"% Appdata% Microsoft" carpeta e inyectada en el proceso del sistema nslookup.exe.

Hizo la conexión inicial con pv4bot.whatismyipaddress.com para averiguar la IP pública de la máquina infectada y luego ejecutar el nslookup proceso para conectarse a la red gandcrab.bit y.dnspod.com usando el ".un poco" dominio de primer nivel.

Esta versión se difundió rápidamente en el ciberespacio, pero su triunfo se detuvo a fines de febrero: se creó un descifrador y se colocó en línea, permitiendo así que las víctimas descifraran sus archivos sin pagar un rescate a los perpetradores.

gandcangrejo v2

Los ciberdelincuentes no se quedaron mucho tiempo con la respuesta: en una semana, la versión 2 de GandCrab golpeó a los usuarios. Tenía un nuevo algoritmo de cifrado que inutilizaba el descifrador. Los archivos cifrados tenían la extensión .CRAB y los dominios codificados cambiaron a ransomware.bit y zonealarm.bit. Esta versión se propagó a través de correos electrónicos no deseados en marzo.

gandcangrejo v3

La siguiente versión apareció en abril con una nueva capacidad para cambiar los fondos de escritorio de una víctima a una nota de rescate. El cambio constante entre el escritorio y el banner de rescate definitivamente tenía como objetivo ejercer más presión psicológica sobre las víctimas. Otra característica nueva fue la clave de registro de ejecución automática RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

gandcangrejo v4

Finalmente, la cuarta versión de Gandcrab v4 ha aparecido en julio con una variedad de actualizaciones importantes, incluido un nuevo algoritmo de cifrado. Como descubrió el analista de Comodo, el malware ahora usa Tiny Encryption Algorithm (TEA) para evitar la detección, uno de los algoritmos criptográficos más rápidos y eficientes desarrollado por David Wheeler y Roger Needham sobre la base de cifrado simétrico.

Además, todos los archivos cifrados ahora tienen una extensión .KRAB en lugar de CRAB.

Además, los ciberdelincuentes cambiaron la forma de difusión del ransomware. Ahora se propaga a través de sitios falsos de crack de software. Una vez que un usuario descarga y ejecuta tal crack de "relleno", el ransomware cae en la computadora.

Aquí hay un ejemplo de tal crack de software falso. Crack_Merging_Image_to_PDF.exe, en realidad, es GandCrab v4.

Veamos en detalle qué pasará si un usuario ejecuta este archivo.

Bajo el capó

Como se mencionó anteriormente, el Ransomware gandcrab utiliza un algoritmo de cifrado TEA potente y rápido para evitar la detección. La función de rutina de descifrado obtiene el archivo plano GandCrab.

Una vez que se completa el descifrado, el archivo original de GandCrab v4 se suelta y se ejecuta, comenzando la incursión asesina.

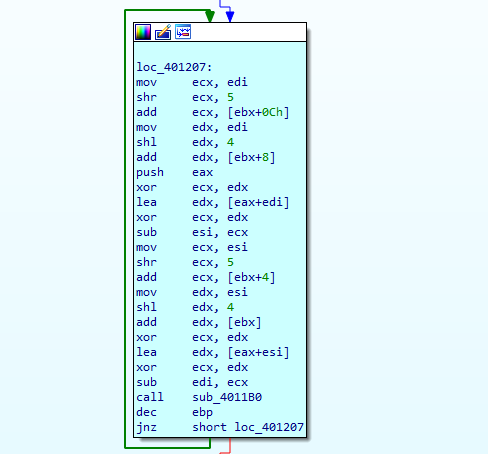

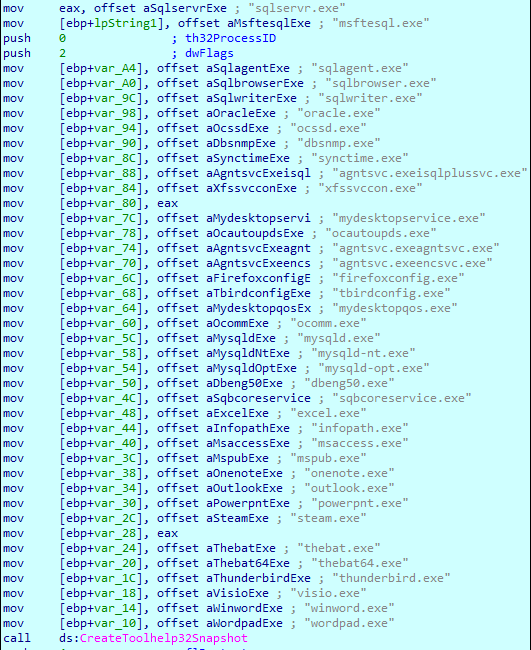

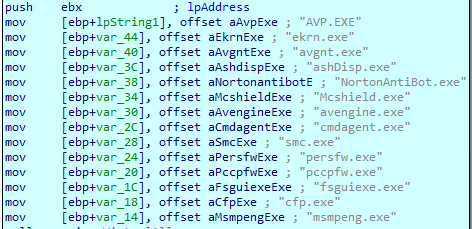

En primer lugar, el ransomware comprueba la lista de los siguientes procesos con la API CreateToolhelp32Snapshot y finaliza la ejecución de cualquiera de ellos:

Luego, el ransomware comprueba la distribución del teclado. Si resulta ser ruso, GandCrab termina la ejecución de inmediato.

Generando proceso de URL

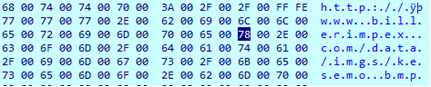

Significativamente, GandCrab utiliza un algoritmo aleatorio específico para generar URL para cada host. Este algoritmo se basa en el siguiente patrón:

http://{host}/{value1}/{value2}/{filename}.{extension}

El malware crea constantemente todos los elementos del patrón, lo que da como resultado una URL única.

Puede ver la URL creada por malware en la columna de la derecha.

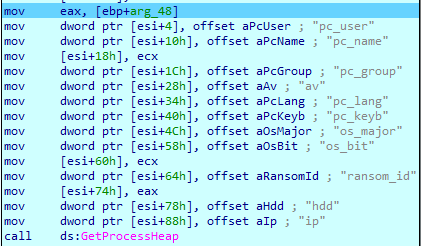

Recopilación de información

GandCrab recopila la siguiente información de la máquina infectada:

Luego busca un antivirus corriendo…

… Y recopila la información sobre el sistema. Después de eso, cifra toda la información recopilada con XOR y la envía al servidor de Comando y Control. Significativamente, utiliza para el cifrado una cadena de clave "jopochlen" que es un lenguaje obsceno en ruso. Esa es una señal más clara del origen ruso del malware.

Generación de claves

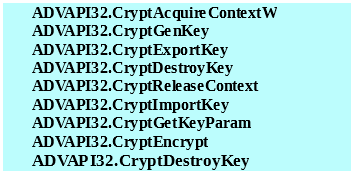

El ransomware genera claves públicas y privadas mediante el proveedor criptográfico de Microsoft y las siguientes API:

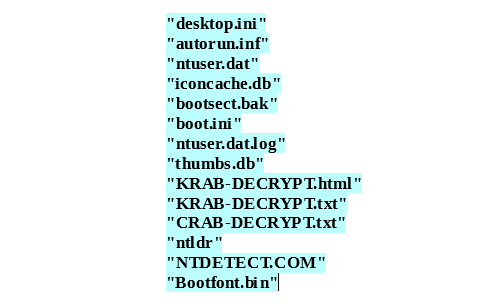

Antes de iniciar el proceso de encriptación, el malware busca algunos archivos ...

... y carpetas para omitirlas durante el cifrado:

Estos archivos y carpetas son necesarios para que el ransomware funcione correctamente. Después de eso, GandCrab comienza a cifrar los archivos de la víctima.

El rescate

El rescate

Cuando finaliza el cifrado, GandCrab abre un archivo KRAB-DECRYPT.txt que es la nota de rescate:

Si la víctima sigue las instrucciones de los perpetradores y va a su sitio TOR, encontrará el banner de rescate con el contador:

La página de pago contiene instrucciones detalladas sobre cómo pagar el rescate.

El equipo de investigación de ciberseguridad de Comodo ha rastreado las direcciones IP de comunicación de GandCrab. A continuación se muestran los diez países principales de esta lista de IP.

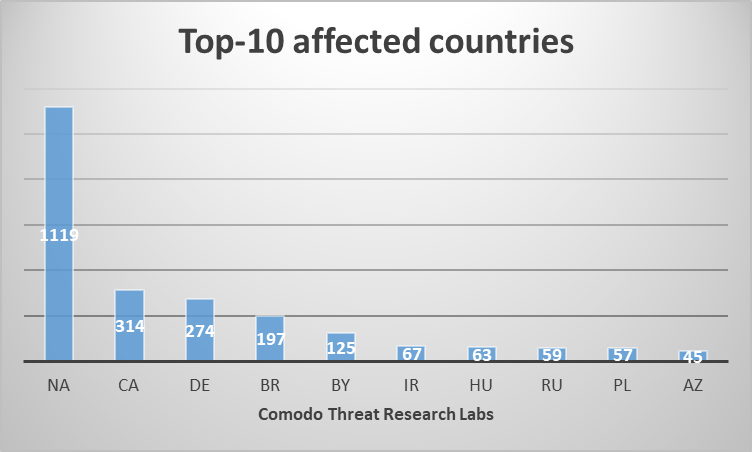

GandCrab llegó a usuarios de todo el mundo. Aquí está la lista de los diez principales países afectados por el malware.

“Este hallazgo de nuestros analistas demuestra claramente que el malware cambia rápidamente y evoluciona en su rapidez de adaptación a las contramedidas de los proveedores de ciberseguridad”, comenta Fatih Orhan, director de Comodo Threat Research Labs. “Obviamente, estamos al borde del tiempo en el que todos los procesos en el campo de la ciberseguridad están catalizando intensamente. El malware está creciendo rápidamente no solo en cantidad, sino también en su capacidad de imitar instantáneamente. En Informe de amenazas del primer trimestre de 2018 de Comodo Cybersecurity, predijimos que la reducción del ransomware era solo una redistribución de fuerzas y nos enfrentaremos con muestras actualizadas y más complicadas en el futuro cercano. La aparición de GandCrab confirma y demuestra claramente esta tendencia. Por lo tanto, el mercado de la ciberseguridad debería estar preparado para enfrentar las próximas oleadas de ataques cargados con nuevos tipos de ransomware ".

¡Vive seguro con Comodo!

Recursos Relacionados:

PRUEBA GRATUITA OBTENGA SU TARJETA DE SEGURIDAD INSTANTÁNEA GRATIS

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- capacidad

- Acerca

- arriba

- adicional

- adición

- Después

- algoritmo

- algoritmos

- Todos

- ya haya utilizado

- analista

- Analistas

- y

- Otra

- https://www.youtube.com/watch?v=xB-eutXNUMXJtA&feature=youtu.be

- antivirus

- abejas

- API

- Abril

- ataques

- Autorzy

- evitar

- bandera

- bases

- basado

- a continuación

- entre

- Poco

- Blog

- , que son

- el cambio

- Cambios

- cambio

- comprobar

- Cheques

- limpiar

- con claridad.

- Columna

- cómo

- comentarios

- Comunicación

- completar

- Complicado

- computadora

- Contacto

- conexión

- constante

- constantemente

- contenido

- Para contrarrestar

- países

- grieta

- creado

- crea

- criptográfico

- ciberdelincuentes

- La Ciberseguridad

- el ciberespacio

- Dash

- David

- Descifrar

- más profundo

- que probar definitivamente

- demostrar

- computadora de escritorio

- detallado

- detalles

- detectado

- Detección

- desarrollado

- HIZO

- descubierto CRISPR

- distribuidos

- documentos

- dominio

- dominios

- Descargas

- Gotas

- durante

- cada una

- Southern Implants

- eficiente

- elementos

- correo

- cifrado

- cifrado

- enorme

- Entorno

- Evento

- todos

- evolución

- ejemplo

- ejecución

- Explotar

- exploración

- extensión

- Cara

- falso

- RÁPIDO

- más rápido

- Feature

- Caracteristicas

- campo

- Archive

- archivos

- Encuentre

- la búsqueda de

- Nombre

- siguiendo

- siguiente

- Fuerzas

- Cuarto

- Gratuito

- más fresco

- en

- función

- futuras

- reunión

- generar

- genera

- la generación de

- generación de AHSS

- obtener

- Go

- Va

- candidato

- Creciendo

- suceder

- cabeza

- esta página

- Golpear

- Golpes

- fortaleza

- Cómo

- Como Hacer

- HTTPS

- inmediatamente

- in

- Incluye

- creciente

- información

- inicial

- instantáneo

- Instrucciones

- IP

- IT

- sí mismo

- Enero

- Julio

- Clave

- claves

- King

- labs

- idioma

- Apellido

- Disposición

- dejando

- Lista

- cargador

- Largo

- máquina

- hecho

- Realizar

- el malware

- Marzo

- Mercado

- max-ancho

- mencionado

- Microsoft

- Moderno

- más,

- necesario

- del sistema,

- Nuevo

- Nuevas características

- Next

- ONE

- en línea

- abre

- reconocida por

- Otro

- particular

- Patrón de Costura

- Pagar

- pago

- pago

- PHP

- Natural

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- previsto

- presión

- privada

- en costes

- Productos

- correctamente

- proveedor

- público

- claves públicas

- la cantidad

- Trimestre

- con rapidez

- Carrera

- azar

- Rescate

- ransomware

- Reaccionar

- ready

- Realidad

- registro

- representante

- la investigación

- investigadores

- Recursos

- resultante

- Eliminar

- aparejo

- Ejecutar

- correr

- ruso

- Rusos

- tanteador

- seguro

- EN LINEA

- tienes

- firmar

- importante

- significativamente

- página web

- Sitios Web

- So

- Software

- algo

- algo

- sofisticado

- correo no deseado (spam)

- soluciones y

- velocidad

- propagación

- Comience a

- comienza

- quedarse

- detenido

- fuerte

- tal

- te

- Té

- equipo

- El

- la información

- el mundo

- su

- cosa

- amenaza

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- a lo largo de

- equipo

- a

- nivel superior

- dominio de primer nivel

- Puerta

- Tendencia

- tipos

- único

- próximos

- actualizado

- Actualizaciones

- Enlance

- Usuario

- usuarios

- utiliza

- variedad

- versión

- vía

- Víctima

- las víctimas

- Guerreros

- olas

- semana

- ¿

- seguirá

- sin

- mundo

- tú

- zephyrnet