La víctima de 'Nos descuidamos' le dice al hacker en un intento por recuperar ETH perdido

Un operador de bot MEV ganó 800 ETH en una sola transacción el 28 de septiembre, antes de perder la friolera de 1,100 ETH solo una hora después, según Bert Miller, líder de producto de Flashbots, un equipo de investigación de MEV.

Molinero marcado las transacciones en Twitter. Dijo que la dirección en cuestión, que comienza con el código alfanumérico '0xbaDc0dE', ejecutó 220,000 transacciones en los últimos meses. La actividad fue altamente indicativa del comportamiento del bot MEV.

Mantenerte a salvo

"Imagínese ganar 800 ETH en un solo arbitraje... y una hora después perder 1100 ETH a manos de un hacker", tuiteó Miller. "Manténgase seguro y proteja sus funciones de ejecución".

MEV, o Valor máximo extraíble, es una técnica utilizada por validadores y operadores de bots para capturar el exceso de valor del deslizamiento o dispersión permitido por las transacciones en cadena en cadenas de bloques descentralizadas. Los buscadores de MEV trabajan con validadores para reordenar o adelantar transacciones para aprovechar las tarifas máximas o el deslizamiento permitido por los usuarios de Ethereum.

El 'descarga masivo' por parte de los mineros de Ethereum castiga a ETH

El cambio a la prueba de participación agita el mercado de ETH, pero quizás solo a corto plazo

Si bien a menudo se considera que MEV abarca técnicas libres de riesgos, la debacle de 0xbaDc0dE parece demostrar que no es así.

Miller dijo que la dirección se aprovechó de un usuario que intentó vender cUSDC por valor de 1.8 millones de dólares (tokens que permiten a los titulares retirar USDC depositados en Compound, la dApp del mercado monetario) en Uniswap v2, a pesar de que el emparejamiento era muy ilíquido.

Intercalando la transacción

El desafortunado vendedor recibió sólo 500 dólares de la transacción. Sin embargo, 0xbaDc0dE se embolsó 800 ETH (1.02 millones de dólares) al combinar la transacción con una elaborada operación de arbitraje que involucraba muchas dApps DeFi diferentes.

Pero solo una hora después, aparentemente todo el ETH de 0xbaDc0dE fue robado, y un hacker obtuvo 1,101 ETH (1.4 millones de dólares) de la billetera. Miller señaló que 0xbaDc0dE no había podido proteger la función que usaban para ejecutar préstamos flash en el intercambio dYdX.

Ejecución arbitraria

"Cuando obtienes un préstamo flash, el protocolo del que estás tomando prestado llamará a una función estandarizada en tu contrato", dijo Miller. “Desafortunadamente, el código de 0xbaDc0dE permitía la ejecución arbitraria. El atacante usó esto para lograr que 0xbaDc0dE aprobara todos sus WETH para gastarlos en su contrato”.

PeckShield, la empresa de seguridad blockchain, también detectó la transacción. Publicaron mensajes en cadena enviados entre 0xbaDc0dE y su atacante.

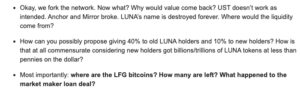

0xbaDc0dE exigió que los fondos fueran devueltos antes del final del 28 de septiembre, ofreciendo darle al atacante el 20% de los fondos si cumplía.

“Felicitaciones por esto, nos descuidamos y seguro que lograste sacarnos bien”, 0xbaDc0dE dijo. "Si los fondos no han sido devueltos para entonces, no tendremos más remedio que proceder con todo lo que esté a nuestro alcance ante las autoridades correspondientes para recuperar nuestros fondos", amenazaron.

Pero el hacker parece imperturbable. responder, “¿Qué pasa con la gente normal a la que les has MEV y literalmente les has jodido? ¿Los devolverás?

Ofrecieron sarcásticamente devolver el 1% de los fondos robados en caso de que 0xbaDc0dE devolviera todas las ganancias generadas a través de MEV a los usuarios desprevenidos de Ethereum al final del mismo día.

Buscador MEV

Flashbots desarrolla software diseñado para reducir las barreras para convertirse en un buscador de MEV y compartir las ganancias obtenidas a través de su extracción con la comunidad de validadores más amplia de Ethereum.

El equipo fue criticado el mes pasado cuando confirmó que sería cumpliendo con sanciones del Departamento del Tesoro de EE. UU. dirigidas al servicio de mezcla de criptomonedas, Tornado Cash. Flashbots respondió liberando parte del código de su software MEV-Boost, que permite la extracción de MEV de las transacciones de prueba de participación de Ethereum.

El 27 de septiembre, Toni Wahrstatter, un investigador de Ethereum, reportaron que hasta la fecha no se han incluido transacciones que interactúen con contratos Tornado Cash en los bloques producidos utilizando el software MEV-Boost.

- Bitcoin

- blockchain

- cumplimiento de blockchain

- conferencia de la cadena de bloque

- coinbase

- Coingenius

- Consenso

- conferencia criptográfica

- minería criptográfica

- criptomoneda

- Descentralizado

- DeFi

- Acciones digitales

- Etereum

- máquina de aprendizaje

- token no fungible

- Platón

- platón ai

- Inteligencia de datos de Platón

- platoblockchain

- PlatónDatos

- juego de platos

- Polígono

- prueba de participación

- El desafiante

- W3

- zephyrnet