Los cajeros automáticos de Bitcoin ofrecen una forma conveniente y amigable para que los consumidores compren criptomonedas. Esa facilidad de uso a veces puede suponerse a expensas de la seguridad.

Kraken Security Labs ha descubierto múltiples vulnerabilidades de hardware y software en un cajero automático de criptomonedas de uso común: The General Bytes BATMtwo (GBBATM2). Se encontraron múltiples vectores de ataque a través del código QR administrativo predeterminado, el software operativo Android, el sistema de gestión de cajeros automáticos e incluso la carcasa del hardware de la máquina.

Nuestro equipo descubrió que una gran cantidad de cajeros automáticos están configurados con el mismo código QR de administrador predeterminado, lo que permite que cualquier persona con este código QR se acerque a un cajero automático y lo comprometa. Nuestro equipo también encontró una falta de mecanismos de arranque seguros, así como vulnerabilidades críticas en el sistema de administración de cajeros automáticos.

Kraken Security Labs tiene dos objetivos cuando descubrimos vulnerabilidades de hardware criptográfico: concienciar a los usuarios sobre posibles fallas de seguridad y alertar a los fabricantes de productos para que puedan solucionar el problema. Kraken Security Labs informó las vulnerabilidades a General Bytes el 20 de abril de 2021, lanzaron parches a su sistema backend (CAS) y alertaron a sus clientes, pero las correcciones completas para algunos de los problemas pueden requerir revisiones de hardware.

En el siguiente video, demostramos brevemente cómo los atacantes malintencionados pueden explotar las vulnerabilidades en el cajero automático de criptomonedas BATMtwo de General Bytes.

Al leer, Kraken Security Labs describe la naturaleza exacta de estos riesgos de seguridad para ayudarlo a comprender mejor por qué debe tener cuidado antes de usar estas máquinas.

Antes de usar un cajero automático de criptomonedas

- Utilice solo cajeros automáticos de criptomonedas en ubicaciones y tiendas en las que confíe.

- Asegúrese de que el cajero automático tenga protecciones perimetrales, como cámaras de vigilancia, y que el acceso no detectado al cajero automático sea poco probable.

Si posee o opera BATM

- Cambie el código de administrador QR predeterminado si no lo hizo durante la configuración inicial.

- Actualice su servidor CAS y siga las mejores prácticas de General Bytes.

- Coloque los cajeros automáticos en lugares con controles de seguridad, como cámaras de vigilancia.

Un código QR para gobernarlos a todos

100vw, 730px”><figcaption id=) Escanear un código QR es todo lo que se necesita para controlar muchos BATM.

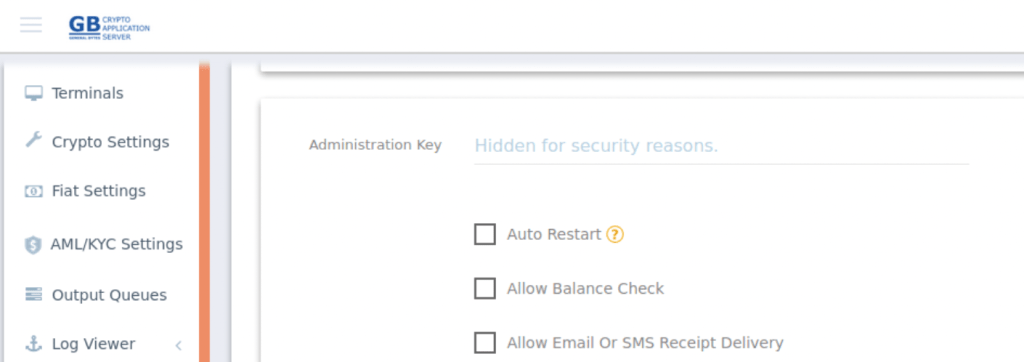

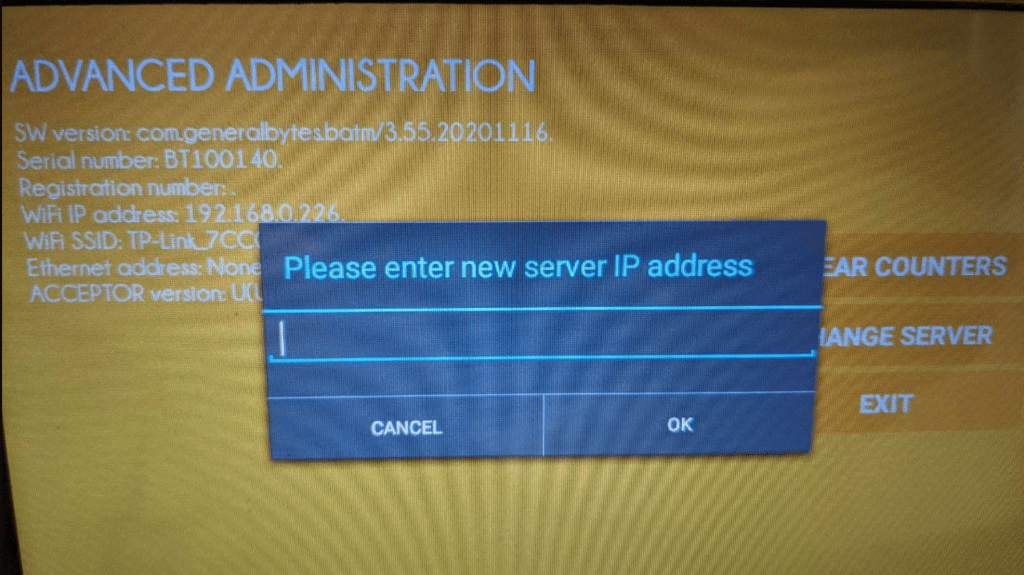

Escanear un código QR es todo lo que se necesita para controlar muchos BATM.Cuando un propietario recibe el GBBATM2, se le indica que configure el cajero automático con un código QR de "clave de administración" que debe escanearse en el cajero automático. El código QR que contiene una contraseña debe configurarse por separado para cada cajero automático en el sistema backend:

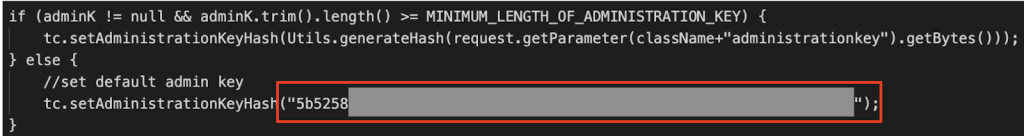

Sin embargo, al revisar el código detrás de la interfaz de administración, encontramos que contiene un hash de una clave de administración predeterminada de fábrica. Compramos varios cajeros automáticos usados de diferentes fuentes y nuestra investigación reveló que cada uno tenía la misma configuración de clave predeterminada.

Esto implica que una cantidad significativa de propietarios de GBBATM2 no estaban cambiando el código QR de administrador predeterminado. En el momento de nuestras pruebas, no había gestión de flota para la clave de administración, lo que significa que cada código QR debe cambiarse manualmente.

Por lo tanto, cualquiera podría hacerse cargo del cajero automático a través de la interfaz de administración simplemente cambiando la dirección del servidor de administración de los cajeros automáticos.

El hardware

Sin compartimentación y detección de manipulación

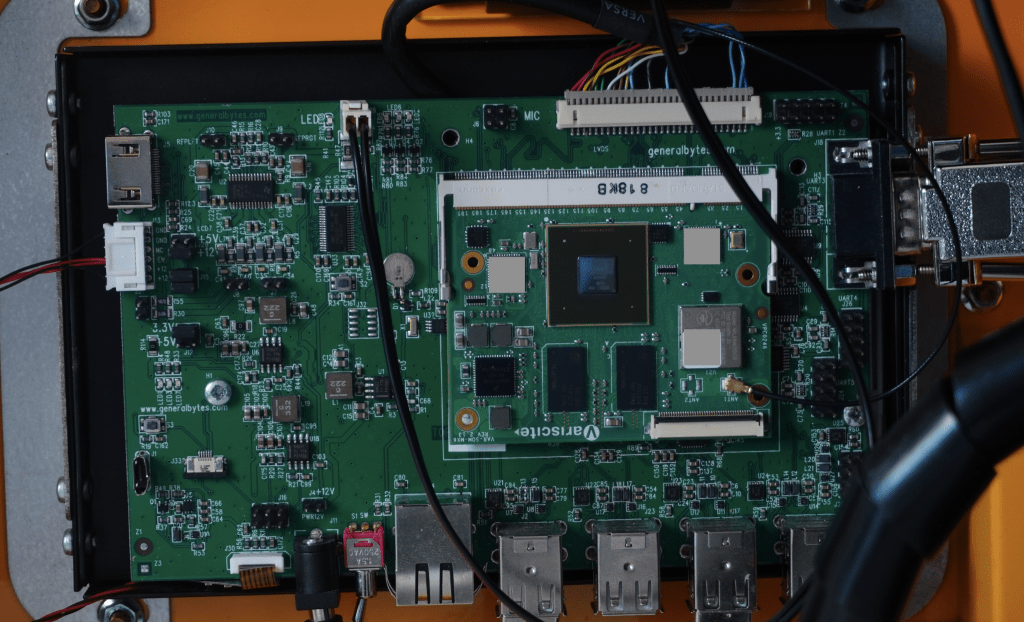

El GBBATM2 solo tiene un compartimento que está protegido por un solo candado tubular. Eludirlo proporciona acceso directo a todos los componentes internos del dispositivo. Esto también otorga una confianza adicional significativa a la persona que reemplaza la caja de efectivo, ya que es fácil para ellos hacer la puerta trasera del dispositivo.

El dispositivo no contiene ninguna alarma local o del lado del servidor para alertar a otros que los componentes internos están expuestos. En este punto, un posible atacante podría comprometer la caja de efectivo, la computadora integrada, la cámara web y el lector de huellas digitales.

El software

Bloqueo insuficiente del sistema operativo Android

El sistema operativo Android de BATMtwo también carece de muchas características de seguridad comunes. Descubrimos que al conectar un teclado USB al BATM, es posible obtener acceso directo a la interfaz de usuario completa de Android, lo que permite a cualquiera instalar aplicaciones, copiar archivos o realizar otras actividades maliciosas (como enviar claves privadas al atacante). Android admite un "modo quiosco" que bloquearía la interfaz de usuario en una sola aplicación, lo que podría evitar que una persona acceda a otras áreas del software, sin embargo, esto no estaba habilitado en el cajero automático.

Sin verificación de firmware / software

El BATMtwo contiene una computadora integrada basada en NXP i.MX6. Nuestro equipo descubrió que BATMtwo no hace uso de la funcionalidad de arranque seguro del procesador y que se puede reprogramar simplemente conectando un cable USB a un puerto en la placa portadora y encendiendo la computadora mientras se mantiene presionado un botón.

Además, descubrimos que el cargador de arranque del dispositivo está desbloqueado: simplemente conectar un adaptador en serie al puerto UART en el dispositivo es suficiente para obtener acceso privilegiado al cargador de arranque.

Cabe señalar que el proceso de arranque seguro de muchos procesadores i.MX6 es vulnerable a un ataque, sin embargo, los procesadores más nuevos con la vulnerabilidad parcheada están en el mercado (aunque es posible que no estén disponibles debido a la escasez global de chips).

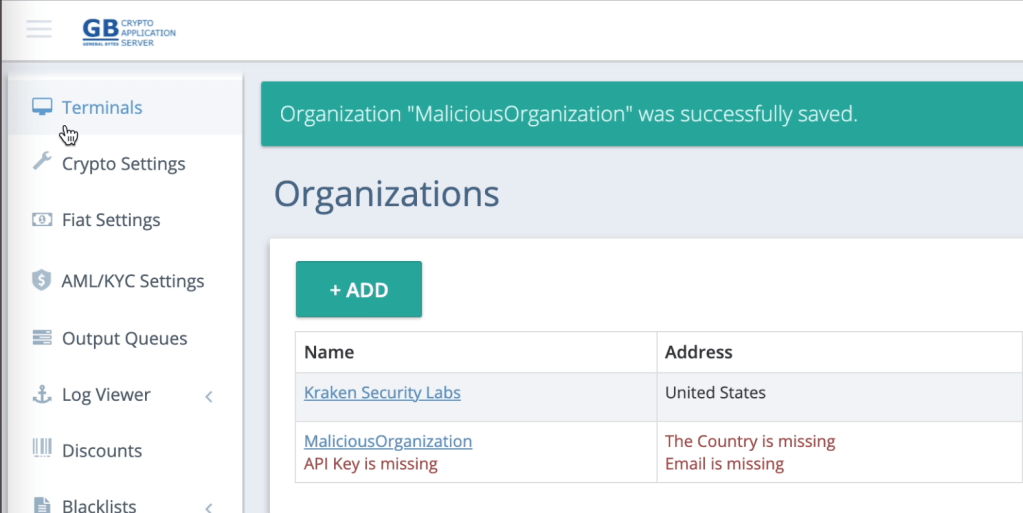

Sin protecciones de falsificación de solicitudes entre sitios en el backend del cajero automático

Los cajeros automáticos BATM se administran mediante un “servidor de aplicaciones criptográficas”, un software de administración que puede ser alojado por el operador o licenciado como SaaS.

Nuestro equipo descubrió que CAS no implementa ninguna Falsificación de solicitudes entre sitios protecciones, lo que hace posible que un atacante genere solicitudes autenticadas al CAS. Si bien la mayoría de los puntos finales están protegidos de alguna manera por ID muy difíciles de adivinar, pudimos identificar múltiples vectores CSRF que pueden comprometer con éxito el CAS.

Tenga cuidado y explore alternativas

Los cajeros automáticos de criptomonedas BATM demuestran ser una alternativa fácil para que las personas compren activos digitales. Sin embargo, la seguridad de estas máquinas permanece en duda debido a vulnerabilidades conocidas tanto en su hardware como en su software.

Kraken Security Labs recomienda que solo use un BATMtwo en una ubicación en la que confíe.

Check out nuestra guía de seguridad en línea para obtener más información sobre cómo protegerse al realizar transacciones criptográficas.

- "

- 7

- de la máquina

- actividades

- Adicionales

- Admin

- Todos

- Permitir

- android

- Aplicación

- aplicaciones

- Abril

- en torno a

- Activos

- ATM

- disponibilidad

- puerta trasera

- MEJOR

- y las mejores prácticas

- Bill

- Bitcoin

- Cajero automático de Bitcoin

- tablero

- Box

- cámaras

- efectivo

- código

- Algunos

- Clientes

- contenido

- cripto

- Cajero automático crypto

- criptomonedas

- criptomoneda

- Clientes

- digital

- Acciones digitales

- Haz ejercicio

- Explotar

- personal

- Caracteristicas

- huella dactilar

- defectos

- FLOTA

- seguir

- Para consumidores

- ser completados

- General

- Buscar

- Goals

- Materiales

- hachís

- Cómo

- Como Hacer

- HTTPS

- Identifique

- investigación

- cuestiones

- IT

- Clave

- claves

- Kraken

- labs

- large

- APRENDE:

- local

- Ubicación

- lockdown

- Máquinas

- Realizar

- Management

- Mercado

- Microsoft

- LANZAMIENTO

- en línea

- funcionamiento

- sistema operativo

- Otro

- propietario

- los propietarios de

- Contraseña

- Parches

- Personas

- privada

- Llaves privadas

- Producto

- proteger

- comprar

- Código QR

- Testimoniales

- Reading

- EN LINEA

- set

- pólipo

- So

- Software

- tiendas

- soportes

- vigilancia

- te

- Pruebas

- equipo

- Transacciones

- Confía en

- ui

- descubrir

- usb

- usuarios

- Video

- Vulnerabilidades

- vulnerabilidad

- Wikipedia

- Youtube