Tiempo de leer: 4 minutos

El lunes, el Departamento de Justicia de EE. UU. Anunció que las fuerzas del orden que trabajan en varios países habían tomado con éxito el control de la botnet "Gameover Zeus" que distribuye el Troyano bancario Zeus y una segunda botnet que distribuye el programa de ransomware Cryptolocker. Zeus y sus variantes permiten el fraude financiero al robar credenciales de inicio de sesión y desviar Transacciones financieras a las cuentas del criminal. Cyrptolocker bloquea el acceso a los archivos de datos de un usuario cifrándolos y solo permitirá el acceso cuando la víctima paga un rescate, generalmente $ 500.

El lunes, el Departamento de Justicia de EE. UU. Anunció que las fuerzas del orden que trabajan en varios países habían tomado con éxito el control de la botnet "Gameover Zeus" que distribuye el Troyano bancario Zeus y una segunda botnet que distribuye el programa de ransomware Cryptolocker. Zeus y sus variantes permiten el fraude financiero al robar credenciales de inicio de sesión y desviar Transacciones financieras a las cuentas del criminal. Cyrptolocker bloquea el acceso a los archivos de datos de un usuario cifrándolos y solo permitirá el acceso cuando la víctima paga un rescate, generalmente $ 500.

¡Se cree que las víctimas de estos esquemas de malware han sufrido pérdidas de delincuentes cibernéticos en exceso de $ 100 millones de dólares en los últimos 2 años!

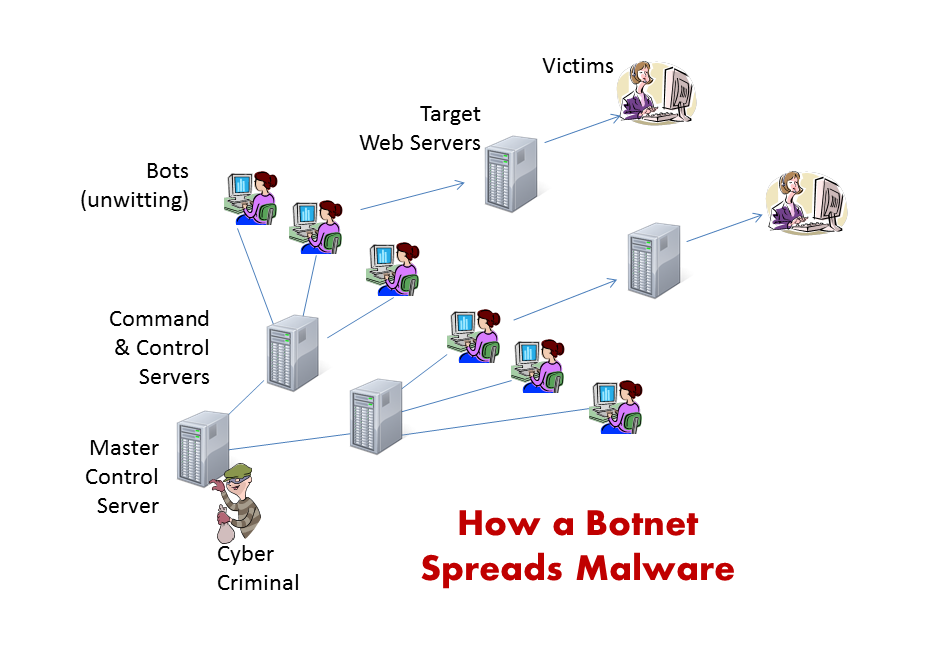

Una botnet se crea infectando una computadora con malware que toma el control de la computadora de la víctima para que pueda usarse para la distribución de otro malware, correo no deseado o para lanzar ataques de denegación de servicio. Los usuarios de la mayoría de los participantes de botnet (bots) ni siquiera son conscientes de que sus computadoras se están utilizando con fines nefastos.

Las acciones del gobierno brindan a los usuarios de computadoras una oportunidad para deshacerse de sus computadoras del software de botnet y protegerse de ser víctimas en el futuro. Desafortunadamente, los expertos creen que los creadores de botnets podrán volver a conectar a sus clientes poco dispuestos y distribuir su malware nuevamente dentro de 2 semanas o menos.

Si desea protegerse de ser parte de una botnet o evitar ser víctima de este tipo de malware de cibercrimen, la seguridad de Comodo proporciona la protección más completa posible. Si está usando Comodo Internet Security (CIS) para el usuario de escritorio o el sistema Comodo Endpoint Security Management (CESM) para la empresa, la estrategia Default / Deny de Comodo con Auto Sandboxing asegura que dichos programas maliciosos nunca dañarán su sistema o sus archivos.

La seguridad de Comodo se centra en la prevención, no solo en la detección. La tecnología Auto Sandboxing de Comodo, pendiente de patente, crea un entorno aislado en tiempo real que identifica archivos y ejecutables seguros, inseguros y cuestionables, y automáticamente aísla archivos inseguros y desconocidos, permitiendo que solo los archivos conocidos y confiables penetren en su sistema.

Si una amenaza es conocido ser malicioso, de Comodo Antivirus (AV) detectará su firma y evitará que se produzcan daños, es decir, el cifrado de sus archivos. Si la amenaza es desconocido, HIPS y Auto-Sandbox interceptarán el malware y lo detendrán, ya que el virus nunca está realmente instalado en su sistema. Los laboratorios AV de Comodo detectan firmas en la lista negra de archivos maliciosos como CryptoLocker, por lo que el ransomware iría directamente a las consolas de Cuarentena o Sandbox Management de Seguridad de punto final de Comodo Manager (CESM) donde el administrador podría eliminarlo.

CESM 3 empaqueta un poder de protección sin igual dentro de nuestra consola administrativa remota de próxima generación. Esto permite al administrador recibir alertas en tiempo real a través de una lista o vistas panorámicas de todos los puntos finales y capacidades de administración del sistema, una característica que generalmente se encuentra solo en Monitoreo y gestión remota (RMM) sistemas. Por lo tanto, cuando el usuario abre el mensaje malicioso que contiene CryptoLocker, CES detectará el archivo malicioso (o desconocido), lo guardará automáticamente y alertará al administrador. Si el administrador llega a la alerta antes de los laboratorios de Comodo, el administrador puede remotamente eliminar el ransomware desde la computadora del usuario final, independientemente de la ubicación del usuario final.

Cuatro clics para seguridad:

- El administrador ve la lista de archivos dentro del sandbox.

- El administrador selecciona los ejecutables maliciosos que se eliminarán.

- El administrador accede de forma remota a la computadora del usuario final para seleccionar el archivo malicioso que se ejecuta en el sandbox.

- El administrador elimina la ubicación del archivo para eliminar la aplicación maliciosa del sistema del usuario.

Cuatro clics para seguridad. ¡Es realmente así de simple! Pero no solo confíe en nuestra palabra. Comodo Endpoint Security (CES) funciona con la misma tecnología basada en prevención pendiente de patente que nuestro producto de consumo, Comodo Internet Security (CIS), se utiliza para proteger a los consumidores contra CryptoLocker. CIS recibió recientemente el primer puesto en el Proactive Security Challenge 64 por matousec.com, un proyecto dirigido por un respetado grupo de expertos en seguridad independientes dedicados a mejorar la seguridad del usuario final. Tras el desafío, matousec.com nombró a CIS "Máxima protección de la máquina."

Además de su capacidad para proteger a las empresas de malware como CryptoLocker, ESM tiene muchas otras capacidades excelentes. Por ejemplo, la última actualización de ESM agregó varias capacidades, tales como monitoreo centralizado de archivos sandboxed (desconocidos) y maliciosos, sincronización automática de puntos finales a través de Active Directory, sesiones cifradas de VNC a puntos finales locales y remotos, y soporte para Windows 7 Embedded Standard.

Para protegerse contra las botnets, Cryptolocker, Zeus y todas sus variantes descargan un Prueba gratuita de 60 días y 60 usuarios ahora o contacta cesmsales@comodo.com para la fecha de nuestro próximo Webinar.

PRUEBA GRATUITA OBTENGA SU TARJETA DE SEGURIDAD INSTANTÁNEA GRATIS

- blockchain

- Coingenius

- Noticias de Comodo

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- Ciberseguridad Comodo

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Kaspersky

- el malware

- Mcafee

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- VPN

- seguridad del sitio web

- zephyrnet