Cuando nos despertamos esta mañana, nuestra fuente de información de seguridad cibernética estaba inundada con "noticias" de que Apple acababa de reparar un agujero de seguridad que describía de diversas maneras un "error retorcido", una "falla crítica" que podría dejar sus Mac "indefensas" y el "Aquiles". ' talón de macOS”.

Dado que generalmente revisamos nuestras diversas listas de correo de boletines de seguridad antes incluso de mirar afuera para verificar el clima, principalmente para ver si Apple ha lanzado en secreto un nuevo aviso durante la noche …

… nos sorprendió, si no es que nos alarmó, la cantidad de informes de errores que aún no habíamos visto.

De hecho, la cobertura parecía invitarnos a suponer que Apple acababa de lanzar otra actualización, solo una semana después de su anterior “actualizar para todo“, menos de dos semanas después de un actualización misteriosa para iOS 16, que resultó ser un ataque de día cero aparentemente utilizado para implantar malware a través de páginas web con trampas explosivas, aunque Apple no lo mencionó en ese momento:

Las "noticias" de esta mañana parecían implicar que Apple no solo había lanzado otra actualización, sino que también la lanzó en silencio al no anunciarla en un correo electrónico de aviso, y ni siquiera incluirla en la lista de la compañía. HT201222 página del portal de seguridad.

(Mantén ese enlace enlace HT201222 útil si es un usuario de Apple: es un punto de partida útil cuando surge la confusión del parche).

Es un error, pero no uno nuevo.

La buena noticia, sin embargo, es que si usted siguió nuestra sugerencia de hace una semana para verificar que sus dispositivos Apple se hayan actualizado (incluso si esperaba que lo hicieran por sí mismos), ya tiene las correcciones que puede necesitar para protegerse de este error de "Achilles", más conocido como CVE-2022-42821.

Este no es un error nuevo, es solo información nueva sobre un error que Apple arreglado la semana pasada.

Para ser claros, si los boletines de seguridad de Apple tienen razón, este error no se aplica a ninguno de los sistemas operativos móviles de Apple, y nunca se aplicó o ya se solucionó en la versión macOS 13 Ventura.

En otras palabras, el error descrito solo era relevante para los usuarios de macOS 11 Big Sur y macOS 12 Monterey, nunca fue un día cero y ya se ha reparado.

El motivo de todo este alboroto parece ser la publicación ayer, ahora que el parche ha estado disponible durante varios días, de un artículo de Microsoft titulado bastante dramáticamente El talón de Aquiles de Gatekeeper: descubriendo una vulnerabilidad de macOS.

Es cierto que Apple solo había dado un resumen superficial de este error en su propio avisos Hace una semana:

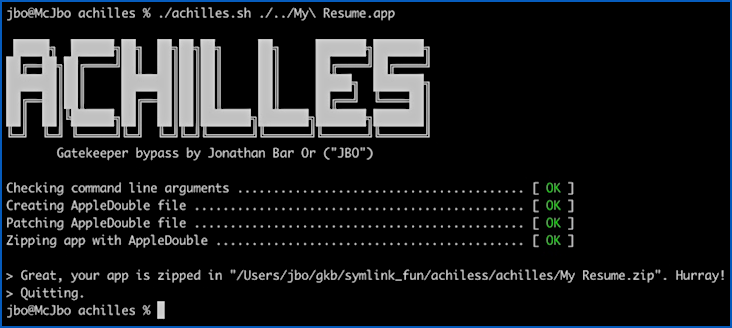

Impact: An app may bypass Gatekeeper checks Description: A logic issue was addressed with improved checks. CVE-2022-42821: Jonathan Bar Or of Microsoft

Explotar este error no es terriblemente difícil una vez que sabe qué hacer, y el informe de Microsoft explica lo que se necesita con bastante claridad.

Sin embargo, a pesar de algunos de los titulares, no deja a tu Mac exactamente "indefenso".

En pocas palabras, significa que una aplicación descargada que normalmente provocaría una advertencia emergente de que no proviene de una fuente confiable no será marcada correctamente por Apple. Portero .

Gatekeeper no registraría la aplicación como una descarga, por lo que ejecutarla eludiría la advertencia habitual.

(Cualquier software activo de monitoreo de comportamiento basado en amenazas y antimalware en su Mac aún se activaría, al igual que cualquier configuración de firewall o software de seguridad de filtrado web cuando lo descargó en primer lugar).

Es un error, pero no realmente "crítico"

Tampoco es exactamente una "falla crítica", como sugirió un informe de los medios, especialmente cuando se considera que las actualizaciones del martes de parches de Microsoft para diciembre de 2022 corrigieron un tipo de error muy similar que fue calificado simplemente como "moderado":

De hecho, la vulnerabilidad similar de Microsoft era en realidad un agujero de día cero, lo que significa que era conocido y abusado fuera de la comunidad de seguridad cibernética antes de que saliera el parche.

Describimos el error de Microsoft como:

CVE-2022-44698: Windows SmartScreen Security Feature Bypass Vulnerability This bug is also known to have been expoited in the wild. An attacker with malicious content that would normally provoke a security alert could bypass that notification and thus infect even well-informed users without warning.

En pocas palabras, la omisión de seguridad de Windows fue causada por una falla en el llamado sistema operativo de Microsoft. Marca de la Web (MOTW), que se supone que agrega atributos extendidos a los archivos descargados para indicar que provienen de una fuente no confiable.

El bypass de seguridad de Apple fue un fracaso en el similar-pero-diferente Portero system, que se supone que agrega atributos extendidos a los archivos descargados para indicar que provienen de una fuente no confiable.

¿Qué hacer?

Para ser justos con Microsoft, el investigador que reveló responsablemente la falla de Gatekeeper a Apple y que escribió el informe recién publicado, no usó las palabras "crítico" o "indefenso" para describir el error o la condición en la que colocó su Mac...

… aunque nombrando el error Aquiles y encabezarlo como un "Talón de Aquiles", probablemente fue un salto metafórico demasiado lejos.

Después de todo, en la leyenda griega antigua, Aquiles era casi totalmente inmune a las lesiones en la batalla debido a que su madre lo sumergió en el mágico río Styx cuando era un bebé.

Pero ella tuvo que aferrarse a su talón en el proceso, dejándolo con un único punto vulnerable que finalmente fue explotado por Paris para matar a Aquiles, definitivamente una vulnerabilidad peligrosa y una hazaña crítica (además de ser una falla de día cero, dado que París parece haber sabido dónde apuntar de antemano).

Afortunadamente, en ambos casos, el error de día cero de Microsoft y el error de Apple encontrado por Microsoft, las fallas de omisión de seguridad ahora están parcheadas.

Por lo tanto, deshacerse de ambas vulnerabilidades (sumergir efectivamente a Aquiles de nuevo en el río Styx mientras sostiene su otro talón, que es probablemente lo que su madre debería haber hecho en primer lugar) es tan fácil como asegurarse de tener las últimas actualizaciones.

- En Mac, Use: Menú Apple > Acerca de esta Mac > Actualización de software…

- En Windows: utilizar Ajustes > Windows Update > Buscar actualizaciones

sabes de antemano

lo que vamos a decir

Cual es, "No se demore,

Simplemente repáralo hoy”.

- Aquiles

- Apple

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- CVE-2022-42821

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Portero

- Kaspersky

- macos

- el malware

- Mcafee

- Microsoft

- MOTO

- Seguridad desnuda

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- VPN

- vulnerabilidad

- seguridad del sitio web

- zephyrnet

![T3 Ep98: La saga LastPass: ¿deberíamos dejar de usar administradores de contraseñas? [Audio + Texto] T3 Ep98: La saga LastPass: ¿deberíamos dejar de usar administradores de contraseñas? [Audio + Texto] PlatoBlockchain Data Intelligence. Búsqueda vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)