TOKIO, 7 de febrero de 2024 – (JCN Newswire) – NEC Corporation (TSE: 6701) ha desarrollado una tecnología que refuerza la seguridad de las cadenas de suministro detectando vulnerabilidades en el software a partir del código binario(1) de archivos ejecutables, sin necesidad de código fuente. Esta tecnología automatiza parte del análisis estático de software para el que no se dispone de código fuente, que antes debían realizar expertos, reduciendo así el tiempo de análisis estático en un 40%.

Antecedentes

En los últimos años, las cadenas de suministro en todas las industrias se han ido expandiendo y volviéndose más complejas debido a la transformación digital (DX) y la globalización. En estas circunstancias, existe una creciente preocupación por la introducción de ciberataques dirigidos a vulnerabilidades y funciones maliciosas en la cadena de suministro, lo que ha hecho que garantizar la seguridad del software en toda la cadena de suministro sea una cuestión urgente. En particular, las agencias gubernamentales y los proveedores de infraestructura crítica deben tomar medidas para evitar que se introduzcan puertas traseras y otras funciones maliciosas en sus productos y sistemas al adquirir e instalar productos y sistemas de acuerdo con las leyes y regulaciones revisadas. Esta tecnología recientemente desarrollada mejorará El servicio de búsqueda de riesgos de NEC(2) en el que especialistas en seguridad (*3) realizan evaluaciones de riesgos de seguridad del software y los sistemas de un cliente mientras consideran el impacto en su negocio.

Resumen de tecnología

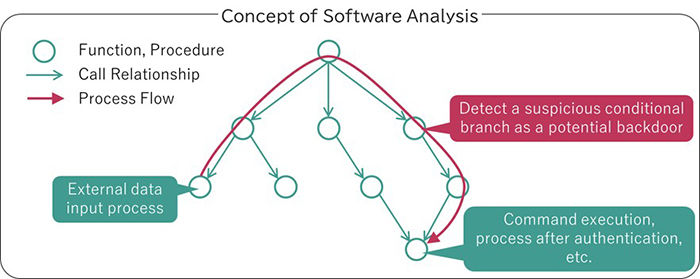

Si bien las técnicas generales para el análisis estático del código fuente de destino del software, esta técnica realiza un análisis estático del código binario, que es la forma ejecutable del software. En particular, rastrea qué procesos dentro del software utilizan datos externos y detecta implementaciones sospechosas que pueden ser puertas traseras capaces de influir en el control de procesos sensibles, como la ejecución de comandos.

Características de la tecnología

1. Se puede inspeccionar el software sin código fuente

En el pasado, el código fuente de algunos programas no estaba disponible y, en tales casos, los medios para comprobar la seguridad del software eran limitados, como las inspecciones manuales realizadas por expertos. Dado que esta tecnología puede inspeccionar código binario, es posible inspeccionar la seguridad del software cuyo código fuente no está disponible.

2. Aborda las preocupaciones sobre la contaminación del entorno de construcción (*4)

En el pasado, era difícil detectar vulnerabilidades y funciones maliciosas introducidas durante el proceso de compilación, incluso cuando el código fuente estaba disponible, como en el caso del software desarrollado internamente. Dado que esta tecnología inspecciona el código binario después de compilarlo, es posible inspeccionarlo por motivos de seguridad, incluidos los problemas causados por el entorno de compilación.

3. Permite la uniformidad de la calidad de la inspección.

En el pasado, era difícil inspeccionar software, especialmente en formato binario, y la calidad de la inspección tendía a variar dependiendo de la habilidad del inspector. Esta tecnología automatiza parte del proceso de inspección, reduciendo así la necesidad de recursos humanos y asegurando un cierto nivel de calidad de la inspección. También permite explicar con pruebas la seguridad de los sistemas de la empresa a terceros, como autoridades reguladoras y accionistas. Además, se espera que la automatización de parte de la inspección reduzca el tiempo necesario para el análisis estático en un 40 %. NEC pretende aplicar esta tecnología a los servicios de búsqueda de riesgos para finales del año fiscal 2024. Esto mejorará las inspecciones de seguridad del software adquirido y entregado en la cadena de suministro, contribuyendo a la construcción de sistemas más seguros y al fortalecimiento de la seguridad de la cadena de suministro.

(1) Datos expresados únicamente en números binarios de 0 y 1 para que las computadoras puedan procesarlos directamente.

(2) Servicio de búsqueda de riesgos (solo texto en japonés)https://jpn.nec.com/cybersecurity/service/professional/risk_hunting/index.html

(3) Especialistas en seguridad (solo texto en japonés)https://jpn.nec.com/cybersecurity/advantage/specialist/profile2-2.html

(4) Un entorno que convierte el código fuente escrito en un lenguaje de programación y genera un archivo ejecutable escrito en código binario.Compartir

Acerca de NEC Corporation

NEC Corporation se ha establecido como líder en la integración de tecnologías de red y TI al tiempo que promueve la declaración de marca de "Orquestar un mundo más brillante". NEC permite que las empresas y las comunidades se adapten a los rápidos cambios que tienen lugar tanto en la sociedad como en el mercado, ya que establece los valores sociales de seguridad, equidad y eficiencia para promover un mundo más sostenible donde todos tienen la oportunidad de alcanzar su máximo potencial. Para obtener más información, visite NEC en https://www.nec.com.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.jcnnewswire.com/pressrelease/88888/3/

- :posee

- :es

- :no

- :dónde

- 1

- 2024

- 7

- a

- Nuestra Empresa

- conformidad

- adaptar

- direcciones

- Después

- agencias

- paquete de capacitación DWoVH

- Todos

- también

- an

- análisis

- y

- Aplicá

- somos

- AS

- evaluaciones

- At

- Autoridades

- automatiza

- Automatización

- Hoy Disponibles

- Puertas traseras

- BE

- cada vez

- esto

- "Ser"

- ambas

- marca

- brillante

- build

- construido

- negocios

- by

- PUEDEN

- capaz

- cases

- causado

- a ciertos

- cadena

- cadenas

- oportunidad

- Cambios

- comprobar

- circunstancias

- código

- Comunidades

- compañía

- integraciones

- computadoras

- Protocolo de Tratamiento

- Inquietudes

- Conducir

- en vista de

- construcción

- contribuyendo

- control

- CORPORACIÓN

- crítico

- Infraestructura crítica

- Ataques ciberneticos

- datos

- liberado

- Dependiente

- detectar

- desarrollado

- difícil

- digital

- Transformación Digital

- directamente

- hecho

- dos

- durante

- DX

- eficiencia

- permite

- final

- mejorar

- asegurando que

- Entorno

- especialmente

- se establece

- Incluso

- todos

- evidencia sólida

- ejecución

- en expansión

- esperado

- expertos

- Explicar

- expresados

- externo

- justicia

- Feb

- Archive

- archivos

- formulario

- formato

- Desde

- ser completados

- funciones

- Además

- General

- genera

- la globalización

- Gobierno

- agencias estatales

- Creciendo

- tenido

- Tienen

- HTML

- HTTPS

- humana

- Recursos Humanos

- Caza

- imagen

- Impacto

- implementaciones

- in

- Incluye

- industrias

- influenciando

- información

- EN LA MINA

- instalando

- integración

- dentro

- Introducido

- IT

- sí mismo

- Japonés

- JCN

- jpg

- idioma

- leyes

- Leyes y regulaciones

- líder

- Nivel

- Limitada

- hecho

- HACE

- malicioso

- manual

- Mercado

- Puede..

- significa

- medidas

- más,

- ¿ Necesita ayuda

- del sistema,

- recién

- Newswire

- números

- of

- on

- , solamente

- Otro

- parte

- particular

- partes

- pasado

- realiza

- Colocar

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- posible

- posible

- evitar

- previamente

- problemas

- en costes

- procurado

- Productos

- Programación

- promover

- Promoción

- los proveedores

- proporciona un

- calidad

- rápido

- en comunicarse

- reciente

- reducir

- la reducción de

- reglamentos

- regulador

- Requisitos

- Recursos

- Riesgo

- s

- Safer

- Safety

- seguro

- EN LINEA

- sensible

- de coches

- Servicios

- Accionistas

- desde

- habilidad

- So

- Social

- Sociedades

- Software

- algo

- Fuente

- código fuente

- especialistas

- Posicionamiento

- estático

- fortalecimiento

- Fortalece

- tal

- suministro

- cadena de suministro

- Cadenas de suministro

- suspicaz

- sostenible,

- Todas las funciones a su disposición

- ¡Prepárate!

- toma

- Target

- orientación

- la técnica

- técnicas

- Tecnologías

- Tecnología

- texto

- esa

- El

- su

- Ahí.

- de este modo

- Estas

- Código

- tercero

- así

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- a lo largo de

- Así

- equipo

- a

- pistas

- bajo

- urgente

- utilizan el

- Valores

- variará

- Visite

- Vulnerabilidades

- fue

- tuvieron

- cuando

- que

- mientras

- seguirá

- dentro de

- sin

- mundo

- escrito

- años

- zephyrnet