Tiempo de leer: 4 minutos

Tiempo de leer: 4 minutos

Si le pide a un analista de malware que nombre los troyanos más peligrosos y nefastos, Emotet definitivamente estará presente en la lista. De acuerdo con el Nacional La Ciberseguridad y Centro de Integración de Comunicaciones, el troyano "Sigue estando entre los programas maliciosos más costosos y destructivos que afectan a los gobiernos estatales, locales, tribales y territoriales, y a los sectores público y privado". Astuto y astuto, se extiende masivamente por todo el mundo. El nuevo ataque inmenso de 4 días de duración de Emotet fue interceptado por las instalaciones antimalware de Comodo.

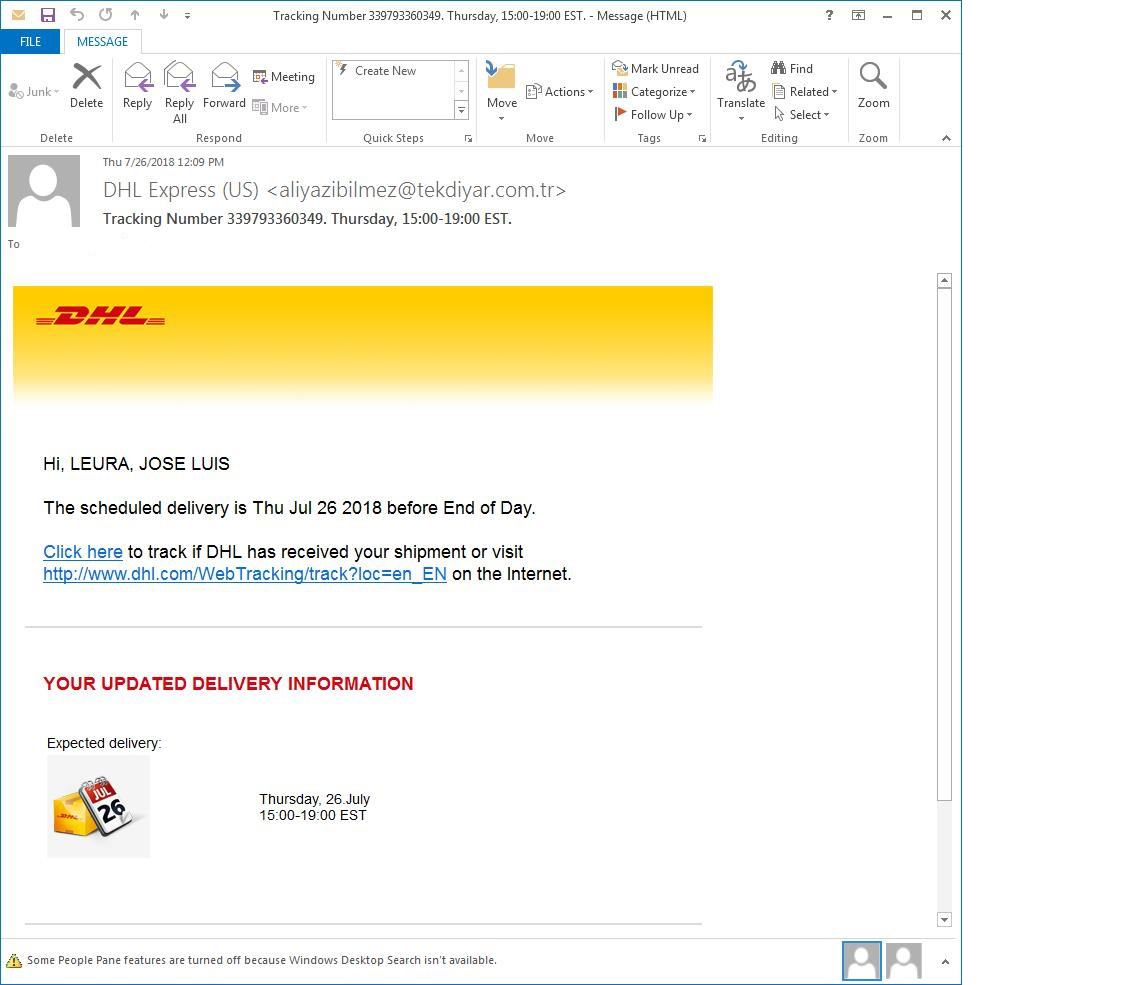

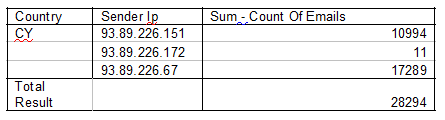

El ataque comenzó con el correo electrónico de phishing enviado a 28,294 usuarios.

Como puede ver, el correo electrónico imita el envío de DHL y el mensaje de entrega. La famosa marca sirve como una herramienta para inspirar confianza en los usuarios. El factor de curiosidad también juega su papel, por lo que las posibilidades de que una víctima haga clic en el enlace en el correo electrónico sin pensar mucho son muy altas. Y en el momento en que una víctima hace clic en el enlace, la magia negra de los atacantes comienza a jugar.

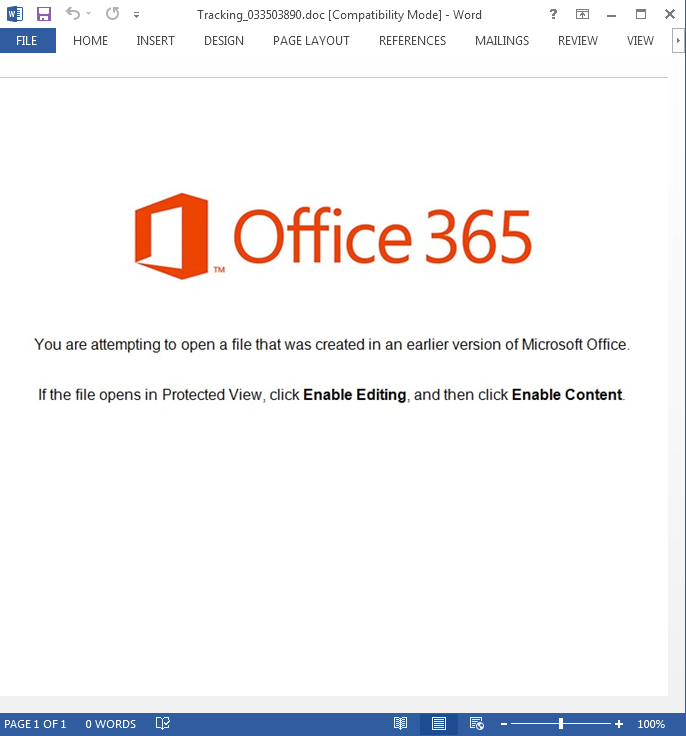

Al hacer clic en el enlace, se descarga un archivo de Word. Por supuesto, el archivo de Word no tiene nada que ver con ninguna entrega, excepto la entrega de malware. Contiene un código de macro malicioso. Como hoy en día Microsoft desactiva la ejecución de macros de forma predeterminada en sus productos, los atacantes deben engañar a los usuarios para que ejecuten una versión anterior. Es por eso que cuando una víctima intenta abrir el archivo, aparece el siguiente banner.

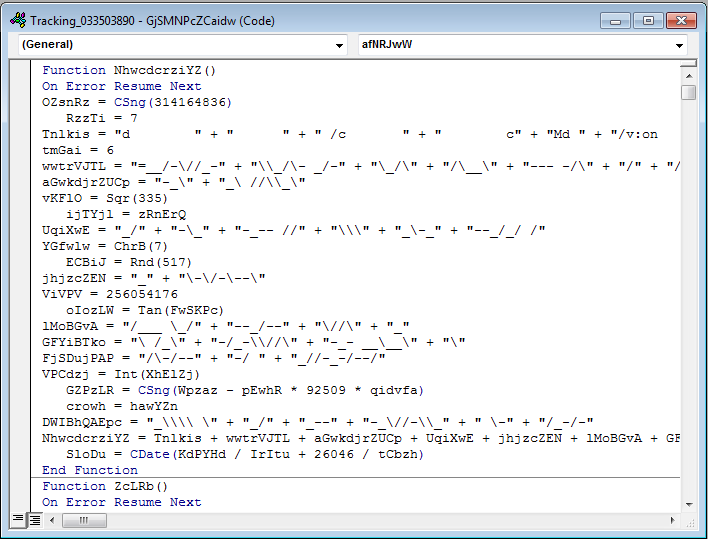

Si un usuario obedece la solicitud de los atacantes, el macro script llega a su misión: reconstruir un código de shell ofuscado para la ejecución de cmd.exe

Después de reconstruir el código ofuscado, cmd.exe inicia PowerShell, y PowerShell intenta descargar y ejecutar un binario desde cualquier URL disponible de la lista:

-http: //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

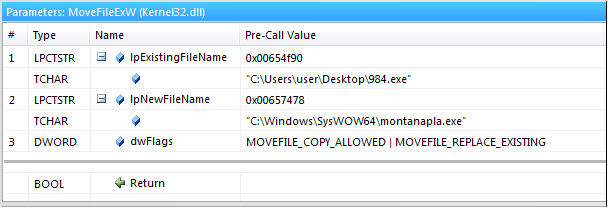

Al momento de escribir, solo el último contenía un binario, 984.exe.

El binario, como puedes adivinar, es una muestra de Troyano bancario Emotet.

Una vez ejecutado, el binario se coloca en C: WindowsSysWOW64montanapla.exe.

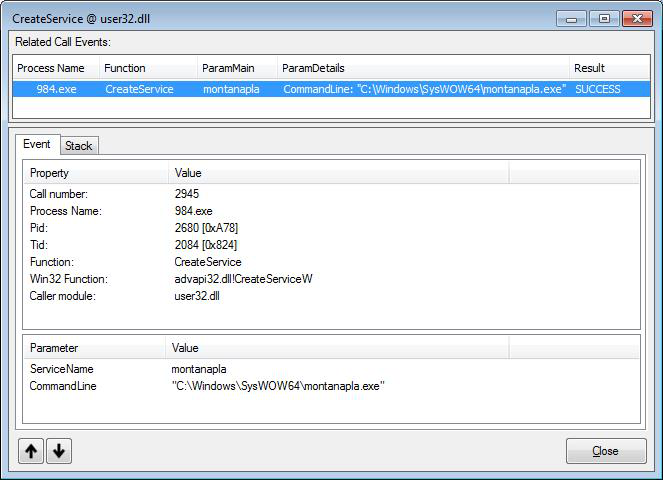

Después de eso, crea un servicio llamado montanapla que garantiza que el proceso malicioso se iniciará con cada inicio.

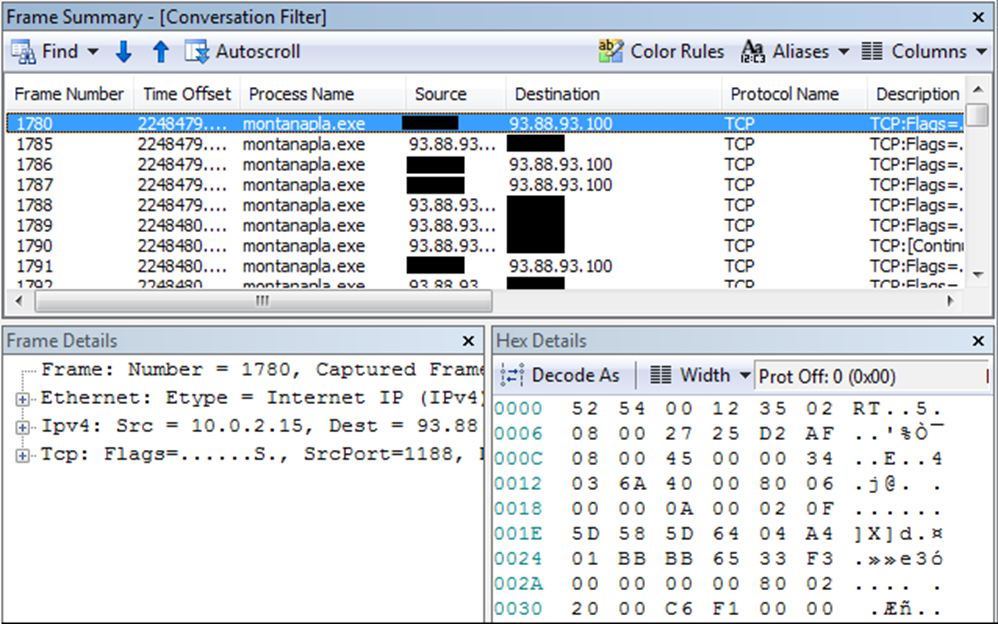

Además, intenta conectarse con los servidores de Command & Control (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) para informar a los atacantes sobre la nueva víctima. Luego, el malware espera los comandos de los atacantes.

Ahora se establece la conexión remota encubierta con el servidor de Command & Control. Emotet está esperando, listo para ejecutar cualquier comando de los atacantes. Por lo general, extrae datos privados en la máquina infectada; la información bancaria es una prioridad. Pero eso no es todo. Emotet también se utiliza como un medio para ofrecer muchos otros tipos de malware a las máquinas infectadas. Por lo tanto, infectar con Emotet puede convertirse en el primer eslabón de la cadena del interminable compromiso de la computadora de la víctima con diversos programas maliciosos.

Pero Emotet no está satisfecho con comprometer solo una PC. Intenta infectar a otros hosts en la red. Además, Emotet tiene fuertes habilidades para ocultar y evitar las herramientas antimalware. Al ser polimórfico, evita la detección basada en firmas antivirus. Además, Emotet puede detectar un entorno de máquina virtual y disfrazarse con la generación de indicadores falsos. Todo esto lo convierte en un loco para un software de seguridad.

"En este caso, nos enfrentamos a un ataque muy peligroso con implicaciones de largo alcance", dice Fatih Orhan, Jefe de Laboratorios de Investigación de Amenazas de Comodo. "Obviamente, estos inmensos ataques tienen como objetivo infectar a tantos usuarios como sea posible, pero eso es solo una punta del iceberg.

Infectar a las víctimas con Emotet simplemente desencadena el devastador proceso. Primero, infecta a otros hosts en la red. En segundo lugar, descarga otros tipos de malware, por lo que el proceso de infección de las PC comprometidas se vuelve interminable y crece exponencialmente. Al detener este ataque masivo, Comodo protegió a decenas de miles de usuarios de este astuto malware y cortó la cadena de asesinatos de los atacantes. Este caso es una confirmación más de que nuestros clientes están protegidos incluso de los ataques más peligrosos y poderosos ”.

¡Vive seguro con Comodo!

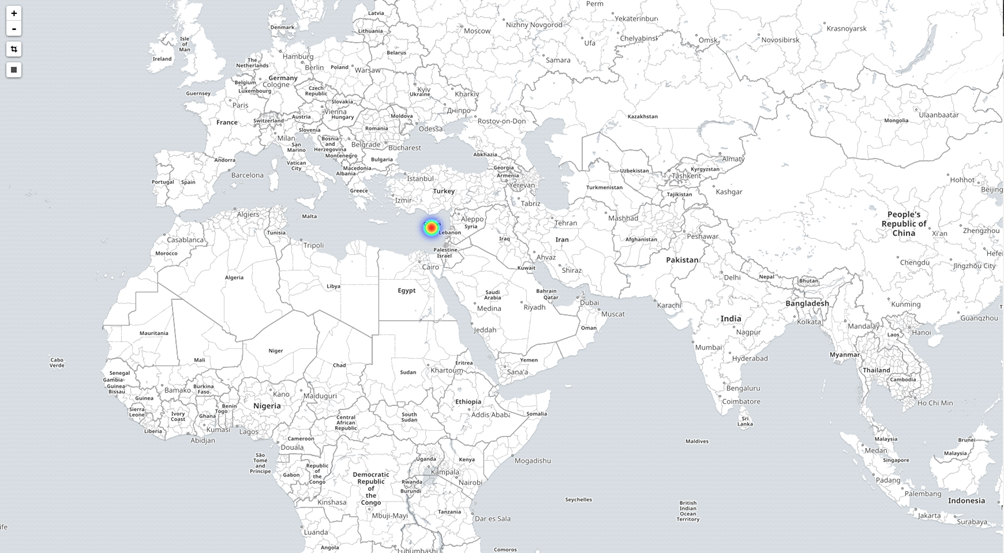

El mapa de calor y las IP utilizadas en el ataque

El ataque se realizó desde tres IP con sede en Chipre y dominio @ tekdiyar.com.tr. Comenzó el 23 de julio de 2018 a las 14:17:55 UTC y terminó el 27 de julio de 2018 a las 01:06:00.

Los atacantes enviaron 28.294 correos electrónicos de phishing.

Recursos Relacionados:

PRUEBA GRATUITA OBTENGA SU TARJETA DE SEGURIDAD INSTANTÁNEA GRATIS

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- <del>

- Poder

- Nuestra Empresa

- Conforme

- adición

- afectando

- Todos

- entre

- analista

- y

- antivirus

- en torno a

- atacar

- ataques

- Hoy Disponibles

- banquero

- Bancario

- bandera

- a las que has recomendado

- se convierte en

- comenzó

- "Ser"

- Negro

- Blog

- marca

- case

- Reubicación

- cadena

- posibilidades

- código

- COM

- Comunicaciónes

- Comprometida

- comprometer

- computadora

- Contacto

- conexión

- contiene

- control

- Curso

- crea

- la curiosidad

- Clientes

- Corte

- ciber

- seguridad cibernética

- peligroso

- datos

- Predeterminado

- que probar definitivamente

- entregamos

- entrega

- Detección

- devastador

- dominio

- descargar

- Descargas

- correo

- Sin fin

- asegura

- Entorno

- se establece

- Incluso

- Evento

- Cada

- Excepto

- ejecutar

- ejecución

- exponencialmente

- enfrentado

- famoso

- de gran alcance

- Archive

- Nombre

- siguiendo

- Gratuito

- en

- la generación de

- obtener

- Gobiernos

- crece

- Difícil

- cabeza

- Esconder

- Alta

- HTTPS

- inmenso

- in

- indicadores

- información

- inspiren

- instantáneo

- integración

- IP

- IT

- sí mismo

- Julio

- Julio 23

- labs

- Apellido

- lanzamiento

- pone en marcha

- LINK

- Lista

- local

- Largo

- Lote

- máquina

- Máquinas

- Macro

- macros

- magic

- HACE

- el malware

- muchos

- masivo

- macizamente

- max-ancho

- significa

- mensaje

- Microsoft

- Misión

- momento

- más,

- MEJOR DE TU

- nombre

- Llamado

- Nacional

- ¿ Necesita ayuda

- del sistema,

- Nuevo

- ONE

- habiertos

- Otro

- PC

- PCs

- suplantación de identidad

- PHP

- Lugares

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Jugar

- posible

- poderoso

- PowerShell

- presente

- lista de prioridades

- privada

- Productos

- protegido

- público

- ready

- sanaciones

- solicita

- la investigación

- Recursos

- Función

- correr

- satisfecho

- Satisfecho con

- tanteador

- Segundo

- seguro

- EN LINEA

- Servidores

- sirve

- de coches

- Cáscara

- Furtivo

- So

- Software

- propagación

- fundó

- inicio

- Estado

- parada

- fuerte

- tal

- afectados

- El

- el mundo

- Ideas

- miles

- amenaza

- Tres

- equipo

- de estilista

- a

- del IRS

- Trojan

- Confía en

- tipos

- Enlance

- Usuario

- usuarios

- generalmente

- UTC

- diversos

- versión

- Víctima

- las víctimas

- Virtual

- máquina virtual

- Esperando

- seguirá

- sin

- Palabra

- mundo

- la escritura

- Usted

- tú

- zephyrnet