Tiempo de lectura: 5 minutos

Explore qué parte del puente necesita seguridad y cómo implementarla.

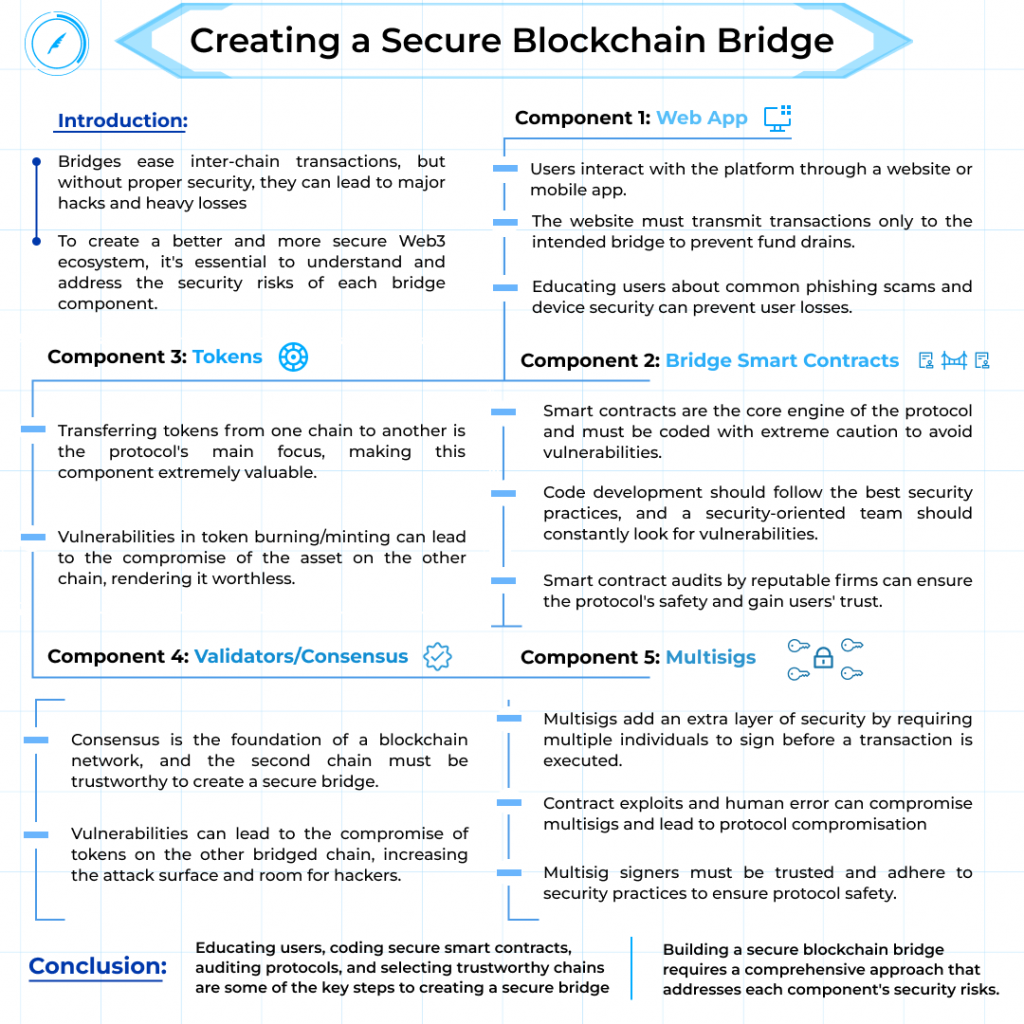

2022 fue el año de hacks de puentes, con 5 hacks principales: Qubit, Wormhole, Ronin, Harmony y Nomad. Cada protocolo enfrentó grandes pérdidas en millones. Los puentes facilitan la transacción entre cadenas, pero ¿de qué sirve si no podemos mantenerlos seguros?

En este blog, le traemos diferentes aspectos de ese blog y lo que debe tener en cuenta al crear o auditar uno para evitar ataques tan importantes en los puentes y crear un ecosistema Web3 mejor y más seguro.

Diseccionando el puente desde el punto de vista de la seguridad

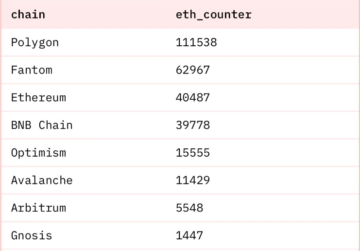

Hay diferentes aspectos de un puente. Normalmente, un puente comprende Web App, RPC, Smart Contracts, Tokens, Validators, Multisigs y la comunidad. Nos ocuparemos de cada uno de estos aspectos y qué cosas relacionadas con la seguridad buscar en algunos de ellos.

Aplicación Web

Esta parte es donde los usuarios interactúan con una plataforma de servicios. Puede ser un sitio web o una aplicación móvil. Esto es desarrollado por el creador del protocolo o puede ser hecho por un tercero para el protocolo, esto en una etapa posterior interactúa con el RPC (más adelante) para interactuar con el puente central.

La principal área de riesgo en Web App es el propio sitio web. El sitio web, que actúa como una plataforma para que los usuarios interactúen con la cadena de bloques, debe transmitir las transacciones solo y únicamente al puente previsto y no a algunos contratos desconocidos, que luego pueden agotar la billetera del usuario. Por lo tanto, debe verificarse adecuadamente que cada interacción entre la plataforma y la cadena de bloques se realice en contratos conocidos.

El otro factor de riesgo en las aplicaciones web es el usuario final. Es necesario hacer más para educar al usuario. Los usuarios a menudo son víctimas de sitios de phishing o tienen sus dispositivos infectados, lo que resulta en una fuga de fondos. Para salvar a su usuario de tales protocolos de pérdida, considere educarlos sobre los errores comunes que cometen los usuarios.

Puente de contratos inteligentes

Los contratos inteligentes son parte del protocolo en el que debemos ser extremadamente cautelosos y buscar constantemente vulnerabilidades mientras los codificamos. Son el motor central del protocolo. El puente consistirá en muchos de estos contratos inteligentes, y muchas funcionalidades probablemente requerirán varios contratos para interactuar, creando espacio para vulnerabilidades.

Los contratos inteligentes también son visibles para todos; esta es una ventaja de que la infraestructura blockchain tiene transparencia. Cualquiera puede ver qué hace el protocolo y cómo funciona técnicamente revisando el código del contrato inteligente, pero esto también significa que su código fuente está abierto y los piratas informáticos pueden aprovechar eso. Por lo tanto, es extremadamente importante dejar su protocolo sin vulnerabilidades y hacerlo seguro de primera mano.

El equipo de desarrollo que escribe el código para el contrato inteligente debe ser un equipo competente que dé un paso orientado a la seguridad y, en cada paso, pregunte si este bloque de código puede generar vulnerabilidad. ¿Se siguen las mejores prácticas de desarrollo? y siempre debe estar listo en caso de una brecha de seguridad.

Desarrollar contratos inteligentes seguros es una tarea desafiante. Se necesitan años de práctica para dominar el oficio. Por lo tanto, siempre es recomendable e importante optar por una "auditoría de contrato inteligente" de firmas conocidas como QuillAudits. Con un equipo de expertos experimentados, QuillAudits cubre todos los aspectos del protocolo desde el punto de vista de la seguridad y no deja nada al azar. Este es uno de los parámetros más cruciales que dictan el éxito de cualquier protocolo. Al ser auditado, el protocolo gana la confianza de los usuarios al publicar el informe de auditoría de una empresa reconocida.

Tokens

Esta es la parte más valiosa del protocolo. Nuestro protocolo gira en torno a esto; estamos tratando de transferir tokens de una cadena a otra, pero es más complejo manejar tokens. Verá, el sistema puede tener muchas vulnerabilidades, especialmente cuando hablamos de quemar/mintar.

Una cosa interesante es que, en algunos casos, su conjunto de tokens en una cadena se ve comprometido. ¿Adivina qué pasará con el activo de la otra cadena? El activo de la otra cadena no tiene respaldo y no se puede contabilizar, lo que puede dejarlos sin valor.

Validadores/Consenso

El consenso representa la base de una red blockchain. Si bien se sabe que Ethereum y otras cadenas conocidas son seguras y probadas, puede haber un problema si crea un puente para otra cadena no tan probada.

El problema no son solo tokens comprometidos. Puede llevar al compromiso de sus tokens en la otra cadena con puente. La segunda cadena debe ser confiable para crear un puente seguro. También eleva la superficie de ataque y les da a los piratas espacio para buscar vulnerabilidades.

multigrados

Algunos de los ataques más dañinos a puentes en 2022 se debieron principalmente a esta parte. Este es un tema candente para la seguridad de los puentes. Es probable que el puente esté controlado por uno o más multisigs, que son billeteras que requieren que varias personas firmen antes de que se ejecute la transacción.

Los multisigs agregan una capa adicional de seguridad al no limitar la autoridad a un solo firmante, sino al otorgar derechos de voto a diferentes firmantes. Estos multisigs también pueden permitir que los contratos puente se actualicen o pausen.

Pero estos no son infalibles. Hay muchos aspectos relacionados con la seguridad. Uno de los cuales son los exploits de contratos, los multisigs se implementan como contratos inteligentes y, por lo tanto, son potencialmente vulnerables a los exploits. Muchos contratos multisigs se han probado durante mucho tiempo y han funcionado bien, pero los contratos siguen siendo una superficie de ataque adicional.

El error humano es uno de los principales factores cuando se trata de la seguridad del protocolo, y los firmantes también son personas o cuentas; por lo tanto, pueden verse comprometidos, lo que resulta en el compromiso del protocolo. Se debe confiar en que cualquier individuo que firme en una billetera multisig no sea un adversario, por supuesto, pero también se debe confiar en que se adhiera a las prácticas de seguridad, ya que su seguridad es crucial. por seguridad del protocolo.

Conclusión

Los puentes siguen un mecanismo y una implementación complejos. Esta complejidad puede abrir muchas puertas a las vulnerabilidades y permitir que los piratas informáticos rompan el protocolo. Para proteger el protocolo de eso, se pueden tomar muchas medidas, solo algunas de ellas se han discutido anteriormente, pero nada supera a los servicios de auditoría.

Los servicios de auditoría proporcionan la mejor vista y análisis del protocolo desde el punto de vista de la seguridad. Hacerlo puede ayudar a que los protocolos aumenten la popularidad y la confianza de los usuarios y se protejan de los ataques. Por lo tanto, siempre se recomienda obtener una auditoría antes de comenzar a funcionar para evitar pérdidas. QuillAuditorias ha estado en el juego durante mucho tiempo y se ha ganado un muy buen nombre. Visite el sitio web y navegue por más blogs informativos.

18 Vistas

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- :es

- 2022

- a

- Nuestra Empresa

- arriba

- Cuentas

- hechos

- Adicionales

- adherirse

- Ventaja

- hacerlo

- análisis

- y

- Otra

- nadie

- applicación

- aplicaciones

- somos

- Reservada

- en torno a

- AS

- aspecto

- aspectos

- activo

- At

- atacar

- ataques

- auditoría

- auditado

- auditoría

- autoridad

- BE

- porque

- antes

- "Ser"

- MEJOR

- mejores

- entre

- Bloquear

- blockchain

- Red Blockchain

- Blog

- Blogs

- incumplimiento

- Descanso

- PUENTE

- puenteado

- puentes

- puente

- llevar

- Construir la

- by

- PUEDEN

- no puede

- case

- cases

- cautelosos

- cadena

- cadenas

- desafiante

- oportunidad

- comprobar

- código

- Codificación

- Algunos

- vibrante e inclusiva

- competente

- integraciones

- complejidad

- Comprometida

- Considerar

- constantemente

- contrato

- contratos

- controlado

- Core

- Curso

- Cubiertas

- arte

- Para crear

- Creamos

- creador

- crucial

- tratar

- desarrollado

- Desarrollo

- Dispositivos

- una experiencia diferente

- discutido

- "Hacer"

- puertas

- cada una

- ecosistema

- educar

- educar

- habilitar

- Motor

- error

- especialmente

- Etereum

- Cada

- todos

- experimentado

- expertos

- exploits

- extra

- extremadamente

- enfrentado

- factores importantes

- Otoño

- empresas

- seguir

- seguido

- Fundación

- Desde

- funcionalidades

- funciones

- fondo

- Ganancias

- juego

- conseguir

- da

- Diezmos y Ofrendas

- Go

- va

- candidato

- los piratas informáticos

- hacks

- encargarse de

- suceder

- perjudicial

- Harmony

- Tienen

- pesado

- ayuda

- HOT

- Cómo

- Como Hacer

- HTTPS

- implementar

- implementación

- implementado

- importante

- in

- aumente

- INSTRUMENTO individual

- individuos

- informativo

- EN LA MINA

- interactuar

- interacción

- interactúa

- interesante

- IT

- sí mismo

- Guardar

- conocido

- .

- Lead

- Abandonar

- como

- que otros

- para vivir

- Largo

- largo tiempo

- Mira

- de

- pérdidas

- hecho

- Inicio

- gran

- para lograr

- muchos

- dominar

- max-ancho

- significa

- medidas

- mecanismo

- millones

- errores

- Móvil

- Aplicación movil

- más,

- MEJOR DE TU

- movimiento

- múltiples

- Multisig

- nombre

- del sistema,

- NOMAD

- normalmente

- of

- on

- ONE

- habiertos

- Otro

- parámetros

- parte

- fiesta

- Personas

- suplantación de identidad

- Sitios de phishing

- plataforma

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- punto

- Punto de vista.

- alberca

- popularidad

- la posibilidad

- prácticas

- apropiado

- protocolo

- protocolo de seguridad

- protocolos

- proporcionar

- DTP

- Qubit

- hachís

- plantea

- ready

- Reconocido

- reporte

- representa

- exigir

- resultante

- derechos

- Riesgo

- Factor de riesgo

- Ronin

- Conferencia

- ambiente seguro

- Safety

- Guardar

- Segundo

- seguro

- EN LINEA

- Servicios

- tienes

- firmar

- soltero

- Sitios Web

- inteligente

- contrato inteligente

- Contratos Inteligentes

- So

- algo

- Fuente

- código fuente

- Etapa

- paso

- Sin embargo

- comercial

- tal

- Superficie

- te

- ¡Prepárate!

- toma

- escuchar

- Tarea

- equipo

- esa

- La

- su

- Les

- sí mismos

- Estas

- cosa

- cosas

- Código

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- equipo

- a

- ficha

- Tokens

- tema

- transaccional

- Transacciones

- transferir

- Transparencia

- Confía en

- de confianza

- actualizado

- utilizan el

- Usuario

- usuarios

- validadores

- Valioso

- diversos

- Víctima

- Ver

- visibles

- Vulnerabilidades

- vulnerabilidad

- Vulnerable

- Billetera

- Carteras

- web

- Web3

- Ecosistema Web3

- Página web

- WELL

- bien conocido

- ¿

- Que es

- que

- mientras

- seguirá

- agujero de gusano

- años

- Usted

- tú

- zephyrnet