Hace dos semanas informamos sobre dos días cero en Microsoft Exchange que había sido informado a Microsoft tres semanas antes por una empresa vietnamita que afirmaba haber tropezado con los errores en un compromiso de respuesta a incidentes en la red de un cliente. (Es posible que deba leer eso dos veces).

Como probablemente recordará, los errores recuerdan a los del año pasado. Inicio de sesión de proxy/ProxyShell problemas de seguridad en Windows, aunque esta vez se requiere una conexión autenticada, lo que significa que un atacante necesita al menos la contraseña de correo electrónico de un usuario por adelantado.

Esto llevó al nombre divertido pero innecesariamente confuso. ProxyNotShell, aunque nos referimos a él en nuestras propias notas como E00F, abreviatura de Intercambio de doble falla de día cero, porque eso es más difícil de malinterpretar.

Probablemente también recordará el detalle importante de que la primera vulnerabilidad en la cadena de ataque E00F puede explotarse después de haber realizado la parte de la contraseña del inicio de sesión, pero antes de haber realizado la autenticación 2FA necesaria para completar el proceso de inicio de sesión.

Eso lo convierte en lo que el experto de Sophos Chester Wisniewski apodado un agujero de "autorización media", en lugar de un verdadero error posterior a la autenticación:

Hace una semana, cuando hicimos un resumen rápido de la respuesta de Microsoft a E00F, que ha visto el consejo de mitigación oficial de la compañía modificado varias veces, especulamos en el podcast de Naked Security de la siguiente manera:

Eché un vistazo al documento de directrices de Microsoft esta misma mañana [2022-10-05], pero no vi ninguna información sobre un parche o cuándo estará disponible.

El próximo martes [2022-10-11] es el martes de parches, ¿así que tal vez nos hagan esperar hasta entonces?

Hace un día [2022-10-11] fue el último martes de parches...

…y la noticia más importante es casi seguro que nos equivocamos: vamos a tener que esperar aún más.

Todo menos Intercambio

Los parches de Microsoft de este mes (informados de diversas formas como 83 u 84, dependiendo de cómo los cuente y quién los cuente) cubren 52 partes diferentes del ecosistema de Microsoft (lo que la compañía describe como “productos, características y roles”), incluidos varios de los que nunca habíamos oído hablar antes.

Es una lista vertiginosa, que hemos repetido aquí al completo:

Servicios de dominio de Active Directory Azure Azure Arc Client Server Run-time Subsystem (CSRSS) Microsoft Edge (basado en Chromium) Microsoft Graphics Component Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC Proveedor OLE DB para SQL NuGet Cliente Servicio de acceso remoto Punto a punto Protocolo de túnel de puntos Rol: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM Driver Windows COM+ Event System Service Windows Connected User Experiences and Telemetry Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS) ) Windows DWM Core Library Servicio de registro de eventos de Windows Política de grupo de Windows Cliente de preferencia de política de grupo de Windows Protocolo de intercambio de claves de Internet (IKE) de Windows Kernel de Windows Autoridad de seguridad local (LSA) de Windows Servicio de subsistema de autoridad de seguridad local (LSASS) Administrador de sesión local de Windows (LSM) Windows NTFS Windows NTLM Ventana del controlador ODBC de Windows s Servicio de simulación de Perception Protocolo de túnel punto a punto de Windows Servicio de enumerador de dispositivo portátil de Windows Componentes de cola de impresión de Windows Sistema de archivos resistente (ReFS) de Windows Canal seguro de Windows Interfaz de proveedor de soporte de seguridad de Windows Claves de registro de acceso remoto de Windows Server Servicio de Windows Server Almacenamiento de Windows Windows TCP/ IP Controlador serie USB de Windows Administrador de cuentas web de Windows Win32K de Windows Servicio WLAN de Windows Servicio de estación de trabajo de Windows

Como puede ver, la palabra “Exchange” aparece solo una vez, en el contexto de IKE, el protocolo de intercambio de claves de internet.

Entonces, todavía no hay una solución para los errores E00F, una semana después de que dimos seguimiento a nuestro artículo de una semana antes sobre un informe inicial tres semanas antes.

En otras palabras, si aún tiene su propio servidor de Exchange local, incluso si solo lo está ejecutando como parte de una migración activa a Exchange Online, el martes de parches de este mes no le ha brindado ningún alivio de Exchange, así que asegúrese de estar actualizado con las mitigaciones de productos más recientes de Microsoft y de saber qué detección y clasificación de amenazas encadenan su el proveedor de ciberseguridad está utilizando para advertirle sobre posibles atacantes ProxyNotShell/E00F que están probando su red.

¿Qué se arregló?

Para obtener una revisión detallada de lo que se arregló este mes, diríjase a nuestro sitio hermano, Sophos News, para obtener información privilegiada. informe de vulnerabilidades y vulnerabilidades de SophosLabs:

Los puntos destacados (o puntos bajos, según su punto de vista) incluyen:

- Una falla divulgada públicamente en Office que podría conducir a la fuga de datos. No tenemos conocimiento de ataques reales que usen este error, pero aparentemente los atacantes potenciales conocían la información sobre cómo abusar de él antes de que apareciera el parche. (CVE-2022-41043)

- Una falla de elevación de privilegios explotada públicamente en el servicio del sistema de eventos COM+. Un agujero de seguridad que es de conocimiento público y que ya ha sido explotado en ataques de la vida real es un día cero, porque hubo cero días en los que podrías haber aplicado el parche antes de que el inframundo cibernético supiera cómo abusar de él. (CVE-2022-41033)

- Una falla de seguridad en la forma en que se procesan los certificados de seguridad TLS. Aparentemente, este error fue informado por los servicios de ciberseguridad del gobierno del Reino Unido y los EE. UU. (GCHQ y NSA, respectivamente), y podría permitir a los atacantes falsificarse como el propietario de la firma de código o el certificado del sitio web de otra persona. (CVE-2022-34689)

Las actualizaciones de este mes se aplican a prácticamente cada versión de Windows por ahí, desde Windows 7 de 32 bits hasta Server 2022; las actualizaciones cubren versiones Intel y ARM de Windows; e incluyen al menos algunas correcciones para lo que se conoce como Server Core instala

(Server Core es un sistema de Windows simplificado que lo deja con un servidor de línea de comandos muy básico con una superficie de ataque muy reducida, dejando fuera el tipo de componentes que simplemente no necesita si todo lo que quiere es, por ejemplo, un servidor DNS y DHCP).

¿Qué hacer?

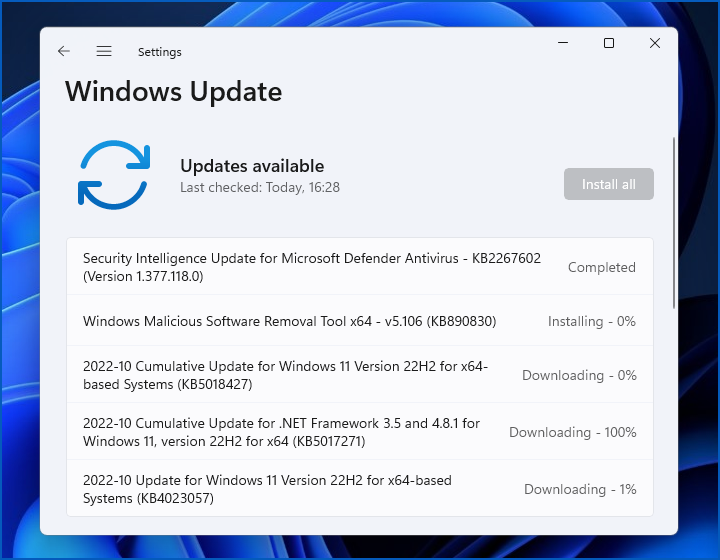

Como explicamos en nuestro análisis detallado en Sophos News, puede dirigirse a Ajustes > Windows Update y descubra lo que le espera, o puede visitar el sitio web de Microsoft Guía de actualización y obtener paquetes de actualización individuales del Actualización del producto.

Ya sabes lo que diremos /

Porque siempre es nuestro camino.

Es decir, “No te demores/

Simplemente hazlo hoy”.

- 0 día

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- departamento de seguridad nacional

- billeteras digitales

- Explotar

- cortafuegos

- Kaspersky

- el malware

- Mcafee

- Microsoft

- Seguridad desnuda

- NexBLOC

- Martes de Parches

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- VPN

- vulnerabilidad

- seguridad del sitio web

- ventanas

- zephyrnet

![T3 Ep114: Prevención de ciberamenazas: ¡deténgalas antes de que lo detengan a usted! [Audio + Texto] T3 Ep114: Prevenir las ciberamenazas: ¡detenlas antes de que te detengan a ti! [Audio + Texto] PlatoBlockchain Inteligencia de Datos. Búsqueda vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)