16 de noviembre.

Joseph Burleson, Michele Korver y Dan Boneh

Nota del editor: a continuación se muestra el texto completo del documento "Soluciones regulatorias para la protección de la privacidad mediante pruebas de conocimiento cero". Descargar el (PDF), o lea la publicación de blog de resumen más corta esta página.

Introducción

De todas las utilidades que ofrecen las cadenas de bloques programables -seguridad, previsibilidad, interoperabilidad y economías autónomas, entre otras-, a día de hoy, las cadenas de bloques más utilizadas no ofrecen privacidad. Esto sigue siendo un impedimento clave para su adopción generalizada. Aunque no todos los tokens criptográficos son únicamente, ni siquiera principalmente, instrumentos financieros, y pueden usarse para una variedad de propósitos dentro del creciente ecosistema web3, los usuarios de blockchain realizan transacciones entre sí en blockchains utilizando activos digitales. Las arquitecturas actuales de la mayoría de las cadenas de bloques existentes se basan en la transparencia de las transacciones para promover la confianza, pero esta transparencia predeterminada y la falta de privacidad aumentan el riesgo de daño al consumidor al permitir que otros usuarios de la cadena de bloques vean el historial de transacciones y las existencias de cualquier titular de billetera. La característica del seudónimo de las cadenas de bloques es la principal protección contra los malos actores, pero se supera fácilmente. Las prácticas modernas de análisis de blockchain han demostrado que el análisis heurístico de las interacciones del usuario se puede utilizar para perforar esta privacidad, y cualquier persona que realice transacciones con el titular de una billetera puede ver efectivamente todo su perfil financiero. En consecuencia, aunque proporciona un beneficio neto al rastrear la actividad financiera ilícita, la transparencia de las transacciones hace que los usuarios de las tecnologías de cadena de bloques sean particularmente vulnerables al fraude, la ingeniería social y el robo de activos por parte de malos actores, así como al daño incipiente causado por la revelación de datos financieros confidenciales a terceros.

La naturaleza transparente de los libros de contabilidad públicos en blockchains contrasta marcadamente con la privacidad predeterminada del sistema financiero tradicional, que surge del registro de transacciones en libros de contabilidad privados mantenidos por intermediarios financieros, respaldados por derechos legales a la privacidad financiera y controles humanos sobre el acceso a información financiera sensible. De hecho, las normas y directrices promulgadas por la Oficina de Control de Activos Extranjeros (OFAC) del Departamento del Tesoro (Tesoro), responsable del régimen de sanciones financieras de los EE. y la supervisión, junto con sus estatutos habilitadores, han sido diseñados para obligar a la transparencia a superar la opacidad inherente del sistema financiero tradicional y la privacidad que ofrece. Los requisitos de mantenimiento de registros e informes que surgen de estos estatutos requieren que los intermediarios financieros mantengan y divulguen información al gobierno (así como también tomen otras medidas, como bloquear el acceso a los activos) para respaldar las investigaciones policiales, detener el financiamiento del terrorismo y promover la seguridad nacional. políticas, entre otras cosas. Es importante destacar que estas medidas crean excepciones a los derechos de privacidad protegidos y representan un equilibrio, aunque imperfecto, entre los derechos de privacidad y los requisitos de cumplimiento.

Ninguna de estas protecciones, ni las protecciones de privacidad prácticas que brinda la opacidad inherente de los libros de contabilidad privados, ni el reconocimiento legal explícito de los derechos a la privacidad financiera, existe con respecto a los usuarios de cadenas de bloques públicas. Además, los intentos de importar medidas (como la identificación del cliente y la debida diligencia, conocidas coloquialmente como requisitos de "conozca a su cliente" o "KYC") corren el riesgo de socavar incluso los niveles mínimos de privacidad que ofrece el seudónimo, al crear "honeypots" de información que atraen ataques maliciosos y amenazas internas. Si bien el compromiso de dicha información causa daño al consumidor en el sistema financiero tradicional, exacerba peligrosamente el riesgo ya elevado de robo, fraude e incluso daño físico que existe como resultado de la transparencia financiera total.

Si bien existen cadenas de bloques de capa 1 más nuevas y de adopción más restringida que se centran principalmente en la privacidad, para aquellas cadenas de bloques que no son inherentemente privadas, los usuarios deben confiar en una serie de protocolos de contratos inteligentes y cadenas de bloques de capa 2 que anonimizan los datos de transacciones, muchos de ellos. que utilizan pruebas de conocimiento cero, técnicas criptográficas que preservan la privacidad, para lograr el anonimato. Estos protocolos y cadenas de bloques comúnmente han sido ridiculizados por tener propósitos únicamente nefastos (incluso al ser etiquetados como "mezcladores"), y aunque es irrefutable que una parte de su volumen tiene vínculos con hacks así como de otros propósitos ilícitos,1 existe un valor innegable en el avance de la tecnología de preservación de la privacidad para fines legales. De hecho, tales tecnologías podrían permitir que los consumidores legítimos se beneficien de un nivel de privacidad financiera y protección del consumidor más allá del que disfrutan los consumidores de servicios financieros tradicionales. Sin embargo, las mismas soluciones que maximizan la privacidad pueden frustrar la capacidad del gobierno para llevar a cabo investigaciones, combatir la actividad financiera ilícita o recuperar activos robados para promover la aplicación de la ley y los objetivos de seguridad nacional. ¿Significa esto que la tecnología blockchain obliga necesariamente a elegir entre el cumplimiento para detectar, prevenir e interrumpir la actividad financiera ilícita, por un lado, y la privacidad y la protección del consumidor, por el otro?

Este artículo argumenta enfáticamente que la respuesta es no. La resolución de esta tensión utilizando técnicas criptográficas modernas, a diferencia de los marcos existentes que se basan en controles humanos, no es necesariamente un juego de suma cero. Conciliar las necesidades de privacidad de los usuarios y las necesidades de información y seguridad nacional de los reguladores y las fuerzas del orden es posible y necesario. Este documento propone posibles casos de uso para pruebas de conocimiento cero en protocolos de cadena de bloques que pueden lograr ambos conjuntos de objetivos. Primero, describimos los conceptos básicos de la tecnología de prueba de conocimiento cero, seguido de una descripción general de los regímenes legales y regulatorios relevantes que pueden aplicarse. Luego, usando Tornado Cash como ejemplo, presentamos una serie de soluciones de alto nivel que los desarrolladores y legisladores podrían considerar.

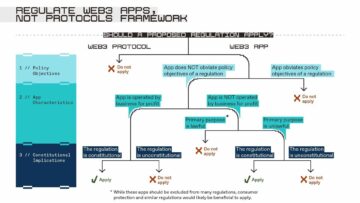

IAl escribir esto, los autores afirman la premisa importante, “regula las aplicaciones, no los protocolos."2 En los Estados Unidos, es una práctica común que la capa de aplicación realice la detección de sanciones utilizando técnicas de geo-cercado y restringiendo el acceso de los usuarios a través de una variedad de medidas. Si bien estas restricciones son útiles, no son a prueba de fallas y, no obstante, los malos actores pueden eludir dichos controles. Como resultado, ciertas tecnologías de preservación de la privacidad que pueden ser susceptibles de uso por parte de las partes sancionadas han optado por incluir restricciones a nivel de protocolo para abordar las preocupaciones de seguridad nacional. Los autores no adoptan la postura de que todas las tecnologías de preservación de la privacidad deberían tomar la misma decisión; los desarrolladores deben tener la libertad de elegir si quieren o no adoptar restricciones a nivel de protocolo para protegerse contra el uso por parte de actores ilícitos y la posible responsabilidad regulatoria. Para aquellos que eligen adoptar protecciones, simplemente ofrecemos alternativas potenciales para considerar que pueden hacer que estas soluciones sean más efectivas, al mismo tiempo que limitan el potencial de que se utilicen para la censura.

Antecedentes

Lograr la privacidad mediante pruebas de conocimiento cero

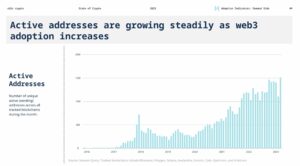

Es poco probable que la tecnología blockchain logre una adopción generalizada sin garantizar la privacidad. Por ejemplo, cuando se trata de infraestructura financiera, los usuarios potenciales de los sistemas de pago basados en cadenas de bloques pueden ser muy reacios a utilizar estos sistemas si sus salarios u otra información financiera confidencial, incluidos los pagos por servicios como tratamientos médicos, son visibles públicamente. Lo mismo puede decirse de los servicios de redes sociales, los protocolos de préstamos descentralizados, las plataformas filantrópicas y cualquier otro caso de uso en el que los usuarios valoren la privacidad de su información.

Los datos corroboran esa posición. El promedio móvil de 30 días del valor de mercado de criptomonedas recibido por los servicios o protocolos de preservación de la privacidad en la cadena alcanzó los $ 52 millones al 29 de abril de 2022, casi un 200% más que los 12 meses anteriores.3 Por contexto, muchos protocolos de preservación de la privacidad usan criptografía algorítmica para facilitar que una dirección de cadena de bloques deposite activos digitales en un conjunto de activos fungibles similares, seguida de otra dirección de cadena de bloques controlada por el mismo usuario que retira la misma cantidad y tipo de activos de ese conjunto, de manera efectiva. rompiendo la cadena de custodia e inhibiendo la trazabilidad de las transacciones. Algunos de esos protocolos y algunas cadenas de bloques de capa 2 utilizan algoritmos conocidos como pruebas de conocimiento cero para anonimizar las transacciones sin exponer la información confidencial del usuario a la cadena.

Las pruebas de conocimiento cero permiten transacciones privadas en una cadena de bloques pública. En esencia, una prueba de conocimiento cero es una forma en que una de las partes, denominada "probador", convence a otra parte, un "verificador", de que una determinada declaración es verdadera, sin revelar nada sobre los datos subyacentes que hacen la declaración. verdadero. Por ejemplo, el probador puede probar el conocimiento de la solución de un Sudoku sin revelar nada sobre la solución. Más interesante aún, una persona puede demostrar que tiene la edad suficiente para comprar alcohol o votar, sin revelar el nombre y la fecha de nacimiento impresos en su licencia de conducir. (Técnicamente, probarían sin conocimiento que tienen documentos firmados por el gobierno y que su fecha de nacimiento en estos documentos establece la edad requerida de la persona). La prueba convence al verificador de que este hecho es cierto, sin revelar ningún otro información.4

Uno puede construir una variedad de mecanismos de privacidad utilizando herramientas de conocimiento cero. Por ejemplo, Alice puede enviar fondos a un servicio que mantiene privados los detalles de la transacción, y el servicio le da a Alice un recibo por su depósito. El servicio, así como el público, se entera de que Alice envió fondos. Posteriormente, cuando Alice quiere retirar los fondos del servicio, construye una prueba de conocimiento cero de que tiene un recibo válido y que aún no ha retirado los fondos asociados con ese recibo. La prueba no revela nada sobre la identidad de Alice, pero convence al servicio de que está interactuando con alguien que es elegible para retirar esos fondos. Aquí, la prueba de conocimiento cero se usa para convencer al servicio de que el reclamo de retiro es válido, mientras se mantiene privada la identidad del retiro.

Fundamentalmente, las pruebas de conocimiento cero protegen la privacidad al permitir la divulgación selectiva de la información necesaria para evaluar el cumplimiento de la política, sin exponer toda la información subyacente. Las pruebas de conocimiento cero pueden permitir diversos grados de privacidad, incluida la privacidad completa en la que nadie puede rastrear una transacción, o la privacidad de todos, excepto de algunas partes específicas. Si bien hay una serie de razones legales por las que las personas pueden necesitar una fuerte protección de la privacidad, estas tecnologías también pueden ser un imán para los malos actores. Así como el uso general de protocolos de preservación de la privacidad alcanzó su punto máximo en 2022, también lo hizo la proporción relativa del valor recibido de fuentes ilícitas, con direcciones de cadena de bloques ilícitas que representan aproximadamente el 23 % de todos los fondos enviados a dichos protocolos este año hasta el segundo trimestre. Casi toda esa actividad ilícita se originó en entidades sancionadas o consistió en fondos robados.5 A pesar de la tecnología de preservación de la privacidad utilizada por estos protocolos, las empresas de análisis de blockchain, como Chainalysis y TRM Labs, a veces pueden para rastrear fondos ilícitos fluyendo a través de estos protocolos donde no tienen volúmenes suficientes para enmascarar la actividad, o donde los volúmenes que tienen no son suficientemente diversos.6 Además, incluso cuando los actores ilícitos explotan la tecnología de protección de la privacidad, aún enfrentan desafíos para sacar sus activos de la cadena, ya que las rampas de entrada y salida fiduciarias se consideran en la mayoría de los casos instituciones financieras en los principales centros financieros y otras jurisdicciones en todo el mundo. y por lo tanto sujeto a requisitos ALD/CFT.7 Sin embargo, la implementación y el cumplimiento de estos requisitos a nivel mundial es desigual en el mejor de los casos e inexistente en algunas jurisdicciones, lo que ofrece un clima favorable para que los actores ilícitos intercambien activos digitales por moneda fiduciaria. Como resultado, aunque los protocolos de preservación de la privacidad son fundamentales para mantener privada la información legítima del usuario, crean vulnerabilidades dentro de los ecosistemas de blockchain para que los exploten los actores ilícitos. Sin duda, el cumplimiento de los regímenes legales y regulatorios internacionales es complejo, pero una implementación estandarizada y que cumpla con las normas de las pruebas de conocimiento cero en los protocolos de blockchain descentralizados puede abordar algunas vulnerabilidades clave y, al mismo tiempo, beneficiar a los participantes de web3.

Regímenes regulatorios aplicables

Comprender cómo las pruebas de conocimiento cero pueden superar la aparente elección binaria entre el cumplimiento y la privacidad requiere una apreciación de los requisitos reglamentarios jurisdiccionales particulares que se relacionan con la lucha contra la actividad financiera ilícita. En los EE. UU., las reglamentaciones con mayor probabilidad de afectar los protocolos de preservación de la privacidad se pueden clasificar en dos regímenes legales principales: (A) bajo la serie de leyes y reglamentaciones federales comúnmente conocidas como Ley de Secreto Bancario (BSA) – (i) Programa de identificación de clientes y requisitos de diligencia debida del cliente (comúnmente denominados estándares "Conozca a su cliente" o "KYC") y (ii) monitoreo de transacciones, así como otros requisitos de mantenimiento de registros y presentación de informes;8 y (B) bajo los poderes presidenciales en tiempo de guerra y de emergencia nacional: programas de sanciones de EE. UU.9 Los participantes del mercado de Web3 deben abordar los requisitos legales de ambos regímenes para minimizar cualquier riesgo de aplicación por incumplimiento y mitigar el uso ilícito de protocolos y plataformas. Además, cualquier incumplimiento puede tener consecuencias graves, que incluyen sanciones civiles y enjuiciamiento penal.10

La BSA requiere que ciertas instituciones financieras y otras entidades relacionadas cumplan con una serie de obligaciones de supervisión, mantenimiento de registros y presentación de informes. El propósito de estas obligaciones es ayudar a la FinCEN, la OFAC y los organismos encargados de hacer cumplir la ley con la identificación, prevención y enjuiciamiento de actividades de lavado de dinero, financiamiento del terrorismo y fraude, así como la identificación y el bloqueo de activos en el sistema financiero de los EE. a las partes sancionadas de conformidad con los objetivos de seguridad nacional y política exterior. El pleno cumplimiento de la BSA y los regímenes de sanciones crea un rastro en papel claro y auditable de la actividad ilícita para que lo sigan los reguladores y las fuerzas del orden y es fundamental para su cumplimiento exitoso.11

Las entidades obligadas o cubiertas por la BSA incluyen instituciones financieras tradicionales, como bancos, así como empresas de servicios monetarios (MSB) tales como agentes de cambio, cambistas y transmisores de dinero, entre otros.12 FinCEN tiene más aclarado que las personas y entidades que emiten, administran o intercambian moneda virtual convertible (CVC), o el valor que sustituye a la moneda, también se consideran MSB y, por lo tanto, están sujetas a todas las obligaciones de cumplimiento aplicables en virtud de la BSA.13 Dependiendo de los hechos y circunstancias de la operación o el modelo de negocios de un servicio de mezclado, un mezclador podría considerarse un MSB y estar sujeto a los requisitos de registro y cumplimiento de la BSA. Esto se debe a que ciertos servicios de mezcla pueden habilitar valor que sustituye a la moneda para pasar de monederos dentro de la plataforma a monederos fuera de la plataforma.14 Por el contrario, las cadenas de bloques descentralizadas que preservan la privacidad probablemente no impliquen la transmisión de dinero. Como FinCEN establece explícitamente en su guía más reciente, emitida en 2019, el código o software autoejecutable sin custodia por sí solo, incluso si realiza funciones de mezcla, en la actualidad no activará las obligaciones de la BSA:

Un proveedor de software de anonimización no es un transmisor de dinero. Las regulaciones de FinCEN eximen de la definición de transmisor de dinero a aquellas personas que brindan "los servicios de entrega, comunicación o acceso a la red utilizados por un transmisor de dinero para respaldar los servicios de transmisión de dinero". [31 CFR § 1010.100(ff)(5)(ii)]. Esto se debe a que los proveedores de herramientas (comunicaciones, hardware o software) que pueden utilizarse en la transmisión de dinero, como el software anónimo, se dedican al comercio y no a la transmisión de dinero.15

La aplicación de los requisitos de cumplimiento de sanciones es un poco menos clara. Los regímenes de sanciones administrados por la OFAC se aplican a todas las personas de los EE. UU., tanto individuos como entidades, donde sea que residan, y les exigen identificar, bloquear y segregar transacciones que involucren bienes de las partes sancionadas. Aunque la OFAC ha dijo que los regímenes de sanciones no se aplican a la publicación de software y tecnologías de preservación de la privacidad para se,16 la falta de implementación de medidas para evitar que las partes sancionadas abusen de estas tecnologías, como se analiza con más detalle a continuación, pone en riesgo las respuestas de la OFAC que podrían socavar la viabilidad de dichas tecnologías, como se hizo recientemente. el caso de Tornado Cash.17

Estándares KYC y monitoreo de transacciones

Aquellas personas físicas o jurídicas cuyos modelos de negocio sean clasificados como MSB deben cumplir con ciertos requisitos de recopilación de información y monitoreo de transacciones para cumplir con sus obligaciones bajo la BSA. Los MSB están obligados a obtener información KYC de las personas que utilizan sus servicios para realizar transacciones, a fin de verificar la identidad de dichas personas.18 Como mínimo, los MSB deben obtener el nombre, la dirección y el número de identificación fiscal de un usuario como parte del proceso KYC.19

Después de la incorporación, los MSB también deben monitorear las transacciones realizadas a través de sus plataformas e informar cualquier actividad sospechosa que pueda indicar una conducta ilegal mediante la presentación de Informes de actividades sospechosas (SAR). La BSA requiere que los MSB presenten un SAR dentro de los 30 días si saben o sospechan que una transacción en su plataforma puede implicar una actividad ilegal, siempre que dicha transacción implique la transferencia de al menos $2,000 en total. Para incentivar la presentación oportuna, la presentación adecuada de un SAR con respecto a una transacción protegerá a la MSB de toda responsabilidad civil relacionada con esa transacción.20

Si bien la BSA también impone otros requisitos de mantenimiento de registros e informes a los MSB, como la presentación de Informes de transacciones monetarias (CTR), este requisito actualmente no se aplica a los activos digitales y no es inmediatamente relevante para los propósitos presentes.21

Sanciones

La FinCEN tiene plena autoridad para administrar la BSA, promulgar normas en virtud de la misma y emprender acciones de ejecución contra quienes infrinjan la BSA, pero la OFAC tiene un mandato jurisdiccional mucho más amplio. La mayoría sanciones económicas provienen de la autoridad delegada al presidente en la Ley de poderes económicos de emergencia internacional (IEEPA) y la Ley de emergencias nacionales (NEA).22 Por lo tanto, las sanciones son un poder relacionado con la seguridad nacional y en tiempos de guerra promulgado a través de una Orden Ejecutiva. OFAC supervisa todas las transacciones financieras en los EE. UU. y puede sancionar a cualquier persona, entidad o país que represente una amenaza para la seguridad nacional. Como resultado, si una persona o entidad designada por la OFAC tiene un interés en cualquier transacción procesada a través de cualquier persona o entidad de los EE. UU. o propiedad en poder de esta, incluidas, entre otras, las entidades obligadas por la BSA, como los MSB y los bancos, la persona o entidad de los EE. UU. estaría obligado a (i) bloquear (congelar) la transacción prohibida, y cualquier cuenta o propiedad relacionada con la persona especificada, y/o (ii) colocar los fondos recibidos en relación con dicha transacción en una cuenta segregada y bloqueada, y ( iii) presentar ciertos informes ante la OFAC. En cualquier caso, ninguna persona o entidad estadounidense puede procesar dicha transacción y/o liberar dichos fondos hasta que la OFAC elimine a la persona o entidad en cuestión de la lista de sanciones, se rescinda el programa de sanciones aplicable o la OFAC autorice explícitamente la liberación de los fondos retenidos mediante la concesión de una licencia.23

Para las sanciones relacionadas con las transacciones de criptomonedas, la autoridad generalmente proviene de EO 13694, que se centró en "actividades cibernéticas maliciosas significativas."24 Las personas que violen las sanciones económicas pueden enfrentarse a sanciones civiles o penales.25 Cabe señalar que el estándar de responsabilidad administrativa o civil por violaciones de sanciones es responsabilidad estricta, lo que significa que uno puede ser considerado responsable por enviar o recibir una transacción o por no bloquear la propiedad asociada con una persona, entidad o país sancionado, incluso si no había intención de hacerlo.26 Esto impone efectivamente un requisito de diligencia debida para investigar el origen de los fondos cuando se realizan actividades financieras o comerciales. La responsabilidad penal, por otro lado, requiere una demostración de voluntad: que la persona que violó las sanciones tuvo la intención de hacerlo. Los procesos penales por violaciones de sanciones son presentados por el Departamento de Justicia bajo IEEPA o los estatutos de lavado de dinero codificados en el Título 18 del Código de EE. UU.27 Sin embargo, la conclusión importante con respecto a la responsabilidad de las sanciones y los requisitos de cumplimiento de la OFAC es que estas obligaciones se aplican a todos personas y entidades en los EE. UU. o que hacen negocios en los EE. UU. y no están vinculados a si la persona o entidad está o no cubierta por BSA.

Optimización de los protocolos de privacidad para mitigar el riesgo de financiación ilícita

El potencial de mejora de la privacidad que ofrecen las pruebas de conocimiento cero está en tensión con el marco regulatorio antes mencionado. La capacidad de la tecnología para proteger los detalles de las transacciones significa que es posible que no se preste fácilmente a un cumplimiento total de las regulaciones como los requisitos de la BSA, aunque sigue siendo una pregunta abierta si los contratos inteligentes y el código están sujetos a los requisitos de las regulaciones descritas y en qué medida. Como se mencionó anteriormente, en su guía de 2019, FinCEN exime explícitamente el código de software del alcance de la BSA y, por lo tanto, no se requiere que un protocolo verdaderamente descentralizado sin un individuo o grupo detrás de su operación recopile y retenga información. Información KYC o archivos SAR sobre los usuarios. De manera similar, los estatutos habilitadores y la orden ejecutiva de seguridad cibernética que regirían la imposición de cualquier sanción se refieren a “propiedad e intereses en la propiedad"De personas y entidades objetivo, lo que sugiere que el software y el código informático están fuera del alcance de las sanciones.28 Y reciente orientación de la OFAC parece indicar que la publicación de software no es en sí misma una actividad sancionable.29 Sin embargo, a la luz de la designación de la OFAC de ciertas direcciones de contratos inteligentes asociadas con Tornado Cash, esta conclusión está lejos de ser clara.

Sin embargo, las pruebas de conocimiento cero pueden diseñarse para mitigar algunos riesgos de exposición a actividades financieras ilícitas y responsabilidad por sanciones económicas a través de protocolos de mejora de la privacidad, incluida la mitigación de los mismos riesgos de seguridad nacional que las sanciones de la OFAC buscan abordar. En particular, existen varias medidas que los protocolos centrados en la privacidad podrían implementar para gestionar mejor estos riesgos, sin socavar su eficacia. A continuación se resumen tres medidas factibles, cada una de las cuales se evalúa en el contexto del protocolo de protección de la privacidad Tornado Cash.

El ejemplo de Tornado Cash

Una forma de demostrar el potencial de las pruebas de conocimiento cero para superar la elección binaria actual entre la responsabilidad potencial bajo los regímenes de sanciones existentes planteados por las tecnologías de mejora de la privacidad es a través de la lente de Tornado Cash – el protocolo de mejora de la privacidad sancionado recientemente por la OFAC. Tornado Cash es un protocolo desplegado en la cadena de bloques de Ethereum que busca anonimizar los activos de los usuarios para proteger su privacidad. Cualquiera podía enviar fondos desde su dirección de Ethereum a los contratos inteligentes de Tornado Cash, y esos fondos permanecerían depositados en los contratos hasta que el propietario decidiera retirarlos. Por lo general, los usuarios esperarían entre varias semanas, meses o incluso años antes de retirar dinero, ya que el período de tiempo intermedio (durante el cual otros usuarios depositan y retiran fondos) puede aumentar o disminuir la efectividad de las funciones de preservación de la privacidad de Tornado Cash. Tras el retiro, el protocolo utilizó tecnología de prueba de conocimiento cero para transferir los fondos a una nueva dirección de Ethereum, rompiendo el vínculo entre la dirección desde la cual los fondos se depositaron inicialmente en Tornado y la nueva dirección a la que luego se retiraron los fondos de Tornado.30 El protocolo Tornado Cash es inmutable, confiable y totalmente automatizado.31 El anonimato proporcionado por Tornado Cash dependía de que varios usuarios emplearan simultáneamente el servicio para romper la conexión entre las direcciones de billetera utilizadas para depósitos y retiros. Además, los usuarios mantenían un certificado que solo ellos podían revelar que acreditaba la propiedad de los tokens depositados. De acuerdo con el aumento reciente en el uso de mezcladores ilícitos, la plataforma Tornado Cash se usó de manera similar y frecuente para lavar fondos robados. Por ejemplo, en el hackeo del puente Ronin en abril de 2022, se robaron aproximadamente $600 millones del puente y se transfirieron a una dirección de Ethereum propiedad del atacante. Unos días después, los piratas movieron algunos de los fondos robados en efectivo Tornado.32 En agosto 8, 2022, OFAC designado, entre otras cosas, el sitio web tornado.cash y varias direcciones de Ethereum asociadas con el servicio, muchas de las cuales eran direcciones de contratos inteligentes sin un titular de clave identificable.33 En el anuncio público que acompaña a la designación, el Tesoro señaló más de $ 7 mil millones en ganancias ilícitas lavadas a través de Tornado Cash, incluidos $ 455 millones lavados por el sindicato de piratería patrocinado por el estado de Corea del Norte conocido como Lazarus Group, y sumas significativas asociadas con el Puente de la armonía34 y Atracos nómadas.35 Aunque los usuarios participaron en una cantidad significativa de actividades de transacciones legítimas a través de Tornado Cash, el Tesoro tomó la decisión de tomar medidas contra el protocolo y sus contratos inteligentes a pesar de los impactos colaterales considerables en terceros inocentes, incluida la prevención de que las personas no sancionadas retiren los fondos depositados totalmente legítimos. utilizando el protocolo. Este problema surge de la naturaleza descentralizada y sin custodia de Tornado Cash, lo que dificulta la identificación de una organización o persona responsable de sus actividades. Como resultado, la aplicación de técnicas tradicionales de aplicación de sanciones y el bloqueo de los derechos de propiedad en este contexto pueden plantear desafíos técnicos legales. Si bien dichos protocolos a veces se presentan únicamente como intentos de eludir los requisitos reglamentarios, desde una perspectiva de seguridad cibernética, la arquitectura técnica de Tornado Cash también puede representar la tecnología robusta de preservación de la privacidad necesaria para disuadir a terceros no autorizados y actores maliciosos de obtener información confidencial de individuos y empresas que operan en cadena. Se prefiere este enfoque y puede ser tecnológicamente muy superior a los controles operativos tradicionales que restringen el acceso a la información que imponen los sistemas de custodia más centralizados y que han demostrado ser cada vez más vulnerables a ataques maliciosos y amenazas internas.

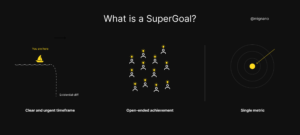

En su comunicado de prensa que acompaña a la designación de la OFAC, el Tesoro indicó que “[a] pesar de las garantías públicas de lo contrario, Tornado Cash ha fallado repetidamente en imponer controles efectivos diseñados para evitar que blanquee fondos para actores cibernéticos maliciosos. . . .”36 De hecho, y como se describe con más detalle a continuación, Tornado Cash tenía algunos controles técnicos para protegerse contra el uso de la plataforma para actividades financieras ilícitas. La pregunta es: ¿hubo controles técnicos más efectivos, como los que aprovechan las pruebas de conocimiento cero, que Tornado Cash podría haber implementado y que habrían persuadido al Tesoro de no tomar las medidas que tomó? Consideremos esas soluciones a prueba de conocimiento cero, incluidas algunas implementadas por Tornado Cash y otras que podrían mejorar la efectividad. Si bien ninguno de estos enfoques por sí solo es una bala de plata, en conjunto pueden mejorar la capacidad de detectar, disuadir e interrumpir la actividad financiera ilícita y el uso de protocolos de privacidad por parte de actores estatales sancionados. Estos son: (i) detección de depósitos: verificación de billeteras que realizan transacciones entrantes contra listas bloqueadas y listas permitidas; (ii) detección de retiros: verificación de billeteras que solicitan fondos devueltos contra listas bloqueadas y listas permitidas; y (iii) anonimización selectiva, una función que proporcionaría a los reguladores federales y las fuerzas del orden público acceso a la información de las transacciones.

Detección de depósitos

Los activos digitales nativos de la cadena de bloques de Ethereum o conectados a ella desde otra cadena pueden intercambiarse por ETH y depositarse en Tornado Cash en un intento por preservar la privacidad de las transacciones de los usuarios. Para evitar depósitos de activos provenientes de personas sancionadas o billeteras conectadas con exploits o hacks, Tornado Cash usó una verificación de depósitos que se basó en una "lista de bloqueo" de direcciones designadas. Sin embargo, el uso adicional de una "lista permitida" podría usarse para abordar las preocupaciones de seguridad nacional y al mismo tiempo minimizar los riesgos para los usuarios legales del protocolo, como se describe más adelante.

bloqueo

La detección de depósitos de Tornado Cash le permitió restringir automáticamente quién puede usar el protocolo bloqueando cualquier depósito propuesto de direcciones sancionadas o bloqueadas por el gobierno de EE. UU.. Tornado Cash logró esto utilizando una firma de análisis de blockchain servicio de Oracle en cadena para probar si una dirección está designada actualmente en listas de embargo económico o comercial (o "listas de bloqueo") de varias entidades, incluidos los EE. UU., la UE o la ONU37 Los contratos inteligentes de Tornado Cash "llamar" el contrato de la empresa de análisis antes de aceptar fondos en uno de sus grupos.38 Una solicitud de depósito fallaría si los fondos provienen de una de las direcciones bloqueadas incluidas en la lista de ciudadanos especialmente designados (SDN) de la empresa de análisis.

Si bien la selección de depósitos mediante listas de bloqueo es un buen primer paso, existen varios problemas prácticos con este mecanismo. En primer lugar, cuando los ciberdelincuentes roban fondos de una víctima, pueden mover los fondos inmediatamente a Tornado Cash antes de que la víctima se dé cuenta de que los fondos se han ido y, ciertamente, antes de que una empresa de análisis haya marcado los fondos como robados o en la lista SDN de su software. . En segundo lugar, en caso de que la dirección del ciberdelincuente se coloque en la lista SDN antes de depositar en Tornado Cash, el ladrón podría simplemente transferir los fondos a una nueva dirección e inmediatamente depositar los fondos en Tornado Cash desde esa nueva dirección, antes de que la nueva dirección se añade a la lista de sanciones. Los sindicatos de piratas informáticos sofisticados, como el Grupo Lazarus de la RPDC, utilizan estas técnicas con bastante eficacia para evitar la detección. Sin embargo, las empresas de análisis de blockchain intentan superar esta limitación mediante el uso de análisis de cambio de dirección y heurística para identificar billeteras no designadas que también están controladas por grupos designados.39 Por último, confiar en una entidad no gubernamental como árbitro de la verdad con respecto a quién o qué está en una lista de sanciones podría generar problemas de precisión que serían difíciles de identificar y rectificar. Por ejemplo, una empresa de análisis podría incluir por error una dirección en su lista de bloqueo, y no está claro si el propietario de dicha dirección tendría algún recurso para corregir el error (a diferencia del caso de las instituciones financieras tradicionales que pueden presentar quejas de sus clientes). También existe el problema de qué lista de sanciones se agrega, ya que todas las sanciones representan decisiones políticas del gobierno emisor.

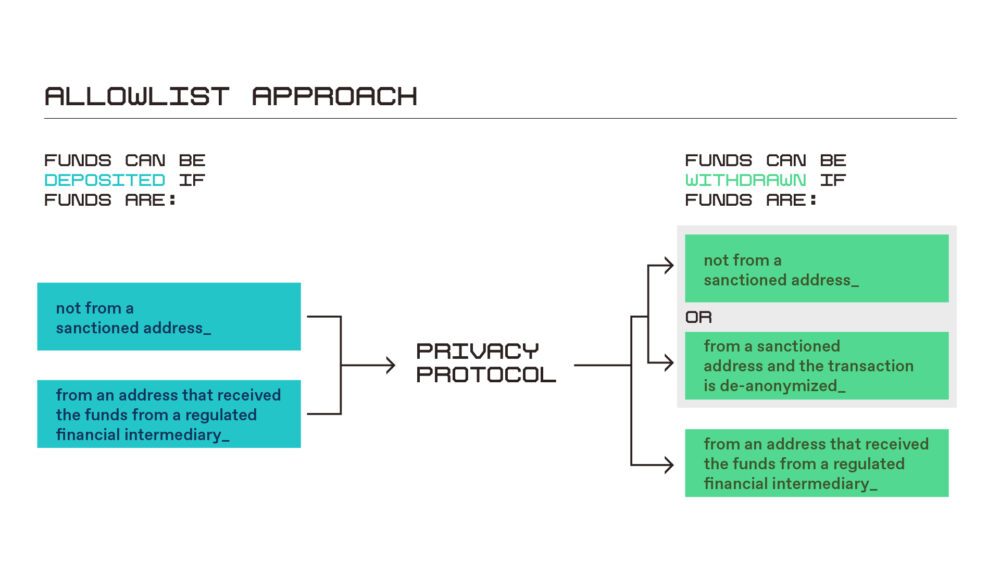

lista blanca

Con el fin de reducir el riesgo de que una empresa de análisis o una entidad gubernamental utilice listas de bloqueo para censurar injustamente a los usuarios respetuosos de la ley, los protocolos de preservación de la privacidad podrían considerar una forma más sólida de detección de depósitos que también se base en una "lista de permitidos" de direcciones de billeteras a las que no se aplicarían restricciones de detección de depósitos. Esa lista de permitidos consistiría en direcciones de billetera asociadas con intermediarios financieros regulados, como rampas de acceso fiduciarias como Coinbase, que realizan una evaluación KYC integral como parte de sus procesos de incorporación, evitando así la necesidad del protocolo de preservación de la privacidad para evaluar esas direcciones, como representado a continuación.

Este enfoque permitiría a un usuario depositar fondos en un protocolo de protección de la privacidad solo si la dirección de depósito (i) no está en la lista SDN de la empresa de análisis aplicable (es decir, la dirección no es en una lista negra) o (ii) recibió dichos fondos de un intermediario financiero regulado (es decir, la dirección is en la lista de permitidos). Esa lista blanca podría ser administrada y actualizada con el tiempo por la organización autónoma descentralizada (DAO) que controla el protocolo o podría obtenerse de un oráculo en cadena de direcciones asociadas con intermediarios financieros regulados (similar al oráculo de lista de bloqueo operado por Chainalysis). Ciertas tecnologías de preservación de la privacidad podrían llevar este concepto un paso más allá al unir su protocolo directamente con los intermediarios financieros regulados, lo que permite a los usuarios depositar fondos directamente de esos intermediarios en el protocolo, sin necesidad de transferir los fondos primero a una dirección de billetera separada.

El uso de una lista de bloqueo y una lista de permitidos como parte del proceso de selección de depósitos tiene varias ventajas distintas sobre un enfoque de solo lista de bloqueo. En primer lugar, un usuario legal que se agregue errónea o maliciosamente a una lista de bloqueo podría evitar la censura siempre que utilice un intermediario financiero regulado para depositar sus fondos en el protocolo. Y dado que la mayoría de los actores ilegales no deberían poder establecer una cuenta con un intermediario financiero regulado, no podrían aprovechar la lista de permitidos y permanecerían sujetos a la censura, lo que abordaría las preocupaciones de seguridad nacional. Además, un enfoque de lista blanca mejoraría la privacidad de los clientes de todos los intermediarios financieros regulados, ya que garantizaría su capacidad para disfrutar de los beneficios de los protocolos de preservación de la privacidad sin temor a la censura.

En última instancia, si bien la verificación de depósitos facilitaría las obligaciones de Tornado Cash de bloquear transacciones prohibidas, para otros proveedores de servicios de privacidad que pueden considerarse MSB y sujetos a la BSA, o para personas o entidades a las que se les puede solicitar que realicen una evaluación de riesgos relacionada con sanciones de actividades comerciales, no mejoraría las capacidades de monitoreo de transacciones de esas entidades para fines de evaluación de riesgos.40 La selección de depósitos es un buen primer paso, pero es poco probable que reduzca completamente el uso de financiamiento ilícito del protocolo.

Detección de abstinencia

Para aquellas direcciones de billetera que no están incluidas en una lista de permitidos como se describe anteriormente, un enfoque adicional para la detección de depósitos sería verificar los oráculos en el retiro y bloquear cualquier retiro propuesto por direcciones sancionadas o direcciones que se hayan identificado como asociadas con actividades ilegales. Por ejemplo, suponga que un actor ilícito envía fondos a Tornado Cash desde una dirección inmediatamente después de un ataque. En el momento del depósito, la dirección no está en la lista de permitidos y no ha sido identificada como asociada con fondos robados o personas o entidades sancionadas, y el depósito se completa con éxito. Sin embargo, si el actor ilícito intenta retirar los fondos en un momento posterior, y durante el período de tiempo intermedio la dirección se marca como asociada con fondos robados o en una lista de sanciones, entonces la solicitud de retiro fallará. Los fondos permanecerán congelados y el ladrón no podrá retirarlos. Este enfoque tiene múltiples beneficios. Primero, evita que el ladrón blanquee los fondos con el protocolo Tornado Cash. En segundo lugar, la implementación de Tornado Cash de un punto de control de retiro actúa como un elemento disuasorio y debería dejar en claro a los actores infames que si envían fondos robados a Tornado Cash, los contratos inteligentes podrían congelar esos fondos indefinidamente, impidiéndoles acceder a los frutos de su actividad ilícita. Tal disuasión solo afectaría a los ciberdelincuentes y no afectaría a los usuarios respetuosos de la ley de Tornado Cash. De hecho, dada la característica del período de tiempo de depósito discutida anteriormente, y la probabilidad de que los actores ilícitos estacionen fondos en Tornado Cash por períodos de tiempo más largos para anonimizar su fuente de manera más efectiva, esta función de detección de retiro sería muy útil en su capacidad para detectar actualizando continuamente las listas de sanciones del Tesoro.

Si bien la verificación de retiros puede abordar muchas de las deficiencias de la verificación de depósitos, al igual que la verificación de depósitos, hace poco para abordar las evaluaciones de riesgo necesarias.41 Además, perpetuaría la dependencia de Tornado Cash en el funcionamiento fiel de los oráculos de sanciones de las empresas de análisis de blockchain. Además, al igual que con la verificación de depósitos, también existe el problema de la censura del gobierno: solo en el caso de la verificación de retiros, el uso indebido de la lista de sanciones por parte del gobierno podría provocar que un usuario pierda sus fondos.

Desanonimización selectiva

La desanonimización selectiva es un tercer enfoque para cumplir con los posibles requisitos normativos y se presenta en dos formas: voluntaria e involuntaria.

Desanonimización selectiva voluntaria

A través de su función de recibo de depósito, Tornado Cash implementado una forma de eliminación del anonimato selectiva voluntaria, que brinda a una persona que cree que fue agregada por error a una lista de sanciones la opción de eliminar el anonimato de los detalles de su transacción para las partes seleccionadas o designadas.42 Si, en cambio, se combinara una función de anonimización voluntaria similar con la detección de retiros de las direcciones de billetera que no están en una lista de permitidos, un usuario podría optar por anonimizar su transacción, y el contrato Tornado responsable de los retiros eliminaría cualquier bloqueo como resultado de el proceso de selección de retiro descrito anteriormente. Como resultado, un usuario recibiría sus fondos, pero el usuario no habría recibido los beneficios de la tecnología de preservación de la privacidad de Tornado, ya que su dirección de retiro estaría claramente vinculada en la cadena a su dirección de depósito. La desanonimización voluntaria permitiría que protocolos como Tornado Cash aborden ciertas deficiencias de la detección de retiros (por ejemplo, los usuarios inocentes no correrían el riesgo de que se congelen sus fondos), pero también reduciría la efectividad de la detección de retiros como elemento disuasorio porque los malos actores luego podrían retirar sus fondos de Tornado simplemente eliminando el anonimato de su transacción. En ese escenario, los usuarios ilícitos no recibirían ningún beneficio por haber utilizado el servicio de mejora de la privacidad.

Desanonimización selectiva involuntaria

La desanonimización selectiva involuntaria es una medida adicional que podría integrarse en los contratos inteligentes de Tornado Cash para brindarle al gobierno la capacidad de rastrear y rastrear ganancias ilícitas. Si bien la aplicabilidad de los requisitos de la BSA a los servicios web3 sin custodia no es probable, la trazabilidad asociada con los protocolos de cadena de bloques representa un control clave para prevenir la actividad financiera ilícita de manera más amplia, incluso por parte de las partes sancionadas. La desanonimización selectiva involuntaria representa una herramienta poderosa para mantener la trazabilidad para fines autorizados mientras se protege la privacidad contra actores malintencionados y terceros no autorizados. La pregunta clave es, ¿quién mantiene la clave privada para desbloquear la trazabilidad?

Una solución puede implicar proporcionar una clave privada a una organización de tipo guardián neutral o una entidad de confianza similar, y otra clave privada a las autoridades gubernamentales. Ambas claves tendrían que usarse para eliminar el anonimato de una transacción de depósito y retiro que no se originó en una dirección de billetera en la lista de permitidos, y los detalles de dicha transacción solo se revelarían a la agencia de aplicación de la ley que solicitó tal des -anonimización. El papel de la organización guardiana sería resistir la desanonimización sin que las fuerzas del orden público obtengan y presenten primero una orden válida u orden judicial para la desanonimización. Esto no solo permitiría que las fuerzas del orden público identifiquen la dirección de origen que proporcionó los fondos utilizados para cualquier retiro de Tornado Cash, lo que permitiría al gobierno llevar a cabo su mandato de aplicación y seguridad nacional, sino que también aliviaría al gobierno de la carga de retener los claves, lo que sería subóptimo tanto para el gobierno como para los usuarios de Tornado Cash.

Hay varios desafíos asociados con este enfoque. Primero, no está claro qué entidades tendrían acceso a las claves privadas. Ninguna organización de portero conocida que esté en funcionamiento hoy en día está configurada para gestionar un proceso de este tipo. Además, existen numerosas cuestiones jurisdiccionales. ¿Todos los países, incluso los regímenes represivos, tendrán sus propias claves privadas que les proporcionen acceso a los datos de las transacciones? Si es así, ¿cómo se asegura uno de que tales regímenes no eliminen las transacciones de ciudadanos estadounidenses? Además, ¿cómo administrarían sus claves la organización de guardianes y las autoridades gubernamentales para asegurarse de que no puedan ser robadas? Estas preguntas no son nuevas. Aparecen en cada discusión sobre la custodia de claves, que es lo que es la desanonimización selectiva involuntaria. Esta solución es siempre impopular y está plagada de desafíos operativos: la idea de una "puerta trasera". No obstante, es una opción que los desarrolladores podrían considerar para satisfacer los requisitos normativos o mitigar el uso de plataformas con fines ilícitos.

Una posible solución a los desafíos anteriores sería permitir que un usuario, durante el retiro, elija qué clave pública quiere usar para cifrar la dirección.43 El contrato de Tornado Cash puede tener múltiples claves públicas de aplicación de la ley, digamos una clave pública para cada país. Durante el retiro, el usuario puede elegir con qué clave pública cifrar en función de su jurisdicción local. Es posible que el usuario deba proporcionar evidencia de su jurisdicción, y eso determinaría qué clave pública utiliza para el cifrado. Esa evidencia podría ocultarse bajo la prueba de conocimiento cero, de modo que nadie más que la agencia gubernamental relevante conozca la jurisdicción del retiro.44 En teoría, esto abordaría el problema de los regímenes represivos que tienen acceso a la clave secreta de una transacción, pero no aborda la posibilidad de que un gobierno malicioso pueda exigir a los poseedores de claves que proporcionen sus claves privadas bajo la apariencia de una buena fe, pero mala fe. - proceso legal.

Para aquellas entidades obligadas por la BSA, la desanonimización selectiva tendría el beneficio de retener la viabilidad regulatoria de la detección de retiros, incluida la capacidad de realizar la detección de sanciones exigida por la OFAC, así como la capacidad de recopilar información KYC y datos de transacciones, y potencialmente presentar SAR. Además, el método de eliminación del anonimato selectivo involuntario descrito anteriormente podría modificarse de manera que los dos poseedores de claves solo tuvieran claves privadas para la información específicamente requerida para ser recopilada, retenida e informada bajo la BSA (por ejemplo, información KYC y SAR), y podrían solo presente esas claves a la FinCEN y la OFAC, o a las fuerzas del orden tras la notificación de un proceso legal válido. Ese enfoque ayudaría a garantizar la privacidad de los datos de los usuarios, al tiempo que permitiría a las agencias gubernamentales cumplir con sus mandatos regulatorios.

Conclusión

Para que las tecnologías web3 florezcan en los Estados Unidos, el desarrollo de soluciones regulatorias que protejan la privacidad es crucial. Al formular estos enfoques, las pruebas de conocimiento cero pueden proporcionar una herramienta poderosa para evitar que los ciberdelincuentes y los actores estatales adversarios utilicen la tecnología blockchain para fines ilícitos y, al mismo tiempo, proteger la privacidad de la información personal, los datos y las actividades financieras de los usuarios. Según el modelo operativo y económico y las obligaciones de cumplimiento normativo para un protocolo o plataforma determinados, el uso de pruebas de conocimiento cero podría permitir la detección de depósitos, la detección de retiros y la anonimización selectiva para cumplir con esas obligaciones y proteger mejor el ecosistema del uso ilícito y prevenir daños a la seguridad de los EE.UU. y otras naciones. La diversidad de actividades en el espacio de blockchain puede requerir que los desarrolladores y fundadores consideren múltiples enfoques, incluidos los planteados en este documento, para abordar el riesgo de financiamiento ilícito.

Reiterando el principio previamente discutido de que los protocolos no deben ser regulados y que los desarrolladores deben tener total libertad para elegir si quieren o no adoptar restricciones a nivel de protocolo para aliviar estos importantes riesgos, Es la esperanza de los autores que estas ideas despierten una discusión creativa, más investigación y desarrollo en torno a las posibilidades de las pruebas de conocimiento cero entre constructores y legisladores por igual.

Descargue nuestra papel completo, o lea la publicación de resumen del blog esta página.

***

Notas finales

1 See El uso de Crypto Mixer alcanza máximos históricos en 2022, con actores estatales y ciberdelincuentes que contribuyen con un volumen significativo, Chainalysis (14 de julio de 2022), https://blog.chainalysis.com/reports/cryptocurrency-mixers; véase también El Tesoro de EE. UU. sanciona al criptomezclador Tornado Cash ampliamente utilizado, TRM Labs (8 de agosto de 2022), https://www.trmlabs.com/post/u-s-treasury-sanctions-widely-used-crypto-mixer-tornado-cash.

2 Miles Jennings, Regule las aplicaciones web3, no los protocolos, a16z Crypto (29 de septiembre de 2022), https://a16zcrypto.com/web3-regulation-apps-not-protocols/.

3 See encadenamiento, supra nota 1.

4 La forma en que un probador logra esto es codificando primero el enunciado que se probará como una serie de polinomios (la suma de una serie de términos algebraicos) que son idénticamente cero si y solo si el enunciado es verdadero. Esta codificación, a menudo llamada "aritmetización" de la declaración, es el paso mágico que hace posibles las pruebas de conocimiento cero. Luego, el probador convence al verificador de que los polinomios son, de hecho, idénticamente cero.

5 See encadenamiento, supra nota 1.

6 Vea cómo el Grupo Lazarus de Corea del Norte mueve fondos a través de Tornado Cash, TRM Labs (28 de abril de 2022), https://www.trmlabs.com/post/north-koreas-lazarus-group-moves-funds-through-tornado-cash.

7 “AML” es contra el lavado de dinero y “CFT” es contrarrestar el financiamiento del terrorismo. See Aleta. Crimen Enf't Network, Historia de las leyes contra el lavado de dinero, https://www.fincen.gov/history-anti-money-laundering-laws.

8 31 USC § 5311 y siguientes.

9 See Departamento del Tesoro de los Estados Unidos, Oficina de Control de Activos Extranjeros (OFAC) - Información y Programa de Sanciones, https://home.treasury.gov/policy-issues/office-of-foreign-assets-control-sanctions-programs-and-information.

10 Por ejemplo, en 2021, el presunto operador de Bitcoin Fog, un servicio de mezcla, fue arrestado y acusado de lavado de dinero, operación de un negocio de transmisión de dinero sin licencia y transmisión de dinero sin licencia en el Distrito de Columbia. See Comunicado de prensa, Departamento de Justicia de EE. UU., Individuo arrestado y acusado de operar el notorio "mezclador" de criptomonedas Darknet (28 de abril de 2021), https://www.justice.gov/opa/pr/individual-arrested-and-charged-operating-notorious-darknet-cryptocurrency-mixer.

11 31 USC § 5311.

12 Definiciones relacionadas con las empresas de servicios monetarios y el registro de las mismas, 64 federales. registro 45438 (agosto de 1999), https://www.govinfo.gov/content/pkg/FR-1999-08-20/pdf/FR-1999-08-20.pdf.

13 Aleta. Crimen Enf't Network, Aplicación de las regulaciones de FinCEN a las personas que administran, intercambian o usan monedas virtuales, FIN-2013-G001 (18 de marzo de 2013), https://www.fincen.gov/sites/default/files/shared/FIN-2013-G001.pdf.

14 La transmisión de dinero implica la transmisión de fondos, CVC o valor que sustituye a la moneda a otro lugar o persona por cualquier medio. See Aleta. Crimen Enf't Network, Aplicación de las regulaciones de FinCEN a ciertos modelos comerciales que involucran monedas virtuales convertibles, FIN-2019-G001 (9 de mayo de 2019), https://www.fincen.gov/sites/default/files/2019-05/FinCEN%20Guidance%20CVC%20FINAL%20508.pdf.

15 Id. a las 20, 23-24.

16 Preguntas frecuentes, Oficina del Departamento del Tesoro de EE. UU. de Control de Activos Extranjeros (“OFAC”), No. 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076 (“Si bien está prohibido realizar cualquier transacción con Tornado Cash o su propiedad bloqueada o intereses en la propiedad para las personas de los EE. UU., no está prohibido interactuar con el código fuente abierto en una forma que no implique una transacción prohibida con Tornado Cash. Por ejemplo, las normas de sanciones de los Estados Unidos no prohibirían a los estadounidenses copiar el código fuente abierto y ponerlo a disposición en línea para que otros lo vean…”).

17 Comunicado de prensa, Departamento del Tesoro de EE. UU., El Tesoro de EE. UU. sanciona al notorio mezclador de moneda virtual Tornado Cash (8 de agosto de 2022), https://home.treasury.gov/news/press-releases/jy0916.

18 Alexandra D. Comolli y Michele R. Korver, Navegando la primera ola de lavado de dinero con criptomonedas, 69 DOJ J. FED. L. y PRAC. 3 (2021).

19 31 CFR § 1010.410.

20 31 CFR § 1022.320(a)(1); 31 USC § 5318 (g) (3).

21 Los CTR requieren el informe de transacciones en efectivo o monedas de más de $ 10,000 realizadas por una persona o en su nombre, así como transacciones en múltiples divisas que suman más de $ 10,000 en un solo día. Actualmente no se aplican a los activos digitales, aunque hay una regla pendiente que podría expandir los requisitos similares a CTR a las transacciones de CVC que cumplan con ciertos criterios. See 31 CFR § 1010.311; véase también Aleta. Crimes Enf't Network, Aviso a los clientes: una guía de referencia de CTR, https://www.fincen.gov/sites/default/files/shared/CTRPamphlet.pdf.

22 See 50 USC § 1702 (a); Nina M Hart, Aplicación de sanciones económicas: una descripción general, Informes del Servicio de Investigación del Congreso (18 de marzo de 2022), https://crsreports.congress.gov/product/pdf/IF/IF12063.

23 Alimentados. Aleta. Consejo Examinador de Instituciones, Ley de secreto bancario (BSA)/Manual de examen contra el lavado de dinero (AML) (2021) https://bsaaml.ffiec.gov/manual/OfficeOfForeignAssetsControl/01.

24 See Preguntas frecuentes sobre sanciones cibernéticas de la OFAC, números 444, 445 y 447, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546. Las sanciones que involucran criptomonedas también pueden provenir de órdenes ejecutivas específicas de un país, como las que se refieren a Rusia, Irán o Corea del Norte.

25 See 31 CFR Apx. A a pinta. 501; 50 USC § 1705.

26 La responsabilidad civil surge sin tener conocimiento o motivo para saber que se estaba infringiendo una sanción.

27 Véase, por ejemplo,, 18 USC §§ 1956, 1957 y 1960.

28 See OFAC, Guía de cumplimiento de sanciones para la industria de la moneda virtual (15 de octubre de 2021) (que establece que los programas de cumplimiento de sanciones y las evaluaciones de riesgo se aplican a las "empresas"), https://home.treasury.gov/system/files/126/virtual_currency_guidance_brochure.pdf [en adelante: “Guía OFAC”]; pero mira Preguntas frecuentes, OFAC, No. 445, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546, (que establece que “[como] un asunto general, las personas de los EE. UU., incluidas las empresas que facilitan o participan en el comercio en línea, son responsables de garantizar que no participen en transacciones o tratos no autorizados con personas nombradas en cualquiera de las listas de sanciones de la OFAC u operen en jurisdicciones como objetivo de los programas integrales de sanciones. Dichas personas, incluidas las empresas de tecnología, deben desarrollar un programa de cumplimiento personalizado y basado en el riesgo, que puede incluir la verificación de la lista de sanciones u otras medidas apropiadas”).

29 Preguntas frecuentes, OFAC, No. 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076.

30 Ver generalmente efectivo tornado, https://tornado.cash (2022).

31 Una nueva versión de Tornado Cash, llamada Nova, admite transferencias directas de cuenta a cuenta sin tener que retirar fondos primero de Tornado. Ver generalmente tornado efectivo nova, https://nova.tornadocash.eth.link (2022).

32 Tim Hakki, Casi $ 7 millones de fondos de Ronin pirateados enviados a Privacy Mixer Tornado Cash, Descifrar (4 de abril de 2022), https://decrypt.co/96811/nearly-7m-hacked-ronin-funds-sent-privacy-mixer-tornado-cash.

33 See Preguntas frecuentes sobre sanciones cibernéticas de la OFAC, números 1076 y 1095, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546.

34 See Elizabeth Howcroft y otros, La criptoempresa estadounidense Harmony golpeada por un atraco de 100 millones de dólares, Reuters (24 de junio de 2022), https://www.reuters.com/technology/us-crypto-firm-harmony-hit-by-100-million-heist-2022-06-24.

35 See elizabeth howcroft, Nómada de la criptoempresa estadounidense golpeada por un robo de USD 190 millones, Reuters (3 de agosto de 2022), https://www.reuters.com/technology/us-crypto-firm-nomad-hit-by-190-million-theft-2022-08-02.

36 Ver supra nota 17.

37 Consulte el oráculo de Chainalysis para la detección de sanciones, Cadenaanálisis, https://go.chainalysis.com/chainalysis-oracle-docs.html.

38 jeff benson, La herramienta de privacidad de Ethereum, Tornado Cash, dice que usa Chainalysis para bloquear billeteras sancionadas, Descifrar (15 de abril de 2022), https://decrypt.co/97984/ethereum-privacytool-Tornado-cash-uses-chainalysis-block-sanctioned-wallets.

39 See Brian Armstrong y Vitalik Buterin hablan sobre descentralización, privacidad y más, Coinbase: Around the Block, a las 35:00 (30 de agosto de 2022) (disponible en Spotify), https://open.spotify.com/episode/2vzctO7qgvYqGLKbnMnqha?si=X3eu221IRvGIJn3kd4tWFA&nd=1; ver, por ejemplo, Ben Fisher, Estudio de caso de privacidad configurable: grupos de privacidad particionados, Espresso Systems (11 de septiembre de 2022), https://www.espressosys.com/blog/configurable-privacy-case-study-partitioned-privacy-pools.

40 See Orientación OFAC en 12-16 (que describe las obligaciones de evaluación de riesgos).

41 Id.

42 Ver generalmente efectivo tornado, Cumplimiento de Tornado.cash, Medio (3 de junio de 2020), https://tornado-cash.medium.com/tornado-cash-compliance-9abbf254a370.

43 El nuevo protocolo Tornado Nova admite transferencias privadas mientras los fondos están en el sistema Tornado. En este caso, la "dirección" encriptada bajo la clave pública de las fuerzas del orden público debe ser la cadena completa de transacciones que llevaron a los fondos que se están retirando actualmente: más datos que una sola dirección.

44 See Pez, supra nota 39.

***

Agradecimientos: Agradecemos a Jai Ramaswamy y Miles Jennings por sus comentarios y contribuciones a los conceptos del artículo, incluida la propuesta de "lista de permitidos" de Miles. Gracias también a David Sverdlov que ayudó a armar esto.

***

Editor: Robert Hackett

***

jose burleson es abogado general asociado en a16z crypto, donde asesora a la firma y a las empresas de su cartera en asuntos legales, de gobernanza y de descentralización.

michele korver es el jefe de regulación en a16z crypto. Anteriormente se desempeñó como asesora principal de moneda digital de FinCEN, consejera de moneda digital del DOJ y como fiscal federal adjunta.

Dan Boneh es asesor senior de investigación en a16z crypto. Es profesor de informática en la Universidad de Stanford, donde dirige su Grupo de Criptografía Aplicada; codirige el Centro Stanford para la Investigación de Blockchain; y codirige el Laboratorio de Seguridad Informática de Stanford.

***

Las opiniones expresadas aquí son las del personal individual de AH Capital Management, LLC ("a16z") citado y no son las opiniones de a16z o sus afiliados. Cierta información contenida aquí se ha obtenido de fuentes de terceros, incluso de compañías de cartera de fondos administrados por a16z. Si bien se tomó de fuentes que se consideran confiables, a16z no ha verificado de forma independiente dicha información y no hace declaraciones sobre la precisión actual o duradera de la información o su idoneidad para una situación determinada. Además, este contenido puede incluir anuncios de terceros; a16z no ha revisado dichos anuncios y no respalda ningún contenido publicitario incluido en ellos.

Este contenido se proporciona solo con fines informativos y no debe considerarse como asesoramiento legal, comercial, de inversión o fiscal. Debe consultar a sus propios asesores sobre estos asuntos. Las referencias a cualquier valor o activo digital son solo para fines ilustrativos y no constituyen una recomendación de inversión ni una oferta para proporcionar servicios de asesoramiento de inversión. Además, este contenido no está dirigido ni destinado a ser utilizado por ningún inversionista o posible inversionista, y bajo ninguna circunstancia se puede confiar en él al tomar una decisión de invertir en cualquier fondo administrado por a16z. (Una oferta para invertir en un fondo a16z se realizará solo mediante el memorando de colocación privada, el acuerdo de suscripción y otra documentación relevante de dicho fondo y debe leerse en su totalidad). Cualquier inversión o compañía de cartera mencionada, referida o descritos no son representativos de todas las inversiones en vehículos administrados por a16z, y no puede garantizarse que las inversiones serán rentables o que otras inversiones realizadas en el futuro tendrán características o resultados similares. Una lista de inversiones realizadas por fondos administrados por Andreessen Horowitz (excluyendo inversiones para las cuales el emisor no ha otorgado permiso para que a16z divulgue públicamente, así como inversiones no anunciadas en activos digitales que cotizan en bolsa) está disponible en https://a16z.com/investments /.

Los cuadros y gráficos proporcionados en el interior tienen únicamente fines informativos y no se debe confiar en ellos al tomar cualquier decisión de inversión. El rendimiento pasado no es indicativo de resultados futuros. El contenido habla sólo a partir de la fecha indicada. Todas las proyecciones, estimaciones, pronósticos, objetivos, perspectivas y/u opiniones expresadas en estos materiales están sujetas a cambios sin previo aviso y pueden diferir o ser contrarias a las opiniones expresadas por otros. Consulte https://a16z.com/disclosures para obtener información adicional importante.

- cripto a16z

- Andreessen Horowitz

- Bitcoin

- blockchain

- cumplimiento de blockchain

- conferencia de la cadena de bloque

- coinbase

- Coingenius

- Consenso

- Cripto y Web3

- conferencia criptográfica

- minería criptográfica

- criptomoneda

- Descentralizado

- DeFi

- Acciones digitales

- Etereum

- máquina de aprendizaje

- token no fungible

- Platón

- platón ai

- Inteligencia de datos de Platón

- platoblockchain

- PlatónDatos

- juego de platos

- Política y regulación

- Polígono

- prueba de participación

- Seguridad y Privacidad

- W3

- zephyrnet

- pruebas de cero conocimiento