Tiempo de leer: 6 minutosLos creadores de laberintos amenazan con publicar los datos confidenciales de las víctimas a menos que se pague el rescate. El equipo de seguridad cibernética de Comodo también encuentra el grupo de ecuaciones mutex en el último ataque.

El ransomware dio un nuevo giro siniestro a principios de 2020, evolucionando de un modelo sencillo de cifrar y luego extorsionar a un asalto en toda regla contra los datos, los secretos y la reputación de una empresa. El ataque de ransomware 'tradicional' es un modelo muy discutido que ha sido ampliamente cubierto en este blog y en otras publicaciones. En resumen, todos los archivos en un sistema de destino están bloqueados con un algoritmo de cifrado fuerte, y el usuario debe pagar al atacante una tarifa de rescate para desbloquearlos. No software de seguridad o un experto en informática puede descifrar esos archivos, lo que hace de este uno de los ataques más peligrosos que una empresa puede enfrentar. Ransomware paraliza a las empresas que necesitan sus archivos para las operaciones diarias y las acorrala en un rincón donde deben pagar la tarifa o tratar de seguir luchando sin tener acceso a sus datos.

Bueno, por extraño que parezca, algún día podríamos mirar hacia atrás al 'viejo ransomware' con una sensación de nostalgia y añorar esos tiempos más simples. Parece que el ataque tradicional fue solo los primeros pasos de una fraternidad criminal que se puso de pie con el modelo de cifrado, usándolo como un bloque de construcción desde el cual pueden construir ataques aún más efectivos. Siga leyendo para averiguar por qué.

Después de un ataque de ransomware, algunas compañías pagaron la tarifa para recuperar sus datos, pero otras decidieron no revelar el ataque ni pagar el rescate. En su lugar, reconstruyeron sus datos a partir de copias de seguridad o por otros medios, y gradualmente volvieron a la normalidad. Claramente molestó a los desarrolladores de Maze que algunas víctimas simplemente ignoraban todo su arduo trabajo, por lo que comenzaron a crear un mayor incentivo para que pagaran. Este incentivo vino en forma de exfiltrar los archivos de la compañía y amenazar con liberarlos al público si no pagaban la tarifa. Los creadores de Maze incluso llegaron a crear un sitio web 'vergonzoso' que enumera las compañías que han sido víctimas de su ransomware pero que aún no han pagado el rescate.

Esto presenta un doble o incluso triple golpe particularmente vicioso para la víctima. No solo son inaccesibles sus archivos, un golpe potencialmente devastador para organizaciones como hospitales e instituciones financieras, sino que ahora corren el riesgo de que sus datos se divulguen al público o se vendan a uno de sus competidores. Por supuesto, este es un dolor de cabeza aún mayor para las empresas que están obligadas por las leyes de confidencialidad del cliente. También existe la pérdida de reputación y el posible impacto en la valoración del mercado de valores si la violación se hace pública. En tercer lugar, si habían tratado de ocultar el ataque en primer lugar, se enfrentan a ser aplastados por las regulaciones que requieren que las compañías revelen cualquier violación de esta naturaleza.

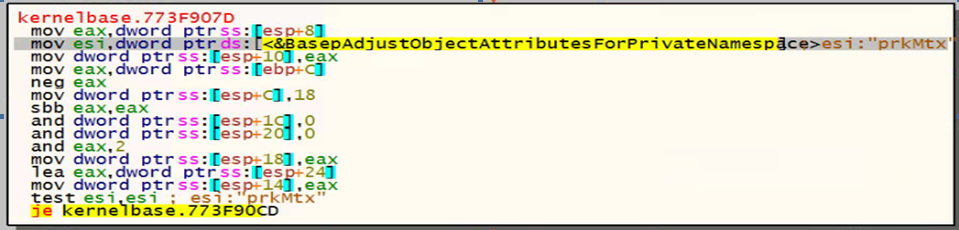

¿No es una bonita foto? De hecho, el FBI vio a Maze como una amenaza tan grave que emitió una advertencia a las empresas al respecto. Con la ayuda de Seguridad cibernética de Comodo equipo, este blog analiza más de cerca el funcionamiento del nuevo ransomware Maze. Un elemento destacado de la parte superior es la presencia del objeto mutex 'prkMtx' en el código. Este objeto es utilizado por la biblioteca de explotación del Grupo de ecuaciones, 'gPrivLibh'. Para aquellos de ustedes que viven fuera del nicho de análisis de amenazas, Equation Group es un equipo de desarrollo estrechamente relacionado con los ataques Stuxnet y Flame. Muchos expertos creen que el grupo tiene vínculos con la NSA. Los desarrolladores de Maze obviamente cooptaron el mutex y lo pusieron en uso en su ransomware, ilustrando que 'malware es malware', sin importar las intenciones subjetivas 'buenas' de los autores originales.

¿Qué es el ransomware Maze?

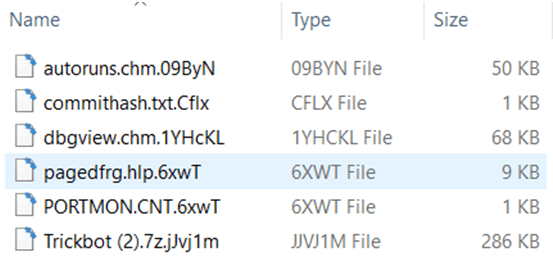

Maze ransomware, anteriormente conocido como ChaCha, se distribuye a través de correos electrónicos de malspam que tienen el malware como un archivo adjunto, a través de kits de exploits como Spleevo y Fallout, y al romper las conexiones RDP que tienen contraseñas débiles. Su carga útil es cifrar todos los datos en las unidades de una víctima con cifrado RSA-2048 y el cifrado de flujo chacha20, luego exigir una tarifa de rescate para descifrar los datos. La imagen a continuación muestra las diversas extensiones que Maze agrega a los archivos cifrados:

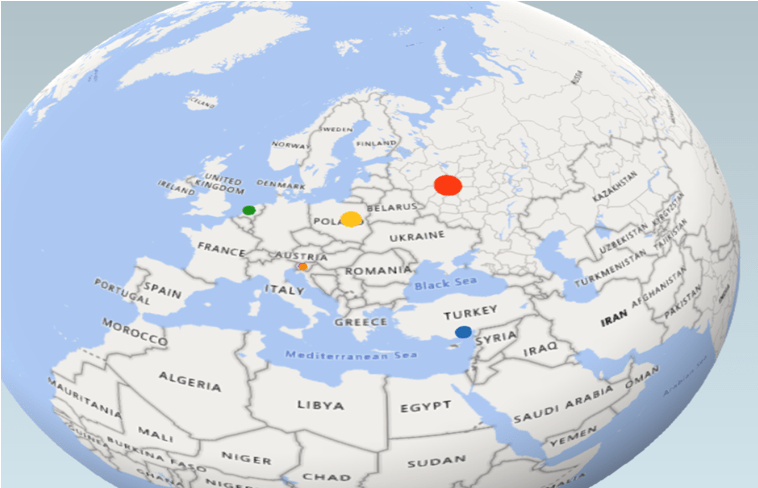

El malware luego coloca un mensaje de rescate en el escritorio del usuario. Los investigadores de Comodo han identificado los 5 principales servidores de comunicación de Maze en Rusia, Polonia, Turquía, Países Bajos y Austria:

Anatomía de un ataque de laberinto

Maze es una familia altamente sofisticada que tiene fuertes excepciones de varios niveles y técnicas anti-depuración que impiden que los equipos de investigación accedan al contenido original del ransomware. El equipo de investigación de amenazas de Comodo logró superar estas barreras para desenterrar detalles nunca antes vistos.

Hay tres partes en el análisis:

A) Lista de IP, extensiones web y URL codificadas

B) Proceso de encriptación de archivos

C) Pantalla de bloqueo, notas de descifrado y enlace de descifrado

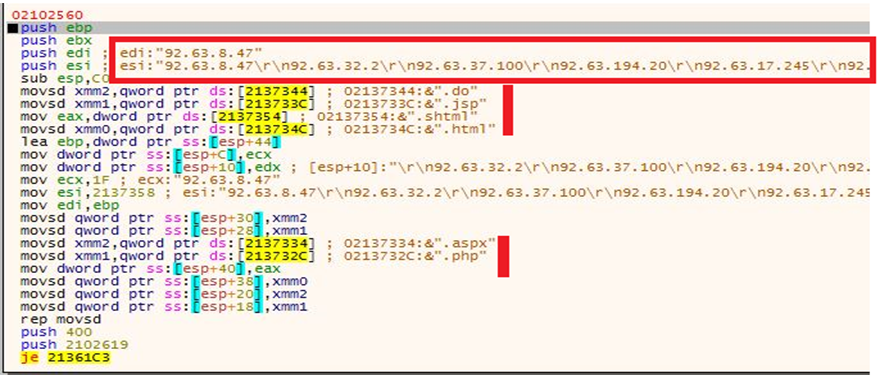

A) Lista de IP, extensiones web y URL codificadas

La lista IP de Maze incluye 14 direcciones IP codificadas, lo que indica una amplia distribución de servidores. Las direcciones en la lista son:

92.63.8.47

92.63.32.2

92.63.37.100

92.63.194.20

92.63.17.245

92.63.32.55

92.63.11.151

92.63.194.3

92.63.15.8

92.63.29.137

92.63.32.57

92.63.15.56

92.63.32.52

92.63.15.6

También hay 6 extensiones web codificadas: '.do', '.jsp', '.shtml', '.html', '.aspx' y '.php':

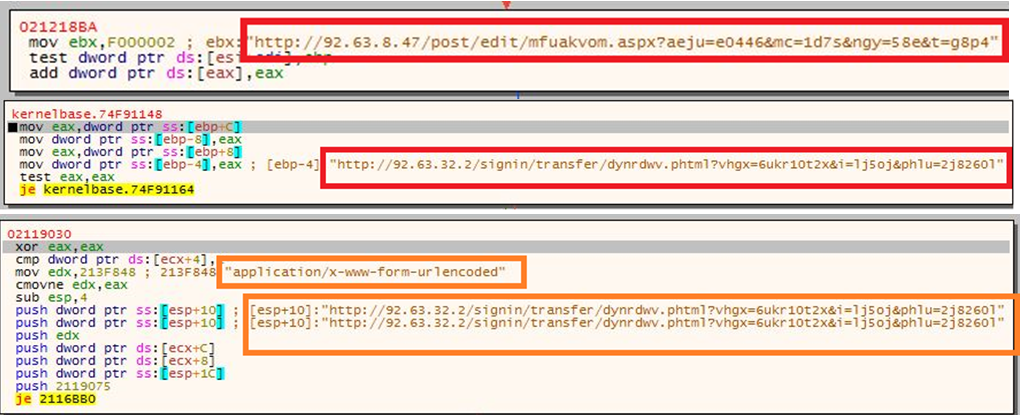

Maze utiliza las siguientes formaciones de URL ('publicar / editar' y 'firmar / transferir'):

B) Proceso de cifrado de archivos Ransomware:

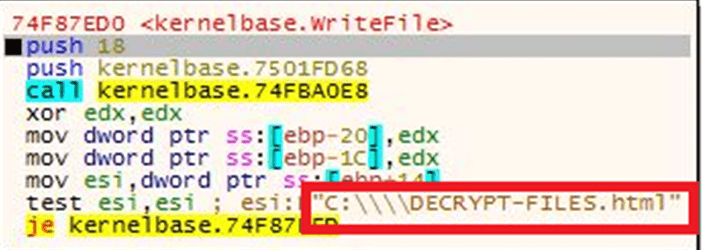

Maze crea un inventario de todos los archivos / carpetas en la unidad del sistema de la máquina víctima, y los enumera en un archivo llamado 'DECRYPT-FILES.html':

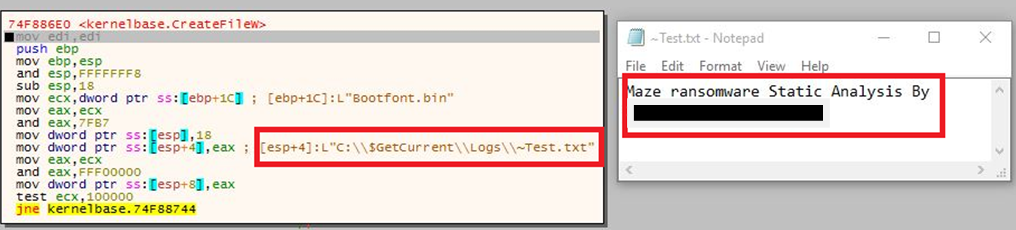

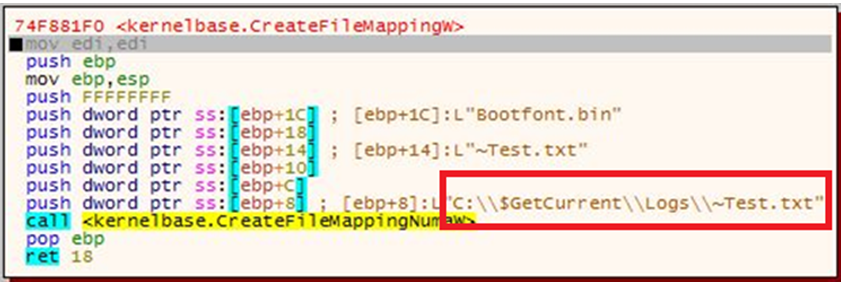

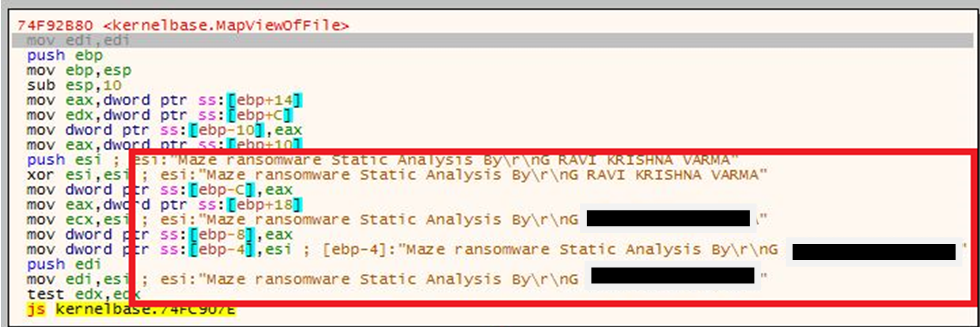

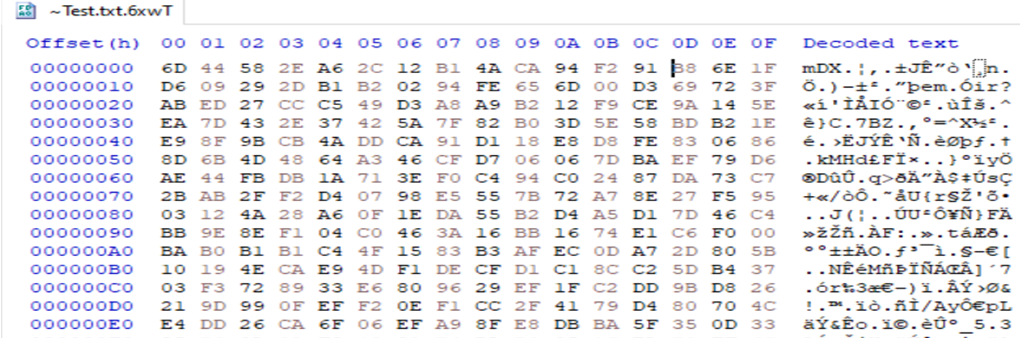

El equipo de Comodo verificó la complejidad del cifrado de Maze ejecutando un archivo de prueba a través de su proceso de cifrado. El archivo, llamado '~ Test.txt', fue encriptado con llamadas API CreateFileW, ReadFile, CreateFileMappingW y MapViewOfFile:

La siguiente captura de pantalla muestra el contenido del archivo antes del cifrado:

La versión posterior al cifrado y su volcado hexadecimal se muestran a continuación:

C) Pantalla de bloqueo, notas de descifrado y enlace de descifrado

La nota de rescate de Maze no solo explica lo que sucedió y cómo pagar, sino que pasa mucho tiempo tratando de "vender" la ruta de pago a la víctima. Los piratas informáticos parecen haberse dado cuenta de que los mensajes de miedo y las amenazas son una técnica de conversión de clientes deficiente, y se han movido a mensajes más persuasivos para cerrar la 'venta' antes.

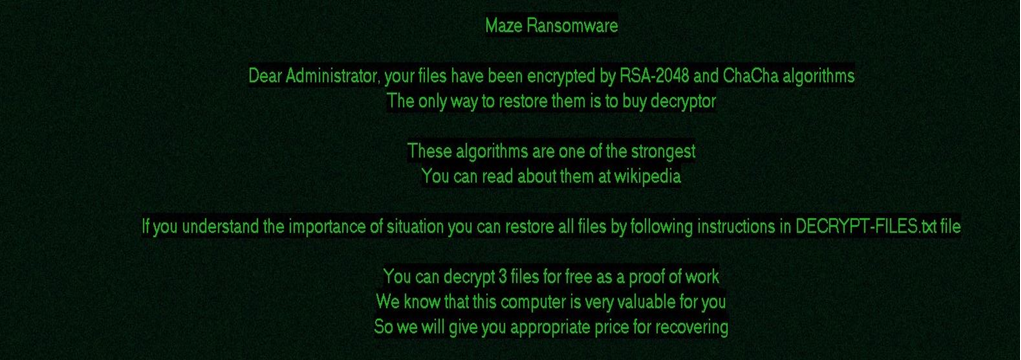

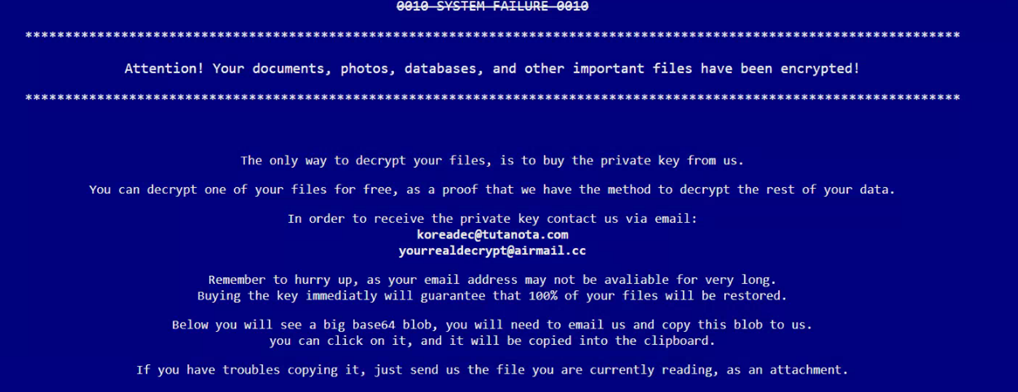

La pantalla de bloqueo le dice al usuario que sus archivos han sido encriptados y promociona la fortaleza de los algoritmos utilizados. La página incluso alienta al usuario a investigar los algoritmos para confirmar sus afirmaciones. Presumiblemente, esto es para acelerar los pagos al disuadir al usuario de perder el tiempo tratando de recuperar los archivos. Como una técnica de ventas distópica, también permiten a la víctima descifrar 3 archivos gratis para demostrar que su descifrador funciona. La esperanza es que es más probable que el usuario pague si tiene pruebas sólidas de que el proceso de descifrado realmente funciona:

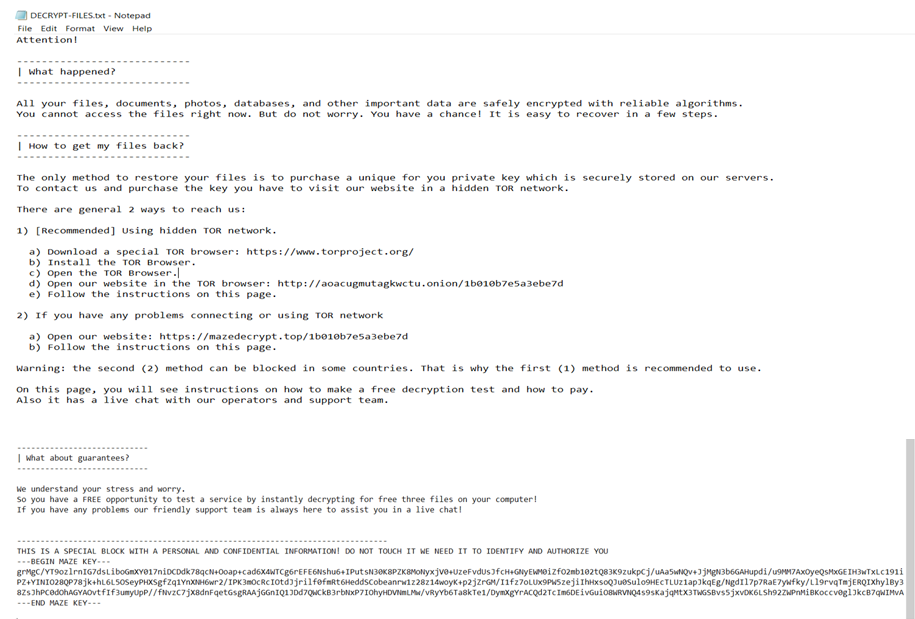

La nota adjunta reitera la gravedad de la situación y contiene instrucciones detalladas sobre cómo comunicarse con los piratas informáticos para realizar el pago. La nota es clara y bien diseñada, tomando prestado el estilo de las páginas de preguntas frecuentes principales con encabezados como '¿Qué pasó?' y '¿Cómo recupero mis archivos?':

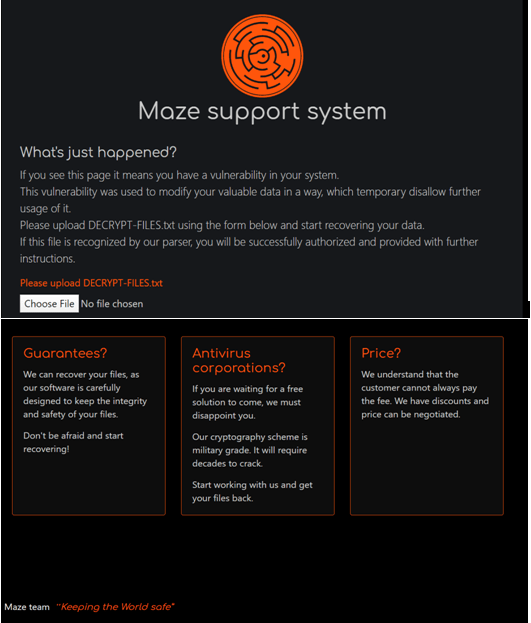

La segunda opción en la nota alienta al usuario a visitar su sitio web de información en https://mazedecrypt.top/2b1b010e7a5ebe3d. Una vez más, el sitio ofrece pruebas de una operación de marketing ingeniosa con mensajes relajantes para tranquilizar al usuario de que el pago es la decisión correcta. Refiriéndose a las víctimas como 'clientes', pretende ser un sitio de soporte independiente dedicado a la noble misión de guardar los archivos del usuario:

El sitio le pide al usuario que cargue su archivo 'DECRYPT-FILES.txt' para que los hackers puedan identificar a la víctima.

No se declaran abiertamente cargos por el descifrado, más bien la etapa 2 del chantaje alienta al usuario a contactar koreadec@tutanota.com y yourealdecrypt@airmail.cc para 'negociar' un precio:

Software de protección contra ransomware

El puesto El ransomware evolucionó: el nuevo ataque Maze agrega la amenaza de publicación de datos al modelo de ransomware existente apareció por primera vez en Comodo News e información de seguridad de Internet.

- Coinsmart. El mejor intercambio de Bitcoin y criptografía de Europa.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. ACCESO LIBRE.

- CriptoHawk. Radar de altcoins. Prueba gratis.

- Fuente: https://blog.comodo.com/pc-security/new-maze-attack-adds-threat-of-data-publication-to-existing-ransomware-model/

- "

- 11

- 2020

- a

- Nuestra Empresa

- acelerar

- de la máquina

- el acceso

- direcciones

- algoritmo

- algoritmos

- Todos

- análisis

- Analytics

- abejas

- Austria

- Autorzy

- copias de seguridad

- las barreras

- antes

- "Ser"

- a continuación

- Bloquear

- Blog

- Tomando Prestado

- incumplimiento

- infracciones

- build

- Construir la

- negocios

- cargos

- reclamaciones

- más cerca

- código

- Comunicación

- Empresas

- compañía

- De la empresa

- competidores

- computadora

- Conexiones

- contacte

- contiene

- contenido

- Para crear

- crea

- Creamos

- creadores

- Abogados de

- ciber

- seguridad cibernética

- datos

- día

- decidido

- Koops

- a dedicados

- Demanda

- computadora de escritorio

- detallado

- detalles

- desarrolladores

- Desarrollo

- Pantalla

- distribuidos

- doble

- el lado de la transmisión

- arrojar

- Temprano en la

- Eficaz

- anima

- cifrado

- evolución

- existente

- experto

- expertos

- Explotar

- extensiones

- Cara

- polvillo radiactivo

- familia

- Preguntas Frecuentes

- FBI

- Pies

- financiero

- Instituciones financieras

- la búsqueda de

- Nombre

- siguiendo

- formulario

- Gratuito

- Desde

- conseguir

- mayor

- Grupo procesos

- Grupo

- los piratas informáticos

- pasó

- intenso trabajo

- ayuda

- Esconder

- altamente

- esperanza

- hospitales

- Cómo

- Como Hacer

- HTTPS

- Identifique

- imagen

- incluye

- independientes

- información

- instituciones

- Internet

- Internet Security

- inventario

- IP

- Direcciones IP

- IT

- conocido

- más reciente

- leyes

- Biblioteca

- que otros

- Lista

- Listas

- para vivir

- cerrado

- Mira

- máquina

- Corriente principal

- para lograr

- Realizar

- el malware

- gestionado

- Marketing

- Materia

- significa

- la vida

- mensajería

- podría

- misión

- modelo

- más,

- MEJOR DE TU

- Naturaleza

- Neither

- Países Bajos

- noticias

- Notas

- Ofertas

- Inteligente

- Operaciones

- Optión

- solicite

- para las fiestas.

- Otro

- dinero

- particularmente

- contraseñas

- Pagar

- pago

- pagos

- imagen

- Polonia

- pobre

- posible

- presencia

- regalos

- bastante

- precio

- prueba

- Protección

- público

- publicaciones

- publicar

- Rescate

- ransomware

- Ataque de ransomware

- realizado

- Recuperar

- reglamentos

- ,

- liberado

- reputación

- exigir

- la investigación

- investigadores

- Riesgo

- Ruta

- correr

- Rusia

- ventas

- ahorro

- Pantalla

- EN LINEA

- sentido

- grave

- set

- mostrado

- página web

- situación

- So

- vendido

- sólido

- algo

- sofisticado

- Etapa

- dijo

- stream

- fuerza

- fuerte

- papa

- SOPORTE

- te

- Target

- equipo

- equipos

- técnicas

- decirles

- test

- El proyecto

- amenazas

- Tres

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- equipo

- veces

- parte superior

- top 5

- seguir

- tradicional

- Turquía

- desbloquear

- utilizan el

- Valuación

- diversos

- versión

- las víctimas

- web

- Página web

- ¿

- QUIENES

- sin

- Actividades:

- funciona

- mundo