Tiempo de leer: 3 minutos

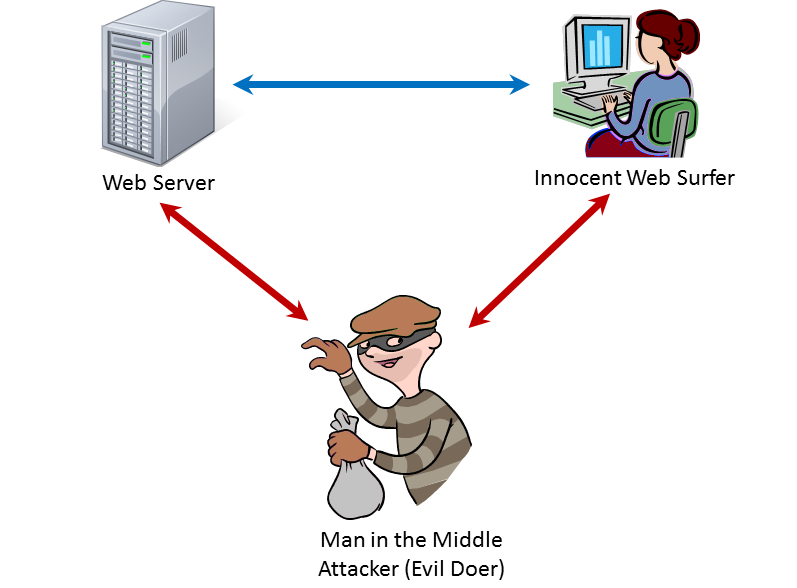

Cuando eras un niño, suponiendo que en verdad habías crecido, ¿alguna vez jugaste el juego “Man in the Middle”? Ahí es donde dos jugadores juegan un juego de atrapar una pelota grande, pero deben lanzarla por encima de la cabeza de un tercer jugador en el medio. El jugador en el medio gana el juego si puede interceptar la pelota.

Cuando eras un niño, suponiendo que en verdad habías crecido, ¿alguna vez jugaste el juego “Man in the Middle”? Ahí es donde dos jugadores juegan un juego de atrapar una pelota grande, pero deben lanzarla por encima de la cabeza de un tercer jugador en el medio. El jugador en el medio gana el juego si puede interceptar la pelota.

En seguridad de red, un “Hombre en el medio ataque” se refiere a un hacker que es capaz de insertarse en medio de la comunicación entre un sistema cliente y un sistema servidor. Engaña al cliente haciéndole creer que él es el servidor y al servidor haciéndole creer que es el cliente. Si el hacker tiene éxito, gana y los objetivos del ataque pierden. Dependiendo de cuán nefasto sea el atacante, podría perder mucho tiempo.

Los ataques Man in the Middle (MIM) se pueden usar para monitorear el tráfico de la red para robar datos valiosos o credenciales de seguridad, como ID y contraseñas. Se puede utilizar para generar un ataque de denegación de servicio que ralentiza o detiene la comunicación de red. Se puede utilizar para redirigir a un visitante del sitio web a un sitio falso como parte de un plan delictivo. Se puede utilizar para interceptar archivos y correos electrónicos. Se puede utilizar para infectar el cliente y el servidor con un virus.

Por ejemplo, un usuario va al sitio web de su banco para realizar operaciones bancarias en línea. Sin embargo, un hombre en el medio del ataque lo redirige a un sitio web falso que se parece al del banco. El hacker captura el inicio de sesión y la información de la cuenta del usuario. Puede procesar las transacciones del usuario para que no sepan que algo anda mal, hasta que encuentren su cuenta allanada más tarde por el hacker.

La comunicación web es una preocupación particular porque el protocolo de transferencia de hipertexto (HTTP) utiliza mensajes de texto ASCII transferidos de forma asíncrona. HTTP no establece una conexión continua requerida por seguridad. Con http, es relativamente sencillo para un hacker interceptar, leer y modificar mensajes. Antes de que Internet pudiera comercializarse en 1994, tenía que haber una forma de crear conexiones seguras con mensajes cifrados.

Netscape se creó de esa manera con el protocolo Secure Socket Layer (SSL) que funciona junto con HTTP para proporcionar conexiones cifradas y seguras en Internet. ¡Nunca proporcionaría información personal en un sitio web a menos que vea https en la línea de dirección! Sin embargo, la estrategia de cifrado utilizada por SSL puede dejar una apertura para un ataque MIM. El navegador envía un mensaje al servidor web para iniciar el proceso y el servidor responde con la información para crear la conexión segura en un archivo llamado certificado. Incluye un valor llamado "clave" que el navegador necesita para cifrar sus mensajes para el servidor. Si un pirata informático puede crear un proceso MIM, puede sustituir su propia clave por la del servidor web. Luego puede leer y editar los mensajes del navegador. Puede hacer lo mismo con los mensajes del servidor.

Ahora, aquí está la parte realmente aterradora. Hay tutoriales sobre cómo crear un MIM en Internet, incluidos videos de YouTube. Si eso no es suficiente, hay herramientas disponibles en la web que automatizarán y simplificarán el proceso de creación de un MIM. ¿Cómo pueden los poderes fácticos permitir que eso suceda? Además de una pequeña cosa llamada Primera Enmienda, existen usos legítimos para MIM. Las empresas pueden monitorear el uso de los recursos de la empresa por parte de los empleados. Usan MIM para ver lo que hacen los empleados y para leer sus correos electrónicos. Suena un poco espeluznante, pero los empleados a menudo abusan de sus privilegios y los empleadores tienen derecho a saber.

Afortunadamente, se incorporó otra función para SSL para hacer frente a este problema. Un certificado SSL incluye un campo para una "firma". La firma es el nombre de una parte que ha verificado que el certificado se origina en el sitio con el que intenta comunicarse. Un proceso MIM aún puede tener éxito si el certificado ha sido revocado o está "autofirmado". Un certificado autofirmado está firmado por el propio sitio.

Sin embargo, si el certificado está firmado por un tercero llamado Autoridad de certificación (CA), el navegador tiene la seguridad de que el certificado se emite al propietario del sitio.

¿Problema resuelto? Parcialmente, pero hay una cosa más a considerar.

Hay diferentes niveles de garantía proporcionados por una CA. Para transacciones importantes, particularmente Transacciones financieras, desea que los usuarios de su sitio estén seguros de que usted es una operación legítima en curso. Para ello, debe obtener un Validación mejorada (EV) SSL el más alto nivel de garantía proporcionado.

¡Con EV de Comodo, usted y todos los visitantes de un sitio web pueden estar atentos al "Hombre en el medio"!.

PRUEBA GRATUITA OBTENGA SU TARJETA DE SEGURIDAD INSTANTÁNEA GRATIS

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- Ciberseguridad Comodo

- departamento de seguridad nacional

- billeteras digitales

- comercio electrónico

- cortafuegos

- Kaspersky

- el malware

- Mcafee

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- VPN

- seguridad del sitio web

- zephyrnet