El grupo detrás de un sofisticado troyano de acceso remoto, SilverRAT, tiene vínculos tanto con Turquía como con Siria y planea lanzar una versión actualizada de la herramienta para permitir el control de sistemas Windows y dispositivos Android comprometidos.

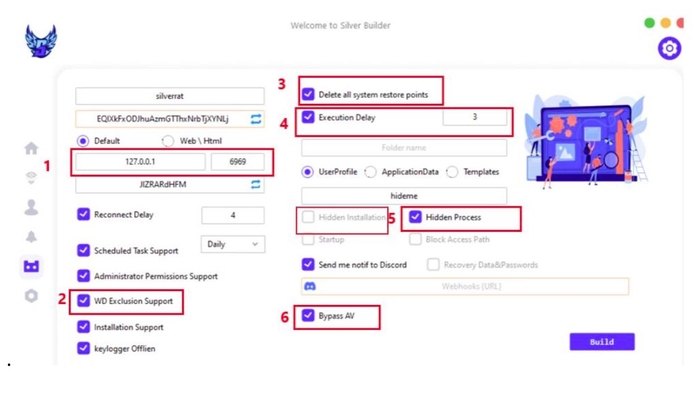

Según un análisis de amenazas publicado el 3 de enero, SilverRAT v1, que actualmente funciona solo en sistemas Windows, permite la creación de malware para ataques de registro de teclas y ransomware, e incluye características destructivas, como la capacidad de eliminar puntos de restauración del sistema, investigadores de Cyfirma, con sede en Singapur afirmado en su análisis.

SilverRAT Builder permite varias funciones

SilverRAT muestra que los grupos cibercriminales de la región se están volviendo más sofisticados, según el análisis de Cyfirma. La primera versión de SilverRAT, cuyo código fuente fue filtrado por desconocidos en octubre, consiste en un constructor que permite al usuario construir un troyano de acceso remoto con características específicas.

Las características más interesantes, según el análisis de Cyfirma, incluyen el uso de una dirección IP o una página web para comando y control, omisiones para software antivirus, la capacidad de borrar puntos de restauración del sistema y la ejecución retrasada de cargas útiles.

Según el análisis de Cyfirma, al menos dos actores de amenazas, uno que usa el identificador "Dangerous silver" y el segundo que usa "Monstermc", son los desarrolladores detrás de SilverRAT y un programa anterior, S500 RAT. Los piratas informáticos operan en Telegram y a través de foros en línea donde venden malware como servicio, distribuyen RAT crackeados de otros desarrolladores y ofrecen una variedad de otros servicios. Además, tienen un blog y un sitio web llamado Anonymous Arabe.

"Hay dos personas que administran SilverRAT", dice Rajhans Patel, investigador de amenazas de Cyfirma. "Hemos podido recopilar evidencia fotográfica de uno de los desarrolladores".

Comenzando desde foros

El grupo detrás del malware, denominado Anonymous Arabe, está activo en foros de Oriente Medio, como Turkhackteam, 1877, y al menos en un foro ruso.

Además del desarrollo de SilverRAT, los desarrolladores del grupo ofrecen ataques distribuidos de denegación de servicio (DDoS) bajo demanda, dice Koushik Pal, investigador de amenazas del equipo de Cyfirma Research.

“Hemos observado cierta actividad de Anonymous Arabe desde finales de noviembre de 2023”, afirma. "Se sabe que utilizan una botnet anunciada en Telegram conocida como 'BossNet' para realizar ataques DDOS contra grandes entidades".

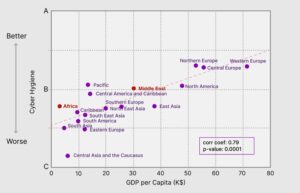

Si bien el panorama de amenazas en Medio Oriente ha estado dominado por los grupos de hackers dirigidos y patrocinados por estados en Irán e Israel, grupos locales como Anonymous Arab siguen dominando los mercados del cibercrimen. El desarrollo continuo de herramientas como SilverRAT resalta la naturaleza dinámica de los mercados clandestinos en la región.

El panel de SilverRAT para crear troyanos. Fuente: Cyfirma

Los grupos de hackers en Medio Oriente tienden a ser bastante variados, dice Sarah Jones, analista de investigación de inteligencia sobre amenazas cibernéticas en la firma de detección y respuesta administrada Critical Start, quien advirtió que los grupos de hackers individuales están en constante evolución y generalizar sus características puede ser problemático.

"El nivel de sofisticación técnica varía mucho entre los grupos de Oriente Medio", afirma. "Algunos actores respaldados por el Estado poseen capacidades avanzadas, mientras que otros dependen de herramientas y técnicas más simples".

Una puerta de entrada a través de trucos de juegos

De los miembros identificados del grupo árabe Anónimo, al menos uno es un ex hacker de juegos, según datos recopilados por investigadores de Cyfirma, incluido el perfil de Facebook, el canal de YouTube y las publicaciones en las redes sociales de uno de los piratas informáticos, un hombre de Tiene poco más de 20 años y vive en Damasco, Siria, y comenzó a piratear cuando era adolescente.

El perfil de los jóvenes hackers que se dedican a encontrar exploits para juegos trasciende la comunidad de hackers de Oriente Medio. Los adolescentes que comienzan sus carreras de piratería creando hacks de juegos o lanzando ataques de denegación de servicio contra sistemas de juegos se han convertido en una tendencia. Arion Kurtaj, miembro de el grupo Lapsus$, comenzó como hacker de Minecraft y luego pasó a piratear objetivos como Microsoft, Nvidia y el fabricante de juegos Rockstar.

"Podemos ver una tendencia similar con el desarrollador de SilverRAT", dice Rajhans Patel, investigador de amenazas de Cyfirma, y agrega en el análisis de amenazas: "La revisión de las publicaciones anteriores del desarrollador revela un historial de ofrecer varios juegos de disparos en primera persona (FPS). trucos y modificaciones”.

La Junta de Revisión de Seguridad Cibernética (CSRB, por sus siglas en inglés) del Departamento de Seguridad Nacional de EE. UU., que realiza análisis post-mortem de los principales ataques, identificó como un peligro existencial el flujo continuo desde piratas informáticos juveniles hasta empresas cibercriminales. Los gobiernos y las organizaciones privadas deberían implementar programas holísticos para alejar a los jóvenes del ciberdelito, encontró la CSRB en su análisis del éxito del grupo Lapsus$ al atacar a “algunas de las empresas con mejores recursos y mejor defendidas del mundo”.

Sin embargo, los jóvenes programadores y los adolescentes conocedores de la tecnología a menudo también encuentran otras formas de ingresar al redil cibercriminal, dice Jones de Critical Start.

"Los hackers, como cualquier grupo de población, son individuos diversos con motivaciones, habilidades y enfoques variados", afirma. "Si bien algunos piratas informáticos pueden comenzar pirateando juegos y pasar a herramientas y técnicas más serias, a menudo encontramos que los ciberdelincuentes tienden a apuntar a industrias y países con defensas cibernéticas más débiles".

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :posee

- :es

- :dónde

- 2023

- 7

- a

- capacidad

- Poder

- de la máquina

- Conforme

- lector activo

- actividad

- los actores

- la adición de

- adición

- dirección

- avanzado

- en contra

- permitir

- permite

- entre

- an

- análisis

- analista

- y

- android

- Anónimo

- antivirus

- cualquier

- enfoques

- Arábica

- somos

- AS

- At

- Atacar

- ataques

- lejos

- BE

- a las que has recomendado

- cada vez

- esto

- detrás de

- "Ser"

- Blog

- tablero

- ambas

- Botnet

- constructor

- Construir la

- by

- , que son

- PUEDEN

- capacidades

- carreras

- Channel

- características

- código

- vibrante e inclusiva

- Empresas

- Comprometida

- Conducir

- conduce

- consiste

- constantemente

- construir

- continue

- continuo

- control

- países

- agrietado

- Creamos

- crítico

- CSRB

- En la actualidad

- Corte

- ciber

- ciberdelincuencia

- CIBERCRIMINAL

- ciberdelincuentes

- PELIGRO

- peligroso

- página de información de sus operaciones

- datos

- DDoS

- Retrasado

- Demanda

- Departamento

- departamento de seguridad nacional

- Detección

- Developer

- desarrolladores

- Desarrollo

- Dispositivos

- distribuir

- distribuidos

- diverso

- Dominar

- dominado

- doblado

- lugar de trabajo dinámico

- Temprano en la

- Este

- oriental

- ya sea

- empresas

- entidades

- evidencia sólida

- evolución

- ejecución

- existencial

- exploits

- Caracteristicas

- Encuentre

- la búsqueda de

- Firme

- Nombre

- Ex

- Foro

- foros

- encontrado

- fps

- Desde

- juego

- Juegos

- juego de azar

- puerta

- reunir

- reunido

- Gobiernos

- muy

- Grupo procesos

- Grupo

- pirata informático

- los piratas informáticos

- la piratería

- hacks

- encargarse de

- Tienen

- he

- Destacar

- su

- historia

- holístico

- patria

- Seguridad Nacional

- HTTPS

- no haber aun identificado una solucion para el problema

- imagen

- in

- incluir

- incluye

- Incluye

- INSTRUMENTO individual

- individuos

- industrias

- Intelligence

- interesante

- dentro

- IP

- Dirección IP

- Irán

- Israel

- Ene

- Jones

- jpg

- conocido

- paisaje

- large

- Tarde

- luego

- lanzamiento

- menos

- Nivel

- como

- enlaces

- Vidas

- gran

- fabricante

- el malware

- hombre

- gestionado

- administrar

- Industrias

- Puede..

- miembro

- Miembros

- Microsoft

- Ed. Media

- Oriente Medio

- Minecraft

- más,

- MEJOR DE TU

- motivaciones

- movimiento

- emocionado

- Naturaleza

- Noviembre

- Nvidia

- octubre

- of

- LANZAMIENTO

- que ofrece

- a menudo

- on

- ONE

- en marcha

- en línea

- , solamente

- funcionar

- or

- para las fiestas.

- Otro

- Otros

- salir

- Más de

- (PDF)

- Personas

- industrial

- Colocar

- jubilación

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- puntos

- población

- poseer

- Artículos

- anterior

- privada

- problemáticas

- Mi Perfil

- Programa

- Programador

- Programas

- publicado

- poner

- exactamente

- ransomware

- Ataques de ransomware

- RATA

- reorientar

- región

- ,

- confiar

- sanaciones

- acceso remoto

- la investigación

- investigador

- investigadores

- respuesta

- restaurar

- Revela

- una estrategia SEO para aparecer en las búsquedas de Google.

- la revisión

- Rockstar

- ruso

- s

- Safety

- dice

- Segundo

- EN LINEA

- ver

- venta

- grave

- Servicios

- ella

- tirador

- tienes

- Shows

- Silver

- similares

- más sencillo

- desde

- habilidades

- Software

- algo

- sofisticado

- sofisticación

- Fuente

- código fuente

- soluciones y

- comienzo

- fundó

- Comience a

- comercial

- tal

- Siria

- te

- Todas las funciones a su disposición

- Target

- tiene como objetivo

- equipo

- Técnico

- técnicas

- adolescente

- adolescentes

- Telegram

- tender

- esa

- La

- el mundo

- su

- Ahí.

- ellos

- amenaza

- actores de amenaza

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- a

- del IRS

- trasciende

- Tendencia

- Trojan

- Turquía

- dos

- metro

- desconocido

- actualizado

- us

- Usuario

- usando

- v1

- variado

- variedad

- diversos

- versión

- fue

- formas

- we

- más débil

- Página web

- WELL

- que

- mientras

- QUIENES

- cuyo

- ventanas

- funciona

- mundo

- joven

- Youtube

- zephyrnet